Microsoft vient d’annoncer Projet Mu, «firmware en tant que service» prometteur sur le matériel pris en charge. Chaque fabricant de PC devrait en prendre note. Les PC ont besoin de mises à jour de sécurité de leur micrologiciel UEFI, et les fabricants de PC ont fait un travail médiocre pour les fournir.

Table des matières

Qu’est-ce que le micrologiciel UEFI?

Les PC modernes utilisent le micrologiciel UEFI au lieu d’un BIOS traditionnel. Le micrologiciel UEFI est le logiciel de bas niveau qui démarre lorsque vous démarrez votre PC. Il teste et initialise votre matériel, effectue une configuration système de bas niveau, puis démarre un système d’exploitation à partir du lecteur interne de votre ordinateur ou d’un autre périphérique de démarrage.

Cependant, UEFI est un peu plus compliqué que l’ancien logiciel BIOS. Par exemple, les ordinateurs équipés de processeurs Intel ont quelque chose appelé Intel Management Engine, qui est essentiellement un petit système d’exploitation. Il fonctionne en parallèle avec Windows, Linux ou tout autre système d’exploitation que vous exécutez sur votre ordinateur. Sur les réseaux d’entreprise, les administrateurs système peuvent utiliser les fonctionnalités d’Intel ME pour gérer à distance leurs ordinateurs.

UEFI contient également un «microcode» de processeur, qui est un peu comme le micrologiciel de votre processeur. Lorsque votre ordinateur démarre, il charge le microcode à partir du micrologiciel UEFI. Pensez-y comme un interpréteur qui traduit les instructions logicielles en instructions matérielles exécutées sur le CPU.

Pourquoi le micrologiciel UEFI a besoin de mises à jour de sécurité

Les dernières années ont montré à maintes reprises pourquoi le micrologiciel UEFI a besoin de mises à jour de sécurité en temps opportun.

Nous avons tous entendu parler de Spectre en 2018, montrant les graves problèmes architecturaux des processeurs modernes. Les problèmes avec quelque chose appelé «exécution spéculative» signifiait que les programmes pouvaient échapper aux restrictions de sécurité standard et lire des zones de mémoire sécurisées. Les correctifs de Spectre nécessitaient des mises à jour du microcode CPU pour fonctionner correctement. Cela signifie que les fabricants de PC ont dû mettre à jour tous leurs ordinateurs portables et de bureau – et les fabricants de cartes mères ont dû mettre à jour toutes leurs cartes mères – avec un nouveau micrologiciel UEFI contenant le microcode mis à jour. Votre PC n’est pas correctement protégé contre Spectre, sauf si vous avez installé une mise à jour du micrologiciel UEFI. AMD a également publié des mises à jour de microcode pour protéger les systèmes équipés de processeurs AMD contre les attaques Spectre, ce n’est donc pas seulement une affaire d’Intel.

Le moteur de gestion d’Intel a vu bogues de sécurité cela pourrait soit permettre à des attaquants disposant d’un accès local à l’ordinateur de casser le logiciel du moteur de gestion, soit laisser un attaquant disposant d’un accès à distance causer des problèmes. Heureusement, les exploits à distance n’ont affecté que les entreprises qui avaient activé Intel Active Management Technology (AMT), de sorte que les consommateurs moyens n’ont pas été affectés.

Ce ne sont que quelques exemples. Les chercheurs ont également démontré qu’il était possible d’abuser du micrologiciel UEFI sur certains PC, en l’utilisant pour accéder en profondeur au système. Ils ont même démontré ransomware persistant qui a eu accès au micrologiciel UEFI d’un ordinateur et a fonctionné à partir de là.

L’industrie devrait mettre à jour le micrologiciel UEFI de chaque ordinateur comme tout autre logiciel pour aider à se protéger contre ces problèmes et défauts similaires à l’avenir.

Comment le processus de mise à jour a été interrompu pendant des années

Le processus de mise à jour du BIOS a toujours été un désordre, bien avant l’UEFI. Traditionnellement, les ordinateurs livrés avec ce BIOS à l’ancienne, et moins, pouvaient mal tourner. Les fabricants de PC peuvent envoyer quelques mises à jour du BIOS pour résoudre des problèmes mineurs, mais le conseil habituel était d’éviter de les installer si votre PC fonctionnait correctement. Vous deviez souvent démarrer à partir d’un lecteur DOS amorçable pour flasher la mise à jour du BIOS, et tout le monde a entendu des histoires de mises à jour du BIOS échouant et de briques de PC, les rendant inamorçables.

Les choses ont changé. Le micrologiciel UEFI fait beaucoup plus, et Intel a publié plusieurs mises à jour importantes pour des choses comme le microcode CPU et Intel ME au cours des dernières années. Chaque fois qu’Intel publie une telle mise à jour, tout ce qu’Intel peut faire est de dire «demandez au fabricant de votre ordinateur». Le fabricant de votre ordinateur – ou le fabricant de la carte mère, si vous avez construit votre propre PC – doit prendre le code d’Intel et l’intégrer dans une nouvelle version du micrologiciel UEFI. Ils doivent ensuite tester le firmware. Oh, et chaque fabricant doit répéter ce processus pour chaque PC individuel qu’il vend, car ils ont tous un firmware UEFI différent. C’est le genre de travail manuel qui a rendu les téléphones Android si difficiles à mettre à jour dans le passé.

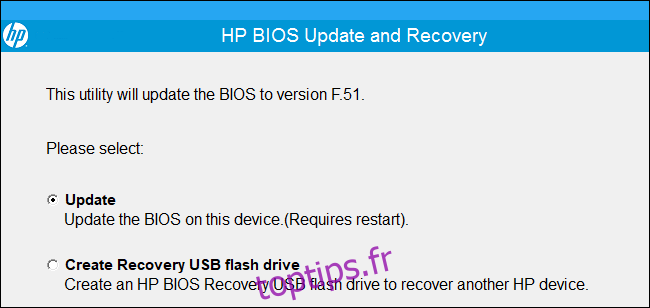

En pratique, cela signifie qu’il faut souvent beaucoup de temps – plusieurs mois – pour obtenir les mises à jour de sécurité critiques qui doivent être fournies via UEFI. Cela signifie que les fabricants peuvent hausser les épaules et refuser de mettre à jour des PC qui n’ont que quelques années. Et, même lorsque les fabricants publient des mises à jour, ces mises à jour sont souvent enterrées sur le site Web de support de ce fabricant. La plupart des utilisateurs de PC ne découvriront jamais que ces mises à jour du micrologiciel UEFI existent et ne les installeront pas, de sorte que ces bogues finissent par rester longtemps sur les PC existants. Et certains fabricants vous obligent toujours à installer les mises à jour du micrologiciel en démarrant d’abord sous DOS, juste pour compliquer encore davantage les choses.

Que font les gens à ce sujet

C’est un gâchis. Nous avons besoin d’un processus rationalisé permettant aux fabricants de créer plus facilement de nouvelles mises à jour du micrologiciel UEFI. Nous avons également besoin d’un meilleur processus pour publier ces mises à jour, afin que les utilisateurs puissent les installer automatiquement sur leur PC. À l’heure actuelle, le processus est lent et manuel – il devrait être rapide et automatique.

C’est ce que Microsoft essaie de faire avec Project Mu. Voici comment le documentation officielle l’explique:

Mu est construit autour de l’idée que l’expédition et la maintenance d’un produit UEFI est une collaboration continue entre de nombreux partenaires. Pendant trop longtemps, l’industrie a construit des produits en utilisant un modèle de «fourche» combiné avec copier / coller / renommer et avec chaque nouveau produit, la charge de maintenance augmente à un niveau tel que les mises à jour sont presque impossibles en raison des coûts et des risques.

Project Mu vise à aider les fabricants de PC à créer et tester plus rapidement les mises à jour UEFI en rationalisant le processus de développement UEFI et en aidant tout le monde à travailler ensemble. Espérons que c’est la pièce manquante, car Microsoft a déjà facilité l’envoi automatique des mises à jour du micrologiciel UEFI aux utilisateurs par les fabricants de PC.

Plus précisément, Microsoft laisse les fabricants de PC émettre des mises à jour du micrologiciel via Windows Update et fournit une documentation à ce sujet depuis au moins 2017. Microsoft a également annoncé Mise à jour du micrologiciel des composants; un modèle open-source que les fabricants peuvent utiliser pour mettre à jour l’UEFI et d’autres micrologiciels, en octobre 2018. Si les fabricants de PC acceptent cela, ils pourraient fournir très rapidement des mises à jour de micrologiciels à tous leurs utilisateurs.

Ce n’est pas seulement une chose Windows non plus. Sur Linux, les développeurs essaient de permettre aux fabricants de PC d’émettre plus facilement des mises à jour UEFI avec LVFS, le service de micrologiciel du fournisseur Linux. Les vendeurs de PC peuvent soumettre leurs mises à jour et elles apparaîtront pour téléchargement dans l’application logicielle GNOME, qui est utilisée sur Ubuntu et de nombreuses autres distributions Linux. Cet effort remonte à 2015. Les fabricants de PC aiment Dell et Lenovo participent.

Ces solutions pour Windows et Linux affectent également plus que les mises à jour UEFI. Les fabricants de matériel pourraient les utiliser pour tout mettre à jour, du micrologiciel de la souris USB au micrologiciel du lecteur SSD à l’avenir.

Comme SwiftOnSecurity quand on parle des problèmes liés au micrologiciel et au chiffrement des disques SSD, les mises à jour du micrologiciel peuvent être fiables. Nous devons nous attendre à mieux de la part des fabricants de matériel.

Les mises à jour du micrologiciel peuvent être fiables. J’ai lancé au moins 3000 mises à jour du BIOS Dell avec un seul échec, et cet ancien PC était déjà en service pour échec.

Repensez ce que vous pensez être impossible. La maintenance du micrologiciel n’est ni impossible ni risquée. Il faut que les gens demandent mieux.

– SwiftOnSecurity (@SwiftOnSecurity) 6 novembre 2018

Crédit d’image: Intel, Natascha Eibl, kubais/Shutterstock.com.