BitLocker, la technologie de chiffrement intégrée à Windows, a récemment connu quelques succès. Un exploit récent a démontré la suppression de la puce TPM d’un ordinateur pour extraire ses clés de chiffrement, et de nombreux disques durs cassent BitLocker. Voici un guide pour éviter les pièges de BitLocker.

Notez que ces attaques nécessitent toutes un accès physique à votre ordinateur. C’est tout l’intérêt du cryptage: empêcher un voleur qui a volé votre ordinateur portable ou quelqu’un d’accéder à votre ordinateur de bureau de visualiser vos fichiers sans votre permission.

Table des matières

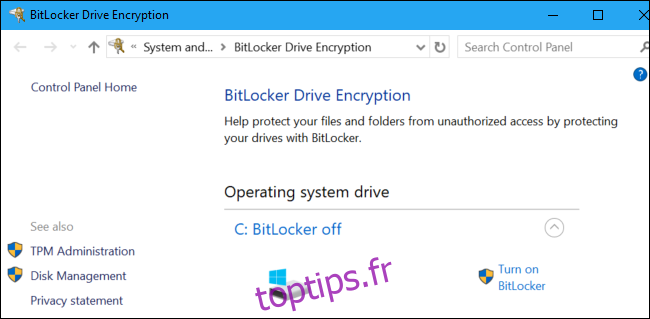

BitLocker standard n’est pas disponible sur Windows Home

Alors que presque tous les systèmes d’exploitation grand public modernes sont livrés avec le cryptage par défaut, Windows 10 ne fournit toujours pas de cryptage sur tous les PC. Les Mac, Chromebooks, iPad, iPhones et même les distributions Linux offrent le cryptage à tous leurs utilisateurs. Mais Microsoft n’associe toujours pas BitLocker avec Windows 10 Famille.

Certains PC peuvent être équipés d’une technologie de chiffrement similaire, que Microsoft appelait à l’origine «chiffrement de l’appareil» et appelle maintenant parfois «chiffrement de l’appareil BitLocker». Nous en parlerons dans la section suivante. Cependant, cette technologie de chiffrement d’appareil est plus limitée que BitLocker complet.

Comment un attaquant peut l’exploiter: il n’y a pas besoin d’exploits! Si votre PC Windows Home n’est tout simplement pas chiffré, un attaquant peut supprimer le disque dur ou démarrer un autre système d’exploitation sur votre PC pour accéder à vos fichiers.

La solution: payez 99 $ pour une mise à niveau vers Windows 10 Professionnel et activez BitLocker. Vous pouvez également envisager d’essayer une autre solution de cryptage comme VeraCrypt, le successeur de TrueCrypt, qui est gratuit.

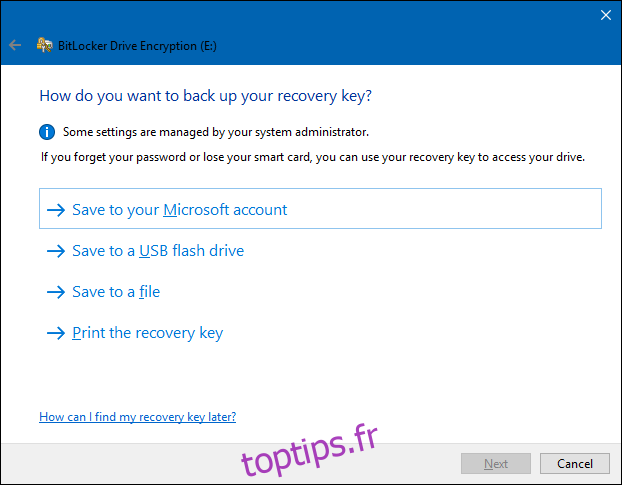

BitLocker télécharge parfois votre clé vers Microsoft

De nombreux ordinateurs Windows 10 modernes sont fournis avec un type de cryptage appelé «cryptage de périphérique». Si votre PC prend en charge cela, il sera automatiquement crypté après vous être connecté à votre PC avec votre compte Microsoft (ou un compte de domaine sur un réseau d’entreprise). La clé de récupération est ensuite automatiquement téléchargée sur les serveurs de Microsoft (ou les serveurs de votre organisation sur un domaine).

Cela vous évite de perdre vos fichiers. Même si vous oubliez le mot de passe de votre compte Microsoft et ne pouvez pas vous connecter, vous pouvez utiliser le processus de récupération de compte et retrouver l’accès à votre clé de chiffrement.

Comment un attaquant peut l’exploiter: c’est mieux que pas de cryptage. Cependant, cela signifie que Microsoft pourrait être contraint de divulguer votre clé de cryptage au gouvernement avec un mandat. Ou, pire encore, un attaquant pourrait théoriquement abuser du processus de récupération d’un compte Microsoft pour accéder à votre compte et accéder à votre clé de cryptage. Si l’attaquant avait un accès physique à votre PC ou à son disque dur, il pourrait alors utiliser cette clé de récupération pour décrypter vos fichiers, sans avoir besoin de votre mot de passe.

La solution: payez 99 $ pour une mise à niveau vers Windows 10 Professionnel, activez BitLocker via le panneau de configuration et choisissez de ne pas télécharger de clé de récupération sur les serveurs de Microsoft lorsque vous y êtes invité.

De nombreux disques SSD interrompent le chiffrement BitLocker

Certains disques SSD annoncent la prise en charge du «chiffrement matériel». Si vous utilisez un tel lecteur dans votre système et activez BitLocker, Windows fera confiance à votre lecteur pour faire le travail et n’exécutera pas ses techniques de chiffrement habituelles. Après tout, si le lecteur peut effectuer le travail matériel, cela devrait être plus rapide.

Il n’y a qu’un seul problème: les chercheurs ont découvert que de nombreux SSD ne l’implémentent pas correctement. Par exemple, le Crucial MX300 protège votre clé de chiffrement avec un mot de passe vide par défaut. Windows peut dire que BitLocker est activé, mais il ne fait peut-être pas grand-chose en arrière-plan. C’est effrayant: BitLocker ne devrait pas faire confiance silencieusement aux SSD pour faire le travail. Il s’agit d’une fonctionnalité plus récente, ce problème n’affecte donc que Windows 10 et non Windows 7.

Comment un attaquant pourrait l’exploiter: Windows peut dire que BitLocker est activé, mais BitLocker peut rester inactif et laisser votre SSD échouer pour crypter vos données en toute sécurité. Un attaquant pourrait potentiellement contourner le cryptage mal implémenté dans votre disque SSD pour accéder à vos fichiers.

La solution: modifiez l’option «Configurer l’utilisation du chiffrement matériel pour les lecteurs de données fixes» dans la stratégie de groupe Windows sur «Désactivé». Vous devez ensuite déchiffrer et rechiffrer le lecteur pour que cette modification prenne effet. BitLocker arrêtera de faire confiance aux lecteurs et effectuera tout le travail en logiciel plutôt qu’en matériel.

Les puces TPM peuvent être supprimées

Un chercheur en sécurité a récemment démontré une autre attaque. BitLocker stocke votre clé de chiffrement dans le module de plateforme sécurisée (TPM) de votre ordinateur, qui est un matériel spécial censé être inviolable. Malheureusement, un attaquant pourrait utiliser une carte FPGA à 27 $ et du code open source pour l’extraire du TPM. Cela détruirait le matériel, mais permettrait d’extraire la clé et de contourner le chiffrement.

Comment un attaquant peut l’exploiter: Si un attaquant a votre PC, il peut théoriquement contourner toutes ces protections TPM sophistiquées en falsifiant le matériel et en extrayant la clé, ce qui n’est pas censé être possible.

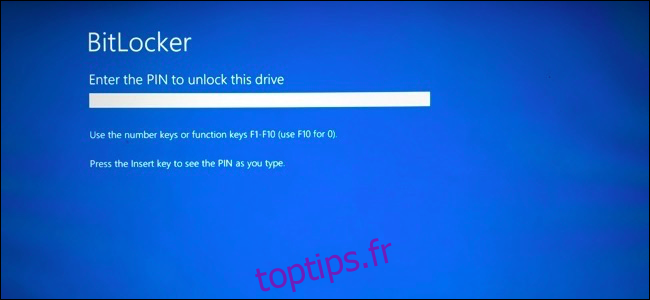

La solution: configurez BitLocker pour exiger un code confidentiel de pré-démarrage dans la stratégie de groupe. L’option «Exiger un code PIN de démarrage avec TPM» obligera Windows à utiliser un code PIN pour déverrouiller le TPM au démarrage. Vous devrez saisir un code PIN au démarrage de votre PC avant le démarrage de Windows. Cependant, cela verrouillera le TPM avec une protection supplémentaire et un attaquant ne pourra pas extraire la clé du TPM sans connaître votre code PIN. Le TPM protège contre les attaques par force brute afin que les attaquants ne puissent pas simplement deviner chaque code PIN un par un.

Les PC endormis sont plus vulnérables

Microsoft recommande de désactiver le mode veille lors de l’utilisation de BitLocker pour une sécurité maximale. Le mode de mise en veille prolongée convient parfaitement: BitLocker peut exiger un code PIN lorsque vous sortez votre PC de la mise en veille prolongée ou lorsque vous le démarrez normalement. Mais, en mode veille, le PC reste allumé avec sa clé de cryptage stockée dans la RAM.

Comment un attaquant peut l’exploiter: Si un attaquant a votre PC, il peut le réveiller et se connecter. Sous Windows 10, il se peut qu’il doive entrer un code PIN numérique. Avec un accès physique à votre PC, un attaquant peut également être en mesure d’utiliser l’accès direct à la mémoire (DMA) pour saisir le contenu de la RAM de votre système et obtenir la clé BitLocker. Un attaquant pourrait également exécuter une attaque de démarrage à froid – redémarrer le PC en cours d’exécution et récupérer les clés de la RAM avant qu’elles ne disparaissent. Cela peut même impliquer l’utilisation d’un congélateur pour abaisser la température et ralentir ce processus.

La solution: mettez votre ordinateur en veille prolongée ou éteignez-le plutôt que de le laisser en veille. Utilisez un code PIN de pré-démarrage pour sécuriser le processus de démarrage et bloquer les attaques de démarrage à froid. BitLocker exigera également un code PIN lors de la reprise de la veille prolongée s’il est configuré pour exiger un code PIN au démarrage. Windows vous permet également de « désactiver les nouveaux périphériques DMA lorsque cet ordinateur est verrouillé»Via un paramètre de stratégie de groupe, également – qui offre une certaine protection même si un attaquant obtient votre PC pendant qu’il est en cours d’exécution.

Si vous souhaitez en savoir plus sur le sujet, Microsoft a une documentation détaillée pour sécuriser Bitlocker sur son site Internet.