JWT et OAuth peuvent vous aider à améliorer la sécurité de votre application Web en offrant une authentification et une autorisation sécurisées. Mais lequel devriez-vous mettre en œuvre pour permettre aux utilisateurs d’accéder à votre application Web en toute sécurité ? Nous avons préparé un article détaillé sur JWT vs OAuth pour répondre à cette question.

Après l’avoir lu, vous aurez une idée claire de ce que sont JWT et OAuth, des avantages qu’ils offrent, en quoi ils diffèrent et lequel vous devez implémenter pour améliorer la sécurité de vos applications Web.

Sans plus tarder, plongeons-nous.

Table des matières

Qu’est-ce qu’un JWT ?

JWT, qui signifie JSON Web Token, est un standard ouvert définissant un moyen de partager en toute sécurité des informations entre deux parties en tant qu’objet JSON. Comme les informations sont signées numériquement, les parties peuvent faire confiance et vérifier les informations transmises via les jetons Web JSON.

Une taille relativement petite des JWT leur permet d’être envoyés via un paramètre POST, une URL ou dans un en-tête HTTP. Un jeton Web JSON comporte trois parties : en-tête, charge utile et signature.

L’en-tête indique de quel type de jeton il s’agit et le type d’algorithme de signature utilisé. La partie Payload d’un JWT comprend des revendications qui sont des déclarations sur les utilisateurs et des données supplémentaires.

Comme son nom l’indique, la partie Signature d’un jeton Web JSON possède la signature permettant de vérifier que le message n’a pas été tempéré en cours de route.

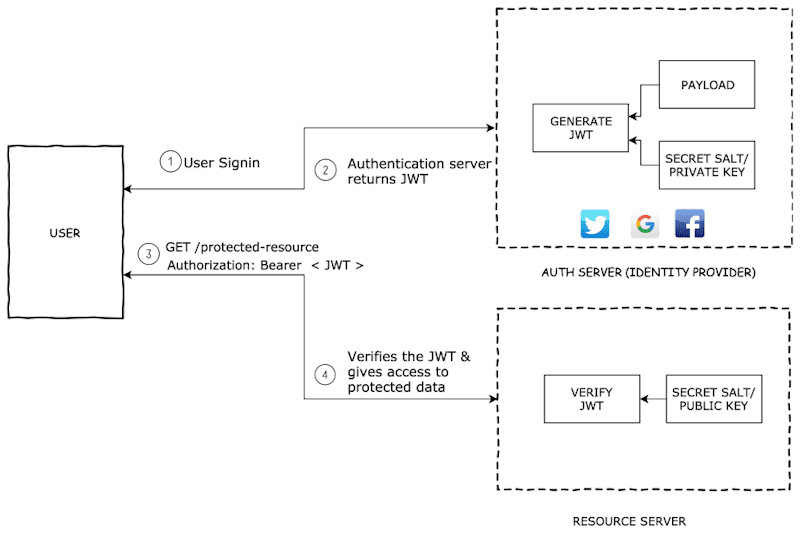

Comment fonctionnent les JWT

Source des images : DÉVELOPPEUR

Source des images : DÉVELOPPEUR

Voici comment fonctionne un jeton Web JSON.

Connexion utilisateur

Les utilisateurs se connectent à votre application Web en soumettant leurs noms d’utilisateur et mots de passe. Ensuite, votre application transfère ces informations de connexion au serveur d’authentification.

Génération de jetons

Une fois que le serveur d’authentification a vérifié les informations de connexion des utilisateurs, il génère des jetons Web JSON et les envoie aux utilisateurs. Ces JWT peuvent inclure des informations critiques sur les utilisateurs et les sessions d’authentification. Les utilisateurs stockent ces JWT localement. En fonction des paramètres, le serveur peut également signer les JWT à l’aide d’un secret partagé ou d’une clé privée pour améliorer la sécurité.

Vérification des jetons

Lorsque les utilisateurs font des requêtes à votre serveur d’applications pour accéder à une ressource, ils incluent leurs JWT dans leurs requêtes de serveur. Votre serveur d’applications vérifiera les signatures dans les JWT et vérifiera les revendications dans les charges utiles pour vérifier si les utilisateurs sont autorisés à accéder aux ressources demandées.

Si les JWT sont valides, les utilisateurs auront accès aux ressources demandées sur votre application Web.

Cas d’utilisation des JWT

On peut utiliser les jetons Web JSON des manières suivantes :

#1. Autorisation

Une fois que les utilisateurs se sont connectés avec succès à votre application Web via le point de terminaison de connexion, le serveur d’authentification leur délivrera des JWT. Les utilisateurs utiliseront leurs JWT pour accéder aux ressources de l’application, qui nécessitent une authentification pour prouver leur identité.

Échange d’informations entre les parties

JSON Web Token peut être la bonne option pour transmettre en toute sécurité des informations à des utilisateurs valides. Les jetons Web JSON sont signés pour garantir que les informations proviennent de la source d’origine. De plus, la structure de JWT (la partie signature) permet aux destinataires de vérifier que les informations ne sont pas modifiées en cours de route.

Avantages des JWT

Voici les principaux avantages de la mise en œuvre de JWT dans votre application Web.

- Contrairement aux jetons SAML, les JWT sont légers. Ainsi, vous pouvez les implémenter rapidement dans des environnements HTML et HTPP, ce qui rend les JWT idéaux pour les applications clientes telles que les applications mobiles.

- Les JWT offrent une sécurité robuste. Vous pouvez signer symétriquement les JWT par un secret partagé en utilisant l’algorithme HMAC ou une clé privée pour les signer asymétriquement.

- Les JWT sont livrés avec un mécanisme d’expiration intégré, vous permettant de définir la période d’expiration des JWT pour améliorer la sécurité.

- Les jetons Web JSON sont largement adoptés par différentes solutions d’authentification unique. En conséquence, il est facile de travailler avec JWT.

De plus, les JWT peuvent économiser de l’espace de stockage de base de données dans votre entreprise. En effet, votre serveur crée uniquement des JWT et ils sont enregistrés côté client. De plus, les JWT ne nécessitent pas de recherche dans la base de données.

Ainsi, les JWT peuvent être vérifiés rapidement, offrant une expérience utilisateur supérieure.

Limites des JWT

Bien que les JWT soient un excellent moyen d’autoriser les utilisateurs. Ils présentent certaines limites, telles que :

- Vous êtes responsable d’assurer la sécurité de la clé de cryptage. Si un pirate informatique met la main sur la clé qui signe vos JWT, vous aurez de gros problèmes. Ils pourraient créer de faux jetons qui perturberaient vos données utilisateur. C’est un énorme risque pour la sécurité.

- Les JWT n’ont pas besoin d’un appel à la base de données pour chaque vérification, ce qui semble bien. Mais si vous devez en révoquer un dès que possible, vous devrez le mettre sur liste noire. Ce n’est pas une tâche simple ou rapide.

- Lorsqu’un JWT expire, il ne s’agit pas seulement de prolonger le délai. Votre système demandera à l’utilisateur de se reconnecter pour obtenir un nouveau jeton. Cela ajoute de la complexité à l’ensemble du processus, nécessitant une réflexion approfondie sur l’expérience utilisateur et les flux de sécurité. Pour faciliter le processus, vous pouvez implémenter des jetons d’actualisation en combinaison avec des JWT. Lorsque le jeton d’accès expire, les clients peuvent utiliser ces jetons d’actualisation pour demander de nouveaux jetons d’accès sans que le client soumette à nouveau ses informations de connexion.

- Implémenter des JWT dans votre application Web n’est pas une tâche simple ; cela nécessite des travaux d’ingénierie supplémentaires. Vous devrez configurer le processus de création de jetons, choisir le mécanisme de signature adapté à votre application et intégrer le tout à votre architecture existante.

Les JWT ne sont pas une solution en une étape mais plutôt un projet qui nécessite une planification et une exécution minutieuses.

Qu’est-ce qu’OAuth ?

OAuth, abréviation de open authorisation, est un protocole d’autorisation standard ouvert pour l’autorisation. Il permet aux applications Web ou aux sites Web d’accéder aux ressources hébergées par des applications tierces au nom des utilisateurs sans que les utilisateurs ne partagent les informations de connexion pour des applications tierces.

Désormais écrit sous le nom d’OAuth 2.0 (la dernière version d’OAuth), il est largement utilisé pour authentifier les utilisateurs via un serveur d’authentification.

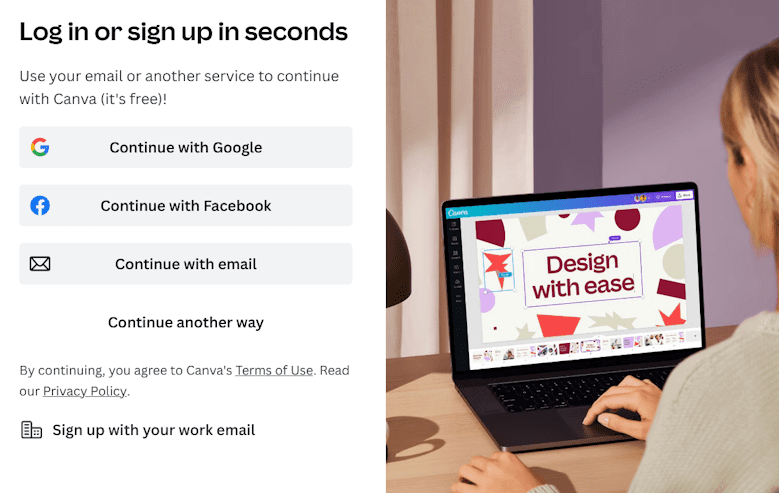

Par exemple, avec OAuth en place, les utilisateurs peuvent se connecter à votre application avec leurs comptes Facebook ou Google. Mais ils saisiront leurs identifiants de connexion uniquement sur les comptes Facebook ou Google.

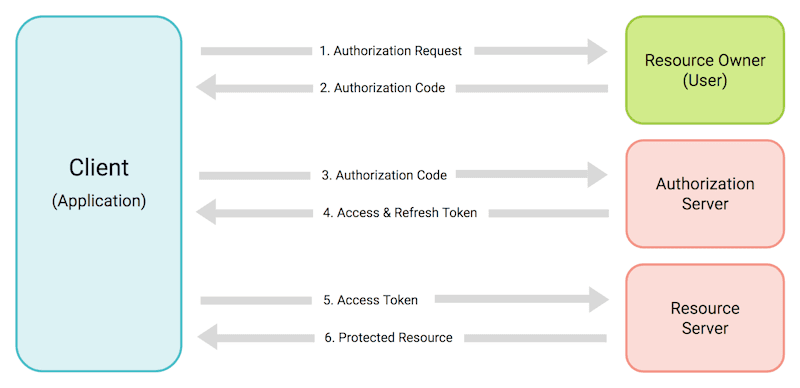

Comment fonctionne OAuth

Source des images : Zoho

Source des images : Zoho

Par exemple, vous disposez d’une application de gestion du temps. Et pour permettre à quiconque d’utiliser votre application efficacement, vous devez accéder à sa boîte de réception e-mail. Autrefois, les utilisateurs devaient partager leurs identifiants de connexion avec votre application pour permettre à celle-ci d’accéder à leur boîte de réception. OAuth2.0 a résolu ce problème.

Voici à quoi ressemble le workflow OAuth2.0 :

Désormais, votre application de gestion du temps peut accéder à la boîte de réception de l’utilisateur. Comme Oauth l’a fait divers types de subventionsle flux d’autorisation peut différer légèrement en fonction des types d’octroi d’autorisation.

Avantages d’OAuth

Voici les principaux avantages de l’utilisation d’OAuth.

- OAuth est une norme largement acceptée. Cela signifie que tous les principaux services d’authentification comprennent et utilisent OAuth.

- Les utilisateurs trouveront parmi de nombreux plug-ins et fonctionnalités OAuth parmi lesquels choisir, grâce à son utilisation et sa compatibilité généralisées.

- OAuth propose des bibliothèques client testées pour presque tous les langages de programmation et frameworks Web. Ainsi, vous pouvez utiliser votre langue préférée avec OAuth.

- OAuth est hautement sécurisé et bien vérifié. En raison de son utilisation très répandue, les experts ont déjà envisagé tous les risques de sécurité possibles.

- OAuth est idéal pour le découplage de code. Le code de votre application principale n’est pas gâché lors de la gestion des tâches d’authentification. Cela facilite la gestion et la mise à jour de votre application à long terme.

Cas d’utilisation d’OAuth

Voici quelques cas d’utilisation courants d’OAuth :

- L’utilisation la plus courante d’OAuth 2.0 consiste à créer des applications tierces pour accéder aux comptes des utilisateurs. Avec OAuth 2.0, les utilisateurs peuvent autoriser des tiers à accéder à leurs données stockées dans différents services sans fournir à des tiers les identifiants de connexion à ces services.

- En tant que propriétaire d’une application Web, vous pouvez utiliser OAuth 2.0 pour mettre en œuvre l’authentification unique. Vous pouvez explorer ces solutions OAuth open source pour votre projet.

- Vous pouvez implémenter OAuth 2.0 dans votre passerelle API pour que celle-ci agisse comme un serveur d’autorisation. Cela garantira que la passerelle API transmettra les demandes des clients disposant de jetons d’accès valides.

- OAuth 2.0 peut permettre à l’IoT et aux appareils intelligents tels que les réfrigérateurs ou les téléviseurs d’interagir avec des API tierces au nom des utilisateurs. Cela s’avère pratique lorsqu’un utilisateur souhaite se connecter à une application sur des gadgets sans clavier ordinaire, comme un téléviseur intelligent ou une console de jeu.

Limites d’OAuth

La gamme de flux disponibles peut être intimidante pour ceux qui découvrent OAuth. Il ne s’agit pas seulement d’en choisir un ; parfois, vous avez besoin d’une combinaison pour répondre à toutes vos exigences de sécurité. Cette complexité peut empêcher les débutants de savoir par où commencer, quoi utiliser et comment l’intégrer efficacement.

Chaque flux répond à un objectif unique, qu’il s’agisse d’applications mobiles, de communications de serveur à serveur ou d’applications Web. Il est donc essentiel d’analyser soigneusement vos besoins spécifiques avant de faire un choix.

OAuth 2.0 dépend de SSL/TLS pour assurer la sécurité. Si SSL/TLS n’est pas correctement configuré, la sécurité d’OAuth 2.0 pourrait être menacée.

En outre, OAuth peut soulever des problèmes de confidentialité, en particulier lors du suivi de l’activité des utilisateurs. Lorsque vous utilisez un service tel que « Connectez-vous avec Google », Google peut prendre connaissance de votre activité sur ce site tiers. Non seulement Google peut savoir que vous êtes connecté, mais il peut également suivre la fréquence et le moment où vous interagissez avec ce site.

De plus, OAuth pourrait être excessif pour des configurations plus simples, comme une application avec juste un front-end et un back-end. Vous n’aurez peut-être pas besoin de ses complexités dans de tels cas.

Différence entre les JWT et OAuth

Les JWT et OAuth remplissent la fonction cruciale de vérifier l’identité de l’utilisateur pour autoriser l’accès aux ressources. Ce sont des outils essentiels dans le paysage de la sécurité, mais ils diffèrent par leur portée, leur complexité et leur application.

CaractéristiquesJWTsOAuthUtilisation principaleLes JWT se concentrent principalement sur les API.OAuth couvre le Web, le navigateur, les API et d’autres applications.Token vs. ProtocolLes JWT sont un format de jeton.OAuth est un protocole d’autorisation.Les StorageJWT s’appuient uniquement sur le stockage côté client.OAuth utilise à la fois le côté client et stockage côté serveur.Flexibilité Les JWT ont une portée plus limitée.OAuth offre plus de flexibilité et une gamme plus large de cas d’utilisation. Facilité d’utilisation Les JWT sont plus simples et plus faciles à comprendre. OAuth est plus complexe.

Alors que les JWT sont plus simples et orientés vers la sécurité des API, OAuth fournit une solution complète de mécanisme d’authentification qui peut s’adapter à divers scénarios.

Et OAuth peut permettre aux utilisateurs de permettre à une application tierce d’accéder à leurs données sur une autre plateforme sans révéler leurs informations de connexion.

Que l’on soit meilleur dépend des besoins spécifiques du système ou du réseau en question.

Pouvez-vous utiliser JWT et OAuth ensemble ?

Bien que les JWT et OAuth servent à des fins différentes, vous pouvez les combiner.

Le protocole OAuth ne spécifie aucun format de jeton qui doit être strictement utilisé. Vous pouvez donc implémenter des JWT dans OAuth.

Par exemple, le serveur d’authentification OAuth2 peut émettre un jeton d’accès comportant des JWT. Et ce JWT pourrait inclure des informations supplémentaires dans la charge utile, améliorant ainsi les performances. En effet, les allers-retours entre les serveurs d’authentification et de ressources seront réduits.

La combinaison de JWT et d’OAuth2 peut également se faire via une approche à double jeton : OAuth2 émet deux jetons distincts dans cette méthode : un access_token et un JWT. Le JWT contient des informations d’identité supplémentaires. Cette approche fournit une couche de détails supplémentaire, vous donnant plus de contrôle sur l’accès des utilisateurs et les données.

Il est crucial d’utiliser OpenID Connect lorsque vous optez pour cette stratégie à double jeton. OpenID Connect s’appuie sur OAuth2 et ajoute des champs plus standardisés aux jetons.

L’utilisation de JWT au lieu d’OAuth2 peut rendre les choses plus rapides et moins complexes pour des tâches spécifiques. Mais cela peut aussi rendre le développement plus difficile.

Lorsque vous décidez d’utiliser JWT avec OAuth2, demandez-vous si l’augmentation de la vitesse justifie le travail de développement supplémentaire.

Conclusion

Dans la bataille entre JWT et OAuth pour une sécurité Web ultime, chacun a ses avantages et ses inconvénients. JWT brille par son authentification rapide et sans état, mais présente des limites telles que l’absence de révocation intégrée. OAuth excelle dans les scénarios d’autorisation complexes, mais peut s’avérer excessif pour des projets plus simples.

Si vous avez besoin d’une autorisation robuste et d’une authentification efficace, envisagez de combiner JWT et OAuth via OpenID Connect.

Votre choix doit dépendre des besoins spécifiques de votre projet, et pas seulement du battage médiatique autour de ces technologies.

De plus, vous pouvez explorer ces plateformes d’authentification utilisateur populaires pour choisir la meilleure solution pour votre application.