L’hameçonnage ciblé, ou spear phishing, représente une menace sérieuse en matière de cybersécurité. Il peut entraîner des pertes financières et de données sensibles pour les organisations et les particuliers, tout en ternissant leur réputation.

Des rapports du FBI indiquent que les entreprises ont été lourdement touchées par ces attaques, avec des pertes estimées à environ 5 milliards de dollars.

Il est possible que vous ayez déjà rencontré un e-mail ou un SMS annonçant une prétendue victoire à un concours, avec une invitation à cliquer sur un lien pour réclamer votre prix. C’est une tactique courante dans les escroqueries de type phishing.

Le spear phishing va encore plus loin. Les fraudeurs envoient des messages électroniques hautement personnalisés, qui semblent authentiques, incitant les destinataires à divulguer des informations confidentielles ou à envoyer de l’argent.

La question se pose alors : comment se prémunir contre ces attaques et, surtout, comment les identifier ?

Dans cet article, nous allons explorer le phénomène du spear phishing et tenter de répondre à ces questions cruciales.

Restez avec nous pour en apprendre davantage sur cette menace en constante évolution.

Qu’est-ce que l’hameçonnage (phishing) ?

L’hameçonnage est une technique de cyberattaque où un acteur malveillant tente de se faire passer pour une entité légitime afin de communiquer avec sa cible. Cette communication se fait généralement par e-mail, SMS ou téléphone, dans le but de dérober des informations sensibles, telles que les identifiants de connexion, les informations de carte bancaire, les mots de passe, etc.

Les cybercriminels incitent leurs victimes à cliquer sur des liens malveillants, à télécharger des pièces jointes infectées ou à installer des logiciels nuisibles. Cela leur permet d’accéder aux données personnelles et aux comptes en ligne, de modifier des informations, de compromettre des systèmes connectés ou même de prendre le contrôle de l’ensemble d’un réseau informatique.

Ces attaques peuvent être motivées par des gains financiers, avec l’exploitation de données bancaires et personnelles. Les pirates peuvent également exiger une rançon pour la restitution de systèmes, réseaux et données. Dans certains cas, ils peuvent inciter des employés à voler des informations commerciales pour nuire à une entreprise.

Voici les éléments caractéristiques d’une campagne de phishing :

- Messages attractifs et trompeurs, conçus pour attirer l’attention du destinataire, par exemple : « Vous avez gagné à la loterie ! » ou « Réclamez votre iPhone 12 ».

- Création d’un sentiment d’urgence pour inciter à agir rapidement, en raison d’une offre limitée dans le temps, d’une situation nécessitant une réponse immédiate, ou d’une demande de mise à jour d’informations.

- Messages provenant d’expéditeurs inconnus, ou semblant suspects ou inattendus.

- Liens hypertextes redirigeant vers des adresses suspectes ou mal orthographiées, souvent imitant des sites populaires.

- Pièces jointes inattendues ou incohérentes.

Qu’est-ce que le spear phishing ?

Le spear phishing est une forme d’hameçonnage plus ciblée, visant des individus ou des groupes spécifiques au sein d’une organisation, au moyen d’e-mails et de pièces jointes hautement personnalisés.

Les auteurs de ces attaques se font passer pour des entités de confiance ou connues afin de tromper leurs victimes, en les incitant à divulguer des informations sensibles, à télécharger des logiciels malveillants ou à envoyer de l’argent.

Le spear phishing est également une tactique d’ingénierie sociale, où le cybercriminel se fait passer pour une personne de confiance pour inciter sa cible à effectuer une action risquée. Cela peut conduire la victime à exposer des données sensibles ou à installer des programmes malveillants à son insu sur son réseau d’entreprise.

L’objectif principal du spear phishing est d’accéder au compte d’une personne, en se faisant passer pour une autorité, un détenteur d’informations confidentielles, un officier militaire, un administrateur de sécurité, etc.

Par exemple, en 2015, Google et Facebook auraient perdu environ 100 millions de dollars à la suite d’une escroquerie par e-mail menée depuis la Lituanie.

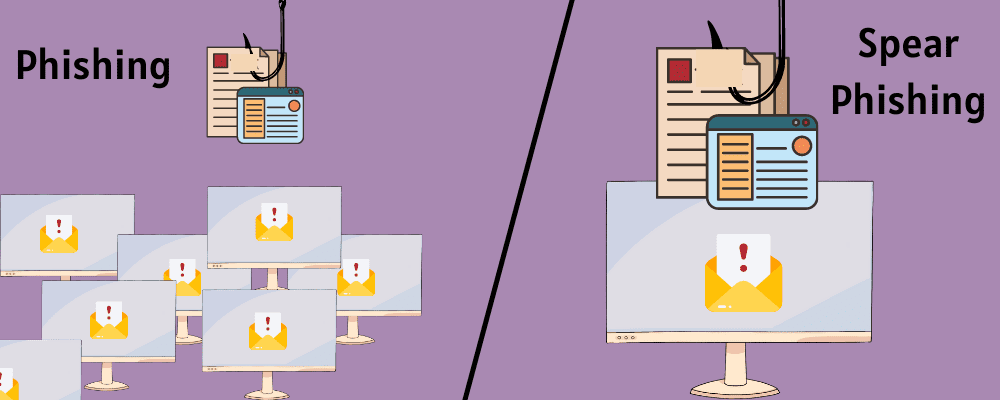

Phishing versus Spear Phishing

1. **Nature :** Le phishing est un terme général, tandis que le spear phishing est une forme spécifique de phishing. Les deux sont des cyberattaques visant à obtenir des informations confidentielles par le biais d’e-mails et de messages.

2. **Cible :** Les attaques de phishing sont généralement massives, un même e-mail malveillant pouvant être envoyé à des milliers de personnes. L’objectif est d’attraper le plus de victimes possible et d’obtenir des informations ou de l’argent.

Le spear phishing, quant à lui, est spécifiquement ciblé sur un individu ou un groupe particulier au sein d’une organisation, susceptible de détenir des informations sensibles, qu’il s’agisse de données commerciales, personnelles, militaires, ou encore d’informations financières comme les détails de carte de crédit, mots de passe bancaires, identifiants de compte, etc.

3. **Type d’e-mail :** Les e-mails de phishing contiennent généralement des informations générales, visant à attirer un maximum de personnes. L’objectif est de les inciter à divulguer des informations sensibles ou à envoyer de l’argent.

Le spear phishing, lui, utilise des e-mails personnalisés, conçus spécifiquement pour un individu ou un groupe. Ils sont souvent très difficiles à distinguer d’un message légitime, utilisant le nom, le titre ou d’autres informations personnelles de la cible pour établir une relation de confiance.

4. **Exemple :** Un exemple typique d’e-mail de phishing est le message « Vous avez gagné un iPhone XI ». Ce message n’est pas destiné à une personne en particulier, mais à toute personne susceptible de cliquer sur le lien pour réclamer le prix. Il ne précise pas non plus les circonstances exactes du gain. Il vise donc un public large et aléatoire.

Un exemple d’e-mail de spear phishing, en revanche, pourrait être un message personnalisé, utilisant votre nom et votre fonction dans une organisation, semblant provenir d’une personne que vous connaissez.

Les cybercriminels utilisent ces deux types d’escroqueries en fonction de leur objectif. Le phishing permet de toucher une large audience et d’augmenter les chances de succès, tandis que le spear phishing offre une plus grande probabilité de réussite au sein d’une cible spécifique, en privilégiant la qualité à la quantité.

Types de spear phishing

Le spear phishing peut prendre différentes formes :

Clonage d’hameçonnage

Le clonage d’hameçonnage consiste à créer une « mise à jour » d’un e-mail légitime. Le destinataire est amené à croire qu’il s’agit d’une version authentique d’un message précédent. Cependant, l’attaquant insère une pièce jointe ou un lien malveillant à la place du contenu original.

De cette manière, la victime est trompée et contrainte de révéler des informations sensibles.

Pièces jointes malveillantes

Cette technique courante consiste à envoyer des e-mails à une cible spécifique contenant des pièces jointes ou des liens malveillants. L’attaquant exploitera ensuite les informations dérobées et pourra également exiger une rançon.

Si vous recevez un e-mail suspect ou inattendu, évitez de cliquer sur les liens ou d’ouvrir les pièces jointes. Si vous pensez que l’e-mail est légitime, passez votre souris sur le lien pour vérifier son adresse complète. Un lien malveillant contiendra souvent des fautes d’orthographe ou d’autres irrégularités. Soyez prudent et vérifiez toujours la source d’un lien avant de le cliquer ou de télécharger des pièces jointes.

Usurpation d’identité

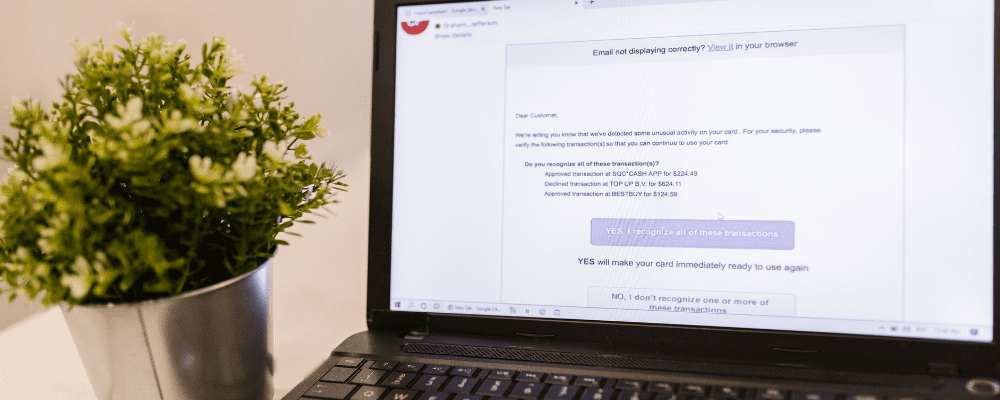

Les escrocs peuvent se faire passer pour des marques connues et imiter les flux de messagerie habituels que les utilisateurs reçoivent de ces marques. Les attaquants remplacent le lien légitime par un lien malveillant, qui peut mener vers une fausse page de connexion, afin de voler des identifiants de compte et d’autres informations. Les banques et les services de streaming vidéo sont souvent la cible de ces usurpations.

Arnaques au PDG et BEC

Les cybercriminels peuvent cibler les employés des services financiers ou comptables, en se faisant passer pour le PDG ou un autre responsable de haut rang. Ils savent que les employés auront du mal à refuser des instructions venant de leur hiérarchie.

Les fraudes Business Email Compromise (BEC) et les escroqueries à l’e-mail du PDG consistent à utiliser l’influence de hauts fonctionnaires pour inciter les employés à divulguer des données confidentielles ou à effectuer des virements bancaires.

Comment fonctionne le spear phishing ?

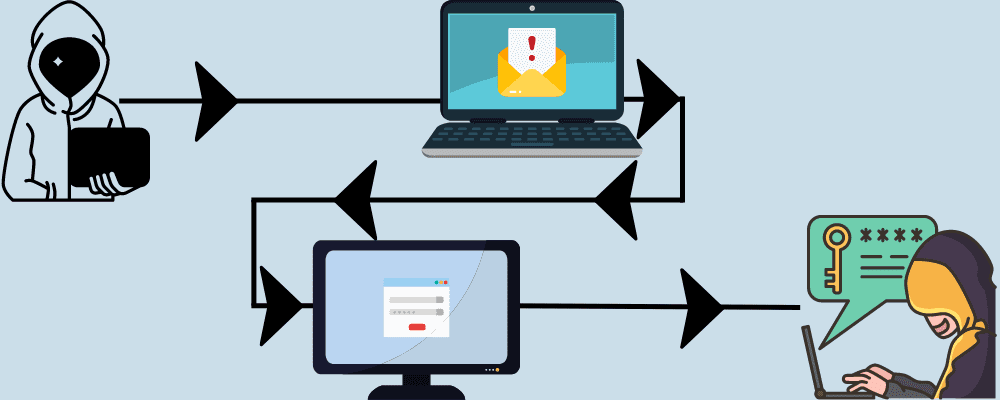

Les attaques de spear phishing sont soigneusement conçues et adaptées à leur cible, en fonction d’informations préalablement collectées.

Sélection de la cible

Les attaquants choisissent d’abord un individu ou un groupe cible, puis effectuent des recherches et collectent des informations.

Ils tiennent également compte du type d’informations accessibles à la cible et des données qu’ils peuvent facilement collecter sur elle. Ils privilégient souvent les personnes dont les données sont facilement accessibles.

Le spear phishing cible rarement les cadres supérieurs. Les cybercriminels préfèrent s’attaquer aux personnes moins expérimentées ou moins informées, car elles sont plus faciles à manipuler. Les employés récents ou de niveau inférieur sont également moins susceptibles d’être familiers avec les politiques de sécurité de l’entreprise, les rendant plus vulnérables.

Collecte d’informations

Les attaquants recherchent ensuite les données publiques de la cible, notamment sur les réseaux sociaux comme LinkedIn, Facebook, Twitter, et d’autres plateformes. Ils peuvent également recueillir des informations sur leur localisation, leurs contacts, leur adresse e-mail, etc.

Création d’e-mails nuisibles

Une fois qu’ils ont collecté toutes les informations nécessaires, les attaquants les utilisent pour créer des e-mails personnalisés et crédibles, reprenant le nom, la fonction, les préférences, etc. de leur cible. Ils y insèrent une pièce jointe ou un lien malveillant et l’envoient à la victime.

Les attaques de spear phishing peuvent également se propager via les réseaux sociaux et les SMS, avec des offres généreuses ou des demandes urgentes incitant à communiquer des informations sensibles comme les détails de cartes bancaires ou des codes OTP.

L’arnaque

Une fois que la cible est convaincue de la légitimité du message et effectue l’action demandée, elle est victime de l’arnaque. Elle peut cliquer sur un lien malveillant, ouvrir une pièce jointe infectée, révéler des informations sensibles, effectuer des paiements ou installer des logiciels malveillants, compromettant ainsi ses systèmes, appareils et réseau.

Cela peut être désastreux pour les particuliers et les organisations, entraînant des pertes financières, une atteinte à la réputation et la perte de données. De plus, les entreprises peuvent être sanctionnées pour ne pas avoir correctement protégé les données de leurs clients. Dans certains cas, l’attaquant peut également exiger une rançon pour la restitution des données volées.

Comment détecter le spear phishing ?

Malgré la sophistication des attaques de spear phishing, il existe des moyens de les identifier et de rester vigilant.

Vérifier l’expéditeur

Une technique courante dans le spear phishing est d’utiliser des noms de domaine similaires à ceux de marques connues.

Par exemple, un e-mail peut provenir de « arnazon » au lieu d’« amazon ». Les lettres « r » et « n » sont utilisées à la place du « m », ce qui peut facilement passer inaperçu si l’on ne fait pas attention.

Lorsque vous recevez un e-mail inattendu, vérifiez toujours l’adresse de l’expéditeur. Épelez attentivement le nom de domaine et si quelque chose semble suspect, abstenez-vous de toute interaction.

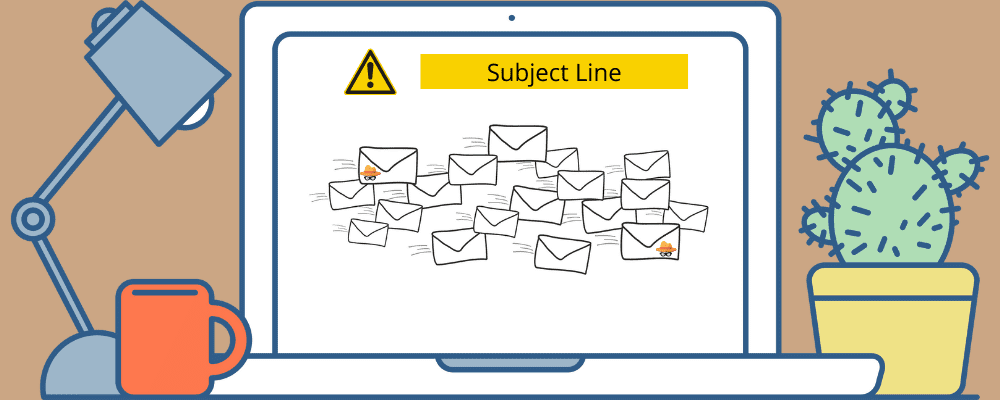

Évaluer l’objet de l’e-mail

L’objet d’un e-mail de spear phishing peut susciter un sentiment de peur ou d’urgence, incitant à agir immédiatement. Des mots-clés comme « Urgent », « Important » peuvent y figurer. De plus, les fraudeurs peuvent chercher à établir la confiance en utilisant des termes comme « Fwd » ou « Demande ».

Certaines attaques de spear phishing utilisent des stratégies à long terme pour établir une relation avec la victime avant de voler des informations ou de l’argent.

Soyez attentif aux signaux d’alerte dans l’objet de l’e-mail et lisez attentivement l’ensemble du message. N’agissez pas si un e-mail semble suspect.

Inspecter le contenu, les pièces jointes et les liens

Examinez attentivement le contenu complet de l’e-mail ou du SMS, y compris les liens et les pièces jointes. Si vous avez divulgué des informations personnelles sur vos comptes de réseaux sociaux, il est possible que l’attaquant les ait utilisées dans le message. Ne présumez donc pas de la fiabilité d’un e-mail simplement parce qu’il contient des informations personnelles.

Vérifier la demande

Si un e-mail semble normal après les vérifications précédentes, ne tirez pas de conclusions hâtives. Si vous connaissez l’expéditeur et qu’il vous demande des données ou de l’argent, il est préférable de vérifier cette demande en l’appelant ou en le contactant en temps réel.

Par exemple, si vous recevez un e-mail indiquant un problème avec votre compte bancaire et demandant vos détails de carte bancaire ou code OTP immédiatement, contactez directement votre banque pour vérifier la véracité de cette demande. Il est peu probable qu’une banque vous demande des informations aussi sensibles par e-mail ou par téléphone.

Comment se protéger du spear phishing ?

Même s’il est impossible de complètement éliminer les risques de sécurité, certaines stratégies peuvent renforcer votre protection. Voici quelques mesures préventives :

Appliquer une politique de sécurité stricte

L’application d’une politique de sécurité rigoureuse est primordiale pour minimiser les risques de cybersécurité, y compris le spear phishing. Tous les employés doivent adhérer à cette politique lorsqu’ils partagent des données, effectuent des paiements, stockent les informations des clients, etc. Il est également crucial de renforcer la politique de mots de passe en imposant les règles suivantes :

- Utiliser des mots de passe uniques, complexes et robustes.

- Ne jamais utiliser le même mot de passe pour plusieurs comptes.

- Interdire le partage de mots de passe.

- Gérer soigneusement les mots de passe.

Utiliser l’authentification multifacteur (MFA)

La MFA est une technique de sécurité efficace qui réduit les risques. Elle exige de l’utilisateur plus d’une preuve d’identité pour accéder à un compte ou une application. En créant des couches de sécurité supplémentaires, elle réduit la probabilité d’une attaque.

Même si un mot de passe est compromis, la présence de ces couches supplémentaires rendra l’attaque plus difficile et vous donnera le temps de repérer des anomalies et de prendre des mesures avant que le compte ne soit piraté.

Sensibiliser à la sécurité

La technologie et les cyberattaques évoluent constamment. Il est donc essentiel de rester informé des dernières menaces et de savoir comment les détecter et les prévenir. Formez vos employés et sensibilisez-les à la situation actuelle afin qu’ils évitent de commettre des erreurs qui pourraient se transformer en attaques.

Utiliser des systèmes de sécurité des e-mails

La plupart des attaques de spear phishing se font par e-mail. Protéger vos e-mails à l’aide d’un système ou d’un logiciel de sécurité est donc un moyen efficace de vous protéger. Ces outils permettent de détecter les e-mails suspects, de les bloquer ou d’éliminer les menaces, vous assurant ainsi une boîte de réception propre et légitime. Vous pouvez utiliser des logiciels tels que Proofpoint, Mimecast ou Avanan.

Correctifs et sauvegardes

Mettez régulièrement à jour vos systèmes, logiciels et applications afin d’assurer leur fonctionnement optimal et de corriger les vulnérabilités. De plus, la création régulière de sauvegardes de données est un moyen efficace de protéger vos informations. Ainsi, en cas d’attaque ou de catastrophe naturelle, vous ne perdrez pas vos données.

Si vous avez déjà cliqué sur un lien malveillant ou téléchargé une pièce jointe infectée, procédez comme suit :

- Ne fournissez aucune donnée.

- Changez rapidement vos mots de passe.

- Informez votre service de sécurité informatique.

- Déconnectez-vous d’internet.

- Analysez minutieusement votre système avec un antivirus.

Conclusion

Les cyberattaques sont de plus en plus sophistiquées. Le spear phishing est une de ces menaces qui peut causer des dommages importants aux particuliers et aux entreprises, en termes de pertes de données, financières et d’atteinte à la réputation.

Il est donc essentiel de comprendre ces menaces, notamment le spear phishing, afin de mieux vous protéger et de protéger votre organisation.