L’analyse des ports, une technique fondamentale dans le domaine des réseaux informatiques, consiste à identifier les ports qui sont accessibles sur un système cible.

Imaginez cette opération comme une série de tentatives d’ouverture des portes d’une maison, permettant de distinguer celles qui sont ouvertes de celles qui sont verrouillées.

Les ports, en réalité, sont des points de terminaison virtuels qui permettent aux différentes applications et services d’un réseau de communiquer entre eux.

Pour un expert en sécurité, cette analyse représente un outil précieux pour déterminer quelles « portes » d’un réseau sont ouvertes et potentiellement vulnérables.

Chaque ordinateur dispose d’un ensemble de ports, chacun associé à un type de communication spécifique. Certains de ces ports sont prêts à interagir avec l’extérieur, tandis que d’autres restent inactifs.

Le processus d’analyse de port implique l’envoi de messages ciblés à ces points d’accès pour déterminer leur état, à savoir s’ils sont accessibles ou non.

Si un port répond, cela indique qu’il est ouvert, suggérant ainsi une possible voie d’échange avec l’ordinateur ou le réseau concerné.

Cette technique peut être employée à des fins légitimes, comme la vérification de la sécurité de son propre réseau, mais aussi à des fins malveillantes, telles que l’identification de faiblesses pour s’infiltrer dans un système.

Importance de l’analyse des ports

L’importance de l’analyse des ports dans le cadre des réseaux informatiques est multiple. Voici quelques raisons essentielles :

Découverte du réseau

Elle permet aux administrateurs réseau d’identifier les dispositifs connectés, ainsi que les services qu’ils proposent. Cette fonction contribue à maintenir un inventaire précis des équipements et de leurs configurations, ce qui est primordial pour la bonne gestion du réseau.

Dépannage du réseau

Lors de problèmes de connectivité ou autres dysfonctionnements, l’analyse de port aide à localiser l’origine des erreurs. En examinant l’état des ports spécifiques, il devient possible d’identifier les services ou les configurations de pare-feu qui pourraient perturber le trafic.

Évaluation de sécurité

L’un des principaux objectifs de l’analyse de ports est l’évaluation de la sécurité du réseau, car elle révèle les vulnérabilités potentielles. Un port ouvert exploitant un service obsolète pourrait, par exemple, devenir un point d’entrée pour des individus malveillants.

Configuration du pare-feu

L’analyse de ports permet de tester et de valider les configurations de pare-feu. Les administrateurs réseau peuvent ainsi vérifier l’efficacité du filtrage du trafic et la protection du réseau, en réalisant des analyses internes et externes.

Détection d’intrusion

Les systèmes de détection et de prévention d’intrusion (IDS/IPS) utilisent souvent cette méthode pour identifier les activités suspectes sur le réseau. Une quantité inhabituelle de tentatives de connexion vers des ports spécifiques peut par exemple déclencher une alerte.

Cartographie du réseau

L’analyse de ports contribue à la création de cartes du réseau, essentielles pour en comprendre la topologie.

Surveillance des services

Cette technique permet de surveiller les services pour s’assurer de leur bon fonctionnement. Des analyses automatisées peuvent vérifier régulièrement l’état des ports critiques et signaler toute anomalie.

Tests de pénétration

Les experts en sécurité informatique utilisent l’analyse de ports dans le cadre des tests d’intrusion, afin d’évaluer la résistance du réseau. Elle les aide à repérer les faiblesses qui pourraient être exploitées.

Fonctionnement de l’analyse des ports

Voici une explication détaillée du fonctionnement de l’analyse de ports:

#1. Choix de la cible

La première étape est de sélectionner le périphérique ou l’adresse IP à analyser. Il peut s’agir d’un seul appareil ou d’un réseau entier.

#2. Sélection de l’outil d’analyse

L’analyse de ports est effectuée grâce à des outils spécialisés, appelés scanners de ports. Ces outils peuvent être configurés pour ajuster le processus d’analyse selon les besoins.

#3. Envoi de requêtes

Le scanner de ports envoie des séries de requêtes à la cible, chacune dirigée vers un port spécifique. Ces requêtes, conçues pour simuler le trafic réseau réel, permettent de vérifier l’état des ports.

#4. Analyse des réponses

La cible traite les requêtes et répond en fonction de l’état du port sollicité. Il existe quatre types de réponses principaux :

| Ouvert | Le port est ouvert et un service y est actif, signalant que le port est accessible. |

| Fermé | Le port est fermé, ce qui indique qu’aucun service n’est actuellement actif sur la machine cible. |

| Filtré | Aucune réponse n’est reçue, ce qui pourrait être dû à un pare-feu ou à d’autres mesures de sécurité bloquant les requêtes. |

| Non filtré | L’absence de réponse ne permet pas de déterminer si le port est ouvert ou fermé. |

#5. Enregistrement des résultats

Le scanner enregistre les réponses reçues de la cible pour chaque port, en distinguant les ports ouverts, fermés et filtrés.

#6. Génération d’un rapport

Après l’analyse, l’outil compile les résultats dans un rapport détaillé, fournissant des informations sur les ports ouverts et les services associés, utilisables pour une analyse plus approfondie.

#7. Interprétation des résultats

L’étape finale consiste à analyser les résultats pour évaluer la sécurité du dispositif cible, identifier les faiblesses potentielles et les erreurs de configuration qui nécessitent une action corrective.

Types d’analyse de ports

Voici quelques techniques courantes d’analyse de ports :

#1. Analyse de connexion TCP

Il s’agit de la forme la plus élémentaire de l’analyse de ports. Elle vise à établir une connexion TCP complète avec chaque port afin d’en déterminer l’état.

Si la connexion réussit, le port est considéré comme ouvert. Cette méthode est relativement facile à détecter.

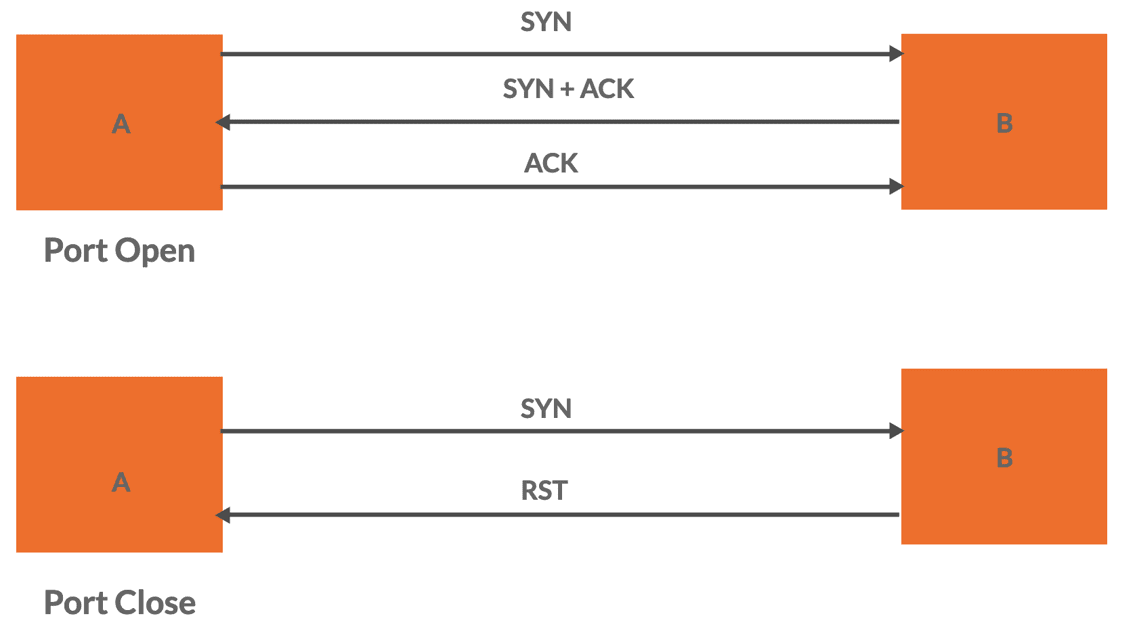

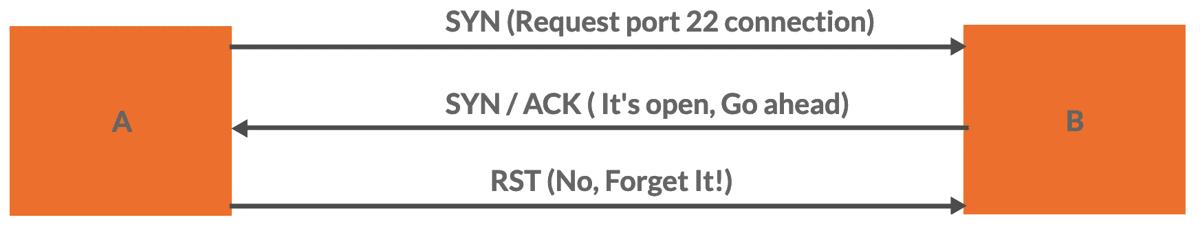

#2. Analyse TCP SYN (analyse à moitié ouverte)

Dans cette méthode, le scanner envoie un paquet TCP SYN au port cible. Si le port est ouvert, un message SYN-ACK est renvoyé.

Le scanner interrompt alors la connexion en envoyant un message RST (réinitialisation) plutôt que de finaliser la poignée de main TCP complète.

Cette approche est moins intrusive qu’une analyse complète des connexions.

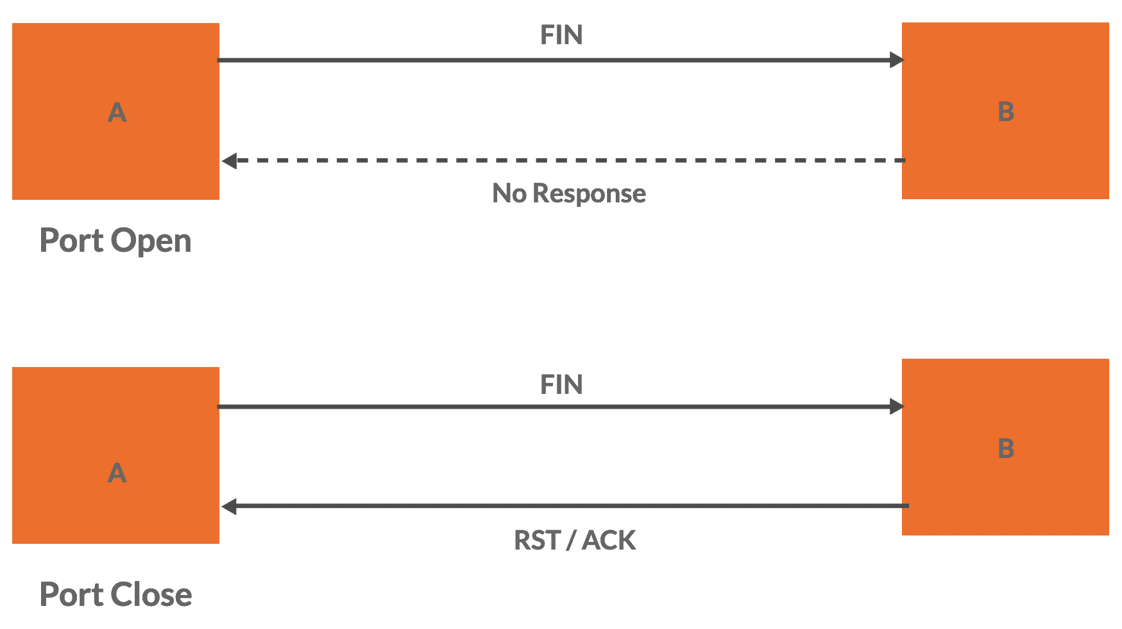

#3. Analyse TCP FIN

Le scanner transmet un paquet TCP FIN au port cible.

Si le port est fermé, un paquet RST est envoyé en réponse. Si le port est ouvert, le paquet FIN est généralement ignoré. Cette analyse peut s’avérer efficace dans certains contextes, mais elle ne fonctionne pas sur tous les systèmes.

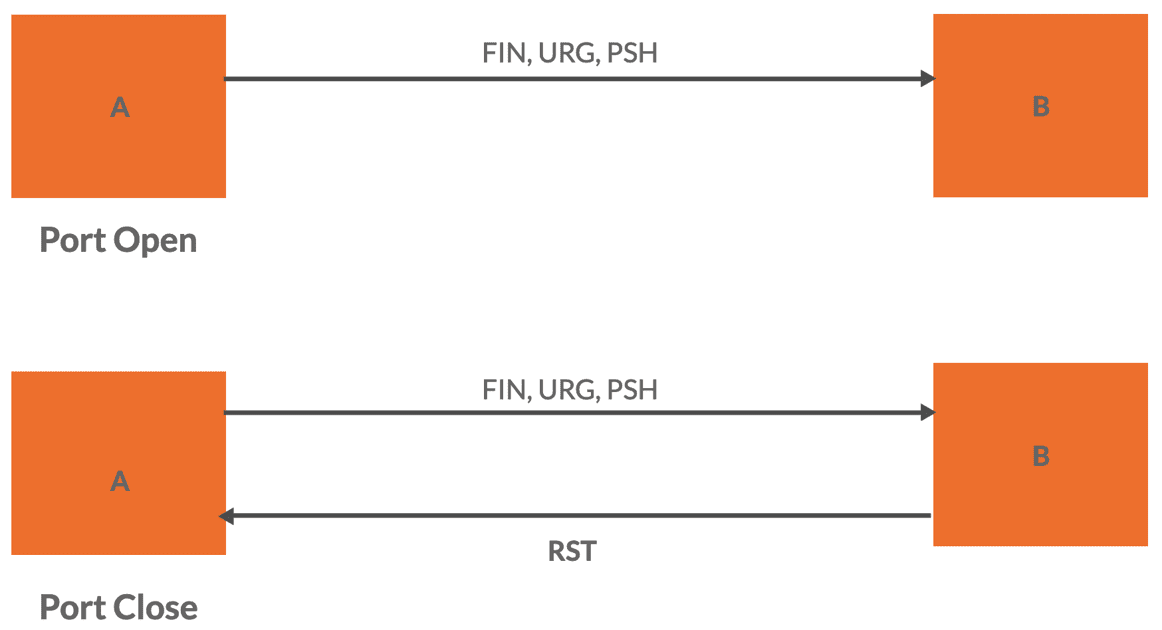

#4. Analyse de l’arborescence TCP XMAS

Similaire à l’analyse FIN, elle envoie un paquet TCP avec les indicateurs FIN, URG et PSH activés.

Un paquet RST est renvoyé si le port est fermé, tandis que le paquet est ignoré si le port est ouvert.

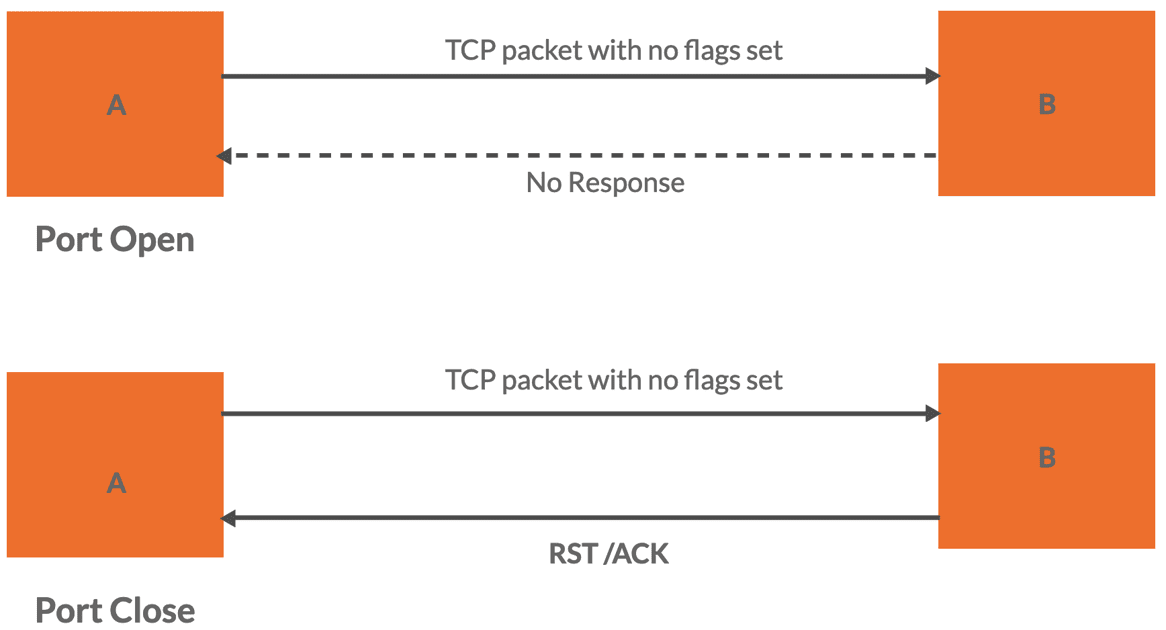

#5. Analyse nulle TCP

Dans ce cas, le scanner envoie un paquet TCP sans aucun indicateur activé.

Les ports ouverts ignorent le paquet, et les ports fermés répondent souvent avec une réponse RST. Tout comme l’analyse XMAS Tree, elle est moins intrusive, mais pas toujours fiable.

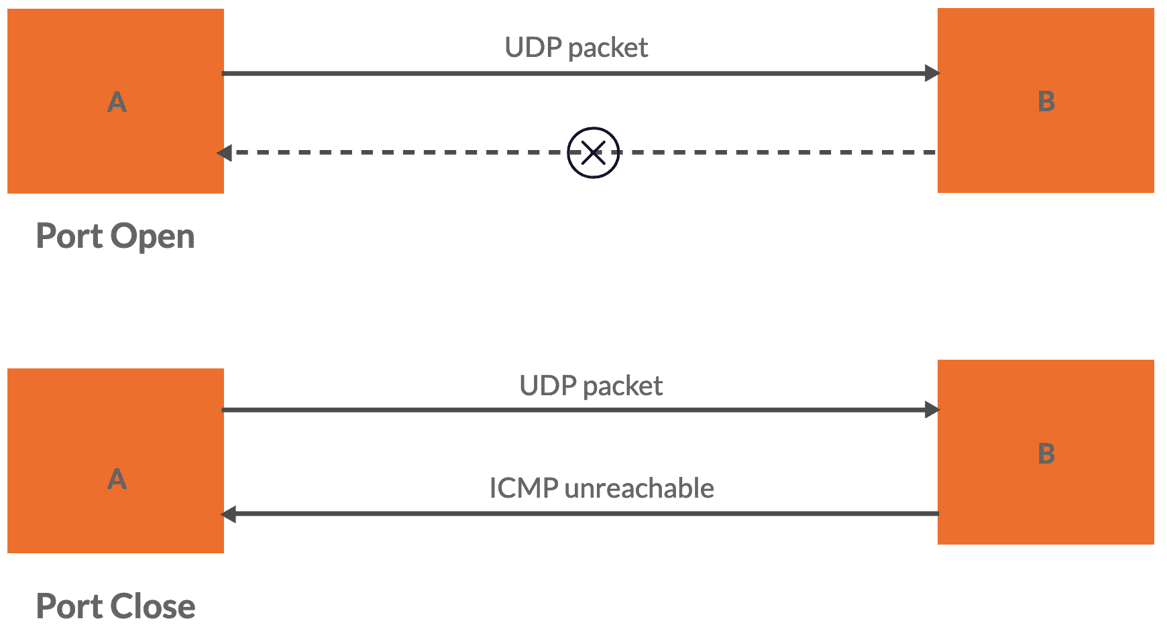

#6. Analyse UDP

L’analyse de ports UDP est plus complexe en raison de la nature sans connexion du protocole UDP.

Le scanner envoie un paquet UDP au port cible et attend une réponse. Un message ICMP Port Unreachable peut être renvoyé si le port est fermé, tandis qu’une réponse au niveau de l’application peut indiquer qu’il est ouvert. Les analyses UDP peuvent être plus lentes.

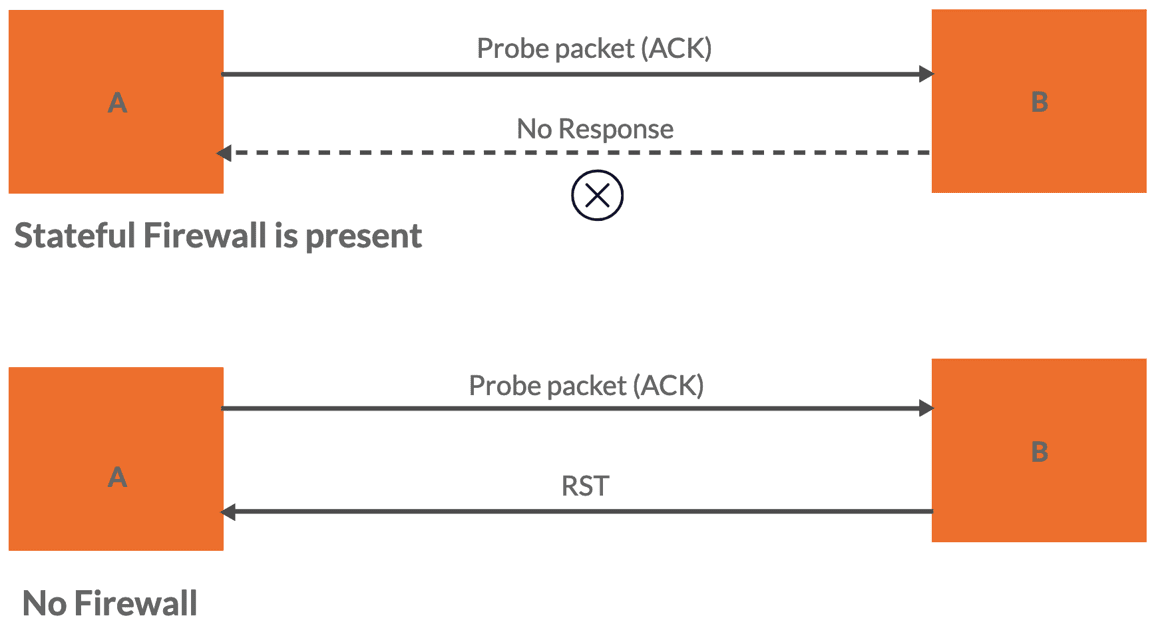

#7. Analyse ACK

Dans cette méthode, un paquet ACK (accusé de réception) est envoyé au port cible. La réponse dépend de l’état du port, filtré ou non.

Un paquet RST peut être reçu s’il est filtré, ou aucun paquet si le port est non filtré et ignore le paquet. Cette analyse est utile pour l’identification des pare-feu avec état.

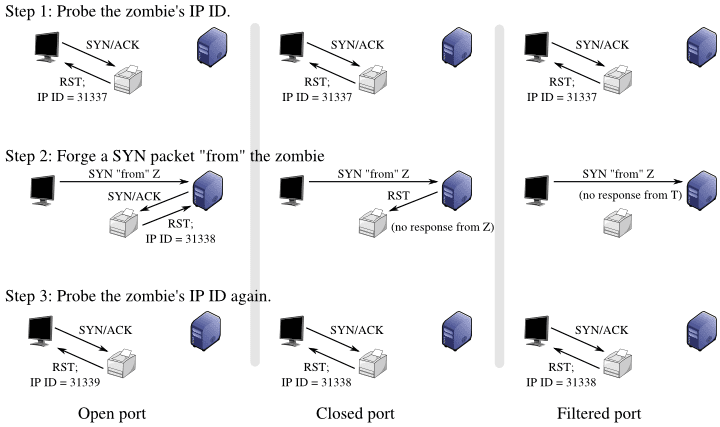

#8. Analyse inactive (analyse zombie)

Il s’agit d’une méthode avancée qui utilise un hôte « zombie », un intermédiaire à l’insu de l’analyse, pour effectuer le balayage des ports. En examinant attentivement les numéros de séquence IPID dans les réponses de l’hôte zombie, le scanner détermine l’état du port cible.

L’analyse inactive est une méthode très furtive, mais également complexe à mettre en œuvre.

Source de l’image – logiciel bam

Source de l’image – logiciel bam

Attention : une analyse non autorisée de ports peut être assimilée à une intrusion. Assurez-vous d’avoir toutes les autorisations requises avant d’effectuer de telles opérations.

Meilleurs scanners de ports

Les outils d’analyse de ports automatisent et simplifient les tâches manuelles liées à la reconnaissance du réseau.

#1. Nmap (Mappeur de réseau)

Nmap est un outil open source très performant pour l’analyse réseau.

Il est doté d’un moteur de script permettant d’écrire et d’exécuter des scripts personnalisés pour divers processus pendant l’analyse, comme la détection de vulnérabilités ou la collecte d’informations.

Nmap fournit également des informations sur les règles de pare-feu en vigueur en analysant la manière dont les paquets sont filtrés ou supprimés.

Vous trouverez un article détaillé sur l’utilisation de Nmap pour les analyses de vulnérabilités sur cette page.

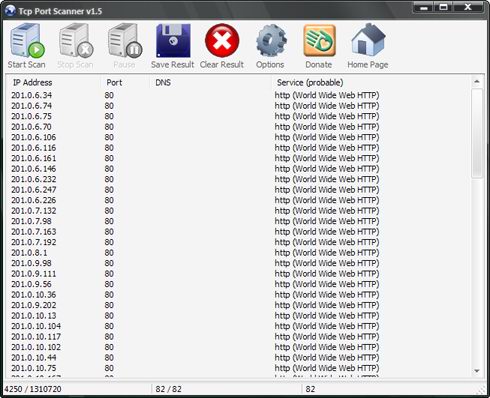

#2. Analyseur de ports TCP

L’Analyseur de ports TCP est un utilitaire réseau gratuit et convivial pour analyser l’état des ports TCP/IP d’un périphérique. Son point fort réside dans sa rapidité, puisqu’il peut analyser jusqu’à 10 000 ports par seconde.

Il utilise principalement la méthode d’analyse SYN, en envoyant un paquet TCP SYN au port cible et en analysant sa réponse. De plus, il offre la possibilité d’enregistrer les résultats de l’analyse dans un fichier texte.

#3. Netcat

Netcat est un outil réseau puissant qui permet de lire et d’écrire des données sur des connexions réseau en utilisant le protocole TCP/IP. Il est souvent employé pour le débogage réseau.

Il peut établir des connexions sortantes et entrantes via les protocoles TCP ou UDP. Il supporte également le tunneling, qui permet de créer des connexions spécialisées, telles que la conversion d’UDP en TCP, et offre une flexibilité dans la configuration des paramètres réseau.

Netcat propose des options avancées comme le mode d’envoi mis en mémoire tampon, qui envoie des données à des intervalles spécifiés, et le hexdump, qui affiche les données transmises et reçues au format hexadécimal. Il comprend également un analyseur et un répondeur de codes telnet RFC854 en option, qui peut s’avérer utile pour simuler des sessions telnet.

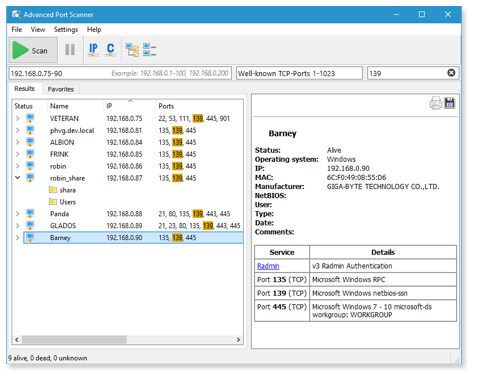

#4. Scanner de ports avancé

Scanner de ports avancé est un outil réseau permettant d’identifier rapidement les périphériques connectés et leurs ports ouverts. Il peut détecter le type de programmes ou de logiciels qui s’exécutent sur ces ports et facilite l’accès aux ressources qui se trouvent derrière, comme l’accès aux sites Web (HTTP/HTTPS) ou aux fichiers partagés (FTP).

Cet outil permet de contrôler d’autres ordinateurs à distance, facilitant ainsi les opérations de dépannage ou de gestion de plusieurs ordinateurs.

Comment les cyberattaquants utilisent l’analyse des ports ?

Les attaquants se servent de l’analyse de ports comme outil de reconnaissance, afin de recueillir des informations sur les cibles potentielles et leurs vulnérabilités.

Voici les principales façons dont ils l’utilisent :

Identification des services vulnérables

Les attaquants analysent les adresses IP ou les cibles spécifiques afin de trouver les ports et services ouverts. Ils ciblent les ports associés à des services courants, tels que le port 80 (HTTP), afin de repérer des vulnérabilités potentielles dans les serveurs Web.

Cartographie du réseau

L’analyse de ports leur permet de cartographier la configuration du réseau, en identifiant les périphériques et leurs rôles, afin de préparer des attaques.

Prise d’empreintes digitales

En examinant les réponses reçues des ports ouverts, les attaquants identifient les logiciels et les versions exécutées sur la cible, afin de concevoir des vecteurs d’attaque adaptés aux vulnérabilités de ces logiciels.

Évasion du pare-feu

Les analyses de ports permettent aux attaquants de trouver les ports qui contournent les règles de pare-feu et d’obtenir ainsi un accès non autorisé.

Défenses contre l’analyse des ports

Voici quelques mesures pour se défendre contre l’analyse des ports et protéger son réseau :

Pare-feu

Mettre en place des règles de pare-feu robustes afin de limiter le trafic entrant et sortant. N’ouvrir que les ports nécessaires aux services essentiels et examiner et mettre à jour régulièrement les configurations du pare-feu.

Système IDS et IPS

Déployer des solutions de détection et de prévention des intrusions (IDS/IPS) pour surveiller le trafic réseau à la recherche d’activités suspectes, y compris les tentatives d’analyse de ports, et prendre des mesures manuelles pour bloquer ou alerter sur de telles activités.

Sécurité portuaire

Analyser régulièrement son propre réseau à la recherche de ports et de services ouverts. Fermer tous les ports inutilisés afin de réduire la surface d’attaque.

Surveillance du réseau

Surveiller en continu le trafic réseau pour détecter des tentatives de connexion répétitives ou inhabituelles qui pourraient indiquer une analyse de port.

Limitation du débit

Mettre en place des règles de limitation de débit dans les pare-feu et routeurs, afin de limiter le nombre de tentatives de connexion à partir d’une même adresse IP, ce qui rend plus difficile la réalisation d’analyses approfondies.

Pots de miel

Déployer des leurres (pots de miel) afin de détourner l’attention des attaquants et de recueillir des informations sur leurs tactiques sans mettre en danger le réseau réel.

Mises à jour régulières

S’assurer que tous les logiciels sont mis à jour avec les derniers correctifs de sécurité afin de minimiser les vulnérabilités.

Analyse des ports et analyse réseau

Voici une comparaison claire entre l’analyse des ports et l’analyse réseau :

Analyse des ports

Objectif : Identifier les ports et services ouverts sur un appareil ou une adresse IP spécifique.

Objectif : Trouver des points d’entrée pour la communication ou des vulnérabilités potentielles sur une seule cible.

Méthode : Envoi de paquets de données vers les ports individuels pour en déterminer l’état (ouvert, fermé, filtré).

Portée : Limitée à un seul appareil ou à une seule adresse IP.

Cas d’utilisation : Sécurité réseau, dépannage, découverte de services et tests d’intrusion.

Analyse réseau

Objectif : Cartographie et découverte des périphériques, des sous-réseaux et de la topologie du réseau sur l’ensemble d’un réseau.

Objectif : Créer un inventaire des actifs du réseau, y compris les périphériques et leurs caractéristiques.

Méthode : Analyse de plusieurs adresses IP et appareils pour identifier leur présence et leurs attributs.

Portée : Couvre un réseau entier, y compris plusieurs appareils, sous-réseaux et segments de réseau.

Cas d’utilisation : Gestion du réseau, évaluation de la sécurité, gestion des stocks et évaluation des vulnérabilités.

En résumé, l’analyse des ports consiste à identifier les ports et services ouverts sur un appareil spécifique, tandis que l’analyse réseau implique la découverte et la cartographie des configurations réseau sur une infrastructure plus vaste. Les deux techniques servent des objectifs différents dans l’administration des réseaux.

Conclusion✍️

L’analyse des ports est un outil essentiel pour maintenir la santé et la sécurité des réseaux informatiques.

Nous espérons que cet article vous aura permis d’en savoir plus sur l’analyse des ports et son importance.

Vous pourriez également vouloir en savoir plus sur les meilleurs logiciels de contrôle d’accès au réseau pour réaliser une évaluation de sécurité.