Le spear phishing est une attaque de cybersécurité dangereuse qui peut conduire une organisation ou un individu à perdre des informations sensibles et de l’argent et nuire à sa réputation.

Selon le FBIles organisations sont ciblées par les spear phishers et ont perdu environ 5 milliards de dollars à cause de ces escroqueries.

Vous avez peut-être rencontré un e-mail ou un SMS disant : « Vous avez gagné l’iPhone 12 ! Ensuite, vous serez guidé pour cliquer sur un lien pour réclamer l’offre.

C’est ainsi que les gens sont piégés dans une escroquerie telle que le phishing, et le spear-phishing a une longueur d’avance sur cela.

Les attaquants envoient des e-mails plus personnalisés qui semblent authentiques et incitent les gens à révéler des informations confidentielles et à envoyer de l’argent.

Mais comment se protéger de telles attaques, et surtout, comment en détecter une ?

Dans cet article, je vais discuter du spear phishing et répondre à ces questions.

Alors restez à l’écoute!

Table des matières

Qu’est-ce que l’hameçonnage ?

Le phishing est une cyberattaque dans laquelle l’attaquant tente de communiquer avec la cible, généralement par e-mail, SMS ou téléphone, en se faisant passer pour une source légitime. Il vise à voler des données professionnelles ou individuelles sensibles telles que les informations de connexion, les identifiants de carte de crédit ou de débit, les mots de passe, etc.

Pour ce faire, ils incitent la cible à ouvrir le lien malveillant, téléchargent une pièce jointe envoyée par e-mail ou SMS et installent des logiciels malveillants sur leur appareil. De cette façon, l’attaquant accède aux données personnelles et aux comptes en ligne de la cible, obtient des autorisations pour modifier les données et compromet les systèmes connectés ou détourne l’ensemble de son réseau informatique.

Les pirates peuvent le faire pour des gains financiers en exploitant les détails de votre carte de crédit et vos données personnelles. Ils peuvent également exiger une rançon pour rendre les systèmes, les réseaux et les données. Dans d’autres cas, le pirate informatique peut inciter les employés à voler des informations commerciales pour cibler une entreprise.

Les éléments qui constituent une campagne de phishing sont :

- Les messages légitimes et séduisants sont conçus pour attirer l’attention du destinataire, comme un e-mail affirmant : « Vous avez gagné à la loterie ! », « Réclamez votre iPhone 12 », etc.

- Créer un sentiment d’urgence et vous dire d’agir rapidement en raison du temps limité pour conclure un accord, répondre à un scénario, mettre à jour des informations, etc.

- Venant d’un expéditeur inhabituel ou semblant inattendu, inhabituel ou suspect

- Lien hypertexte redirigeant vers un lien suspect ou mal orthographié vers un site populaire

- Pièces jointes auxquelles vous ne vous attendez pas ou qui n’ont pas de sens

Qu’est-ce que le Spear Phishing ?

Le spear phishing est un type de campagne de phishing ciblant des groupes ou des individus spécifiques d’une organisation en leur envoyant des e-mails et des pièces jointes hautement personnalisés.

Les auteurs de harponnage se présentent comme des entités de confiance ou connues dans le but de tromper les victimes pour qu’elles les croient et leur fournissent des informations sensibles, téléchargent des logiciels malveillants ou envoient de l’argent.

Le spear phishing peut également être considéré comme une tactique d’ingénierie sociale dans laquelle le cybercriminel déguisé en une personne connue ou de confiance incite la cible à télécharger une pièce jointe ou à cliquer sur un e-mail ou un texte malveillant. Cela conduit la cible à exposer des informations sensibles ou à installer des programmes malveillants sans le savoir sur son réseau organisationnel.

L’objectif du spear phishing est d’accéder au compte d’un individu, de se faire passer pour quelqu’un comme un haut fonctionnaire, des personnes disposant d’informations confidentielles, des officiers militaires, des administrateurs de sécurité, etc.

Exemple : En 2015, on croyait que Google et Facebook étaient perdre environ 100 millions de dollars à une escroquerie par e-mail lituanienne.

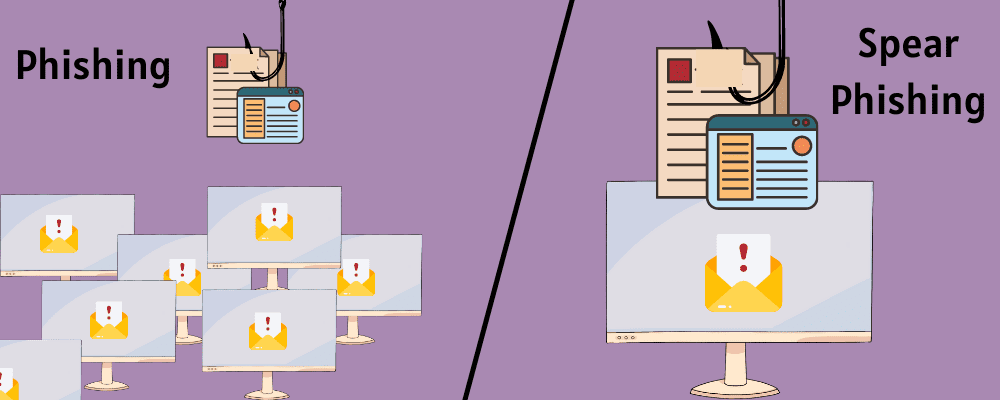

Phishing contre Spear Phishing

1. Type : le phishing est un terme plus large, tandis que le spear phishing est un type de phishing. Les deux sont des cyberattaques visant des individus ou des entreprises spécifiques pour obtenir des informations confidentielles par le biais d’e-mails et de messages.

2. Cible : les escroqueries par hameçonnage sont courantes, un e-mail malveillant pouvant être envoyé par l’attaquant à des milliers de personnes à la fois. Ils visent à élargir leur réseau et tentent d’attraper toute victime pour obtenir des informations ou de l’argent.

D’autre part, le spear phishing est spécifiquement ciblé sur un certain individu ou groupe d’une organisation possédant des informations hautement sensibles liées à leurs informations commerciales, des informations personnelles, des informations militaires, des documents liés à l’argent comme les détails de carte de crédit ou de débit et des mots de passe bancaires, identifiants de compte, etc.

Phishing contre Spear Phishing

Phishing contre Spear Phishing

3. Type d’e-mail : l’hameçonnage peut contenir des informations générales, attirer les gens et les inciter à révéler des informations sensibles ou à envoyer de l’argent.

En revanche, le harponnage utilise des e-mails personnalisés et bien conçus pour un individu ou un groupe spécifique, qui devient difficile à distinguer d’une source légitime. Cela peut inclure leurs noms, grades, etc., dans le but d’établir plus de confiance et de faire d’eux des victimes de ce type d’attaque.

4. Exemple : Un exemple de campagne de phishing peut ressembler à ceci : « Vous avez gagné un iPhone XI ». Il ne s’adresse pas à une personne en particulier, mais à toute personne qui clique sur le lien fourni pour réclamer le « prix ». Il ne révèle pas non plus où et comment vous gagnez un concours. Il est destiné à un public plus large qui peut devenir des victimes.

Un exemple de campagne de harponnage peut être un e-mail bien conçu semblant provenir d’une source authentique ou d’une personne que vous connaissez en incluant votre nom ou votre rang dans une organisation.

Cependant, les cybercriminels utilisent les deux types d’escroqueries – le phishing et le spear-phishing en fonction de leur objectif final. Ils peuvent recourir au phishing pour augmenter leurs chances de succès en privilégiant la quantité à la qualité. Au contraire, ils peuvent recourir au spear phishing pour améliorer leurs chances de succès au sein d’une organisation, mais se concentrer sur la qualité plutôt que sur la quantité.

Types de harponnage

Le spear phishing peut être de différents types, tels que :

Clonage d’hameçonnage

L’hameçonnage rapproché est une attaque dans laquelle l’auteur conçoit une « mise à jour » d’un e-mail authentique pour faire croire au destinataire qu’il s’agit d’une véritable mise à jour de l’e-mail précédent. Mais, dans ce nouvel e-mail, l’attaquant insère une pièce jointe ou un lien malveillant, remplaçant le vrai.

De cette façon, le destinataire est victime d’une arnaque et contraint de révéler des informations critiques.

Pièces jointes malveillantes

Ce type de harponnage est courant. L’attaquant envoie une attaque ciblée à un individu ou à un groupe dans une organisation en envoyant un e-mail avec des pièces jointes et des liens malveillants. L’attaquant exploitera également les informations volées et pourra également exiger un rançongiciel.

Pièces jointes malveillantes

Pièces jointes malveillantes

Si vous trouvez un tel e-mail dans votre boîte de réception qui semble suspect ou inattendu, ne cliquez pas ou n’ouvrez pas le lien ou la pièce jointe. Et si vous pensez toujours que l’e-mail est légitime et que vous devez ouvrir le lien, passez simplement la souris dessus pour voir l’adresse complète de ce lien.

Cela vous aidera à évaluer l’adresse et à confirmer son intégrité. Un lien malveillant aura une adresse avec des fautes d’orthographe et d’autres irrégularités qui peuvent être ignorées si elles ne sont pas prises en compte. Alors, vérifiez la source du lien avant de télécharger une pièce jointe ou de cliquer sur un lien pour être plus sûr.

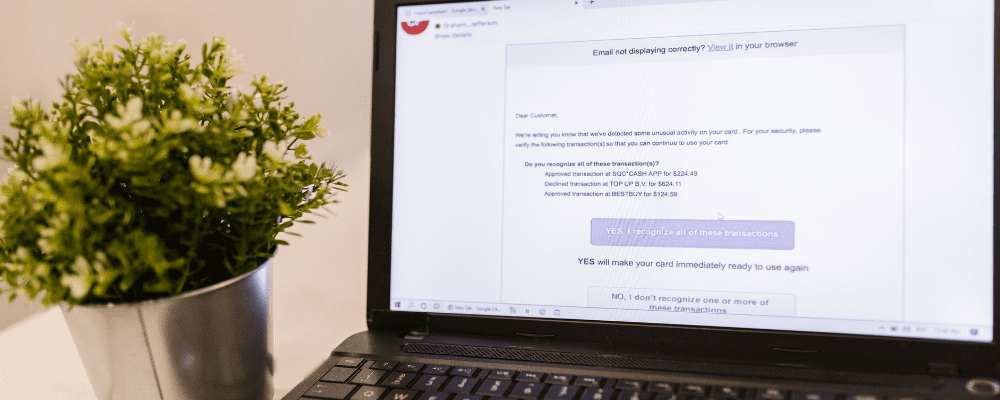

Imitation

Les escrocs peuvent usurper l’identité de marques réputées et célèbres dans les e-mails, reproduisant les flux de travail de messagerie réguliers qu’un utilisateur reçoit véritablement des marques. Ici aussi, les attaquants remplacent le lien d’origine par un lien malveillant comme des pages Web de connexion usurpées pour voler les détails du compte et d’autres informations. Les banques, les services de streaming vidéo, etc., sont fréquemment usurpés.

Escroqueries au PDG et au BEC

Les cybercriminels peuvent cibler les employés des services financiers ou comptables d’une organisation en se faisant passer pour le PDG ou un autre responsable de rang supérieur. Les employés classés bien plus bas dans les postes qu’ils trouvent difficile ou presque impossible de dire non à certaines instructions des fonctionnaires de rang supérieur.

Grâce aux fraudes Business Email Compromise (BEC) et aux escroqueries par e-mail du PDG, les attaquants peuvent utiliser l’influence de hauts fonctionnaires pour inciter les employés à divulguer des données confidentielles, à virer de l’argent, etc.

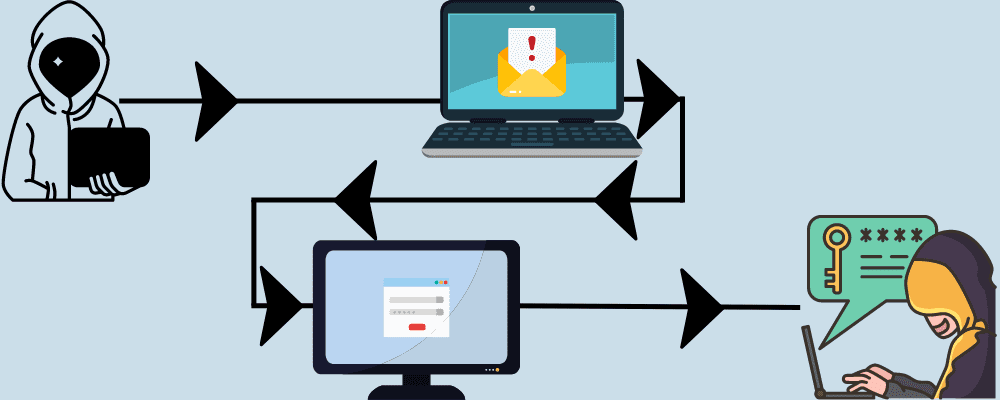

Comment fonctionne le Spear Phishing ?

Les attaques de spear phishing sont spécifiquement adaptées à une cible et sont soigneusement conçues en fonction des informations collectées sur la cible.

Choisir la cible

Les attaquants choisissent d’abord un individu ou un groupe d’une organisation à cibler, puis continuent de faire des recherches à leur sujet et de collecter des informations.

Désormais, les escrocs prennent également en compte des considérations spécifiques pour choisir une cible. Cela se fait en fonction du type d’informations auxquelles un individu a accès et des données que les attaquants peuvent collecter sur la cible. Ils choisissent généralement des personnes dont ils peuvent rechercher facilement les données.

Le spear phishing ne cible généralement pas les hauts fonctionnaires ou les cadres. Ils peuvent plutôt choisir quelqu’un qui manque d’expérience ou de connaissances car il est facile de les manipuler. De plus, les employés nouveaux ou de niveau inférieur peuvent ne pas être au courant des politiques et mesures de sécurité organisationnelles ; par conséquent, ils peuvent faire des erreurs, entraînant des compromis de sécurité.

Collecte d’informations sur la cible

Les attaquants recherchent ensuite les données accessibles au public de la cible à partir de sources telles que les médias sociaux, notamment LinkedIn, Facebook, Twitter, etc., et d’autres profils. Ils peuvent également collecter des informations sur leur situation géographique, leurs contacts sociaux, leur adresse e-mail, etc.

Création d’e-mails nuisibles

Après avoir accumulé les détails de la cible, l’attaquant les utilise pour créer des e-mails crédibles et personnalisés selon le nom de la cible, son rang dans une organisation, ses préférences, etc. Ils insèrent une pièce jointe ou un lien malveillant dans l’e-mail et l’envoient à la cible.

Non seulement les e-mails, mais aussi les campagnes de harponnage peuvent pénétrer les appareils de la cible via les réseaux sociaux et les SMS. Ils proviennent d’une personne inconnue qui vous fait une offre généreuse et accrocheuse ou vous donne un sentiment d’urgence pour accomplir une tâche immédiatement, comme donner les détails de votre carte de débit/crédit, OTP, etc.

L’arnaque

Une fois que la cible croit que l’e-mail ou le SMS est légitime et fait ce qui est demandé, elle est victime d’une arnaque. Ils peuvent cliquer sur le lien malveillant ou la pièce jointe envoyée par l’attaquant pour révéler des informations sensibles, effectuer des paiements ou installer des logiciels malveillants afin de compromettre davantage les systèmes, les appareils et le réseau.

Ceci est dévastateur pour tout individu ou organisation, les faisant souffrir en termes d’argent, de réputation et de données. Ces organisations peuvent également être pénalisées pour ne pas protéger les données des clients. Parfois, l’attaquant peut également exiger un rançongiciel pour restituer les informations volées.

Comment détecter le Spear Phishing ?

Bien que les attaques de harponnage soient sophistiquées, il existe des moyens de les identifier et de rester vigilant.

Identifier l’expéditeur

L’envoi d’e-mails à partir d’un nom de domaine similaire à celui d’une marque célèbre est une technique courante utilisée dans le spear phishing.

Par exemple, un email peut provenir de « arnazon » et non d’amazon (Amazon) que nous connaissons tous. Les lettres « r » et « n » sont utilisées à la place de « m », qui peuvent sembler identiques si vous n’y prêtez pas beaucoup d’attention.

Ainsi, lorsque vous recevez un e-mail auquel vous ne vous attendez pas, vérifiez son expéditeur. Épelez soigneusement le nom de domaine et si cela vous semble suspect, ne vous y engagez pas.

Évaluer la ligne d’objet

Évaluer la ligne d’objet

Évaluer la ligne d’objet

La ligne d’objet d’un e-mail de harponnage peut donner un sentiment de peur ou d’urgence pour vous inciter à agir immédiatement. Il peut contenir des mots-clés comme « Urgent », « Important », etc. De plus, ils peuvent également essayer d’établir la confiance avec vous en utilisant « Fwd », « Request », etc., et attirer l’attention en le faisant.

De plus, les tactiques avancées de harponnage peuvent impliquer des stratégies à long terme pour établir une connexion avec vous et voler des informations ou vous tromper avec de l’argent.

Alors, vérifiez s’il y a de tels drapeaux rouges dans la ligne d’objet et lisez attentivement l’intégralité du message. Ne suivez pas si l’e-mail semble suspect.

Inspecter le contenu, les pièces jointes et les liens

Inspectez attentivement le contenu complet de l’e-mail ou du SMS, y compris les liens et les pièces jointes qui l’accompagnent. Si vous avez donné des informations personnelles sur vos comptes sociaux, il est possible que l’attaquant les ait exploitées et utilisées dans le courrier. Ainsi, lorsque vous voyez votre nom et d’autres informations personnalisées, ne présumez pas qu’il est fiable.

Vérifier la demande

Si vous ne trouvez rien de suspect dans un e-mail après l’avoir vérifié pour les facteurs mentionnés ci-dessus, ne tirez pas de conclusions pour l’instant. Si vous connaissez la personne qui envoie l’e-mail et demande certaines données ou de l’argent, il est préférable de le vérifier en l’appelant ou en se connectant avec elle en temps réel.

Exemple : Supposons que vous receviez un e-mail vous informant que votre compte bancaire a un problème particulier qui doit être résolu, et pour cela, ils ont besoin de vos détails de carte de débit ou OTP immédiatement. Au lieu de révéler l’information, appelez votre agence bancaire et demandez-lui si elle a vraiment besoin de tout cela. La réponse serait non, car cette information cruciale ne se fait pas par e-mail ou par appel.

Comment se protéger du Spear Phishing ?

Vous ne pouvez pas éviter complètement les incidents de sécurité, mais utilisez des stratégies spécifiques pour être en sécurité. Voici quelques méthodes de prévention du spear phishing que vous pouvez suivre :

Appliquer une politique de sécurité stricte

L’application d’une politique de sécurité stricte dans toute votre organisation est la première étape pour atténuer tout type de risque de cybersécurité, y compris le spear phishing. Tous les employés doivent être liés à la politique lorsqu’ils partagent des données, effectuent des paiements, stockent les détails des clients et de l’entreprise, etc. Vous devez également renforcer votre politique de mot de passe en disant à tout le monde de :

- Utilisez des mots de passe uniques, forts et complexes

- N’utilisez jamais un seul mot de passe pour plusieurs comptes, applications ou appareils

- Interdire le partage de mots de passe avec qui que ce soit

- Gérez soigneusement les mots de passe

Utiliser MFA

L’authentification multifacteur (MFA) est une technique de sécurité permettant de réduire les risques. Il nécessite que l’utilisateur produise plus d’une preuve d’identité pour vérification lors de l’accès à un compte ou à une application. Il crée des couches de sécurité supplémentaires et réduit la probabilité d’une attaque.

Ainsi, même si un mot de passe est compromis, il y aura d’autres couches pour étendre la sécurité et augmenter la difficulté de l’attaquant. Cela vous donne également du temps pour repérer les anomalies et les corriger avant que le compte ne soit piraté.

Créer une sensibilisation à la sécurité

La technologie évolue, tout comme les cyberattaques et les techniques. Il faut donc se tenir au courant des derniers risques et savoir les détecter et les prévenir. Alors, formez vos employés et sensibilisez-les au scénario actuel afin qu’ils ne commettent pas une erreur qui pourrait se transformer en attaque.

Utiliser les systèmes de sécurité des e-mails

La plupart des escroqueries par spear phishing se font par e-mail. Par conséquent, protéger vos e-mails à l’aide d’un système ou d’un logiciel de sécurité des e-mails peut vous aider. Il est conçu pour repérer les e-mails suspects et les bloquer ou éliminer les menaces afin que vous puissiez avoir une liste claire et légitime d’e-mails dans votre boîte de réception. Vous pouvez utiliser un logiciel de sécurité de messagerie tel que Proofpoint, Mimecast, Avanan, etc.

Correctifs et sauvegardes

Vous devez corriger et mettre à jour régulièrement tous vos systèmes, logiciels et applications pour qu’ils fonctionnent de manière optimale tout en vous assurant qu’aucune vulnérabilité ne les exploite. De plus, la création périodique de sauvegardes de données vous aide à protéger vos données. Ainsi, même si une attaque ou une catastrophe naturelle se produit, vos données perdues ne seront pas vraiment perdues.

Cependant, si vous avez déjà cliqué sur un lien malveillant ou téléchargé une pièce jointe nuisible, procédez comme suit :

- Ne fournissez aucune donnée

- Changer les mots de passe rapidement

- Informez votre service de sécurité informatique

- Déconnectez-vous du Web

- Analysez soigneusement votre système avec un logiciel antivirus

Conclusion

Les attaques de cybersécurité évoluent et deviennent de plus en plus avancées. Le spear phishing est l’une de ces attaques qui nuit aux particuliers et aux entreprises en termes de données, d’argent et de réputation.

Par conséquent, il est important de comprendre et de détecter les connaissances sur les cybercrimes comme le spear phishing pour vous protéger et protéger votre organisation.