La zone d’exposition d’un réseau informatique représente l’ensemble des points d’accès potentiels, souvent appelés vecteurs d’attaque, par lesquels un individu non autorisé pourrait s’introduire pour dérober des informations ou provoquer des dysfonctionnements.

Pour garantir une protection efficace du réseau, il est crucial de minimiser cette zone d’exposition, assurant ainsi une défense optimale. Même en réduisant au maximum cette surface, une surveillance constante est indispensable pour identifier et neutraliser rapidement toute menace potentielle.

Une fois la zone d’exposition identifiée et cartographiée, il est impératif d’en évaluer les vulnérabilités pour anticiper les risques actuels et futurs. Ces actions constituent la base de la surveillance de la surface d’attaque (ASM).

Des outils spécialisés ont été développés pour assurer cette surveillance. Ils fonctionnent généralement en examinant votre réseau et ses composants informatiques, tels que les terminaux, les applications web et les services web, à la recherche d’éléments exposés.

Après cette analyse, ils vous informent des dangers détectés et mettent en place une surveillance continue de votre réseau pour identifier tout changement dans la zone d’exposition ou l’émergence de nouveaux risques.

Les outils les plus performants s’appuient sur des bases de données de menaces régulièrement mises à jour, leur permettant d’anticiper les problèmes. Voici une analyse de quelques-uns des meilleurs outils ASM disponibles.

UpGuard

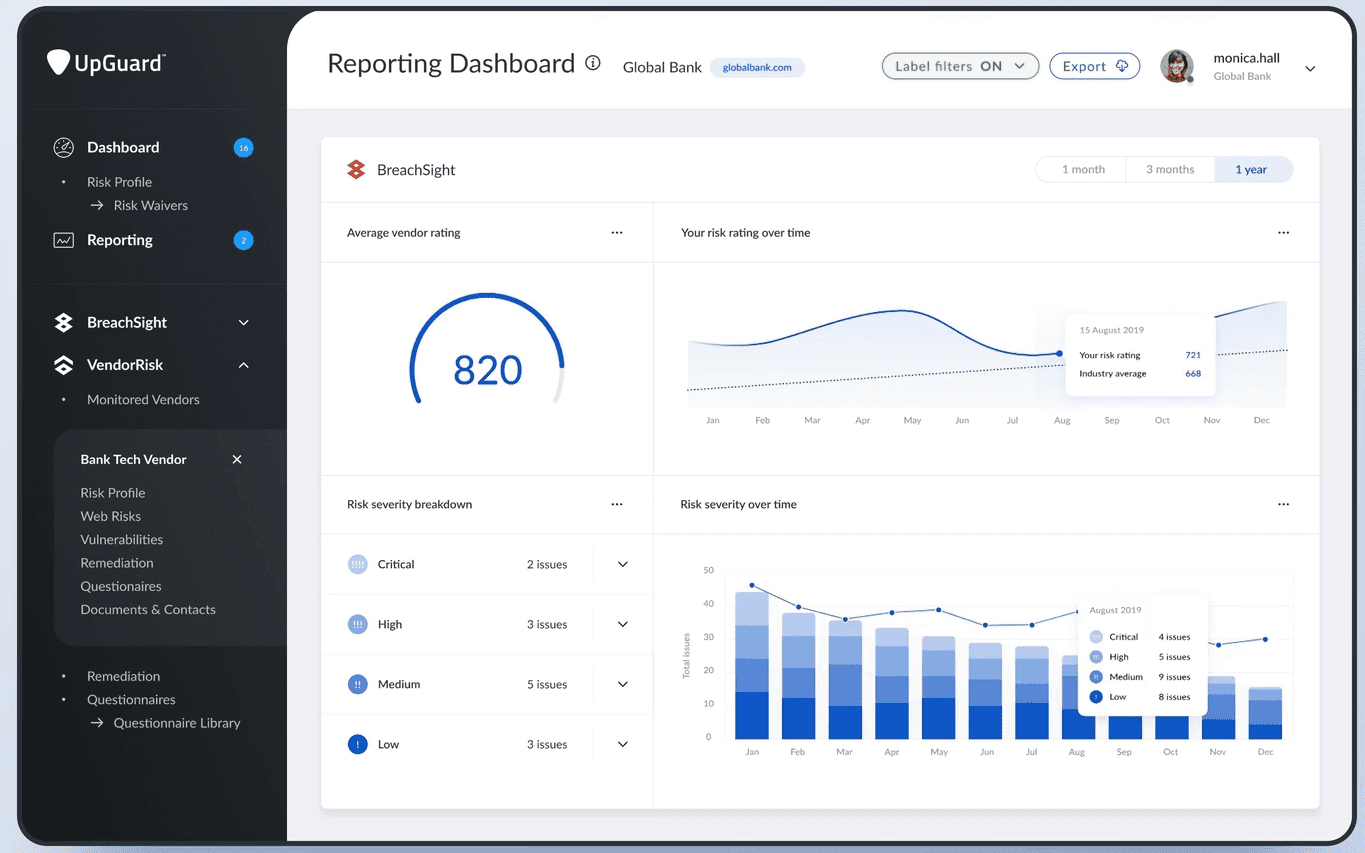

La plateforme d’UpGuard est une solution complète pour la gestion des risques et de la zone d’exposition des tiers. Elle se compose de trois modules :

- UpGuard Vendor Risk : un outil de gestion des risques tiers conçu pour une surveillance continue des fournisseurs de technologie, l’automatisation des questionnaires de sécurité et la réduction des risques liés aux tiers et aux sous-traitants.

- UpGuard BreachSight : un module de gestion de la zone d’exposition qui prévient les violations de données, détecte les identifiants divulgués et protège les informations des clients.

- UpGuard CyberResearch : des services de sécurité gérés pour renforcer la protection contre les risques liés aux tiers. Des analystes d’UpGuard collaborent à la surveillance de votre organisation et de vos fournisseurs, identifiant les potentielles fuites de données.

UpGuard propose un rapport de cybersécurité gratuit pour illustrer les capacités de son outil. Ce rapport vous permet d’identifier les principaux risques sur votre site web, votre système de messagerie ou votre réseau. Il fournit des informations instantanées qui vous permettent de prendre des mesures correctives concernant une multitude de facteurs de risque, tels que le protocole SSL, les ports ouverts, la santé DNS et les vulnérabilités courantes.

Après avoir constaté l’utilité du service grâce au rapport gratuit, vous pouvez opter pour l’abonnement, avec différentes options de tarification adaptées à la taille de votre entreprise ou de votre réseau.

L’offre de base pour les petites entreprises vous permet de vous familiariser avec la gestion de la zone d’exposition, avec la possibilité d’ajouter des fonctionnalités supplémentaires si nécessaire.

Reflectiz

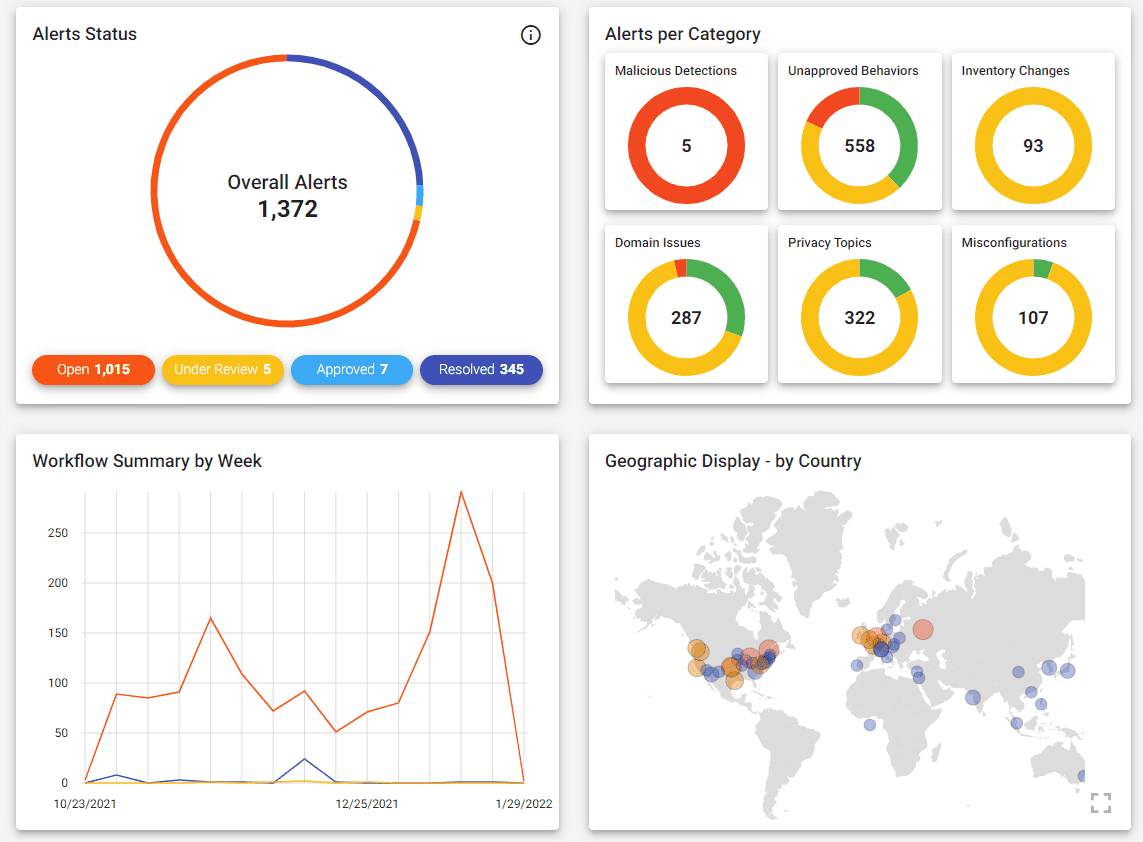

Reflectiz offre aux entreprises une vision globale de leurs zones de risque, les aidant à minimiser les dangers liés à l’utilisation croissante d’outils open source et d’applications tierces.

L’application Reflectiz fonctionne sans impact, ce qui signifie qu’elle ne nécessite aucune installation et est exécutée à distance, évitant ainsi la compromission des ressources informatiques et l’accès aux informations sensibles de l’entreprise.

La stratégie de Reflectiz repose sur un environnement de test isolé (sandbox) innovant où les applications de première, de troisième et de quatrième partie sont analysées pour identifier toutes les vulnérabilités grâce à une analyse comportementale brevetée.

Les résultats de l’analyse sont ensuite présentés de manière claire et accessible via un tableau de bord unique. Enfin, l’outil hiérarchise les risques et facilite la résolution des problèmes de conformité.

L’efficacité de l’analyse de l’écosystème en ligne de l’entreprise par Reflectiz est constamment améliorée, grâce à une analyse régulière d’Internet permettant de mettre à jour sa base de données de menaces.

De cette manière, la solution offre à ses clients une valeur ajoutée immédiate, quelle que soit la taille de l’entreprise, en prenant en charge les petites équipes, les organisations de taille moyenne et même les grandes entreprises mondiales.

Intruder

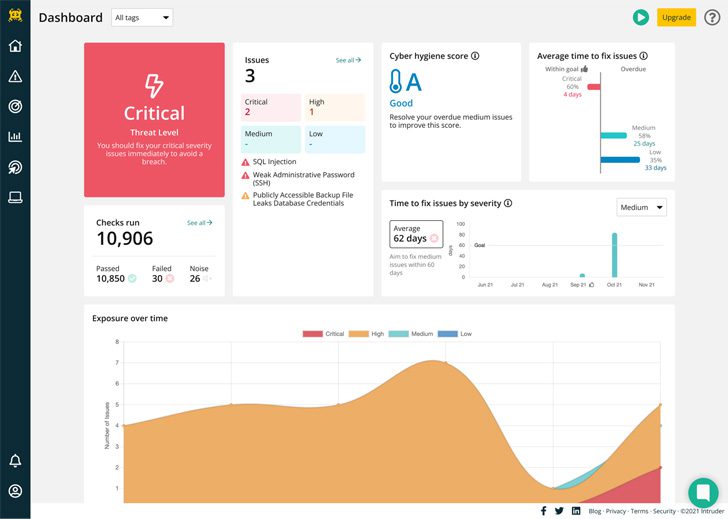

Avec Intruder, vous pouvez identifier toutes les parties de votre infrastructure informatique exposées à Internet, ce qui améliore la visibilité de la zone d’exposition de votre entreprise et vous offre un meilleur contrôle en vous permettant de limiter les éléments exposés inutilement.

Intruder propose un outil de recherche simple pour les ports et services ouverts, avec des filtres adaptatifs qui identifient les technologies accessibles par un attaquant.

Étant donné que la zone d’exposition d’un réseau n’est pas statique, Intruder propose également une surveillance continue pour suivre les changements dans votre environnement informatique.

Vous pouvez par exemple obtenir un rapport sur tous les ports ou services qui ont été ouverts récemment. L’outil vous informe également via des alertes concernant les déploiements dont vous n’aviez peut-être pas connaissance.

Pour les entreprises possédant de très grands réseaux, Intruder propose la fonction Smart Recon, qui identifie automatiquement les ressources actives de votre réseau. Cela limite les analyses aux seules cibles actives, réduisant ainsi les coûts liés à l’analyse de systèmes inactifs.

En plus de la gestion de la zone d’exposition, Intruder assure le suivi de l’expiration des certificats SSL et TLS. Cette fonctionnalité vous alerte lorsque vos certificats sont sur le point d’expirer, garantissant la sécurité et évitant les interruptions de vos services ou sites Web.

InsightVM

La plateforme InsightVM de Rapid7 vise à faciliter la détection et la résolution des risques. Avec InsightVM, vous pouvez identifier les risques sur tous les terminaux de votre réseau, votre infrastructure cloud et votre infrastructure virtualisée.

Une hiérarchisation pertinente des risques, accompagnée d’instructions étape par étape pour les services informatiques et DevOps, permet une procédure de correction plus efficace.

Avec InsightVM, vous pouvez visualiser en temps réel les risques de votre infrastructure informatique via le tableau de bord de l’outil. Ce tableau de bord vous permet également de mesurer et de suivre les progrès par rapport aux objectifs de votre plan d’action de réduction des risques.

InsightVM s’intègre à plus de 40 technologies de pointe, des SIEM et pare-feu aux systèmes de suivi de tickets, partageant des informations sur les vulnérabilités via une API RESTful.

La solution InsightVM collecte des informations à partir des terminaux à l’aide d’un agent léger et universel, le même que celui utilisé avec d’autres solutions Rapid7, telles que InsightIDR et InsightOps. Un seul déploiement est suffisant pour obtenir des informations en temps réel sur les risques réseau et les utilisateurs des terminaux.

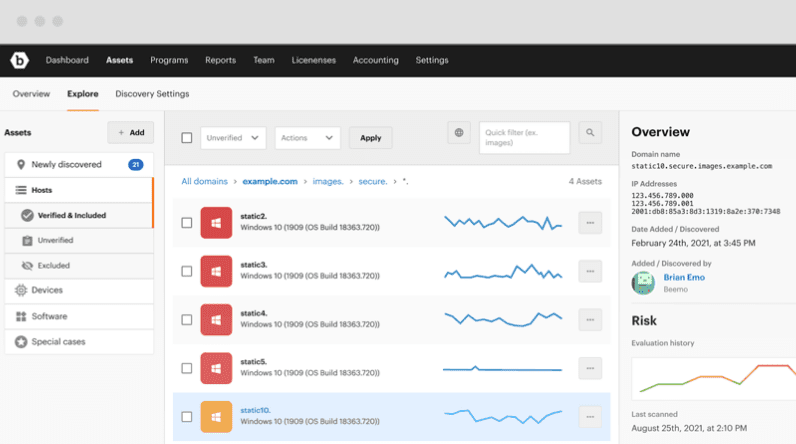

Detectify Surface Monitoring

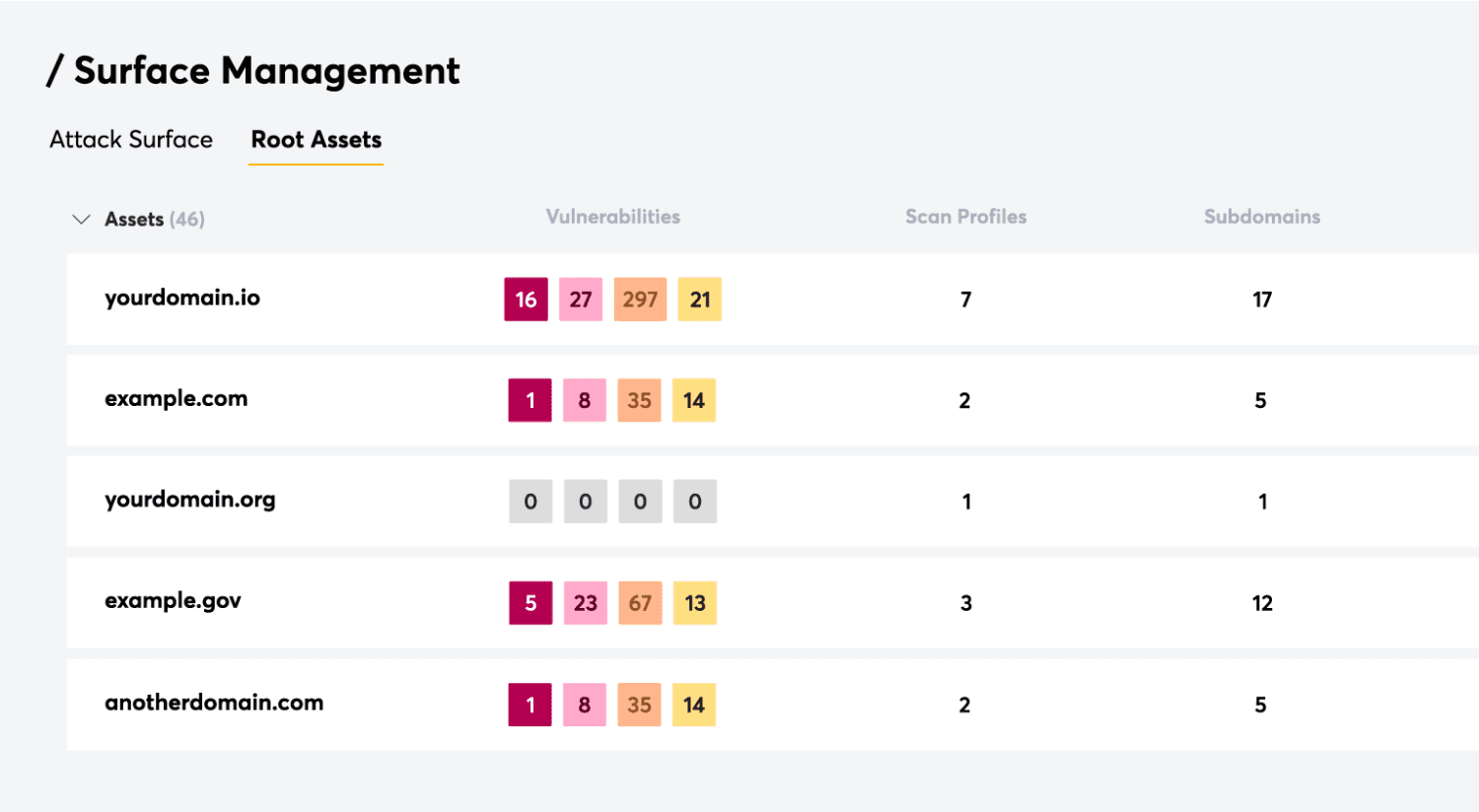

La solution de surveillance de la surface d’attaque de Detectify surveille tout ce que vous exposez sur le web dans votre infrastructure informatique, renforce la sécurité de vos sous-domaines d’applications et détecte les fichiers exposés, les erreurs de configuration et les vulnérabilités.

Un des atouts majeurs de Detectify Surface Monitoring est sa facilité d’utilisation : il vous suffit d’ajouter votre domaine pour que l’outil commence immédiatement à surveiller tous les sous-domaines et applications.

Detectify intègre quotidiennement les résultats de la recherche sur le piratage éthique de Crowdsource dans sa solution, afin de vous protéger contre les vulnérabilités les plus récemment découvertes, y compris celles qui sont exclusives à Detectify.

Crowdsource est une communauté de plus de 350 hackers éthiques qui travaillent en continu pour intégrer leurs résultats de recherche dans Detectify, ce qui ne prend que 15 minutes.

En plus de surveiller tous les actifs et technologies de votre réseau exposés à Internet, Detectify analyse l’état de votre infrastructure DNS et prévient les prises de contrôle de sous-domaines, tout en détectant les fuites et les divulgations involontaires d’informations. Par exemple, les clés d’API, les jetons, les mots de passe et d’autres données sont souvent codés en dur dans vos applications ou en texte brut sans configuration appropriée.

Bugcrowd

Bugcrowd est un outil de gestion de la zone d’exposition qui vous permet de trouver, d’inventorier et d’attribuer un niveau de risque aux appareils exposés, aux applications oubliées ou masquées et à d’autres ressources informatiques cachées. Bugcrowd atteint cet objectif en combinant la technologie et les données avec l’expertise d’une communauté d’experts en sécurité pour fournir une évaluation des risques la plus complète de votre zone d’exposition.

Avec Bugcrowd, vous pouvez analyser les résultats de l’analyse et les présenter de manière claire pour examen par les utilisateurs et les parties prenantes. En plus des résultats, vous pouvez inclure des recommandations et des plans de correction, ce qui peut être très utile dans le cadre d’une fusion ou d’une acquisition par exemple. Les découvertes de vulnérabilités peuvent également être transférées vers des programmes de chasse aux bugs ou des tests d’intrusion pour y remédier.

La plateforme de Bugcrowd comprend une technologie, appelée AssetGraph, qui établit un classement des ressources à risque, basé sur une vaste base de données de connaissances en matière de sécurité.

L’atout majeur de Bugcrowd est précisément le concept de « foule » : grâce à un réseau mondial de chercheurs experts en sécurité, l’outil peut réduire considérablement la zone d’exposition de votre réseau, en anticipant les hackers pour découvrir des vulnérabilités qu’ils n’ont pas encore détectées.

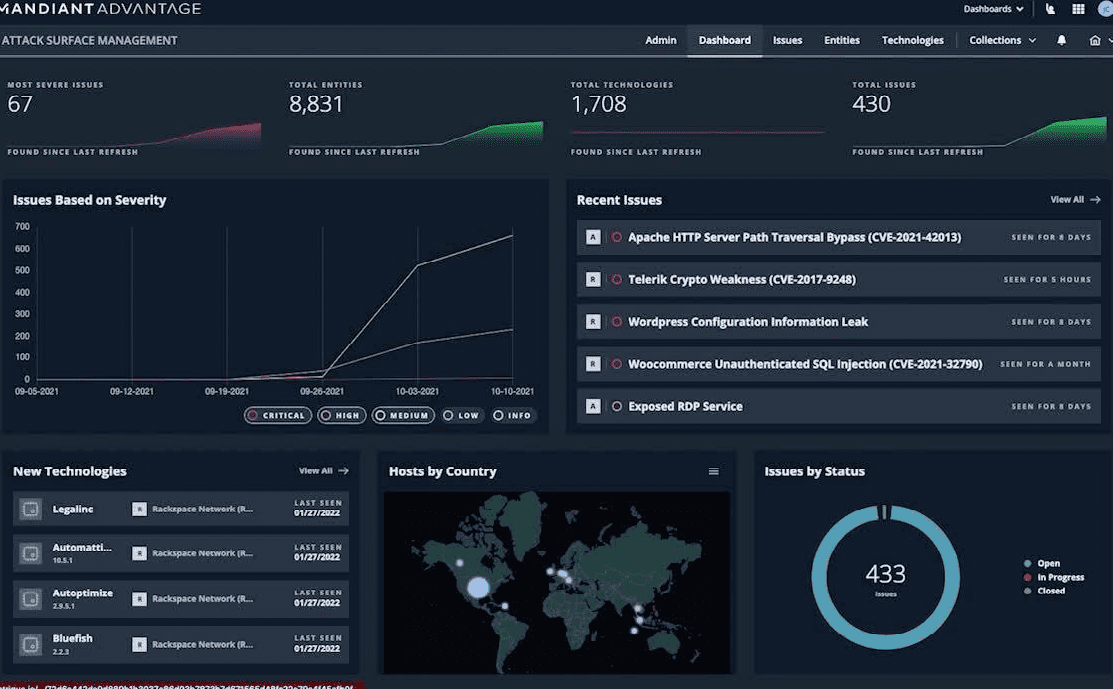

Mandiant Advantage

L’approche de Mandiant consiste à faire passer votre programme de sécurité d’une approche réactive à une approche proactive, en effectuant une cartographie graphique qui met en lumière vos ressources et déclenche des alertes concernant les expositions à risque.

Mandiant vous permet d’appliquer automatiquement son expertise et ses renseignements à votre zone d’exposition, en vous indiquant ce qui est vulnérable, exposé et mal configuré.

Ainsi, vos équipes de sécurité peuvent mettre en place un système de détection intelligente des menaces, avec une réponse immédiate pour la résolution et l’atténuation.

L’approche proactive de Mandiant est mise en évidence par une surveillance en temps réel, soutenue par des alertes qui vous informent des changements de situation de vos ressources, afin qu’aucun changement dans l’exposition de vos actifs ne passe inaperçu et que vous conserviez une longueur d’avance sur les menaces.

Avec Mandiant, vous pouvez adopter pleinement la technologie cloud et faire progresser la transformation numérique de votre entreprise sans risque.

La cartographie des actifs informatiques de Mandiant vous offre une visibilité complète sur votre infrastructure informatique, vous permettant d’identifier les ressources exposées dans le cloud grâce à plus de 250 intégrations. Elle vous permet d’identifier les relations avec les partenaires et les tiers et d’examiner la composition des technologies, des ressources et des configurations exposées.

L’importance de l’anticipation

Lors de l’évaluation des coûts des outils ASM, il est important de ne pas se contenter de leurs prix, mais de considérer également les économies qu’ils génèrent en simplifiant la tâche de détection et d’atténuation des menaces. L’avantage majeur de ces outils est qu’ils couvrent l’ensemble de votre environnement informatique, y compris les ressources locales, distantes, cloud, conteneurisées et virtuelles, afin qu’aucun de vos actifs ne vous échappe.

Cependant, il ne faut pas considérer un outil ASM comme une solution miracle qui résoudra tous les problèmes de sécurité. La véritable valeur de ces outils réside dans leur capacité à gérer les vulnérabilités de manière proactive, ainsi qu’à suivre et obtenir des données qui optimisent le travail des équipes chargées de la résolution des problèmes.