Alors que la cybersécurité consiste à sécuriser les systèmes informatiques contre les attaquants malveillants, elle a adopté les pratiques de sécurité de l’armée pour renforcer ses efforts de prévention et d’arrêt des cyberattaques. L’une de ces pratiques empruntées à l’armée est la défense en profondeur (DiD)

La défense en profondeur est une stratégie militaire qui remonte à l’époque médiévale où les châteaux avaient plusieurs niveaux de sécurité, tels que des ponts-levis, des fossés, des douves, des murs et des tours de garde, offrant des niveaux de sécurité supplémentaires au château.

La défense en profondeur a également été utilisée pendant les première et deuxième guerres mondiales lorsque les militaires creusaient des tranchées, utilisaient des mitrailleuses stratégiquement placées, construisaient des fortifications et utilisaient des obstacles antichars pour ralentir l’avancée des ennemis, causer des pertes et gagner du temps pour riposter.

Dans le domaine de la cybersécurité, la défense en profondeur est une pratique de sécurité où plusieurs produits et contrôles de sécurité, tels que les pare-feu, le chiffrement et les systèmes de détection d’intrusion, sont superposés et utilisés ensemble pour protéger les réseaux et les systèmes informatiques contre les attaques.

Cela se traduit par une sécurité accrue des actifs critiques, ce qui rend les systèmes plus difficiles à pénétrer, car lorsqu’une mesure de sécurité échoue, il existe des couches de sécurité supplémentaires pour protéger un système contre les menaces.

La défense en profondeur utilise la redondance dans la cybersécurité, ce qui la rend très efficace car une seule mesure ou un seul contrôle de cybersécurité ne peut pas arrêter toutes les formes de cyberattaques. L’approche multicouche de la défense en profondeur en matière de cybersécurité permet une protection contre un large éventail de cyberattaques, ce qui se traduit par des systèmes informatiques mieux sécurisés et très difficiles à compromettre.

Table des matières

Eléments de défense en profondeur

La défense en profondeur est composée des éléments clés suivants

Contrôles physiques

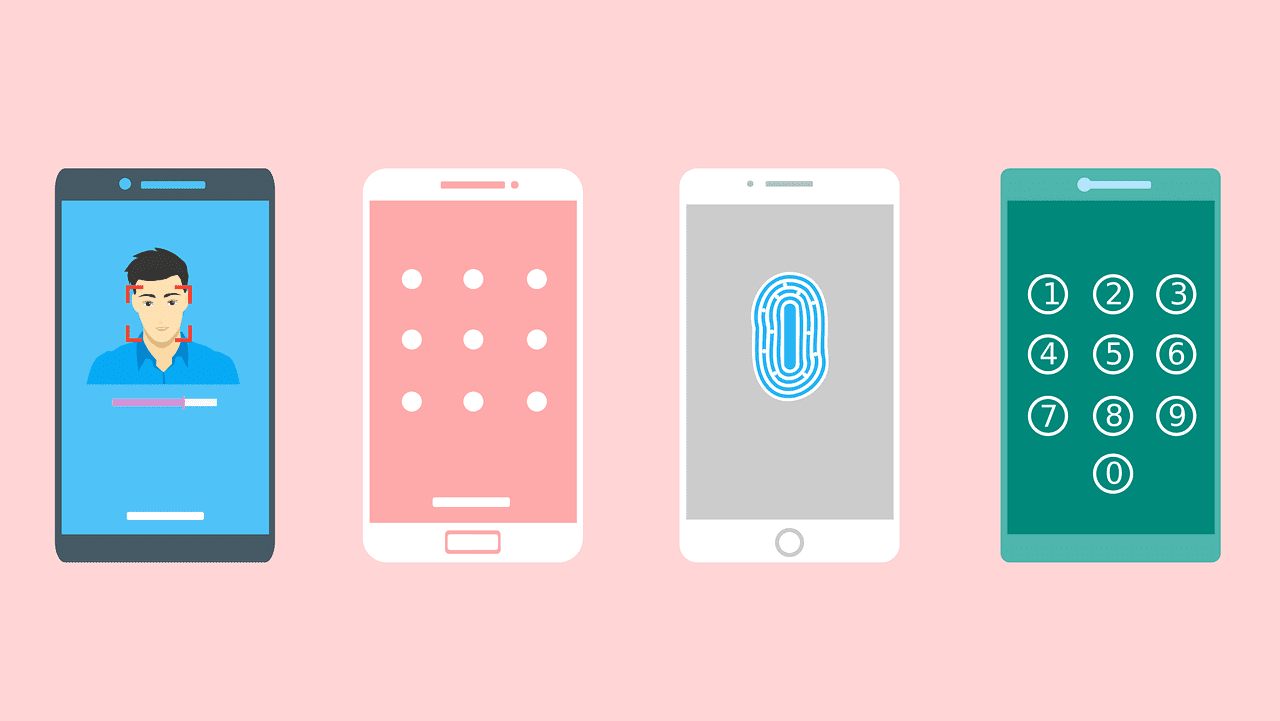

Il s’agit de mesures de sécurité mises en place pour sécuriser les systèmes informatiques et empêcher l’accès physique aux systèmes par des intrus. Cela implique généralement de limiter l’accès aux systèmes informatiques en installant des infrastructures physiques telles que des caméras de sécurité, des portes verrouillées, des scanners de cartes d’identité et des systèmes biométriques ou même en employant des gardes dans les salles des hommes avec des systèmes informatiques critiques.

Contrôles techniques

Il s’agit du matériel et des logiciels mis en œuvre pour protéger les systèmes contre les attaques malveillantes. Des exemples de telles mesures de sécurité comprennent les pare-feu, l’authentification multifacteur, les systèmes de détection ou de prévention des intrusions (IDS/IPS), les antivirus et la gestion de la configuration, entre autres.

Contrôles administratifs

Celles-ci comprennent les politiques et procédures d’une organisation pour ses employés, qui visent à contrôler l’accès aux ressources de l’organisation et également à guider les employés dans les pratiques de cybersécurité appropriées pour réduire les erreurs humaines qui peuvent entraîner la compromission des systèmes informatiques par des attaquants.

Pourquoi la défense en profondeur est importante

Kevin Mitnick, qui à un moment donné était considéré comme le pirate informatique le plus célèbre au monde après avoir piraté les systèmes d’entreprises telles que Sun Microsystems, Nokia et Motorola, est connu pour avoir déclaré que « tout ce qui existe est vulnérable aux attaques avec suffisamment de temps et de ressources ».

Cette affirmation est toujours vraie jusqu’à ce jour, en particulier avec les outils sophistiqués accessibles aux attaquants. Ceci, à son tour, signifie qu’il n’y a jamais de solution de cybersécurité unique qui ne puisse être compromise. C’est pourquoi la défense en profondeur est très importante dans un monde où les attaquants sophistiqués ont accès à d’immenses ressources.

La défense en profondeur oblige les organisations à adopter une approche proactive de leur sécurité et à penser à la sécurité de leurs ressources même en cas de défaillance d’un produit de sécurité.

Cette superposition de différents produits de sécurité offre aux entreprises une protection robuste pour leurs ressources critiques, réduisant considérablement la probabilité que leurs systèmes soient compromis. La défense en profondeur rend le processus de compromission des systèmes très difficile pour les attaquants.

De plus, cela oblige les organisations à adopter une approche holistique de leur sécurité et à traiter toutes les manières possibles dont leurs systèmes peuvent être touchés. Tout comme dans l’armée, où la défense en profondeur ralentit les attaques et fait gagner du temps pour les représailles, elle fait la même chose dans la cybersécurité.

La défense en profondeur peut ralentir les acteurs malveillants avant qu’ils n’accèdent aux systèmes et donner aux administrateurs le temps d’identifier les attaques et de mettre en œuvre des contre-mesures pour arrêter les attaques avant qu’elles ne pénètrent leurs systèmes.

Cela limite également les dommages causés par les attaquants en cas d’échec d’une mesure de sécurité, car d’autres contrôles de sécurité limiteront l’accès et la quantité de dommages que les attaquants peuvent infliger à un système.

Comment fonctionne la défense en profondeur

Un élément clé de la défense en profondeur est la redondance des mesures de sécurité qui rend plus difficile pour les attaquants d’exécuter des attaques. Par exemple, un attaquant peut envisager de se rendre physiquement dans vos locaux pour installer une clé USB infectée dans vos systèmes.

En ayant des gardes de sécurité sur les lieux ou en utilisant la biométrie pour enregistrer et contrôler l’accès aux ordinateurs, un tel attaquant peut être arrêté.

En supposant qu’ils soient très déterminés dans leur attaque et qu’ils se concentrent sur l’attaque du réseau en envoyant des logiciels malveillants sur le réseau, une telle attaque peut être arrêtée à l’aide d’un pare-feu qui surveille le trafic réseau ou d’un antivirus installé sur le réseau.

Ou, disons qu’ils essaient d’accéder au réseau en utilisant des informations d’identification compromises, une authentification multifacteur mise en œuvre dans un réseau peut être en mesure de les empêcher d’accéder au système.

En supposant qu’ils soient toujours en mesure d’entrer dans le système, un système de détection d’intrusion peut détecter et signaler leur intrusion, qui peut ensuite être traitée avant que d’autres dommages ne soient causés. Alternativement, un système de prévention des intrusions peut également être utilisé pour arrêter activement les menaces.

S’ils doivent passer par toutes ces mesures de sécurité, vous pouvez empêcher les attaquants d’exploiter les informations sensibles en chiffrant les données en transit et au repos.

Autant les attaquants peuvent parfois être très déterminés dans leurs attaques et contourner les différentes mesures de sécurité mises en place pour sécuriser les données, autant la défense en profondeur fonctionne en rendant très difficile pour les attaquants l’accès à un système. Cela peut les décourager dans leurs attaques ou, mieux encore, donner à l’organisation le temps de répondre aux attaques avant que leurs systèmes ne soient piratés.

Cas d’utilisation de la défense en profondeur

La défense en profondeur peut être appliquée dans une variété de scénarios. Certains d’entre eux incluent:

#1. Sécurité Internet

Une application courante de la défense en profondeur consiste à protéger les réseaux contre les attaques. Cela se fait généralement en ayant des pare-feu pour surveiller le trafic réseau en fonction de la politique d’une organisation et des systèmes de protection contre les intrusions pour surveiller les activités réseau malveillantes et prendre des mesures pour prévenir et atténuer les intrusions dans un réseau.

De plus, un logiciel antivirus est installé sur le réseau pour empêcher l’installation de logiciels malveillants sur le réseau ou pour supprimer ceux qui pourraient être installés.

La dernière couche de sécurité est le chiffrement des données au repos et des données en transit dans le réseau. De cette façon, même si les attaquants contournent toutes les mesures de sécurité précédentes, ils ne peuvent pas utiliser les données auxquelles ils accèdent car elles sont cryptées.

#2. Sécurité des terminaux

Les points de terminaison sont des appareils tels que des serveurs, des ordinateurs de bureau, des machines virtuelles et des appareils mobiles qui se connectent au réseau d’une organisation. La sécurité des terminaux consiste à protéger ces appareils contre les menaces.

Une stratégie de défense en profondeur dans la sécurité des terminaux peut impliquer la sécurisation physique de l’emplacement où se trouvent les terminaux, l’utilisation de mots de passe forts et d’une authentification multifacteur pour contrôler l’accès aux appareils, et la journalisation des activités des appareils. Des pare-feu, des logiciels antivirus et le cryptage des données peuvent également être mis en œuvre pour ajouter des couches de sécurité supplémentaires.

#3. Sécurité des applications

La défense en profondeur est également utile pour sécuriser les applications car elles traitent des données sensibles telles que les comptes bancaires des utilisateurs, les numéros d’identification personnels et les adresses.

Dans un tel scénario, la défense en profondeur peut être mise en œuvre par l’utilisation de bonnes pratiques de codage pour minimiser les failles de sécurité, des tests réguliers des applications pour rechercher les vulnérabilités, le chiffrement des données en transit et au repos, et la mise en œuvre d’une authentification multifactorielle pour confirmer l’identité des utilisateurs et également conserver un journal des activités effectuées par les utilisateurs de l’application.

Sécurité en couches contre défense en profondeur

Bien que ces deux mesures de sécurité impliquent l’utilisation de plusieurs couches de produits de sécurité pour améliorer la sécurité des ressources informatiques, leur mise en œuvre et leur objectif diffèrent. Cependant, ils s’appuient tous deux sur la redondance des bâtiments pour améliorer la sécurité.

La sécurité en couches est une approche de sécurité dans laquelle plusieurs produits de sécurité sont déployés pour protéger les zones les plus vulnérables de la sécurité d’une organisation.

Dans cette approche, les multiples approches de sécurité sont déployées dans la même couche ou pile, comme l’utilisation de différents logiciels antivirus de sorte qu’au cas où un antivirus manque un virus ou présente une lacune, l’autre option disponible peut détecter le virus ou surmonter les lacunes. de l’autre antivirus.

Un autre exemple consiste à utiliser plusieurs pare-feu ou systèmes de détection d’intrusion de sorte que si un produit ne parvient pas à détecter ou à arrêter une intrusion, un autre produit peut la détecter.

Une telle approche garantit que la sécurité des systèmes informatiques n’est pas compromise même en cas de défaillance d’un produit. La sécurité en couches peut s’appliquer à différentes couches de sécurité pour améliorer la sécurité des systèmes informatiques critiques.

Contrairement à la sécurité en couches, qui crée une redondance sur une seule couche de sécurité, la défense en profondeur crée une redondance sur plusieurs couches ou zones d’une éventuelle attaque pour protéger les systèmes informatiques contre un large éventail d’attaques.

Un exemple de défense en profondeur consiste à mettre en place des pare-feu, une authentification multifacteur, des systèmes de détection d’intrusion, à verrouiller physiquement des salles avec des ordinateurs et à utiliser un logiciel antivirus. Chaque produit de sécurité répond à un problème de sécurité différent et protège ainsi un système contre un large éventail d’attaques.

Conclusion

Les cyberattaques précédentes ont montré que les acteurs malveillants essaient différents vecteurs d’attaque lorsqu’ils recherchent une vulnérabilité à exploiter dans n’importe quel système. Étant donné que les attaquants disposent d’un large éventail d’attaques qu’ils peuvent lancer pour compromettre un système, les organisations ne peuvent pas compter sur un seul produit de sécurité pour garantir la sécurité de leurs ressources informatiques contre les attaquants.

Il est donc important de mettre en œuvre une défense en profondeur pour protéger les ressources informatiques critiques contre un large éventail d’attaques. Cela a l’avantage de garantir que tous les canaux possibles que les acteurs malveillants peuvent utiliser pour exploiter un système sont couverts.

La défense en profondeur donne également aux entreprises l’avantage de ralentir les attaques et de détecter les attaques en cours, ce qui leur donne le temps de contrer les acteurs de la menace avant qu’ils ne puissent compromettre leurs systèmes.

Vous pouvez également explorer les pots de miel et les réseaux de miel en cybersécurité.