Une solution de détection de connexion suspecte peut vous aider à ajouter une couche de sécurité supplémentaire à vos produits/services logiciels et à votre site Web.

Il protège les comptes de vos utilisateurs, protège leur formation de connexion et d’autres données, et leur donne une autre raison de vous choisir parmi les autres.

Mais vous vous demandez à quoi sert tout cela si vous avez déjà fait des efforts sur la sécurité de votre application ?

N’est-ce pas suffisant ?

La réponse est que ce n’est jamais assez en matière de cybersécurité. Plus vous sécurisez votre application, mieux c’est.

D’après Akamaï, 43 % de toutes les tentatives de connexion en ligne sont malveillantes. Ceci est alarmant pour tous ceux qui exploitent ou utilisent un site Web, un produit logiciel ou un service qui stocke des informations personnelles.

Et c’est la raison pour laquelle vous devez rendre votre logiciel plus sûr en mettant en place des systèmes de sécurité comme la détection des connexions suspectes.

Comprenons ce que c’est et comment cela peut être utile à votre entreprise.

Table des matières

Qu’est-ce que la détection de connexion suspecte ?

Il existe de nombreux comportements que vous pouvez signaler comme suspects en fonction de leur nature de connexion. Un pirate peut essayer plusieurs mots de passe pour accéder à un compte d’utilisateur pour n’importe quel logiciel, site ou service.

Certaines détections suspectes présentent un faible risque, tandis que d’autres peuvent présenter des risques plus élevés. Cela peut arriver en raison de la connexion :

- A une heure inhabituelle

- De différents endroits

- Depuis différents appareils

- Après de nombreuses tentatives infructueuses

Les applications sont parfois compromises par des failles de sécurité tierces telles que des fuites massives de mots de passe. Au moment où cela se produit, le pirate peut voler des informations nécessaires ou critiques sur un utilisateur. Ils peuvent alors abuser des informations, en abuser avec des menaces ou voler le compte.

Un système de détection de connexion suspecte vous informe du méfait qui pourrait se produire de sitôt. Cette application identifiera les modèles de comportement de connexion qui sont légèrement différents des connexions régulières.

Certaines applications utilisent des robots qui étudient les vitesses inhabituelles lors des tentatives de connexion. À ce stade, ils peuvent être bloqués et vous recevrez une notification. Alternativement, on pourrait leur demander des étapes supplémentaires telles que la vérification des e-mails, le défi MFA et un code envoyé à un numéro de téléphone mobile enregistré.

Pourquoi est-il essentiel de mettre en place une détection des connexions suspectes ?

La sécurité est une préoccupation majeure sur le marché du SaaS. Dans le scénario actuel, beaucoup utilisent des produits SaaS à diverses fins dans leur vie quotidienne. Cela dit, tout le monde recherche la sécurité, qu’il s’agisse des identifiants de paiement comme donner les détails de la carte, l’adresse, les numéros de téléphone, etc., ou les identifiants de connexion comme les noms d’utilisateur ou les mots de passe.

Si vous n’offrez pas de sécurité dans votre produit SaaS, les informations des utilisateurs peuvent être piratées ou exploitées. De ce fait, vos clients auront du mal à vous faire confiance.

C’est pourquoi si vous exploitez une entreprise de produits SaaS, vous devez concrétiser vos mesures de sécurité afin que vos clients vous fassent confiance, à vous et à votre entreprise, avec leurs informations personnelles. Vous traitez chaque jour des données clients massives, de sorte que les directives et les systèmes de sécurité garantissent également la sécurité des données de chaque client.

La mise en œuvre d’une solution sécurisée telle que Suspicious Login Detection peut être efficace dans votre produit ou service SaaS pour offrir un niveau de sécurité plus élevé aux données de vos clients et garantir que personne ne puisse les exploiter ou menacer les utilisateurs.

Comment cela aide-t-il les utilisateurs à rester en sécurité ?

Dans l’horaire chargé d’aujourd’hui, tout le monde recherche une opération pratique. Les gens utilisent quotidiennement des sites Web et des applications, notamment Gmail, Snapchat, Instagram, Facebook, Amazon, Flipkart, eBay, des outils de productivité, la gestion du temps et bien d’autres.

L’utilisation d’une API de détection de connexion suspecte telle que Zenlogin garantit la sécurité des informations des utilisateurs. Et même si quelque chose de suspect se produit, il peut vous alerter pour agir rapidement et protéger les comptes et les données de vos utilisateurs.

Une connexion sécurisée permet aux utilisateurs d’authentifier leur connexion avec divers mécanismes d’authentification. Les utilisateurs recevront des alertes ou des notifications lorsque quelqu’un essaiera de se connecter à leur compte à partir d’un autre appareil, d’emplacements inhabituels et bien plus encore.

La détection de connexion suspecte vous aidera à protéger vos informations lors de la connexion. Dès que vous êtes alerté, il est prêt à vous donner quelques étapes à suivre afin que vous puissiez sécuriser le compte instantanément sans aucune erreur ni difficulté.

Exemples d’alertes de connexion :

Vous recevrez des alertes par e-mail ou SMS sur les activités suspectes telles que :

- Recevoir un message d’alerte lorsque quelqu’un essaie de changer votre mot de passe

- Demander une question de sécurité lors de la connexion si votre connexion est douteuse

- Recevoir un e-mail lié au compte en tapant le même dans la case

- Obtenir une alerte sur la même page lors de la connexion, si le mauvais nom d’utilisateur ou mot de passe est entré

- Recevoir une alerte SMS d’un service comme Gmail sur votre mobile demandant de taper oui ou non ou d’envoyer un code SMS pour vérifier

Lorsqu’une connexion inhabituelle se produit à partir d’un nouvel appareil ou d’un nouvel emplacement, les utilisateurs doivent sécuriser un compte s’ils ne font pas l’activité.

Mais comment?

Les utilisateurs doivent vérifier attentivement ses fonctions de sécurité et lire la politique de confidentialité lors de la connexion à une application. Assurez-vous que l’application prend soin de vos identifiants de connexion.

Pour une connexion sécurisée, les utilisateurs peuvent suivre certaines étapes au niveau individuel :

- Créer des mots de passe complexes et longs en utilisant des majuscules, des minuscules, des caractères spéciaux, des chiffres, etc.

- Utiliser un nom d’utilisateur complexe plutôt qu’un nom évident

- Ne jamais partager les informations d’identification essentielles

- Utilisation de différents mots de passe pour différentes activités

- Évitez de donner des informations personnelles.

Les utilisateurs peuvent suivre les étapes ci-dessus pour réduire la probabilité de menaces dans leurs comptes. Mais que diriez-vous si vous pouviez renforcer votre produit ou logiciel SaaS à partir de zéro ?

Cela ajoutera une couche de sécurité supplémentaire à votre logiciel et la surface de la menace se réduira davantage. Vous pouvez le faire en utilisant une excellente solution de détection de connexion suspecte.

Il en existe de nombreux sur le marché, mais vous devez vous assurer que vous utilisez le meilleur logiciel pour la sécurité de vos utilisateurs. Une API de détection de connexion suspecte fiable est de Zenlogin. Voyons comment cela peut vous aider à sécuriser votre logiciel.

Comment Zenlogin peut-il vous aider ?

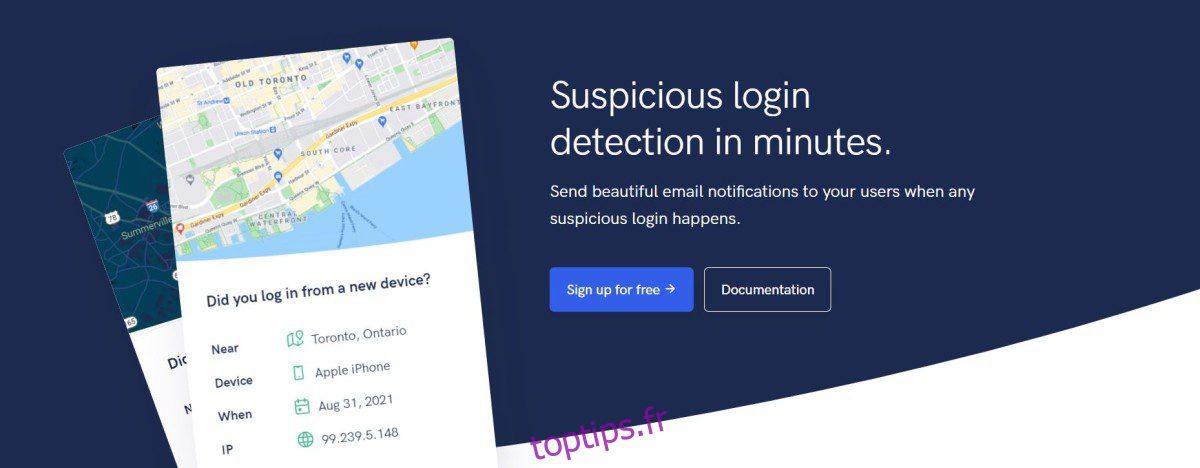

Connexion Zen offre la sécurité avec son API de détection de connexion suspecte. Il peut envoyer des notifications rapides par e-mail aux utilisateurs lors de la détection d’une activité de connexion suspecte. Il fournit un moyen rapide d’ajouter une couche de sécurité à vos produits et logiciels SaaS.

Zenlogin peut aider à rassurer les développeurs, les chefs de produit, les fondateurs et les autres parties prenantes en s’assurant que leurs utilisateurs utilisent des logiciels sûrs et que leurs données ne seront pas compromises.

L’utilisation de l’API de détection de connexion suspecte de Zenlogin élimine les frais généraux du développement interne du système de sécurité. Zenlogin se charge de détecter les connexions suspectes et alerte les utilisateurs par e-mail.

Quelles sont les fonctionnalités et les avantages de Zenlogin ?

Voici quelques-unes des fonctionnalités et avantages importants de Zenlogin qui peuvent aider votre logiciel à rester sécurisé pour que les utilisateurs vous fassent confiance.

Facile pour les développeurs

Zenlogin permet aux développeurs de l’intégrer facilement dans votre produit logiciel. Il est également livré avec des intervalles de sensibilité prédéfinis et des e-mails de notification prédéfinis. Cela fait gagner beaucoup de temps à vos développeurs, ils contribuent ainsi à l’innovation.

Commandes de sensibilité

Zenlogin vous permet de mieux contrôler les événements lorsqu’un utilisateur est alerté de tentatives de connexion suspectes. Cela augmentera encore la confiance de vos utilisateurs dans votre produit et votre marque.

Sécurité supérieure

Zenlogin est conçu pour offrir une sécurité premium. Il garantit le moyen le plus simple d’augmenter la sécurité de votre application, service ou site Web. Ils utilisent les dernières technologies de sécurité pour renforcer leur niveau de protection. La solution de sécurité protège toutes les données à l’intérieur de l’application et empêche les pirates de les utiliser à mauvais escient ou d’y accéder.

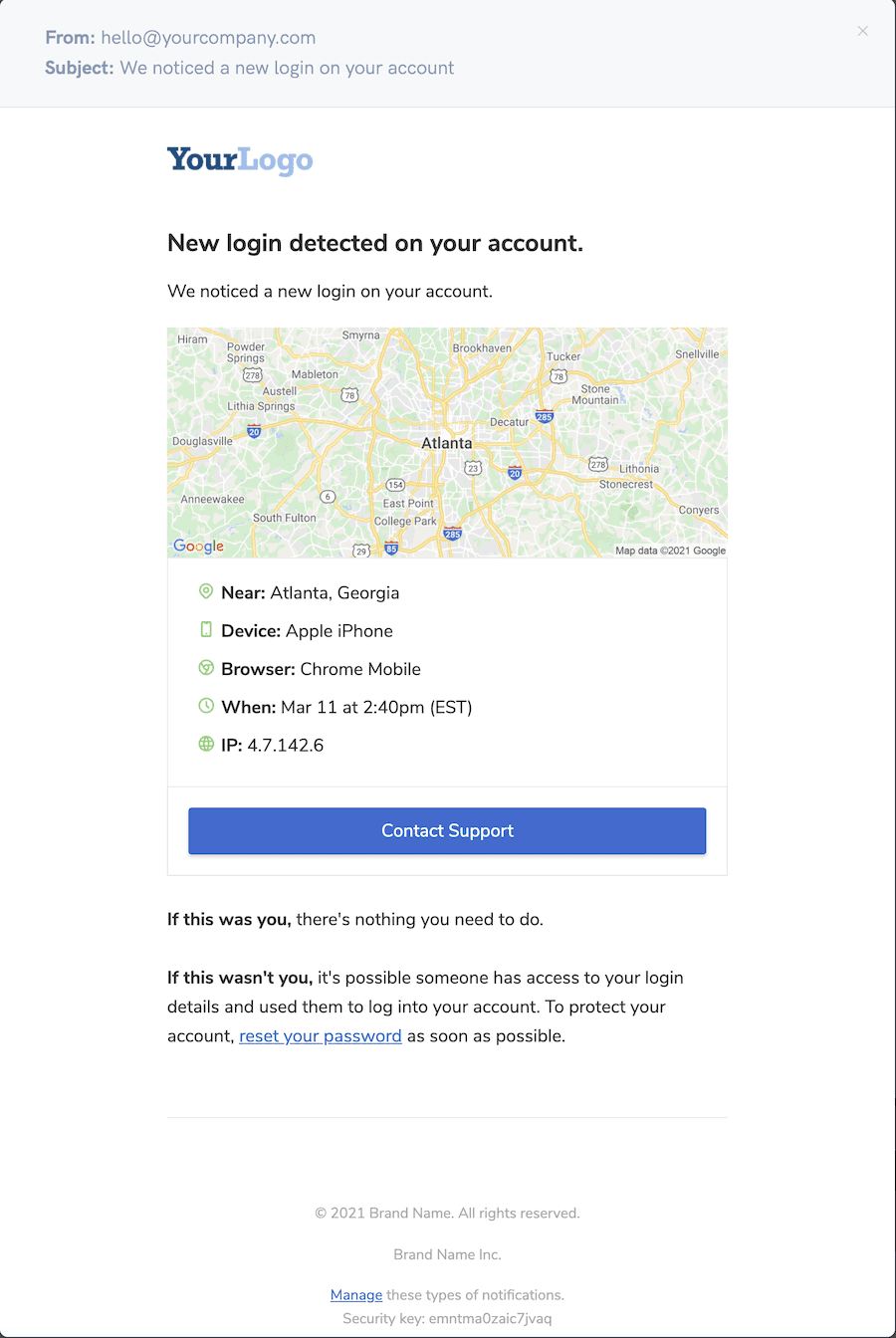

Intégration de la carte

Ils vous permettent d’intégrer de belles cartes dans les notifications par e-mail. Il permet aux utilisateurs de visualiser rapidement si leur compte est ou non menacé ou compromis.

Journaux détaillés

Vous pouvez suivre toutes les tentatives de connexion suspectes effectuées sur les comptes des utilisateurs et les enregistrer en un seul endroit dans Zenlogin. Il inclura tous les détails nécessaires que vous souhaitez suivre pour aider à fournir une application plus sécurisée à vos utilisateurs.

Règles personnalisées

Zenlogin vous permet de définir des règles spécifiques et permet à votre équipe d’être avertie immédiatement lorsqu’une tentative de connexion suspecte se produit dans leurs comptes.

Rapide à configurer

Zenlogin est facile et rapide à configurer pour chaque terminal en quelques minutes. Ainsi, cela vous fait gagner beaucoup de temps et d’énergie. Vous pouvez commencer à l’utiliser après avoir collé quelques lignes de code écrites en Curl, PHP, Python, Ruby ou Node.js.

En dehors de tout cela, Zenlogin offre une assistance téléphonique premium, ne stocke aucune information personnelle et des notifications par e-mail simples.

Comment fonctionne Zenlogin ?

Vous pouvez créer une sécurité de premier ordre pour vos applications en quelques minutes en utilisant l’API de détection de connexion suspecte de Zenlogin en quelques étapes simples. Voici comment fonctionne Zenlogin.

1. Collez un extrait de code

Pour commencer, tout ce que vous avez à faire est de coller un extrait de code plus petit. Zenlogin prend en charge tous les principaux langages côté serveur tels que PHP, Python, Node.js, Ruby, Curl, etc.

2. Personnalisez le niveau de sécurité

Sélectionnez le niveau de sensibilité pour la détection de connexion suspecte. Pour cela, vous recevrez un e-mail avec certains champs que vous devez remplir. Sur cette base, votre niveau de sécurité sera personnalisé en fonction des besoins de votre entreprise et de votre base d’utilisateurs.

3. Protégez les utilisateurs

Ce qui précède intégrera l’API de détection de connexion suspecte de Zenlogin à votre application, site ou services. Ensuite, l’API commencera à surveiller les connexions et alertera lorsque quelque chose semble suspect. Et vous pouvez également commencer à suivre toutes les activités suspectes et améliorer votre produit.

Voici l’exemple de notification par e-mail.

Tarification

Zenlogin propose deux plans tarifaires adaptés à différentes entreprises au moment de la rédaction de cet article.

- Gratuit : ce plan est gratuit pour toujours si vous avez moins de 5 000 demandes par mois et autorise 500 alertes par e-mail par mois.

- Pour : Il s’agit d’un forfait payant au prix de 49 $/mois. Il permet 25 000 requêtes par mois et 2 500 e-mails de connexion par mois et des fonctionnalités premium telles que des journaux détaillés, l’intégration de cartes, des règles personnalisées, la possibilité de supprimer la marque, etc.

De plus, vous pouvez essayer gratuitement le plan Pro pendant 30 jours et décider s’il convient ou non à votre entreprise.

Conclusion 👩💻

Le monde en ligne offre de nombreuses opportunités, commodités et options pour nous faciliter la vie. Mais cela comporte aussi des risques et des dangers.

Par conséquent, les entreprises SaaS doivent protéger leurs produits/services logiciels et leurs utilisateurs contre le vol de données en mettant en œuvre des technologies sûres telles que des solutions de détection de connexion suspectes comme Zenlogin.