Un plan de réponse aux incidents prépare une organisation en décrivant les mesures à prendre en cas de cyberattaque ou d’autre menace pour la sécurité.

Avec une sophistication et une fréquence des menaces toujours croissantes, même les organisations disposant des solutions de sécurité les plus performantes peuvent être victimes d’une cyberattaque.

Comment assurer la continuité après un incident de sécurité qui compromet vos systèmes et données ?

En développant un plan de réponse aux incidents efficace, vous permettez à votre organisation de se remettre rapidement des menaces ou des attaques de sécurité. Il aide les équipes à gérer efficacement tout incident, en minimisant les temps d’arrêt, les pertes financières et l’impact d’une violation.

Dans cet article, vous découvrirez un plan de réponse aux incidents, ce qu’il est, ses principaux objectifs et pourquoi il est important d’élaborer et de réviser régulièrement le plan. De plus, nous examinerons quelques modèles standard que vous pouvez utiliser pour créer un plan efficace.

Table des matières

Qu’est-ce qu’un plan de réponse aux incidents ?

Source: cisco.com

Source: cisco.com

Un plan de réponse aux incidents (IRP) est un ensemble bien structuré de procédures qui décrivent les actions qu’une organisation doit prendre en cas d’attaque ou de faille de sécurité. L’objectif d’un plan de réponse aux incidents est d’assurer l’élimination rapide d’une menace avec un minimum ou pas de perturbations et de dommages.

Un plan typique décrit les étapes à suivre pour détecter, contenir et éradiquer une menace. De plus, il précise les rôles et responsabilités des individus, des équipes et des autres parties prenantes, en plus d’indiquer comment se remettre d’une attaque et reprendre les opérations normales.

En pratique, le plan, qui fournit des lignes directrices sur ce qu’il faut faire avant, pendant et après un incident de sécurité, doit être approuvé par la direction.

Pourquoi un plan de réponse aux incidents est-il important ?

Un plan de réponse aux incidents constitue une étape importante vers la réduction des effets d’une faille de sécurité. Il prépare l’organisation et les responsables à réagir rapidement, à arrêter l’attaque et à rétablir les services normaux avec un minimum de dommages, voire aucun.

Le plan définit les incidents tout en décrivant les responsabilités du personnel, les étapes à suivre, les exigences de remontée d’informations et la structure de reporting, y compris à qui communiquer en cas d’incident. Idéalement, un plan permet aux entreprises de se remettre rapidement d’un incident, garantissant une interruption minimale de leurs services et évitant les pertes financières et de réputation.

Un bon plan de réponse aux incidents fournit un ensemble complet et efficace d’étapes que les organisations peuvent suivre pour faire face à une menace de sécurité. Il comprend des procédures sur la façon de détecter et de répondre à une menace de sécurité, d’évaluer sa gravité et d’avertir des personnes spécifiques au sein et parfois à l’extérieur de l’organisation.

Le plan décrit comment éradiquer la menace et la transmettre à d’autres équipes ou à des fournisseurs tiers, en fonction de sa gravité et de sa complexité. Enfin, il précise les étapes à suivre pour se remettre d’un incident et examine les mesures existantes pour identifier et combler les éventuelles lacunes.

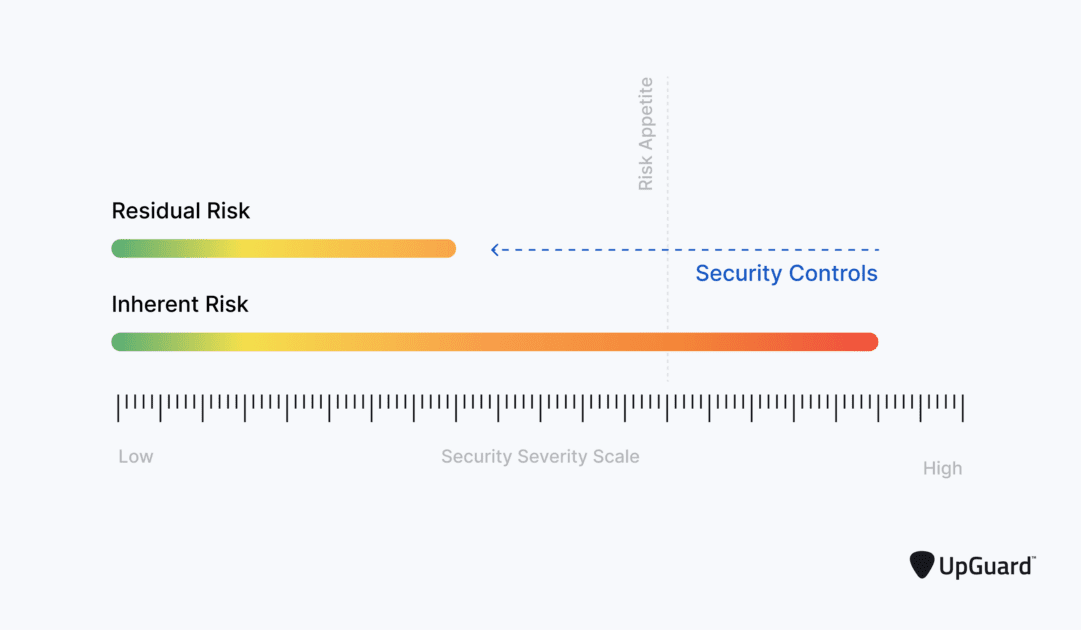

Gravité de la menace Image : Garde supérieure

Gravité de la menace Image : Garde supérieure

Avantages d’un plan de réponse aux incidents

Un plan de réponse aux incidents offre un large éventail d’avantages à l’organisation et à ses clients. Certains des principaux avantages comprennent :

#1. Temps de réponse plus rapide et temps d’arrêt réduits

Un plan de réponse aux incidents prépare chacun afin qu’en cas de menace, les équipes puissent les détecter et y répondre rapidement avant qu’elles ne compromettent les systèmes. Cela garantit la continuité des activités et des temps d’arrêt minimes.

De plus, cela évite d’avoir recours à des processus coûteux de reprise après sinistre qui entraîneraient davantage de temps d’arrêt et de pertes financières. Cependant, il est essentiel de toujours disposer d’un système de reprise après sinistre au cas où l’attaque compromettrait l’ensemble du système, et il est nécessaire de restaurer une sauvegarde complète.

#2. Garantir le respect des normes juridiques, industrielles et réglementaires

Un plan d’incident de sécurité aide une organisation à se conformer à un large éventail de normes industrielles et réglementaires. En protégeant les données et en respectant les règles de confidentialité et autres exigences, l’organisation évite d’éventuelles pertes financières, pénalités et atteintes à sa réputation.

De plus, cela facilite l’obtention de la certification auprès des organismes industriels et réglementaires concernés. Se conformer aux réglementations signifie également protéger les données sensibles et la confidentialité, garantissant ainsi un bon service client, une bonne réputation et une bonne confiance.

#3. Rationalisez la communication interne et externe

Une communication claire est l’un des principaux éléments d’un plan de réponse aux incidents. Il décrit comment la communication circule entre les équipes de sécurité, le personnel informatique, les employés, la direction et les fournisseurs de solutions tiers, le cas échéant. En cas d’incident, le plan garantit que tout le monde est sur la même longueur d’onde. Par conséquent, cela permet une récupération plus rapide après un incident tout en réduisant la confusion et les jeux de reproches.

En plus d’améliorer la communication interne, cela permet de contacter et d’impliquer facilement et rapidement des parties prenantes externes, telles que les premiers intervenants, lorsqu’un incident dépasse les capacités de l’organisation.

#4. Renforcer la cyber-résilience

Lorsqu’une organisation élabore un plan efficace de réponse aux incidents, cela contribue à promouvoir une culture de sensibilisation à la sécurité. En règle générale, il responsabilise les employés en leur permettant de comprendre les menaces de sécurité potentielles et existantes et ce qu’il faut faire en cas de violation. Par conséquent, l’entreprise devient plus résiliente aux menaces et aux failles de sécurité.

#5. Réduire l’impact d’une cyberattaque

Un plan de réponse aux incidents efficace est essentiel pour minimiser les effets d’une faille de sécurité. Il décrit les procédures que les équipes de sécurité doivent suivre pour stopper rapidement et efficacement la violation et réduire sa propagation et ses effets.

Par conséquent, cela aide l’organisation à réduire les temps d’arrêt, les dommages supplémentaires aux systèmes et les pertes financières. Cela minimise également les dommages à la réputation et les amendes potentielles.

#6. Améliorer la détection des incidents de sécurité

Un bon plan comprend une surveillance continue de la sécurité des systèmes pour détecter et traiter toute menace le plus tôt possible. De plus, cela nécessite des examens et des améliorations réguliers pour identifier et combler les éventuelles lacunes. En tant que tel, cela garantit qu’une organisation améliore continuellement ses systèmes de sécurité, y compris sa capacité à détecter et à traiter rapidement toute menace de sécurité avant qu’elle n’affecte les systèmes.

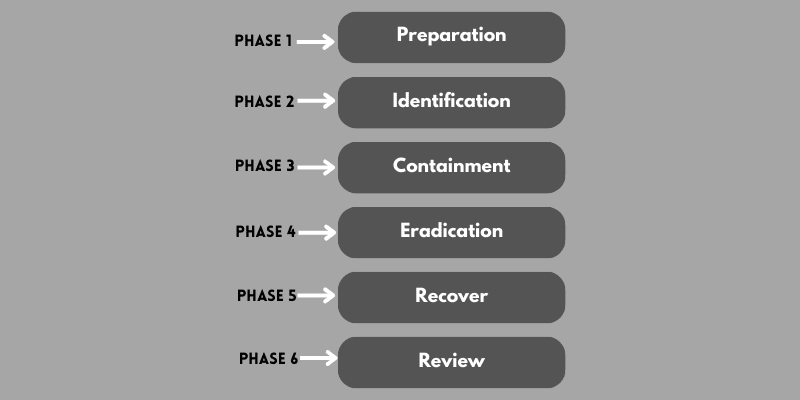

Phases clés d’un plan de réponse aux incidents

Un plan de réponse aux incidents comprend une séquence de phases. Ceux-ci précisent les étapes et procédures, les actions à entreprendre, les rôles, les responsabilités, etc.

Préparation

La phase de préparation est la phase la plus cruciale et comprend la fourniture aux employés d’une formation appropriée adaptée à leurs rôles et responsabilités. De plus, cela implique de garantir à l’avance l’approbation et la disponibilité du matériel, des logiciels, de la formation et des autres ressources requis. Vous devrez également évaluer le plan en effectuant des exercices sur table.

La préparation signifie une évaluation approfondie des risques de toutes les ressources, y compris les actifs à protéger, la formation du personnel, les contacts, les logiciels, le matériel et d’autres exigences. Il aborde également la communication et les alternatives au cas où le canal principal serait compromis.

Identification

Cela se concentre sur la façon de détecter les comportements inhabituels tels qu’une activité réseau anormale, des téléchargements volumineux ou des téléchargements indiquant une menace. La plupart des organisations ont du mal à cette phase car il est nécessaire d’identifier et de classer correctement une menace tout en évitant les faux positifs.

Cette phase nécessite des compétences techniques avancées et une expérience. En outre, la phase doit décrire la gravité et les dommages potentiels causés par une menace spécifique, y compris la manière de réagir à un tel événement. Cette phase doit également identifier les actifs critiques, les risques potentiels, les menaces et leur impact.

Endiguement

La phase de confinement détaille les actions à entreprendre en cas d’incident. Mais il faut veiller à éviter toute réaction insuffisante ou excessive, qui sont tout aussi préjudiciables. Il est essentiel de déterminer l’action potentielle en fonction de sa gravité et de son impact potentiel.

Une stratégie idéale, telle que prendre les bonnes mesures en faisant appel aux bonnes personnes, permet d’éviter les pannes inutiles. En outre, il doit indiquer comment conserver les données médico-légales afin que les enquêteurs puissent déterminer ce qui s’est passé et éviter que cela ne se reproduise à l’avenir.

Éradication

Après le confinement, la phase suivante consiste à identifier et à traiter les procédures, technologies et politiques qui ont contribué à la violation. Par exemple, il doit expliquer comment supprimer les menaces telles que les logiciels malveillants et comment améliorer la sécurité pour prévenir de futurs événements. Le processus doit garantir que tous les systèmes compromis sont soigneusement nettoyés, mis à jour et renforcés.

Récupérer

La phase traite de la manière de restaurer les systèmes compromis à des opérations normales. Idéalement, cela devrait également inclure la gestion des vulnérabilités pour empêcher une attaque similaire.

En règle générale, après avoir identifié et éradiqué la menace, les équipes doivent renforcer, corriger et mettre à jour les systèmes. En outre, il est important de tester tous les systèmes pour s’assurer qu’ils sont propres et sécurisés avant de reconnecter le système précédemment compromis.

Revoir

Cette phase documente les événements postérieurs à une violation et est utile pour examiner les plans actuels de réponse aux incidents et identifier les faiblesses. Par conséquent, cette phase aide les équipes à identifier et à combler les lacunes, évitant ainsi que des incidents similaires ne se reproduisent à l’avenir.

L’examen doit être effectué régulièrement, suivi d’une formation du personnel, d’exercices, de simulations d’attaque et d’autres exercices pour mieux préparer les équipes et remédier aux points faibles.

L’examen aide les équipes à déterminer ce qui fonctionne bien et ce qui ne fonctionne pas afin qu’elles puissent combler les lacunes et réviser le plan.

Comment créer et mettre en œuvre un plan de réponse aux incidents

La création et la mise en œuvre d’un plan de réponse aux incidents permettent à votre organisation de répondre rapidement et efficacement à toute menace, minimisant ainsi son impact. Vous trouverez ci-dessous les instructions sur la façon d’élaborer un bon plan.

#1. Identifiez et priorisez vos actifs numériques

La première étape consiste à effectuer une analyse des risques dans laquelle vous identifiez et documentez tous les actifs de données critiques de l’organisation. Établissez les données sensibles et les plus importantes qui entraîneraient de lourdes pertes financières et de réputation si elles étaient compromises, volées ou corrompues.

Vous devez ensuite hiérarchiser les actifs critiques en fonction de leur rôle et ceux qui sont confrontés au risque le plus élevé. Il est ainsi plus facile d’obtenir l’approbation et le budget de la direction une fois qu’elle comprend l’importance de protéger les actifs sensibles et critiques.

#2. Identifier les risques de sécurité potentiels

Chaque organisation présente des risques uniques que les criminels peuvent exploiter et causer le plus de dégâts et de pertes. De plus, les menaces varient d’un secteur à l’autre.

Certains domaines à risque comprennent :

Zones à risqueRisques potentielsPolitiques de mots de passeAccès non autorisé, piratage, piratage de mot de passe, etc. Sensibilisation des employés à la sécuritéPhishing, logiciels malveillants, téléchargements illégauxRéseaux sans filAccès non autorisé, usurpation d’identité, points d’accès malveillants, etc.Contrôle d’accèsAccès non autorisé, utilisation abusive de privilèges, piratage de compteSystèmes de détection d’intrusion et solutions de sécurité existants comme les pare-feu, les antivirus, etc.Infection par des logiciels malveillants, cyberattaques, ransomwares, téléchargements malveillants, virus, contournement des solutions de sécurité, etc.Gestion des donnéesPerte de données, corruption, vol, transmission de virus via un support amovible, etc.Sécurité des e-mailsPhishing, malwares, téléchargements malveillants , etc.Sécurité physiqueVol ou perte d’ordinateurs portables, smartphones, supports amovibles, etc.

#3. Élaborer des politiques et des procédures de réponse aux incidents

Établissez des procédures faciles à suivre et efficaces pour garantir que le personnel responsable de la gestion de l’incident saura quoi faire en cas de menace. Sans un ensemble de procédures, le personnel risque de se concentrer ailleurs que sur le domaine critique. Les procédures clés comprennent :

- Fournissez une analyse de la façon dont les systèmes se comportent pendant les opérations normales. Tout écart par rapport à cette règle indique une attaque ou une rupture et nécessite une enquête plus approfondie.

- Comment identifier et contenir une menace

- Comment documenter les informations sur une attaque

- Comment communiquer et informer le personnel responsable, les prestataires tiers et toutes les parties prenantes

- Comment défendre les systèmes après une violation

- Comment former le personnel de sécurité et les autres employés

Idéalement, décrivez des processus faciles à lire et bien définis que le personnel informatique, les membres de l’équipe de sécurité et toutes les parties prenantes peuvent comprendre. Les instructions et procédures doivent être claires et simples avec des étapes faciles à suivre et à mettre en œuvre. Dans la pratique, les procédures ne cessent de changer à mesure que l’organisation doit évoluer. Il est donc important d’ajuster les procédures en conséquence.

#4. Créez une équipe de réponse aux incidents et définissez clairement les responsabilités

L’étape suivante consiste à constituer une équipe d’intervention pour traiter l’incident dès la détection d’une menace. L’équipe doit coordonner l’opération d’intervention pour garantir un temps d’arrêt et un impact minimaux. Les principales responsabilités comprennent :

- Un chef d’équipe

- Responsable communication

- Responsable informatique

- Représentant de la haute direction

- Représentant légal

- Relations publiques

- Ressources humaines

- L’enquêteur principal

- Responsable documentaire

- Responsable de la chronologie

- Experts en réponse aux menaces ou aux violations

Idéalement, l’équipe devrait couvrir tous les aspects de la réponse aux incidents avec des rôles et des responsabilités clairement définis. Toutes les parties prenantes et intervenants doivent connaître et comprendre leurs rôles et responsabilités en cas d’incident.

Le plan doit garantir qu’il n’y a pas de conflits et qu’il existe une politique de remontée d’informations appropriée basée sur l’incident, sa gravité, les compétences requises et les capacités individuelles.

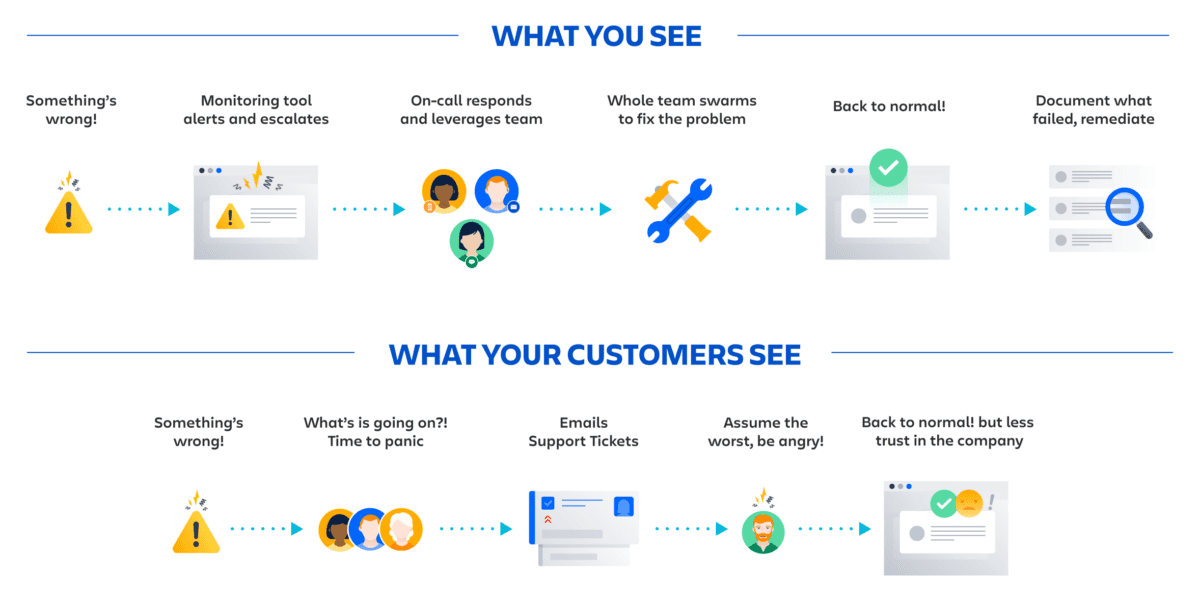

#5. Développer une stratégie de communication appropriée

Une communication claire est essentielle pour garantir que tout le monde est sur la même longueur d’onde en cas de problème. La stratégie doit préciser les canaux à utiliser pour communiquer et les membres à être informés d’un incident. Décrivez clairement les étapes et les procédures tout en gardant cela aussi simple que possible.

Communication sur les incidents Image : Atlassien

Communication sur les incidents Image : Atlassien

Développez également un plan avec un emplacement centralisé où les membres de l’équipe de sécurité et les autres parties prenantes peuvent accéder aux plans de réponse aux incidents, répondre aux incidents, enregistrer les incidents et trouver des informations utiles. Évitez une situation où le personnel doit se connecter à plusieurs systèmes différents pour répondre à un incident, car cela réduit la productivité et peut créer une certaine confusion.

Définissez également clairement la manière dont les équipes de sécurité communiquent avec les opérations, la direction, les fournisseurs tiers et d’autres organisations telles que la presse et les forces de l’ordre. En outre, il est important d’établir un canal de communication de secours au cas où le canal principal serait compromis.

#6. Vendre le plan de réponse aux incidents à la direction

Vous avez besoin de l’approbation, du soutien et du budget de la direction pour mettre en œuvre votre plan. Une fois le plan en place, il est temps de le présenter à la haute direction et de la convaincre de son importance pour la sauvegarde des actifs de l’organisation.

Idéalement, quelle que soit la taille de l’organisation, la haute direction doit soutenir le plan de réponse aux incidents pour que vous puissiez avancer. Ils doivent approuver les finances et les ressources supplémentaires nécessaires pour remédier aux failles de sécurité. Faites-leur comprendre comment la mise en œuvre du plan garantit la continuité, la conformité et la réduction des temps d’arrêt et des pertes.

#7. Former le personnel

Après avoir créé le plan de réponse aux incidents, il est temps de former le personnel informatique et les autres employés pour les sensibiliser et leur faire savoir quoi faire en cas de violation.

Tous les employés, y compris la direction, doivent être conscients des risques liés aux pratiques en ligne dangereuses et doivent être formés à la manière d’identifier les e-mails de phishing et autres astuces d’ingénierie sociale exploitées par les attaquants. Après la formation, il est important de tester l’efficacité de l’IRP et de la formation.

#8. Testez le plan de réponse aux incidents

Après avoir élaboré le plan de réponse aux incidents, testez-le et assurez-vous qu’il fonctionne comme prévu. Idéalement, vous pourriez simuler une attaque et déterminer si le plan est efficace. Cela offre l’occasion de combler toute lacune, qu’il s’agisse d’outils, de compétences ou d’autres exigences. De plus, cela permet de vérifier si les systèmes de détection d’intrusion et de sécurité peuvent détecter et envoyer des alertes rapides chaque fois qu’une menace survient.

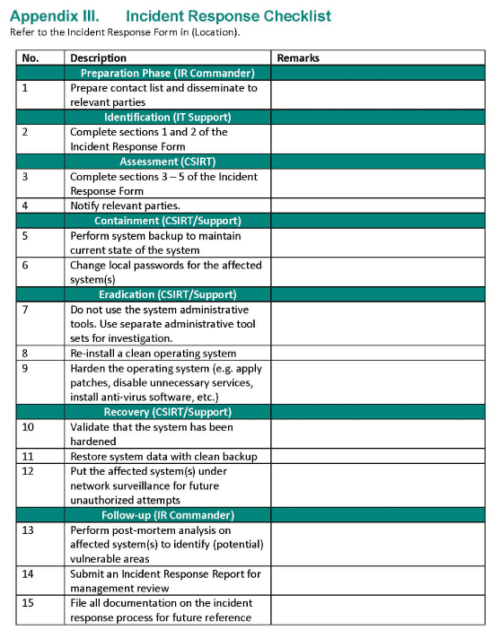

Modèles de réponse aux incidents

Le modèle de plan de réponse aux incidents est une liste de contrôle détaillée qui décrit les étapes, les actions, les rôles et les responsabilités requis pour gérer les incidents de sécurité. Il fournit un cadre général que toute organisation peut personnaliser pour répondre à ses besoins uniques.

Au lieu de créer votre plan à partir de zéro, vous pouvez utiliser un modèle standard pour définir les étapes exactes et efficaces permettant de détecter, d’atténuer et de minimiser l’effet d’une attaque.

Modèle de plan de réponse aux incidents Image : F-Secure

Modèle de plan de réponse aux incidents Image : F-Secure

Il vous permet de personnaliser et de développer un plan qui répond aux besoins uniques de votre organisation. Cependant, pour que le plan soit efficace, vous devez le tester et le revoir régulièrement avec toutes les parties prenantes, y compris les services internes et les équipes externes telles que les fournisseurs de solutions.

Les modèles disponibles comportent divers composants que les organisations peuvent personnaliser en fonction de leur structure et de leurs exigences uniques. Cependant, vous trouverez ci-dessous quelques aspects non négociables que tout plan doit inclure.

- Objet et portée du plan

- Scénarios de menace

- L’équipe de réponse aux incidents

- Rôles, responsabilités et contacts individuels

- Procédures de réponse aux incidents

- Confinement, atténuation et récupération des menaces

- Notifications

- Escalade des incidents

- Leçons apprises

Vous trouverez ci-dessous quelques modèles populaires que vous pouvez télécharger et personnaliser pour votre organisation.

Conclusion

Un plan de réponse aux incidents efficace minimise l’impact d’une faille de sécurité, d’une perturbation, d’éventuelles amendes juridiques et industrielles, d’une perte de réputation, etc. Plus important encore, cela permet à l’organisation de se remettre rapidement des incidents et de se conformer aux diverses réglementations.

Décrire toutes les étapes permet de rationaliser les processus et de réduire le temps de réponse. De plus, cela permet à l’organisation d’évaluer ses systèmes, de comprendre sa posture de sécurité et de combler les lacunes.

Ensuite, découvrez les meilleurs outils de réponse aux incidents de sécurité pour les petites et grandes entreprises.