JWT et OAuth sont deux mécanismes importants pour renforcer la sécurité de votre application web, en assurant une authentification et une autorisation robustes. Cependant, il est crucial de choisir la solution la plus adaptée à vos besoins. Cet article explore les différences entre JWT et OAuth, leurs avantages et leurs inconvénients, afin de vous aider à prendre une décision éclairée.

Après avoir parcouru cet article, vous aurez une compréhension claire de ce que sont JWT et OAuth, des avantages qu’ils proposent, de leurs différences fondamentales et de la manière dont vous pouvez les utiliser pour renforcer la sécurité de vos applications web.

Commençons sans plus attendre.

Qu’est-ce qu’un JWT ?

JWT, acronyme de JSON Web Token, est une norme ouverte qui définit une méthode sécurisée pour échanger des informations entre deux parties sous forme d’objet JSON. L’information étant signée numériquement, les parties peuvent vérifier l’authenticité et la validité des données transmises via ces jetons.

La taille compacte des JWT permet de les transmettre facilement via des paramètres POST, des URLs, ou des en-têtes HTTP. Un jeton JWT se compose de trois parties : un en-tête, une charge utile et une signature.

L’en-tête spécifie le type de jeton et l’algorithme de signature utilisé. La charge utile (payload) contient des assertions (claims) qui décrivent l’utilisateur et des données supplémentaires. La signature garantit que le jeton n’a pas été altéré durant sa transmission.

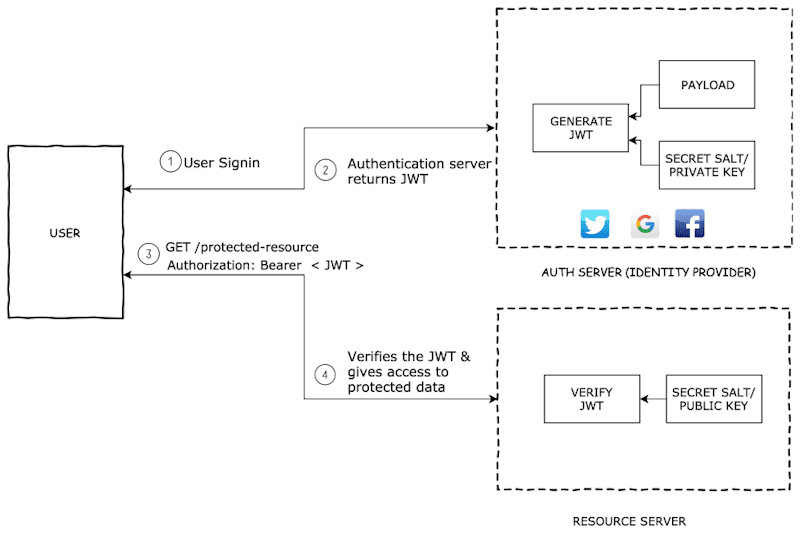

Comment fonctionnent les JWT

Source de l’image : DÉVELOPPEUR

Source de l’image : DÉVELOPPEUR

Voici le processus typique d’utilisation d’un jeton JWT :

Connexion utilisateur

L’utilisateur se connecte à votre application web en fournissant son identifiant et son mot de passe. Ces informations sont transmises au serveur d’authentification.

Génération du jeton

Après avoir vérifié les informations d’identification de l’utilisateur, le serveur d’authentification génère un jeton JWT qu’il renvoie à l’utilisateur. Ce jeton peut contenir des informations importantes concernant l’utilisateur et la session d’authentification. L’utilisateur stocke le JWT localement. Pour une sécurité accrue, le serveur peut signer le jeton en utilisant un secret partagé ou une clé privée.

Vérification du jeton

Lorsque l’utilisateur soumet une requête à votre serveur d’application pour accéder à une ressource, il inclut le JWT dans sa requête. Le serveur d’application vérifie la signature et les assertions (claims) contenues dans le jeton afin de s’assurer que l’utilisateur est autorisé à accéder à la ressource demandée.

Si le JWT est valide, l’accès à la ressource demandée est accordé à l’utilisateur.

Cas d’utilisation des JWT

Les jetons JWT peuvent être utilisés dans les contextes suivants :

#1. Autorisation

Une fois que l’utilisateur s’est connecté avec succès à votre application via le point d’accès de connexion, le serveur d’authentification émet un JWT. L’utilisateur utilise ensuite ce JWT pour accéder aux ressources protégées de l’application, prouvant ainsi son identité.

Échange d’informations entre parties

Les JWT sont parfaits pour transmettre des informations de manière sécurisée à des utilisateurs légitimes. La signature des jetons garantit que les données proviennent d’une source fiable et que leur intégrité est assurée, car toute modification serait détectée.

Avantages des JWT

Voici les principaux avantages de l’intégration des JWT dans votre application web :

- Les JWT sont plus légers que les jetons SAML, ce qui les rend idéaux pour les environnements HTML et HTTP, notamment pour les applications clientes telles que les applications mobiles.

- Ils offrent une sécurité robuste grâce à des mécanismes de signature symétrique (secret partagé) ou asymétrique (clé privée).

- Les JWT incluent un mécanisme d’expiration, permettant de définir la durée de validité des jetons pour améliorer la sécurité.

- Les JWT sont largement adoptés par de nombreuses solutions d’authentification unique, facilitant leur intégration.

De plus, les JWT peuvent réduire l’espace de stockage de votre base de données, car ils sont générés par le serveur et enregistrés côté client. De plus, leur vérification est rapide, car ils ne nécessitent pas de requête à la base de données, améliorant ainsi l’expérience utilisateur.

Limites des JWT

Bien que les JWT soient une excellente méthode d’autorisation, ils comportent certaines limitations :

- La sécurité de la clé de cryptage est votre responsabilité. Si un pirate informatique accède à cette clé, il pourrait générer de faux jetons et compromettre les données des utilisateurs, ce qui constitue un risque majeur.

- Bien que les JWT n’aient pas besoin d’une requête de base de données pour chaque vérification, leur révocation nécessite la création d’une liste noire, ce qui peut s’avérer complexe et lent.

- Lorsqu’un JWT expire, l’utilisateur doit se reconnecter pour obtenir un nouveau jeton, ce qui ajoute de la complexité. Pour simplifier ce processus, vous pouvez utiliser des jetons de rafraîchissement en complément des JWT. Ces jetons de rafraîchissement permettent de demander de nouveaux jetons d’accès sans nécessiter une nouvelle soumission des informations d’identification de l’utilisateur.

- L’intégration de JWT dans une application web nécessite des efforts d’ingénierie supplémentaires, notamment la configuration de la génération de jetons, le choix de l’algorithme de signature approprié et l’intégration dans l’architecture existante.

Les JWT ne sont pas une solution instantanée et nécessitent une planification et une exécution méticuleuses.

Qu’est-ce qu’OAuth ?

OAuth (Open Authorization) est un protocole d’autorisation standard ouvert qui permet aux applications web ou aux sites web d’accéder aux ressources hébergées par des applications tierces au nom des utilisateurs, sans que ceux-ci aient à partager leurs informations d’identification avec les applications tierces.

OAuth 2.0, la version la plus récente, est largement utilisé pour authentifier les utilisateurs via un serveur d’authentification.

Par exemple, avec OAuth, les utilisateurs peuvent se connecter à votre application via leurs comptes Facebook ou Google. Ils saisiront leurs identifiants directement sur les plateformes Facebook ou Google.

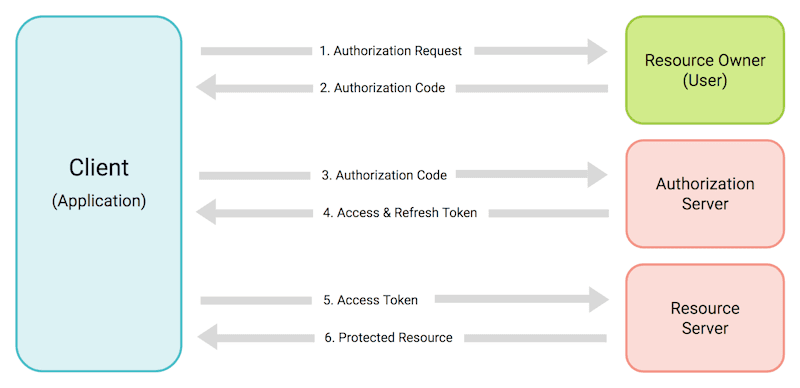

Comment fonctionne OAuth

Source de l’image : Zoho

Source de l’image : Zoho

Prenons l’exemple d’une application de gestion du temps qui nécessite l’accès à la boîte de réception de l’utilisateur. Autrefois, l’utilisateur devait partager ses identifiants de connexion avec l’application. OAuth 2.0 résout ce problème.

Voici le déroulement typique d’OAuth 2.0 :

- Votre application de gestion du temps (le client) demande l’accès aux ressources protégées (la boîte de réception) de l’utilisateur (propriétaire de la ressource). Pour cela, l’application redirige l’utilisateur vers le point d’accès d’autorisation.

- L’utilisateur authentifie et autorise la demande d’accès à la ressource. Le client (votre application) reçoit une autorisation du point d’accès d’autorisation.

- Votre application demande un jeton d’accès au serveur d’autorisation pour accéder à la boîte de réception. Elle soumet l’autorisation et son propre identifiant.

- Si l’identité de votre application est validée et que l’autorisation est valide, elle reçoit un jeton d’accès lui permettant d’accéder à la boîte de réception.

- Avec un jeton d’accès valide, votre application peut désormais accéder aux données de l’utilisateur (boîte de réception).

Votre application peut désormais accéder à la boîte de réception de l’utilisateur. Le flux d’autorisation peut varier en fonction des différents types d’octroi d’autorisation proposés par OAuth.

Avantages d’OAuth

Voici les avantages clés de l’utilisation d’OAuth :

- OAuth est une norme largement reconnue, ce qui signifie que la majorité des services d’authentification majeurs la prennent en charge.

- Grâce à sa compatibilité et à sa large adoption, les développeurs ont un large choix de plugins et de fonctionnalités.

- Des bibliothèques client OAuth sont disponibles pour la plupart des langages de programmation et frameworks web, vous permettant d’utiliser votre langage préféré.

- OAuth est très sécurisé et bien validé, et des experts ont déjà anticipé la plupart des risques de sécurité possibles.

- OAuth est idéal pour découpler le code, en externalisant la gestion des tâches d’authentification, ce qui facilite la maintenance et la mise à jour de votre application à long terme.

Cas d’utilisation d’OAuth

Voici quelques cas d’utilisation courants d’OAuth :

- L’utilisation la plus courante d’OAuth 2.0 consiste à permettre à des applications tierces d’accéder aux comptes des utilisateurs. Les utilisateurs peuvent accorder des permissions aux tiers pour accéder à leurs données stockées dans différents services, sans partager les identifiants de connexion de ces services.

- En tant que propriétaire d’application web, vous pouvez utiliser OAuth 2.0 pour mettre en œuvre l’authentification unique (SSO). Vous pouvez également utiliser des solutions OAuth open source.

- OAuth 2.0 peut être intégré à une passerelle API pour qu’elle agisse comme un serveur d’autorisation, garantissant que seules les requêtes provenant de clients possédant des jetons d’accès valides seront traitées.

- OAuth 2.0 permet aux appareils IoT, comme les réfrigérateurs ou les téléviseurs, d’interagir avec des APIs tierces au nom des utilisateurs, ce qui est pratique pour connecter des applications à des appareils sans clavier classique.

Limites d’OAuth

La variété des flux disponibles peut être intimidante pour les débutants. Le choix du flux adéquat, ou même d’une combinaison de flux, pour répondre aux besoins de sécurité spécifiques peut s’avérer complexe. Cette complexité peut entraver l’adoption d’OAuth par les débutants.

Chaque flux est conçu pour un cas d’utilisation spécifique : applications mobiles, communications serveur à serveur, ou applications web. Il est donc essentiel d’analyser soigneusement vos besoins avant de choisir une solution.

OAuth 2.0 s’appuie sur SSL/TLS pour assurer la sécurité. Si SSL/TLS est mal configuré, la sécurité d’OAuth 2.0 peut être compromise.

De plus, OAuth peut soulever des problèmes de confidentialité, notamment en ce qui concerne le suivi de l’activité des utilisateurs. Par exemple, si vous utilisez la fonction « Se connecter avec Google », Google peut suivre votre activité sur ce site tiers.

Enfin, OAuth peut s’avérer superflu pour des configurations simples, comme une application avec un front-end et un back-end basiques.

Différence entre les JWT et OAuth

Bien que JWT et OAuth jouent un rôle crucial dans la vérification de l’identité de l’utilisateur pour autoriser l’accès aux ressources, ils diffèrent en termes de portée, de complexité et d’application.

| Caractéristiques | JWTs | OAuth |

| Utilisation principale | Principalement utilisé pour la sécurisation des APIs. | Couvre les environnements web, les navigateurs, les APIs et d’autres applications. |

| Type | Format de jeton. | Protocole d’autorisation. |

| Stockage | Repose uniquement sur le stockage côté client. | Utilise à la fois le stockage côté client et côté serveur. |

| Flexibilité | Portée plus limitée. | Offre plus de flexibilité et une plus grande variété de cas d’utilisation. |

| Facilité d’utilisation | Plus simples et faciles à comprendre. | Plus complexe. |

Alors que les JWT sont plus simples et orientés vers la sécurité des APIs, OAuth propose une solution complète d’authentification pour divers scénarios.

OAuth permet aux utilisateurs d’autoriser une application tierce à accéder à leurs données sur une autre plateforme sans partager leurs informations de connexion.

Le choix de la meilleure solution dépend des besoins spécifiques de chaque système ou réseau.

Pouvez-vous utiliser JWT et OAuth ensemble ?

Bien que JWT et OAuth servent des objectifs différents, ils peuvent être combinés.

Le protocole OAuth ne spécifie pas de format de jeton à utiliser de manière exclusive, ce qui permet d’intégrer des JWT dans OAuth.

Par exemple, un serveur d’authentification OAuth2 peut émettre un jeton d’accès au format JWT. Le JWT peut inclure des informations supplémentaires dans la charge utile, améliorant ainsi les performances en réduisant les échanges entre les serveurs d’authentification et de ressources.

La combinaison JWT et OAuth2 peut également prendre la forme d’une approche à double jeton : OAuth2 émet deux jetons distincts, un access_token et un JWT. Le JWT contient des informations d’identité supplémentaires, ce qui offre un meilleur contrôle sur l’accès des utilisateurs et les données.

Il est crucial d’utiliser OpenID Connect pour cette stratégie à double jeton. OpenID Connect s’appuie sur OAuth2 et ajoute des champs plus standardisés aux jetons.

L’utilisation de JWT à la place d’OAuth2 peut simplifier et accélérer certaines tâches, mais cela peut rendre le développement plus complexe.

Avant de décider d’utiliser JWT avec OAuth2, il est important de déterminer si le gain de vitesse justifie le travail de développement supplémentaire.

Conclusion

Dans le domaine de la sécurité web, les JWT et OAuth ont chacun leurs atouts et leurs inconvénients. Les JWT excellent dans l’authentification rapide et sans état, mais présentent des limites comme l’absence de révocation intégrée. OAuth brille dans les scénarios d’autorisation complexes, mais peut s’avérer superflu pour des projets simples.

Pour une autorisation robuste et une authentification efficace, envisagez de combiner JWT et OAuth via OpenID Connect.

Votre choix doit être basé sur les besoins spécifiques de votre projet, et non sur le simple effet de mode.

De plus, vous pouvez explorer ces plateformes d’authentification utilisateur populaires pour choisir la meilleure solution pour votre application.