L’établissement d’un seuil de blocage des comptes est une mesure préventive qui vise à contrer les tentatives de piratage par force brute, où les attaquants cherchent à deviner les mots de passe. Cependant, une nouvelle tactique émerge : les attaques par pulvérisation de mots de passe, qui visent à contourner ces mécanismes de verrouillage.

Contrairement à une attaque par force brute classique, une attaque par pulvérisation de mots de passe est plus facile à exécuter et moins susceptible d’être détectée.

Alors, qu’est-ce qu’une attaque par pulvérisation de mots de passe exactement ? Comment fonctionne-t-elle ? Comment s’en prémunir et quelles actions entreprendre en cas d’attaque réussie ? Examinons cela de plus près.

Comprendre l’Attaque par Pulvérisation de Mots de Passe

Une attaque par pulvérisation de mots de passe est une forme de cyberattaque où des individus malveillants testent des mots de passe fréquemment utilisés sur plusieurs comptes d’une même organisation. L’objectif est de trouver un ou plusieurs mots de passe qui permettront d’accéder illégitimement aux comptes des utilisateurs.

Les pirates informatiques utilisent un même mot de passe, souvent courant, pour tenter d’accéder à divers comptes d’une entreprise. Si leur première tentative échoue, ils recommenceront après quelques jours avec un nouveau mot de passe.

Ce processus est répété jusqu’à ce qu’ils parviennent à pénétrer un compte. En n’utilisant pas une multitude de mots de passe sur un seul compte dans un court laps de temps, ils évitent de déclencher les mécanismes de verrouillage des comptes mis en place pour contrer les échecs de connexion répétitifs.

Une fois à l’intérieur du réseau de l’entreprise, ils peuvent mener des opérations variées avec des objectifs malveillants.

De nos jours, un utilisateur possède souvent plusieurs comptes en ligne. Il est ardu de concevoir des mots de passe robustes pour chacun, sans parler de les mémoriser tous.

Beaucoup optent donc pour des mots de passe simples pour faciliter l’accès. Ces mots de passe simples sont hélas souvent connus et facilement trouvables. Des listes de mots de passe les plus courants sont disponibles en ligne. Ce contexte a favorisé l’essor des attaques par pulvérisation de mots de passe.

Citrix, un fournisseur de solutions d’espaces de travail et de réseaux d’entreprise, a confirmé que des pirates ont pu accéder à son réseau interne grâce à une attaque par pulvérisation de mots de passe entre le 13 octobre 2018 et le 8 mars 2019. Citrix

Microsoft a également fait état d’attaques par pulvérisation de mots de passe visant plus de 250 clients Office 365. Microsoft

Fonctionnement d’une Attaque par Pulvérisation de Mots de Passe

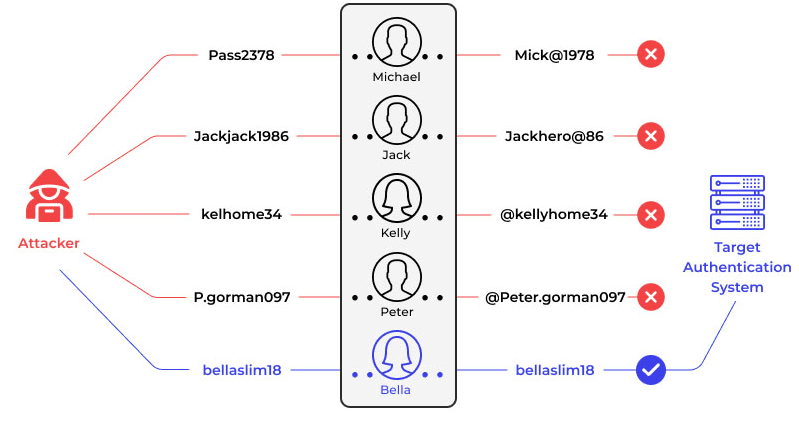

Crédit image : Wallarm

Crédit image : Wallarm

Voici les étapes typiques d’une attaque par pulvérisation de mots de passe réussie.

#1. Récupération des Noms d’Utilisateur

La première phase consiste à se procurer une liste de noms d’utilisateur de l’organisation visée.

Les entreprises emploient souvent des conventions uniformes pour les noms d’utilisateur, utilisant les adresses e-mail des employés comme noms d’utilisateur par défaut pour les comptes associés. Il est relativement simple de deviner les adresses e-mail, car le format le plus courant est [email protected].

Les pirates peuvent aussi obtenir des adresses e-mail en explorant le site web de l’entreprise, les profils LinkedIn des employés ou d’autres ressources en ligne.

Ils peuvent également acheter des listes de noms d’utilisateur sur le dark web.

#2. La Pulvérisation des Mots de Passe

Une fois en possession des noms d’utilisateur, les pirates se procureront des « listes de mots de passe les plus courants ». Des recherches sur Google ou Bing peuvent rapidement fournir une liste de mots de passe fréquents pour une année donnée. Pour augmenter leurs chances, ils peuvent adapter ces listes en fonction du contexte géographique des utilisateurs.

Par exemple, ils peuvent prendre en compte les équipes sportives populaires, la culture, la musique, etc. Si l’entreprise est basée à Chicago, ils pourraient combiner des références aux Chicago Bears avec des mots de passe communs.

Après avoir utilisé un mot de passe unique sur de nombreux comptes, ils attendront entre 30 et 50 minutes avant de recommencer, afin d’éviter de déclencher un verrouillage.

L’automatisation du processus de pulvérisation peut se faire à l’aide de divers outils.

#3. Accès aux Comptes

Si la tentative de pulvérisation réussit, l’attaquant prendra le contrôle des comptes d’utilisateur. En fonction des droits associés à ces comptes compromis, ils pourront mener diverses actions malveillantes telles que l’installation de logiciels malveillants, le vol de données sensibles, des achats frauduleux, etc.

Si l’attaquant parvient à pénétrer le réseau de l’entreprise, il pourra se déplacer latéralement dans le réseau, à la recherche de ressources de valeur, et accroître ses privilèges.

Comparaison : Pulvérisation de Mots de Passe, Bourrage d’Identifiants et Attaque par Force Brute

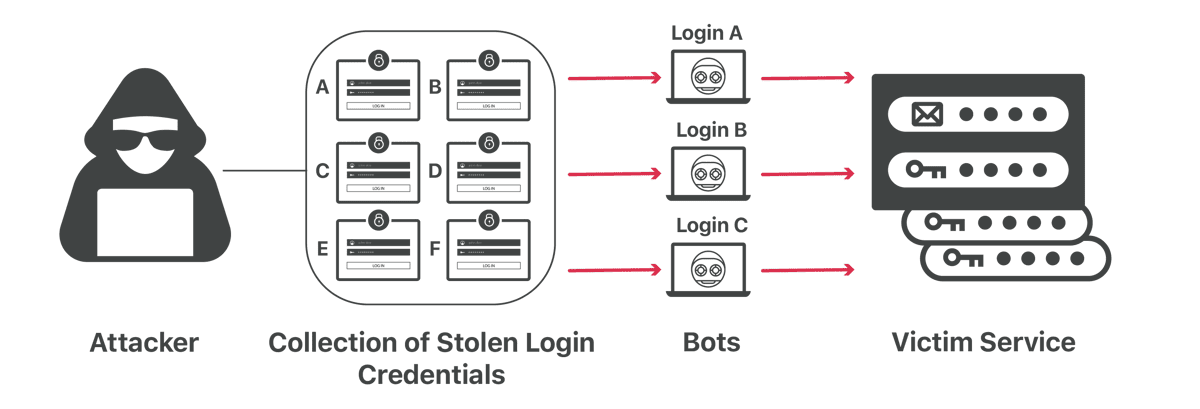

Crédit image : Cloudflare

Crédit image : Cloudflare

Dans les attaques de « bourrage d’identifiants », les pirates utilisent des identifiants volés d’une organisation pour accéder aux comptes sur diverses plateformes.

Ils exploitent le fait que de nombreuses personnes utilisent les mêmes combinaisons d’identifiants pour divers sites web. La multiplication des fuites de données expose de plus en plus d’identifiants, offrant ainsi davantage d’opportunités pour les attaques par bourrage d’identifiants.

Une attaque par force brute, à l’inverse, se base sur une méthode d’essais et d’erreurs pour déchiffrer les mots de passe. Les cybercriminels tentent de trouver les bons mots de passe en essayant une multitude de combinaisons possibles, souvent à l’aide d’outils automatisés.

Les mécanismes de verrouillage des comptes peuvent contrer les attaques par force brute en bloquant les comptes après un trop grand nombre d’échecs de connexion en peu de temps.

Dans le cas des attaques par pulvérisation de mots de passe, les pirates utilisent un mot de passe courant unique sur plusieurs comptes. Cela permet de contourner les mécanismes de verrouillage, car ils n’essaient pas de multiples mots de passe sur un seul compte dans un laps de temps restreint.

Les Conséquences d’une Attaque par Pulvérisation pour Votre Entreprise

Voici comment une attaque par pulvérisation réussie peut nuire à votre entreprise :

- L’accès non autorisé aux comptes de votre organisation peut permettre aux pirates d’exposer des informations sensibles, des dossiers financiers, des données client et des secrets commerciaux.

- Ils peuvent utiliser les comptes compromis pour des transactions frauduleuses, des achats non autorisés, ou même détourner des fonds.

- Une fois dans le réseau, ils peuvent chiffrer des données cruciales et exiger une rançon pour la clé de déchiffrement.

- Une attaque par pulvérisation peut aboutir à une fuite de données, engendrant des pertes financières et une atteinte à la réputation. Les incidents de fuite de données érodent la confiance des clients, qui peuvent se tourner vers la concurrence.

- Il faudra mobiliser des ressources pour gérer une violation de données, consulter un avocat et faire appel à des experts externes en cybersécurité. La pulvérisation de mots de passe engendre donc une perte de ressources importante.

En bref, une attaque par pulvérisation réussie aura un impact négatif sur de nombreux aspects de votre entreprise, notamment sur le plan financier, opérationnel, juridique et de réputation.

Comment Détecter les Attaques par Pulvérisation de Mots de Passe

Voici les signes révélateurs d’une attaque par pulvérisation de mots de passe :

- Un grand volume de tentatives de connexion en peu de temps.

- Un nombre élevé de mots de passe refusés pour différents comptes dans un court laps de temps.

- Des tentatives de connexion avec des noms d’utilisateur inactifs ou inexistants.

- Des tentatives de connexion à partir d’adresses IP géographiquement incohérentes avec la localisation habituelle des utilisateurs.

- Des tentatives d’accès à plusieurs comptes durant des heures inhabituelles, en dehors des horaires de bureau, en utilisant le même mot de passe.

L’examen des journaux d’authentification, notamment les échecs de connexion aux systèmes et aux applications à partir de comptes valides, permet de détecter les attaques par pulvérisation de mots de passe.

Si vous soupçonnez une tentative d’attaque par pulvérisation de mots de passe, voici les actions à prendre :

- Demandez à vos employés de changer leurs mots de passe immédiatement et d’activer l’authentification multifacteur (MFA) s’ils ne l’ont pas encore fait.

- Mettez en place un outil de détection et de réponse aux menaces (EDR) pour surveiller les activités malveillantes sur les points finaux de votre réseau. Cela permettra d’empêcher la propagation des pirates en cas d’attaque.

- Recherchez les signes de vol ou de chiffrement de données. Préparez la restauration des données à partir de sauvegardes, après avoir sécurisé tous les comptes. Mettez en œuvre une solution de sécurité des données.

- Améliorez la sensibilité de vos outils de sécurité pour identifier les échecs de connexion à plusieurs systèmes.

- Examinez les journaux d’événements pour comprendre ce qui s’est passé, quand et comment. Cela permettra d’améliorer votre plan de réponse aux incidents.

Les pirates essaient d’exploiter les vulnérabilités des logiciels pour accroître leurs privilèges. Assurez-vous que vos employés installent toutes les mises à jour et les correctifs logiciels.

Prévenir les Attaques par Pulvérisation de Mots de Passe

Voici quelques mesures pour empêcher les pirates d’accéder aux comptes d’utilisateur via les attaques par pulvérisation :

#1. Adopter une Politique de Mots de Passe Robustes

Les attaques par pulvérisation de mots de passe visent les mots de passe faibles et faciles à deviner. Une politique de mots de passe forts imposera à vos employés l’utilisation de mots de passe complexes que les pirates ne pourront pas deviner ou trouver en ligne. Cela renforcera la protection des comptes.

Votre politique de mots de passe devrait inclure :

- Des mots de passe d’au moins 12 caractères, avec des majuscules, des minuscules et des caractères spéciaux.

- Une liste de mots de passe interdits (dates de naissance, lieux de naissance, titres de poste, noms de proches).

- L’expiration des mots de passe après une certaine durée.

- La création de mots de passe distincts pour chaque compte.

- Un mécanisme de verrouillage des comptes après plusieurs échecs de connexion.

Un bon outil de gestion des mots de passe peut aider les utilisateurs à créer des mots de passe robustes et à éviter d’utiliser les mots de passe les plus courants.

Les gestionnaires de mots de passe les plus performants peuvent aussi vérifier si vos mots de passe ont été exposés lors d’une fuite de données.

#2. Implémenter l’Authentification Multifacteur (MFA)

L’authentification multifacteur (MFA) renforce la sécurité des comptes. La MFA exige des utilisateurs de fournir un ou plusieurs facteurs de vérification supplémentaires en plus du nom d’utilisateur et du mot de passe avant d’accéder aux comptes en ligne.

L’authentification multifacteur protège contre les attaques par force brute, par dictionnaire, par pulvérisation de mots de passe, et autres attaques basées sur les mots de passe. Les pirates ne pourront pas accéder aux facteurs supplémentaires envoyés par SMS, e-mail ou applications d’authentification.

De plus, l’authentification multifacteur empêche le piratage des comptes via des enregistreurs de frappe.

#3. Adopter l’Authentification Sans Mot de Passe

L’authentification sans mot de passe utilise des techniques comme la biométrie, les liens magiques ou les jetons de sécurité pour authentifier les utilisateurs. En l’absence de mots de passe pour accéder aux comptes, les pirates ne pourront pas mener des attaques par pulvérisation.

L’authentification sans mot de passe est un moyen sûr de prévenir la plupart des attaques basées sur les mots de passe. Vous pouvez étudier des solutions d’authentification sans mot de passe pour renforcer la sécurité des comptes de votre entreprise.

#4. Tester la Préparation avec des Attaques Simulées

Il est important de vérifier la préparation de vos employés face aux attaques par pulvérisation en simulant une attaque. Cela vous permettra d’évaluer l’état de votre sécurité des mots de passe et de prendre les mesures nécessaires pour l’améliorer.

#5. Utiliser un Outil de Détection des Connexions

Vous devez installer un outil de surveillance en temps réel pour détecter les tentatives de connexion suspectes. L’outil approprié vous aidera à repérer les tentatives de connexion inhabituelles à plusieurs comptes à partir d’un seul hôte en peu de temps, les tentatives sur des comptes inactifs, les connexions hors des heures de bureau, etc.

Dès qu’une activité suspecte est détectée, vous pouvez prendre des mesures correctives pour bloquer les tentatives non autorisées d’accès aux comptes : bloquer les comptes compromis, modifier les paramètres du pare-feu, activer l’authentification multifacteur, etc.

#6. Former Vos Employés

Vos employés jouent un rôle essentiel dans la protection des comptes contre les attaques par pulvérisation. Même les contrôles de sécurité techniques les plus sophistiqués seront inefficaces si vos employés ne créent pas de mots de passe robustes et n’activent pas l’authentification multifacteur.

Organisez régulièrement des formations à la cybersécurité pour informer vos employés sur les différentes attaques par mot de passe et comment les éviter. Assurez-vous qu’ils savent comment créer un mot de passe suffisamment complexe.

Conclusion

Une attaque par pulvérisation de mots de passe peut nuire gravement à votre entreprise, entraîner une compromission de comptes, des fuites de données et d’autres cyberattaques. Il est donc essentiel de renforcer la sécurité de vos mots de passe.

L’application d’une politique de mots de passe stricte, l’implémentation de la MFA, l’adoption de l’authentification sans mot de passe, la mise en place d’un outil de détection des connexions et la formation des employés sont autant de mesures permettant de prévenir les attaques par pulvérisation.

Il est également important de faire preuve de créativité lors du choix des conventions de noms d’utilisateur. Évitez d’utiliser des adresses standard telles que [email protected].

Pour améliorer la sécurité des comptes de votre entreprise, vous pouvez explorer des plateformes proposant des liens magiques pour une authentification sans mot de passe.