Même si les systèmes basés sur Linux sont souvent considérés comme impénétrables, il existe toujours des risques qui doivent être pris au sérieux.

Les rootkits, les virus, les ransomwares et de nombreux autres programmes nuisibles peuvent souvent attaquer et causer des problèmes aux serveurs Linux.

Quel que soit le système d’exploitation, prendre des mesures de sécurité est un must pour les serveurs. Les grandes marques et organisations ont pris les mesures de sécurité entre leurs mains et ont développé des outils qui non seulement détectent les failles et les logiciels malveillants, mais aussi les corrigent et prennent des mesures préventives.

Heureusement, il existe des outils disponibles à bas prix ou gratuits qui peuvent vous aider dans ce processus. Ils peuvent détecter des failles dans différentes sections d’un serveur basé sur Linux.

Table des matières

Lynis

Lynis est un outil de sécurité renommé et une option préférée pour les experts de Linux. Il fonctionne également sur les systèmes basés sur Unix et macOS. Il s’agit d’une application logicielle open source utilisée depuis 2007 sous licence GPL.

Lynis est capable de détecter les failles de sécurité et les défauts de configuration. Mais il va plus loin : au lieu de simplement exposer les vulnérabilités, il propose des actions correctives. C’est pourquoi, pour obtenir des rapports d’audit détaillés, il est nécessaire de l’exécuter sur le système hôte.

L’installation n’est pas nécessaire pour utiliser Lynis. Vous pouvez l’extraire d’un package téléchargé ou d’une archive tar et l’exécuter. Vous pouvez également l’obtenir à partir d’un clone Git pour avoir accès à la documentation complète et au code source.

Lynis a été créé par l’auteur original de Rkhunter, Michael Boelen. Il dispose de deux types de services basés sur les particuliers et les entreprises. Dans les deux cas, il a une performance exceptionnelle.

ChkrootkitComment

Comme vous l’avez peut-être déjà deviné, le chkrootkit est un outil pour vérifier l’existence de rootkits. Les rootkits sont un type de logiciel malveillant qui peut donner accès au serveur à un utilisateur non autorisé. Si vous utilisez un serveur basé sur Linux, les rootkits peuvent être un problème.

chkrootkit est l’un des programmes basés sur Unix les plus utilisés qui peuvent détecter les rootkits. Il utilise ‘strings’ et ‘grep’ (commandes d’outils Linux) pour détecter les problèmes.

Il peut être utilisé à partir d’un répertoire alternatif ou d’un disque de secours, au cas où vous voudriez qu’il vérifie un système déjà compromis. Les différents composants de Chkrootkit s’occupent de rechercher les entrées supprimées dans les fichiers « wtmp » et « lastlog », de trouver des enregistrements de renifleur ou des fichiers de configuration de rootkit, et de vérifier les entrées cachées dans « /proc » ou les appels au programme « readdir ».

Pour utiliser chkrootkit, vous devez obtenir la dernière version d’un serveur, extraire les fichiers source, les compiler et vous êtes prêt à partir.

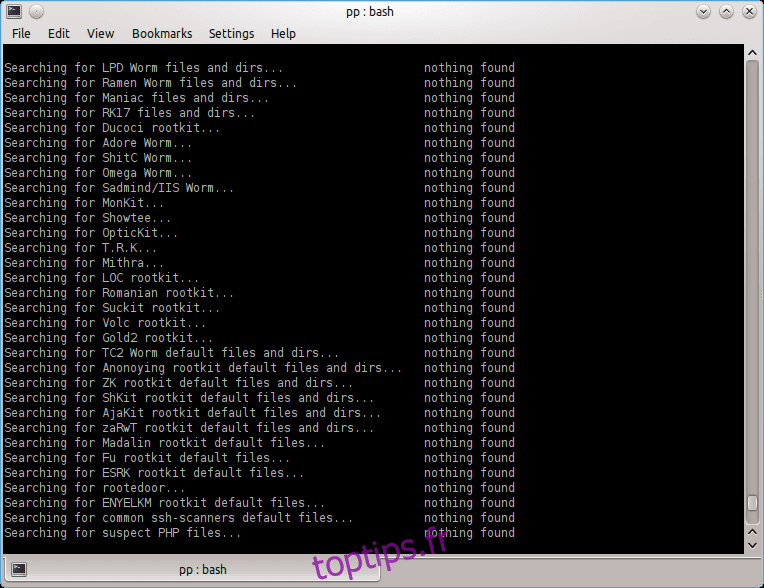

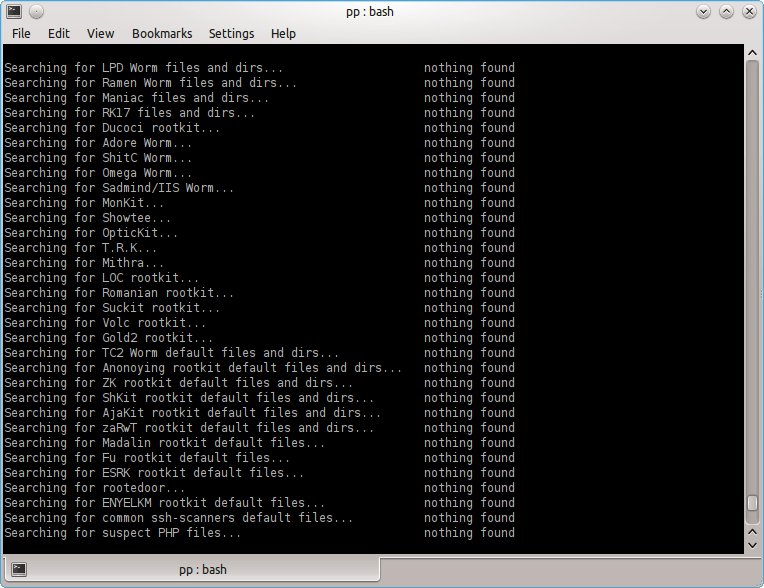

Chasseur de Rk

Le développeur Micheal Boelen était la personne derrière la création Chasseur de Rk (Rootkit Hunter) en 2003. C’est un outil adapté aux systèmes POSIX et peut aider à la détection des rootkits et autres vulnérabilités. Rkhunter parcourt minutieusement les fichiers (cachés ou visibles), les répertoires par défaut, les modules du noyau et les autorisations mal configurées.

Après un contrôle de routine, il les compare aux enregistrements sûrs et appropriés des bases de données et recherche les programmes suspects. Comme le programme est écrit en Bash, il peut non seulement fonctionner sur des machines Linux mais aussi sur pratiquement n’importe quelle version d’Unix.

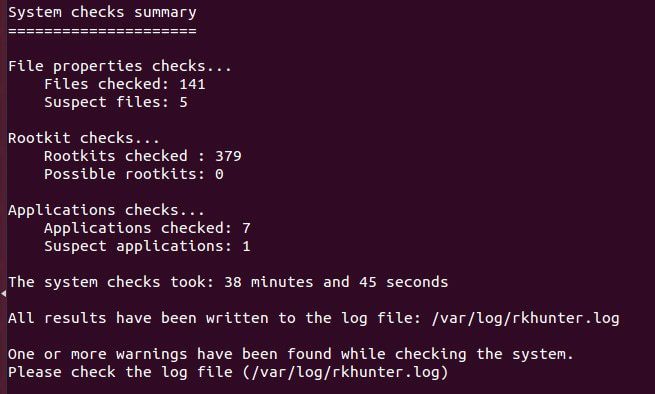

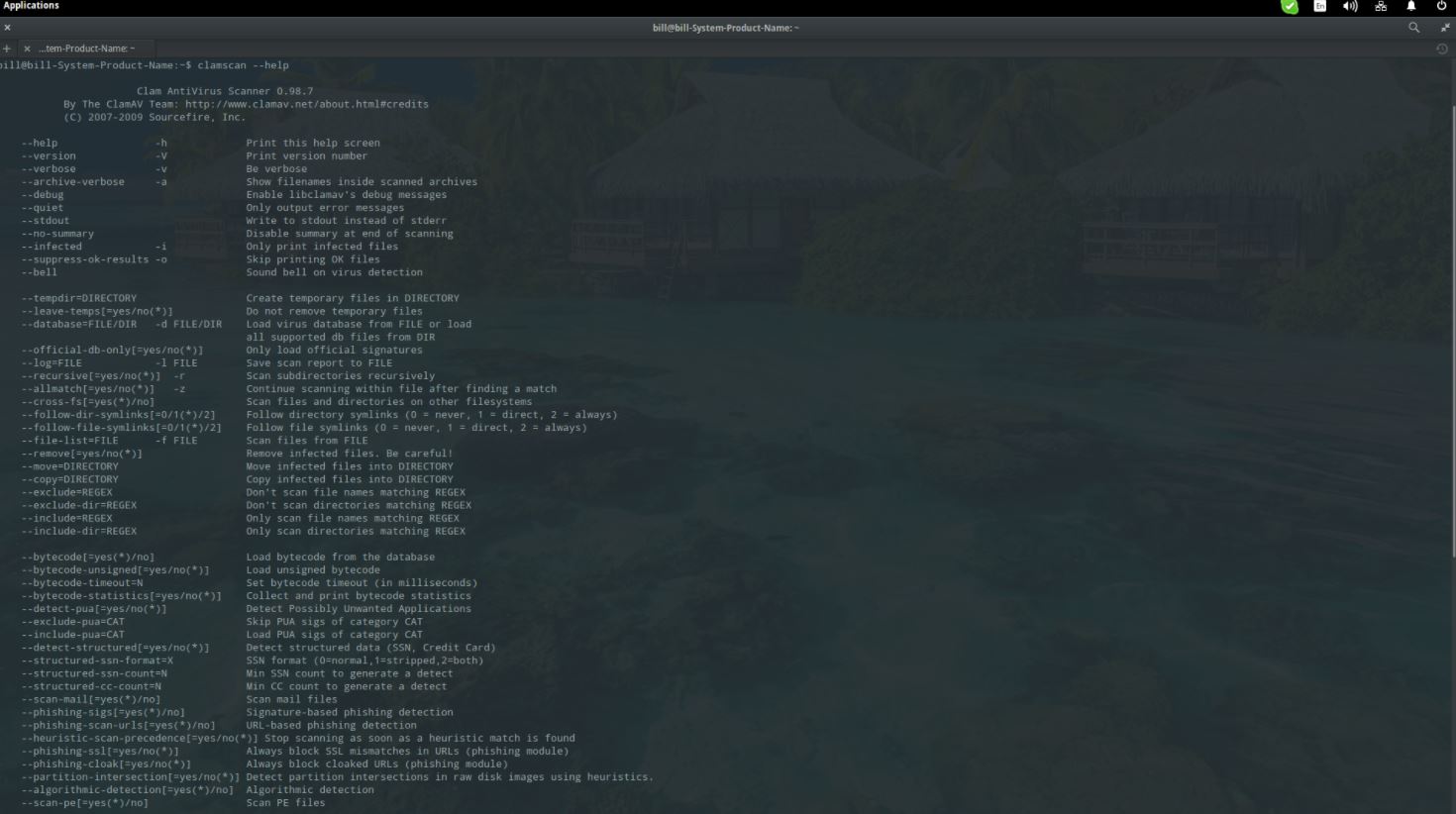

ClamAV

Ecrit en C++, ClamAV est un antivirus open source qui peut aider à détecter les virus, les chevaux de Troie et de nombreux autres types de logiciels malveillants. C’est un outil entièrement gratuit, c’est pourquoi de nombreuses personnes l’utilisent pour analyser leurs informations personnelles, y compris les e-mails, à la recherche de tout type de fichiers malveillants. Il sert également de manière significative de scanner côté serveur.

L’outil a été initialement développé, spécialement pour Unix. Pourtant, il a des versions tierces qui peuvent être utilisées sur Linux, BSD, AIX, macOS, OSF, OpenVMS et Solaris. Clam AV effectue une mise à jour automatique et régulière de sa base de données, afin de pouvoir détecter même les menaces les plus récentes. Il permet l’analyse en ligne de commande et dispose d’un démon évolutif multithread pour améliorer sa vitesse d’analyse.

Il peut parcourir différents types de fichiers pour détecter les vulnérabilités. Il prend en charge toutes sortes de fichiers compressés, y compris RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, format SIS, BinHex et presque tous les types de système de messagerie.

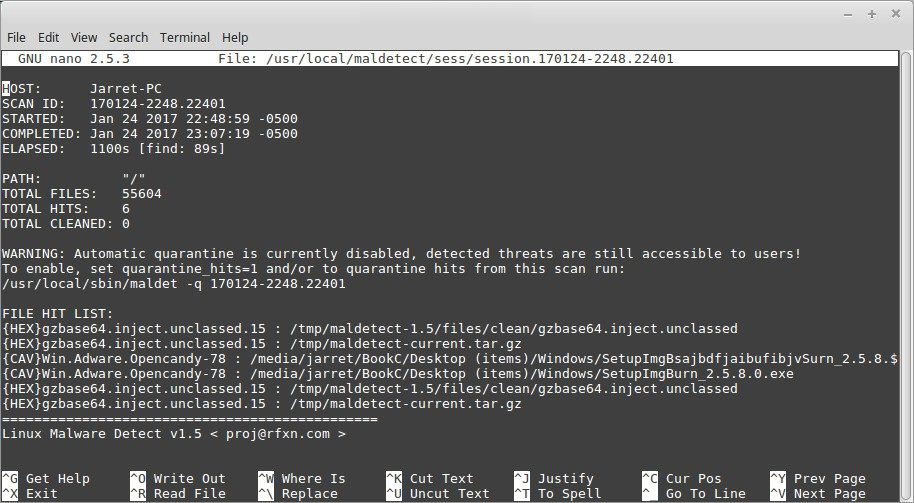

LMD

Détection des logiciels malveillants Linux -ou LMD, pour faire court- est un autre antivirus renommé pour les systèmes Linux, spécialement conçu autour des menaces généralement présentes sur les environnements hébergés. Comme de nombreux autres outils capables de détecter les logiciels malveillants et les rootkits, LMD utilise une base de données de signatures pour trouver tout code malveillant en cours d’exécution et le supprimer rapidement.

LMD ne se limite pas à sa propre base de signatures. Il peut tirer parti des bases de données de ClamAV et de Team Cymru pour trouver encore plus de virus. Pour remplir sa base de données, LMD capture les données sur les menaces à partir des systèmes de détection d’intrusion à la périphérie du réseau. Ce faisant, il est capable de générer de nouvelles signatures pour les logiciels malveillants qui sont activement utilisés dans les attaques.

LMD peut être utilisé via la ligne de commande « maldet ». L’outil est spécialement conçu pour les plates-formes Linux et peut facilement effectuer des recherches sur les serveurs Linux.

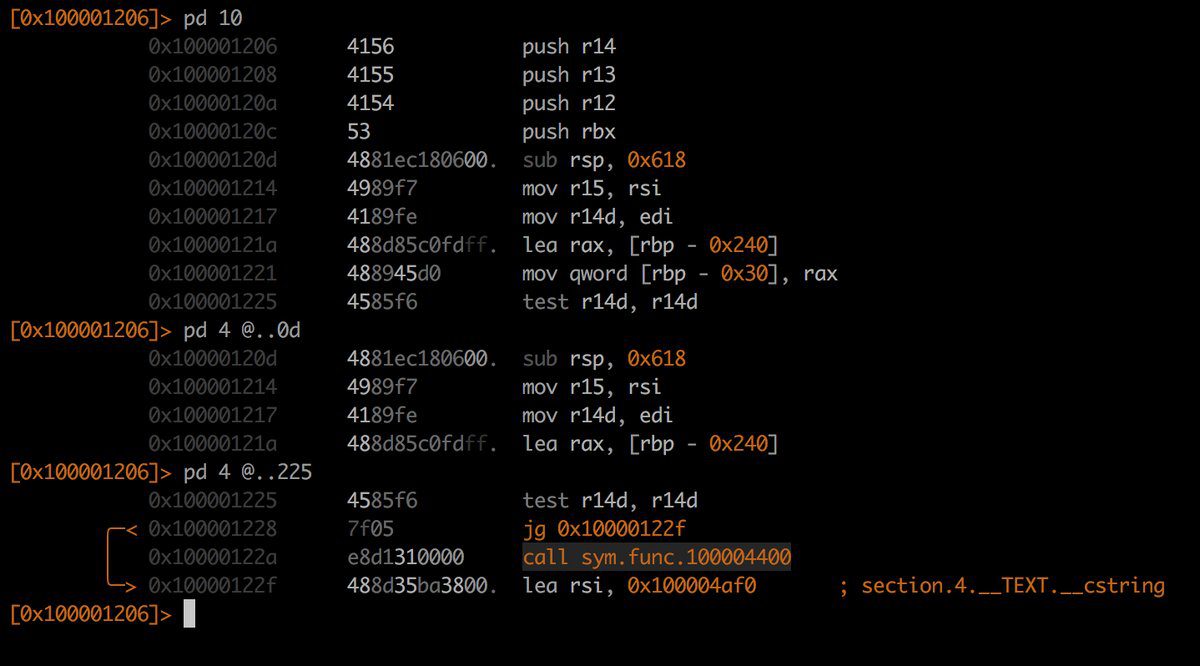

Radare2

Radare2 (R2) est un framework pour analyser les binaires et faire de la rétro-ingénierie avec d’excellentes capacités de détection. Il peut détecter les binaires malformés, donnant à l’utilisateur les outils pour les gérer, neutralisant les menaces potentielles. Il utilise sdb, qui est une base de données NoSQL. Les chercheurs en sécurité logicielle et les développeurs de logiciels préfèrent cet outil pour son excellente capacité de présentation des données.

L’une des caractéristiques remarquables de Radare2 est que l’utilisateur n’est pas obligé d’utiliser la ligne de commande pour accomplir des tâches telles que l’analyse statique/dynamique et l’exploitation de logiciels. Il est recommandé pour tout type de recherche sur des données binaires.

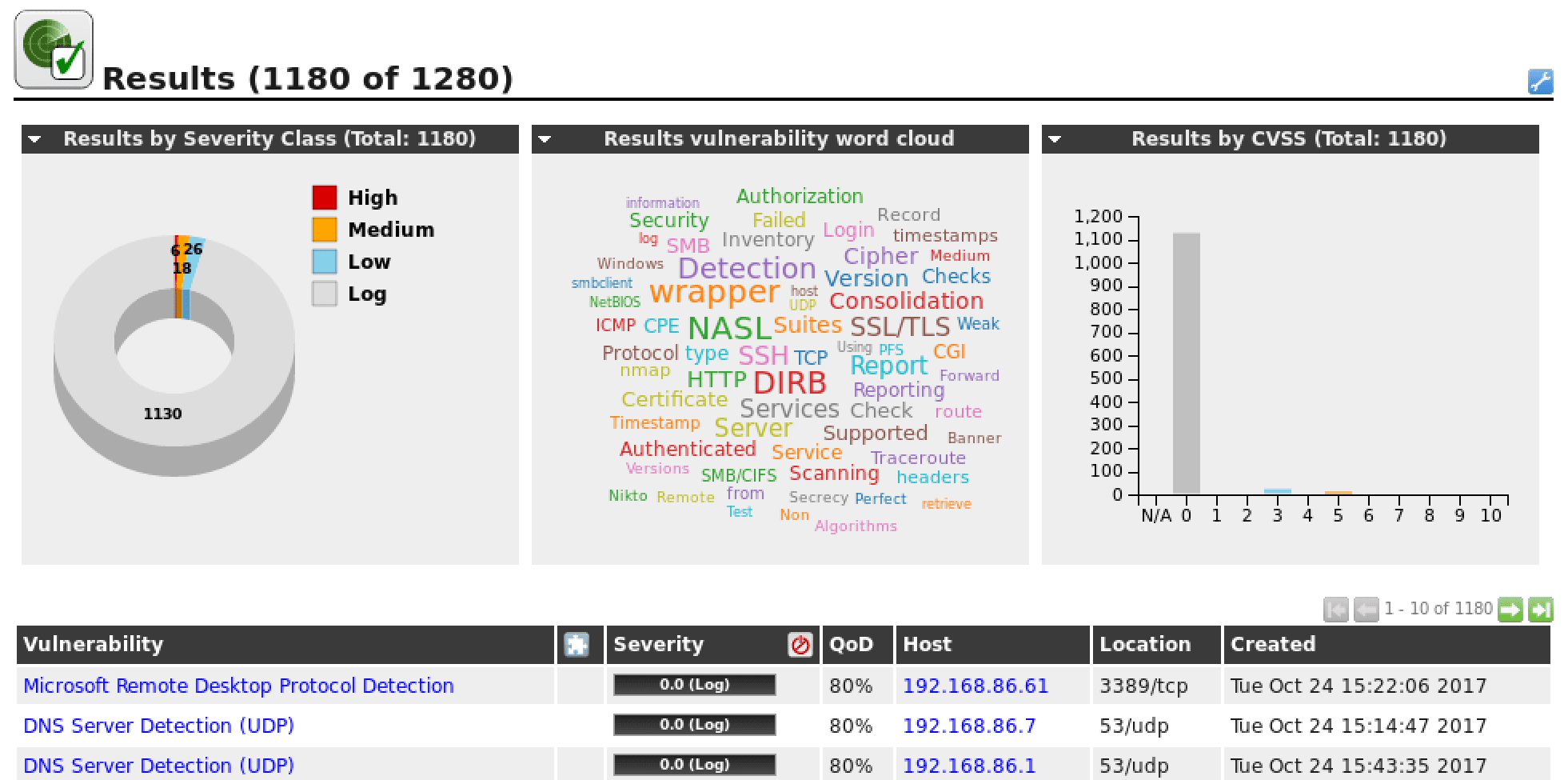

OpenVAS

Système ouvert d’évaluation de la vulnérabilité, ou OpenVAS, est un système hébergé pour analyser les vulnérabilités et les gérer. Il est conçu pour les entreprises de toutes tailles, les aidant à détecter les problèmes de sécurité cachés dans leurs infrastructures. Initialement, le produit était connu sous le nom de GNessUs, jusqu’à ce que son propriétaire actuel, Greenbone Networks, change son nom en OpenVAS.

Depuis la version 4.0, OpenVAS permet une mise à jour continue –généralement sur des périodes inférieures à 24 heures– de sa base Network Vulnerability Testing (NVT). En juin 2016, il comptait plus de 47 000 NVT.

Les experts en sécurité utilisent OpenVAS en raison de sa capacité à analyser rapidement. Il dispose également d’une excellente configurabilité. Les programmes OpenVAS peuvent être utilisés à partir d’une machine virtuelle autonome pour effectuer des recherches sécurisées sur les logiciels malveillants. Son code source est disponible sous licence GNU GPL. De nombreux autres outils de détection de vulnérabilité dépendent d’OpenVAS, c’est pourquoi il est considéré comme un programme essentiel sur les plates-formes basées sur Linux.

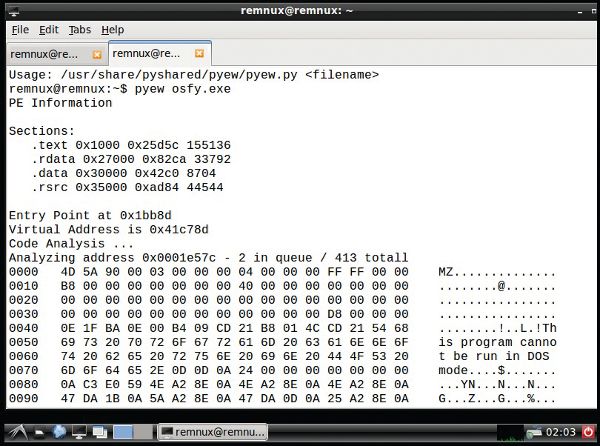

REMnux

REMnux utilise des méthodes de rétro-ingénierie pour analyser les logiciels malveillants. Il peut détecter de nombreux problèmes liés au navigateur, cachés dans des extraits de code JavaScript obscurcis et des applets Flash. Il est également capable de numériser des fichiers PDF et d’effectuer des analyses de mémoire. L’outil aide à détecter les programmes malveillants dans les dossiers et les fichiers qui ne peuvent pas être analysés facilement avec d’autres programmes de détection de virus.

Il est efficace grâce à ses capacités de décodage et de rétro-ingénierie. Il peut déterminer les propriétés des programmes suspects, et pour être léger, il est tout à fait indétectable par les programmes malveillants intelligents. Il peut être utilisé à la fois sur Linux et Windows, et sa fonctionnalité peut être améliorée à l’aide d’autres outils d’analyse.

Tigre

En 1992, la Texas A&M University a commencé à travailler sur Tigre pour augmenter la sécurité des ordinateurs de leur campus. Maintenant, c’est un programme populaire pour les plates-formes de type Unix. Une chose unique à propos de l’outil est qu’il n’est pas seulement un outil d’audit de sécurité mais aussi un système de détection d’intrusion.

L’outil est libre d’utilisation sous licence GPL. Il dépend des outils POSIX et, ensemble, ils peuvent créer un cadre parfait qui peut augmenter considérablement la sécurité de votre serveur. Tiger est entièrement écrit en langage shell, c’est l’une des raisons de son efficacité. Il convient à la vérification de l’état et de la configuration du système, et son utilisation polyvalente le rend très populaire parmi les personnes qui utilisent les outils POSIX.

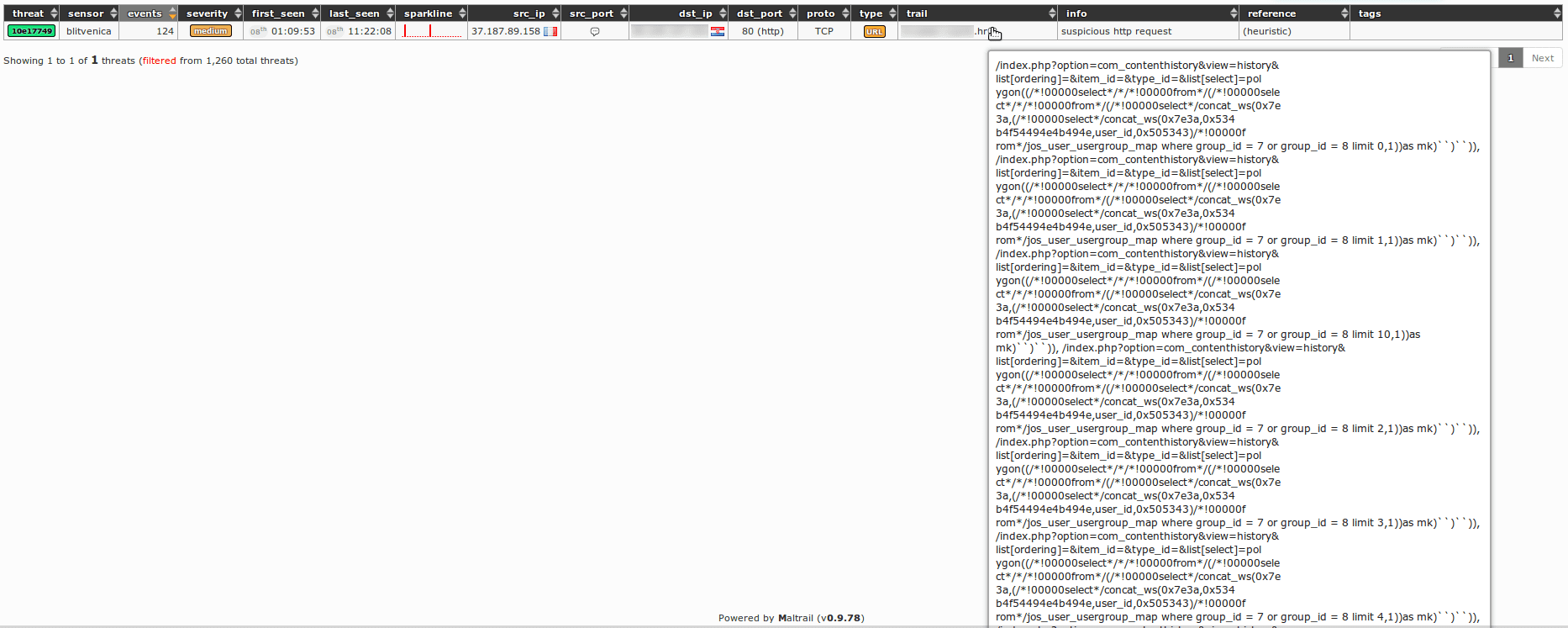

Maltrail

Maltrail est un système de détection de trafic capable de garder le trafic de votre serveur propre et de l’aider à éviter tout type de menaces malveillantes. Il effectue cette tâche en comparant les sources de trafic avec les sites sur liste noire publiés en ligne.

Outre la vérification des sites sur liste noire, il utilise également des mécanismes heuristiques avancés pour détecter différents types de menaces. Même s’il s’agit d’une fonctionnalité facultative, elle est utile lorsque vous pensez que votre serveur a déjà été attaqué.

Il dispose d’un capteur capable de détecter le trafic qu’un serveur reçoit et d’envoyer les informations au serveur Maltrail. Le système de détection vérifie si le trafic est suffisant pour échanger des données entre un serveur et la source.

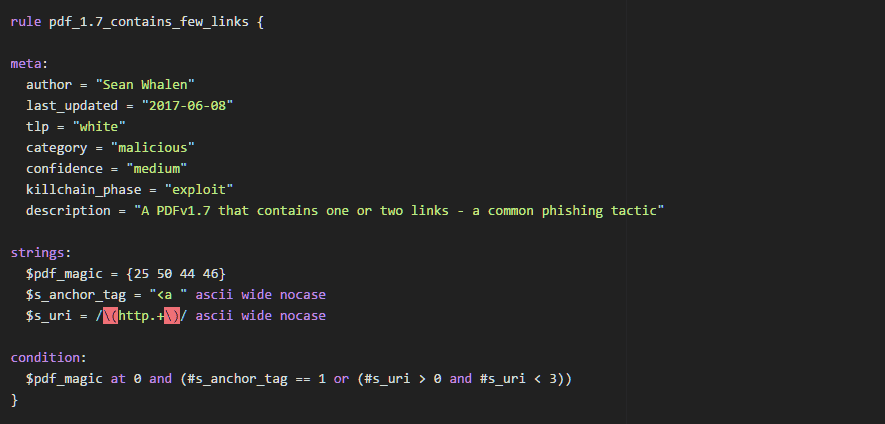

YARA

Conçu pour Linux, Windows et macOS, YARA (Yet Another Ridiculous Acronym) est l’un des outils les plus essentiels utilisés pour la recherche et la détection de programmes malveillants. Il utilise des modèles textuels ou binaires pour simplifier et accélérer le processus de détection, ce qui se traduit par une tâche rapide et facile.

YARA a quelques fonctionnalités supplémentaires, mais vous avez besoin de la bibliothèque OpenSSL pour les utiliser. Même si vous ne disposez pas de cette bibliothèque, vous pouvez utiliser YARA pour la recherche de base sur les logiciels malveillants via un moteur basé sur des règles. Il peut également être utilisé dans le Cuckoo Sandbox, un bac à sable basé sur Python idéal pour effectuer des recherches sécurisées sur les logiciels malveillants.

Comment choisir le meilleur outil ?

Tous les outils que nous avons mentionnés ci-dessus fonctionnent très bien, et lorsqu’un outil est populaire dans les environnements Linux, vous pouvez être sûr que des milliers d’utilisateurs expérimentés l’utilisent. Une chose que les administrateurs système doivent garder à l’esprit est que chaque application dépend généralement d’autres programmes. C’est par exemple le cas de ClamAV et OpenVAS.

Vous devez comprendre ce dont votre système a besoin et dans quels domaines il peut avoir des vulnérabilités. Tout d’abord, utilisez un outil léger pour rechercher quelle section nécessite votre attention. Ensuite, utilisez l’outil approprié pour résoudre le problème.