Les risques croissants d’attaques de cybersécurité nécessitent des méthodes robustes de stockage et de déploiement des données dans le cloud.

Le cloud computing est un concept largement adopté qui utilise des serveurs distants pour fournir un accès à la demande aux ressources informatiques, telles que les applications, les serveurs et le stockage de données. Cette flexibilité d’accès aux ressources à partir d’emplacements distants a considérablement augmenté l’adoption des services cloud.

Selon les statistiques, le marché des applications cloud devrait passer de 100 milliards de dollars en 2018 à 168,6 milliards de dollars en 2025.

Cependant, le déploiement accru du cloud a également augmenté la fréquence des attaques de sécurité du cloud. 45 % des violations de données sont basées sur le cloud, ce qui fait de la sécurité du cloud une préoccupation majeure pour les entreprises de tous types et de toutes tailles.

Par conséquent, le besoin de stratégies de sécurité nouvelles et modernes a donné naissance à Cloud Native Security. Il fait référence aux mesures de sécurité pour protéger les données, les applications et l’infrastructure basées sur le cloud.

Ce blog approfondira la compréhension de la sécurité native dans le cloud : sa signification, les concepts clés, les meilleures pratiques, les vulnérabilités, etc. Alors, lisez la suite si vous voulez en savoir plus sur ce concept !

Table des matières

Qu’est-ce que la sécurité cloud native ?

Cloud Native Security est une pratique de sécurité consistant à sécuriser les applications, les plates-formes et l’infrastructure basées sur le cloud à l’aide d’un modèle de livraison de cloud computing.

Son objectif principal est de tirer parti des caractéristiques uniques du cloud computing, telles que l’évolutivité, l’automatisation et l’agilité.

Il renforce la sécurité dès le début du processus de développement via la production, garantissant plusieurs couches de sécurité et une surveillance cohérente pour détecter les nouvelles vulnérabilités.

L’architecture Cloud Native moderne utilise une infrastructure et une technologie logicielle de pointe pour permettre aux entreprises et aux entreprises de déployer leurs applications simultanément et en toute sécurité, en mettant l’accent sur l’infrastructure cloud d’abord.

Comment fonctionne la sécurité cloud native ?

Cloud Native fait référence à la réinvention, à l’innovation et à la transformation de la façon dont les entreprises effectuent le développement de logiciels.

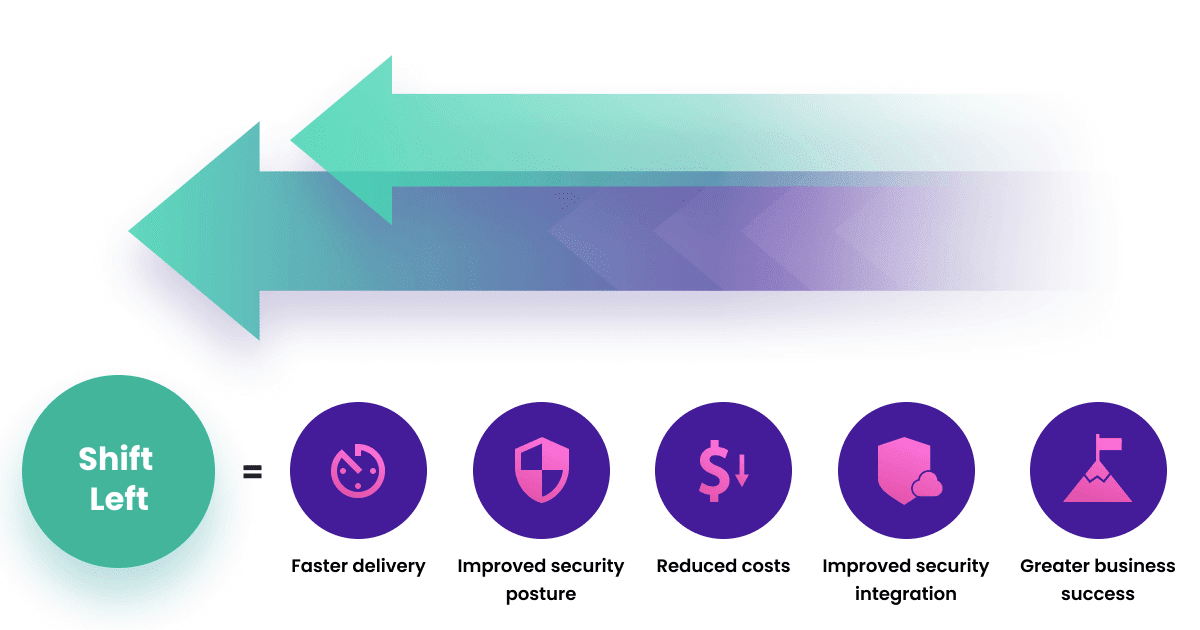

Alors que le déplacement de la sécurité vers la gauche du développement logiciel gagne en popularité, il est beaucoup plus efficace d’avoir une sécurité à chaque point de contrôle et d’intégrer la sécurité tout au long du cycle de vie du développement logiciel (SDLC).

Source: snyk.io

Source: snyk.io

Cette méthode de décalage vers la gauche donne la priorité à la sécurité dès le stade SDLC le plus précoce, ce qui facilite la correction des vulnérabilités et évite les goulots d’étranglement.

Cloud Native Security implémente le même principe et répond aux problèmes de sécurité en corrigeant correctement les vulnérabilités.

Voici quelques façons efficaces de faire fonctionner Cloud Native Security :

- Déploiement automatisé des contrôles de sécurité : Cloud Native Security utilise l’automatisation pour déployer des contrôles de sécurité, tels que des systèmes de chiffrement et de détection d’intrusion, afin d’assurer une configuration correcte et à jour des contrôles de sécurité.

- Intégration continue/Déploiement continu (CI/CD) : les pipelines CI/CD permettent un déploiement rapide et automatisé des correctifs et des mises à jour de sécurité.

- Conteneurisation : Cloud Native Security exploite la conteneurisation pour sécuriser et isoler les données et les applications.

- Architecture de microservices : Cloud Native Security utilise une architecture de microservices pour réduire l’impact des problèmes de sécurité. Si un problème de sécurité survient dans un microservice, il n’affecte pas toujours l’ensemble de l’application.

- Conformité : Cloud Native Security respecte les normes réglementaires et les certifications de sécurité, telles que SOC 2 et ISO 27001, ce qui rend les organisations conformes à ces normes.

L’évolutivité et l’agilité du cloud computing permettent aux entreprises de réagir rapidement et de répondre à l’évolution des besoins et des exigences en matière de sécurité, faisant de Cloud Native Security une solution flexible et efficace pour la sécurité des données et des applications cloud.

Importance et objectifs de la sécurité cloud native

Cloud Native Security vise à permettre un cadre de sécurité robuste pour assurer la plus grande sécurité des données et des applications et minimiser les risques de menaces de cybersécurité.

Voici les principaux avantages de Cloud Native Security :

#1. Surveillance et visibilité améliorées

Cloud Native Security permet des tests continus sur toutes les couches CI/CD, permettant aux équipes de sécurité de suivre et de résoudre les problèmes de sécurité au niveau du système et des composants.

Grâce aux applications Cloud Native, vous pouvez facilement surveiller l’utilisation et les journaux d’utilisation. En s’assurant que le personnel et les autres membres de l’équipe ont un accès minimal aux ressources et en suivant les statistiques d’utilisation en créant des tableaux de bord, la compréhension du modèle d’utilisation devient beaucoup plus facile.

Ainsi, il rejette les tentatives d’accès des utilisateurs non autorisés et envoie des alertes pour signaler ces tentatives.

#2. Facilité de gestion

L’automatisation est l’une des principales différences entre la sécurité ou les applications traditionnelles et cloud natives.

Cloud Native Security rend les ressources automatiquement disponibles, avec des capacités de résolution automatique des problèmes, d’auto-évolutivité et d’action corrective automatique, ce qui facilite la gestion.

Il garantit une meilleure gestion et une expérience utilisateur simple pour les membres de l’équipe.

#3. Expérience client améliorée

Dans la technologie Cloud Native, les mises à jour des applications sont envoyées et distribuées par petits lots dans le cadre d’un processus de test.

Il recueille automatiquement les commentaires et les suggestions des utilisateurs simultanément pour apporter les modifications requises.

Ce processus diminue les préoccupations concernant le post-déploiement et le débogage, permettant aux développeurs de se concentrer davantage sur les caractéristiques des applications et les réponses des clients à celles-ci.

#4. Détection automatique des menaces

La technologie Cloud Native Security rationalise les flux de travail et identifie et supprime automatiquement les menaces en incorporant des techniques et des algorithmes d’apprentissage automatique (ML).

Ses outils automatisés utilisent des outils d’exploration de données et d’analyse dynamique des violations passées pour identifier les menaces de cybersécurité et avertir les équipes appropriées à l’avance.

Il sécurise et corrige les applications en temps réel à l’aide d’une mécanisation événementielle en cas de violation de données.

#5. Assurance de conformité continue

Les applications cloud natives permettent la compatibilité avec les règles et réglementations relatives à l’utilisation de l’infrastructure cloud. Par exemple, la législation sur la localisation et les réglementations sur la souveraineté des données sont responsables de la protection des données.

Bien que ces lois et réglementations diffèrent selon les domaines et les pays, une infrastructure cloud garantit la conformité à ces réglementations par défaut, établissant une norme pour les mesures de sécurité cloud.

#6. Déploiement transparent et flexibilité

La sécurité native du cloud et les applications exigent des déploiements rapides, ce qui permet aux équipes de sécurité d’appliquer plus facilement des correctifs de sécurité dans plusieurs environnements.

Ceci est important car les logiciels et applications obsolètes peuvent avoir des implications critiques en matière de sécurité ; par conséquent, la mise à jour de l’infrastructure cloud avec les dernières mesures de sécurité est essentielle pour prévenir et combattre l’évolution des menaces de cybersécurité.

#7. Coût de développement réduit

Toutes les applications Cloud Native Technology utilisent des microservices, que vous pouvez facilement migrer entre plusieurs projets.

Par conséquent, chaque fois que vous devez créer de nouvelles applications, vous devez appliquer les microservices de l’ancien projet au nouveau.

Ce processus réduit considérablement les coûts de développement et permet aux développeurs d’investir plus de temps dans les applications plutôt que dans le framework, car la technologie Cloud Native divise le framework en plusieurs services.

#8. Sécurité des données

La sécurité Cloud Native utilise de puissants algorithmes de chiffrement de données basés sur des clés pour empêcher les utilisateurs externes et les pirates malveillants d’accéder et d’intercepter les fichiers de données et les données qui voyagent vers et depuis le cloud.

De plus, vous pouvez restreindre l’accès aux données sensibles aux seuls utilisateurs autorisés. Pour cette raison, des organisations comme les banques transfèrent leurs données vers le cloud.

#9. Sécurité Internet

Les déploiements Cloud Native permettent d’améliorer la sécurité du réseau, grâce à des mesures de sécurité telles que la surveillance continue du trafic réseau pour la création de rapports et des règles de pare-feu personnalisables.

Il enregistre également l’accès des utilisateurs vers et depuis les applications et le trafic réseau dans les applications d’examen.

Ce processus de journalisation du flux de trafic de l’application développe une compréhension approfondie de l’utilisation de l’application, ce qui facilite l’analyse, la détection et la prévision des menaces réseau.

Ainsi, que vous souhaitiez gérer facilement les vulnérabilités et automatiser la détection des menaces ou activer une sécurité élevée des données à un coût abordable, Cloud Native Security est une option fiable pour l’infrastructure cloud de votre organisation.

Les 4 C de la sécurité cloud native

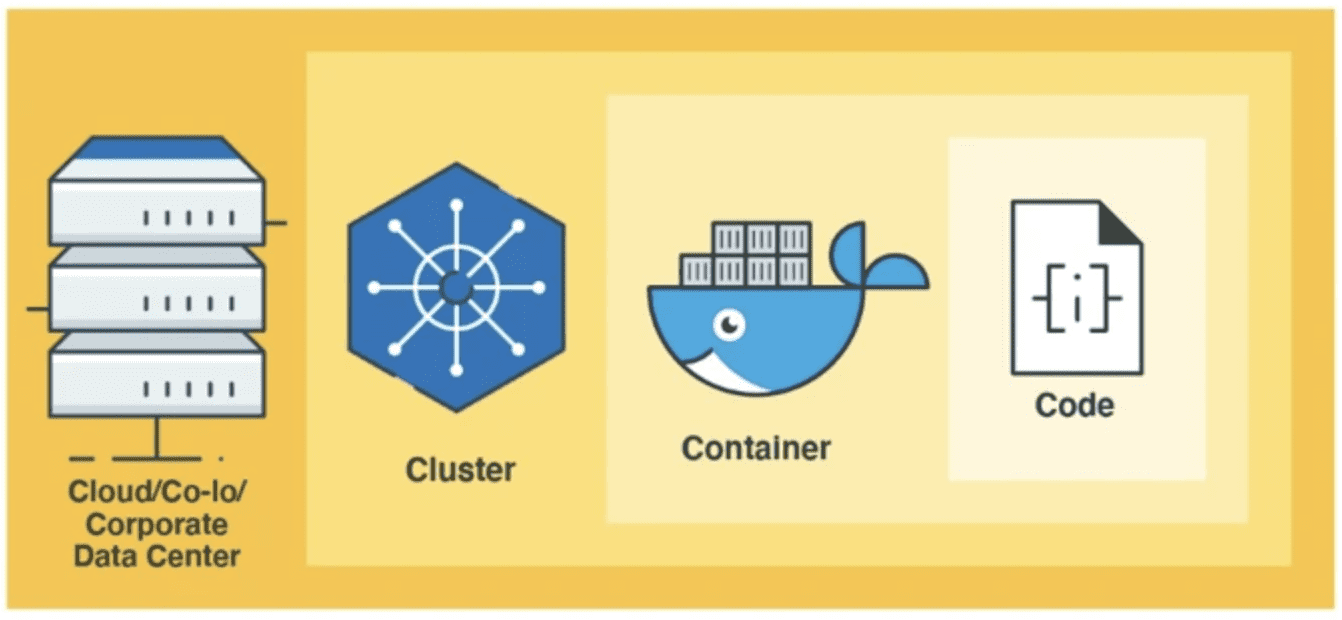

Cloud Native Security suit une approche de sécurité en couches, considérée comme la meilleure conception pour sécuriser les logiciels et les systèmes d’application.

Une infrastructure Cloud Native typique se compose de quatre couches de sécurité : Cloud, Code, Container et Cluster.

Examinons chacun d’eux et leur signification.

Source : trendmicro.com

Source : trendmicro.com

Nuage

L’infrastructure cloud est la base de toutes les couches de sécurité et la base de la configuration de la sécurité des applications.

L’activation de la sécurité des applications au niveau du cloud est essentielle, car il est difficile pour les développeurs de la configurer au niveau du code. Les fournisseurs de cloud font des recommandations distinctes pour exécuter des charges de travail d’application sécurisées.

L’interface de la couche cloud interagit avec les environnements externes, y compris les plug-ins tiers, les utilisateurs et les API externes. Ainsi, les vulnérabilités de sécurité dans la couche cloud auraient un impact significatif sur toutes les applications, services et processus hébergés dans le cloud.

Grappe

Une fois que la couche cloud est la couche cluster, les applications déployées au sein de l’infrastructure cloud sont modularisées en conteneurs et regroupées dans différents conteneurs.

La protection d’un cluster comprend la sécurisation des logiciels et des applications s’exécutant dans les clusters et la configuration de communication sécurisée dans le cluster.

Récipient

La couche de conteneur qui vient après la couche de code est la partie la plus cruciale du déploiement d’applications et de logiciels dans les déploiements de Cloud Native Security.

Étant donné que le logiciel et l’environnement sont regroupés dans des conteneurs, la protection des conteneurs est inévitable dans les environnements cloud modernes.

Code

Le dernier ‘C’ est la couche de code. Renforcer et développer la sécurité du cloud via le code d’une application est l’une des meilleures pratiques de DevSecOps.

Cela implique de déplacer la sécurité au niveau du code d’application et de donner la priorité à la sécurité des applications plus tôt dans le cycle de vie du développement des logiciels et des applications. L’identification des vulnérabilités de sécurité plus tôt dans le cycle de vie du développement permet aux entreprises d’économiser beaucoup de temps, d’argent et d’efforts.

Vulnérabilités de sécurité natives du cloud

Bien que Cloud Native Security vise à moderniser l’infrastructure cloud et l’architecture logicielle de l’entreprise, il a des implications en matière de sécurité, ce qui pourrait en surprendre plus d’un.

Voici les vulnérabilités courantes de Cloud Native Security que vous devez prendre en compte avant de les intégrer à votre infrastructure.

#1. Conteneurs mal configurés

Récemment, la NSA a annoncé que les erreurs de configuration sont une vulnérabilité et une menace courantes dans le cloud.

Dans le monde Cloud Native sans serveur, il est facile de créer de nouveaux serveurs Web et de créer de nouveaux conteneurs. Mais sans sécurité granulaire, un accès au réseau permissif est possible, laissant le réseau cloud accessible à tous.

Souvent, les développeurs d’applications modifient la configuration ou écrivent des règles et des politiques de configuration applicables à l’ensemble de la suite d’applications. Par conséquent, des erreurs de configuration dans le processus DevSecOps pourraient exposer le stockage de données ou créer des charges de travail vulnérables.

#2. Valeurs par défaut non sécurisées

Tous les outils et applications Cloud Native ne sont pas sécurisés par défaut, car certains sont livrés avec des paramètres et des configurations flexibles. Cependant, selon l’étude d’Accurics, 48 % des violations de sécurité des applications Cloud Native sont dues à des défauts non sécurisés.

Des défauts non sécurisés surviennent lorsque les équipes de sécurité déploient des systèmes basés sur le cloud avec des paramètres de sécurité mal configurés ou insuffisants, entraînant des données sensibles compromises ou divulguées.

Par conséquent, il est important de configurer soigneusement et d’évaluer les paramètres de sécurité du système basé sur le cloud pour empêcher l’accès non autorisé aux informations sensibles.

#3. Secrets qui fuient

Le stockage d’informations sensibles, telles que les clés de chiffrement et les informations d’identification de la base de données dans une application ou les bases de données de l’organisation, peut les exposer à des menaces et à des failles de sécurité.

En 2021, environ 6 millions de mots de passe et d’informations sensibles comme les clés API ont été volés. Le vol d’informations d’identification en masse dans la base de données d’une entreprise peut mettre en danger les clients et les utilisateurs finaux, entraînant d’énormes sanctions.

Les fuites de secrets et de données peuvent entraîner de graves conséquences telles que le vol, l’interruption du service et l’accès non autorisé au système. Par conséquent, il est essentiel de sécuriser et de gérer correctement les données sensibles grâce au cryptage, aux systèmes de stockage sécurisés et aux contrôles d’accès, comme l’authentification multifacteur (MFA), pour éviter le risque de trop grande permission.

#4. Vulnérabilités de la chaîne d’approvisionnement logicielle

Tout comme il existe une chaîne d’approvisionnement pour les produits traditionnels, il en existe une pour les produits logiciels.

De nombreux modèles de distribution et frameworks tiers permettent de concevoir et de fournir le code à l’équipe de production. Cependant, le risque d’utiliser des applications tierces et basées sur le cloud donne lieu à des vulnérabilités de la chaîne d’approvisionnement logicielle.

Cela se produit lorsque les composants de la chaîne d’approvisionnement logicielle, comme la bibliothèque ou le package, sont compromis. En 2021, les vulnérabilités de la chaîne d’approvisionnement logicielle, y compris les vulnérabilités open source, ont presque triplé.

Une approche vigilante et proactive de Cloud Native Security, suivant les meilleures pratiques, est cruciale pour réduire les risques de sécurité.

Ressources d’apprentissage

Voici une liste de ressources d’apprentissage et de livres utiles d’Amazon pour obtenir un aperçu approfondi de la sécurité cloud native et des conseils pour l’intégrer dans vos systèmes.

#1. Livre de recettes Cloud Native Security : Recettes pour un cloud sécurisé (1ère édition)

Publié en 2022, ce livre de recettes sur la sécurité cloud native de Josh Armitage explique comment vous pouvez utiliser Azure, AWS et GCP pour améliorer la sécurité de votre système cloud natif.

L’auteur partage son expérience sur les compromis que les développeurs et les professionnels de la sécurité doivent faire avec différents fournisseurs de cloud et comment ils peuvent mettre en œuvre les solutions existantes pour concevoir des solutions plus robustes.

#2. Sécurité native du cloud (1ère édition)

Ce guide complet de Cloud Native Security par Chris Binnie couvre une étude détaillée sur la réduction de la surface d’attaque et l’atténuation des risques de cybersécurité pour protéger l’infrastructure Cloud Native.

C’est le meilleur livre si vous voulez des connaissances détaillées sur le renforcement et le durcissement de votre domaine Cloud Native.

#3. Sécurité et observabilité de Kubernetes : une approche holistique de la sécurisation des conteneurs et des applications cloud natives (1re édition)

Ce livre de Brendan Creane et Amit Gupta se concentre sur les principales pratiques d’observabilité et de sécurité, vous permettant de libérer la puissance des applications Cloud Native.

Donc, si vous souhaitez découvrir l’architecte de la sécurité Kubernetes pour les environnements hybrides et multi-cloud, assurez-vous de mettre la main sur ce guide holistique.

#4. Pratique de la sécurité cloud native avec Falco : détection des risques et des menaces pour les conteneurs, Kubernetes et le cloud (1ère édition)

Ce guide de Loris Degioanni présente aux lecteurs le concept de Falco, une norme open source pour la détection continue des menaces et des risques sur Kubernetes, le cloud et les conteneurs.

Vous pouvez tout apprendre sur Falco, de son déploiement à l’écriture de vos propres règles de sécurité pour accélérer la détection des menaces sur votre infrastructure cloud.

#5. Native Cloud Security Un guide complet – Édition 2019

Si vous avez besoin de réponses à vos questions uniques sur la sécurité native du cloud, ce livre est fait pour vous.

L’auteur Gerardus Blokdyk fournit tous les outils essentiels dont vous avez besoin pour une auto-évaluation approfondie de la sécurité native du cloud, vous permettant d’identifier les domaines d’amélioration au sein de votre infrastructure de sécurité native du cloud.

Conclusion : la sécurité native dans le cloud est l’avenir

Gartner prédit que plus de la moitié des dépenses des entreprises informatiques passeront de l’infrastructure informatique traditionnelle au cloud public d’ici 2025, contre 41 % en 2022.

Cependant, parmi tous les avantages que ces entreprises informatiques tirent de l’infrastructure cloud, la sécurité reste l’un des principaux défis auxquels elles sont confrontées, principalement en raison des erreurs des employés, des mauvaises configurations et des vulnérabilités architecturales inhérentes.

Assurez-vous donc de comprendre l’importance, les objectifs, les avantages et les meilleures pratiques de Cloud Native Security via ce blog et les ressources d’apprentissage mentionnées pour permettre une infrastructure d’application Cloud Native évolutive et agile pour votre organisation.

Ensuite, découvrez le meilleur logiciel de gestion des vulnérabilités.