Neuf fois sur dix, se débarrasser des crypto-malwares est aussi difficile que de les repérer.

Vous méfiez-vous d’une baisse soudaine des performances de votre ordinateur ?

Beaucoup ne le feront pas ! De même, seuls quelques-uns se soucient suffisamment des retards occasionnels et étiquettent généralement cela comme des problèmes « standard » de leur système d’exploitation.

Cependant, s’ils enquêtent plus profondément, cela peut également apparaître comme une application malveillante, grugeant la bande passante et ralentissant les performances du système.

Table des matières

Qu’est-ce qu’un Crypto-Malware ?

Vous pouvez supposer que le crypto-malware est une sangsue numérique injectée par un bénéficiaire tiers qui draine vos ressources informatiques à votre insu.

Cependant, le processus est plus communément appelé crypto-jacking.

Comme déjà indiqué, ce qui le rend difficile à détecter, c’est son mode opératoire. Vous ne pouvez pas faire la différence à moins que vous ne soyez très conscient du son de fonctionnement standard, de la vitesse, etc., du ventilateur de votre ordinateur et des performances générales du système.

Cela exécutera des applications de crypto-minage en arrière-plan pendant toute la durée de vie de votre machine, sauf si vous appuyez sur la désinstallation.

En un mot, les crypto-mineurs sont des applications qui contribuent au monde de la crypto en vérifiant leurs transactions et en extrayant de nouvelles pièces. Cela génère des revenus passifs pour leurs opérateurs.

Mais ceux-ci sont connus sous le nom de crypto-malware s’ils sont installés sur un système sans l’autorisation appropriée de l’administrateur, ce qui en fait un cybercrime.

Pour une analogie plus simple, imaginez que quelqu’un utilise votre pelouse pour planter un arbre fruitier, puise de l’eau et les ressources nécessaires dans votre maison sans votre consentement et vous refuse les fruits ou l’argent.

Cela s’apparentera au crypto-jacking de ce monde mortel.

Comment fonctionne le crypto-malware ?

Comme la plupart des logiciels malveillants !

Vous ne recherchez pas les téléchargements infectés par des virus et vous ne les installez pas pour vous amuser.

Mais ils vous arrivent de la manière la plus banale :

- En cliquant sur un lien dans l’e-mail

- Visiter des sites Web HTTP

- Téléchargement à partir de sources non sécurisées

- Cliquer sur une annonce suspecte, etc.

De plus, les acteurs malveillants pourraient déployer l’ingénierie sociale pour forcer les utilisateurs à télécharger de tels logiciels malveillants.

Une fois installés, les crypto-malwares se superposent aux ressources de votre système jusqu’à ce que vous les détectiez et les désinstalliez.

Certains signes d’infection par crypto-malware sont une augmentation de la vitesse du ventilateur (bruit), plus de chauffage et des performances lentes.

Crypto-Malware Vs. Crypto-Ransomware

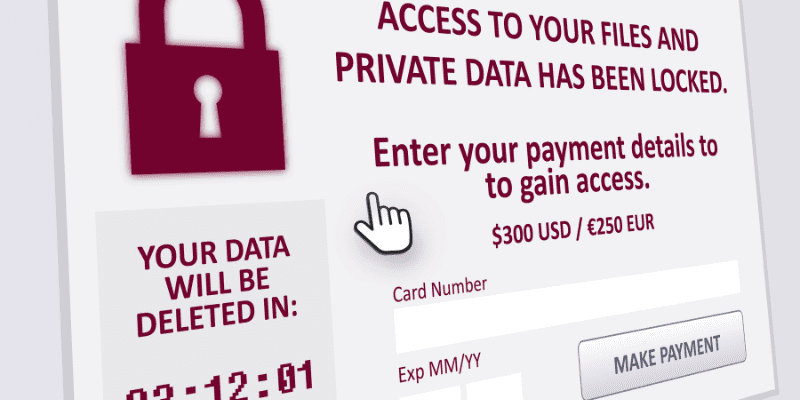

Le crypto-ransomware n’est pas si subtil. Une fois installé, il peut vous empêcher d’accéder au système uniquement pour autoriser l’accès après avoir payé le montant de la rançon.

Il affiche généralement un numéro ou un e-mail avec lequel entrer en contact ou les détails du compte pour coopérer avec la menace de rançon.

Selon les enjeux, les gens se soumettent parfois au fraudeur pour le récupérer. Cependant, il y a des cas où l’acceptation de ces « demandes » n’a apporté aucun soulagement ou en a également fait une cible future.

Les crypto-malwares, en revanche, ne représentent aucune menace visible. Il fonctionne discrètement en arrière-plan, consommant vos ressources pour devenir une source de revenus passive permanente pour le cybercriminel.

Attaques populaires de crypto-malware

Ce sont quelques-uns des événements documentés qui ont secoué le monde numérique avec leur sophistication.

#1. Graboïde

Graboid a été détecté par les chercheurs des réseaux de Palo Alto et publié dans un rapport de 2019. L’attaquant a pris près de 2000 hôtes Docker non sécurisés pour un tour gratuit qui n’avait pas besoin d’autorisation.

Il a envoyé des commandes à distance pour télécharger et déployer des images Docker infectées sur les hôtes compromis. Le « téléchargement » contenait également un outil pour communiquer avec d’autres machines vulnérables et les mettre en danger.

Ensuite, les conteneurs « modifiés » ont téléchargé quatre scripts et les ont exécutés dans l’ordre.

Ces scripts ont fait fonctionner de manière aléatoire des mineurs Monero pendant des sessions répétées de 250 secondes et ont propagé le malware sur le réseau.

#2. PuissanceGhost

Exposé par les laboratoires de Kaspersky en 2018, PowerGhost est un malware cryptographique sans fichier principalement destiné aux réseaux d’entreprise.

Il est sans fichier, ce qui signifie qu’il se fixe aux machines sans attirer l’attention ou la détection indésirables. Par la suite, il se connecte aux appareils via Windows Management Instrumentation (WMI) ou l’exploit EthernalBlue utilisé dans la tristement célèbre attaque de rançongiciel WannaCry.

Une fois connecté, il a essayé de désactiver les autres mineurs (le cas échéant) pour récolter un rendement maximum pour les mauvais acteurs responsables.

En plus d’être un gros consommateur de ressources, une variante de PowerGhost était connue pour héberger des attaques DDoS ciblant d’autres serveurs.

#3. BadShell

BadShell a été découvert par la division Comodo Cybersecurity en 2018. Il s’agit d’un autre ver cryptographique sans fichier qui ne laisse aucune trace sur le stockage du système ; au lieu de cela, il fonctionne via le CPU et la RAM.

Celui-ci s’est attaché à Windows PowerShell pour exécuter des commandes malveillantes. Il stockait le code binaire dans le registre Windows et exécutait des scripts d’extraction de chiffrement avec le planificateur de tâches Windows.

#4. Botnet Prometei

Détecté pour la première fois en 2020, Prometei Botnet ciblait les vulnérabilités publiées de Microsoft Exchange pour installer un crypto-malware pour miner Monero.

Cette cyberattaque a utilisé de nombreux outils, tels que les exploits EternalBlue, BlueKeep, SMB et RDP, etc., pour se propager à travers le réseau afin de cibler des systèmes dangereux.

Il avait de nombreuses versions (comme pour la plupart des logiciels malveillants), et les chercheurs de Cybereason remontent à 2016. En outre, il a une présence multiplateforme infectant les écosystèmes Windows et Linux.

Comment détecter et prévenir les crypto-malwares ?

La meilleure façon de vérifier les crypto-malwares est de garder un œil sur votre système. Une augmentation de la voix des fans ou une baisse soudaine des performances peut donner ces vers numériques.

Cependant, les systèmes d’exploitation sont des entités complexes, et ces choses continuent de se produire en arrière-plan, et nous ne remarquons généralement pas des changements aussi subtils.

Dans ce cas, voici quelques conseils qui peuvent vous aider à rester en sécurité :

- Gardez vos systèmes à jour. Les logiciels obsolètes présentent souvent des vulnérabilités exploitées par les cybercriminels.

- Utilisez un antivirus premium. Je ne saurais trop insister sur le fait que chaque appareil a besoin d’un bon antivirus. En outre, de telles attaques se produisent indépendamment du système d’exploitation (Mac est également attaqué !) et du type d’appareil (smartphones, tablettes incluses).

- Ne cliquez pas sur tout. Être curieux est la nature humaine dont on profite souvent injustement. Si c’est inévitable, copiez-collez le lien suspect dans n’importe quel moteur de recherche et voyez s’il nécessite une attention particulière.

- Respectez les avertissements du navigateur. Les navigateurs Web sont bien plus avancés qu’il y a dix ans. Essayez de ne pas ignorer les avertissements sans une diligence raisonnable appropriée. De plus, évitez les sites Web HTTP.

- Rester informé. Ces outils reçoivent des mises à jour régulières des méchants. De plus, leurs méthodes de victimisation évoluent également. Par conséquent, continuez à lire sur les hacks récents et partagez-les avec vos pairs.

Les crypto-malwares sont en hausse !

Cela est dû à l’adoption croissante de la cryptographie et à sa détection difficile.

Et une fois installés, ils continuent de générer de l’argent gratuit pour les crypto-criminels avec peu ou pas d’effort de leur part.

Cependant, les meilleures pratiques Internet énumérées ci-dessus vous aideront à rester en sécurité.

Et comme déjà discuté, il serait préférable d’installer un logiciel de cybersécurité sur tous vos appareils.

Ensuite, consultez l’introduction aux bases de la cybersécurité pour les débutants.