Apparu pour la première fois en 2016, le réseau de robots Mirai a réussi à prendre le contrôle d’un nombre stupéfiant d’appareils, causant des dégâts considérables sur Internet. Il est désormais de retour, et il est plus redoutable que jamais.

La nouvelle version améliorée de Mirai infecte davantage d’appareils

Le 18 mars 2019, des experts en sécurité de Palo Alto Networks ont révélé que Mirai avait été perfectionné et modernisé afin d’atteindre son but à une plus grande échelle. Ils ont constaté que Mirai utilise maintenant 11 nouvelles exportations (pour un total de 27) et une nouvelle liste d’identifiants d’administrateur par défaut à exploiter. Certaines de ces modifications ciblent du matériel professionnel, notamment des téléviseurs LG Supersign et des systèmes de présentation sans fil WePresent WiPG-1000.

Mirai pourrait devenir encore plus puissant en étant capable de s’emparer du matériel d’entreprise et des réseaux des entreprises. Selon Ruchna Nigam, chercheuse principale sur les menaces chez Palo Alto Networks, ceci:

Ces nouvelles fonctionnalités offrent à ce réseau de robots une vaste surface d’attaque. Plus particulièrement, le fait de cibler les connexions des entreprises lui donne accès à une plus grande largeur de bande, ce qui se traduit par une plus grande puissance de frappe pour le réseau de robots lors d’attaques DDoS.

Cette variante de Mirai continue à cibler les routeurs, les caméras et d’autres périphériques connectés au réseau. Plus le nombre d’appareils infectés est élevé, plus l’impact destructeur est important. Ironie du sort, la charge malveillante était hébergée sur un site Web faisant la promotion d’une entreprise spécialisée dans la « sécurité électronique, l’intégration et la surveillance des alarmes ».

Mirai : un réseau de robots qui attaque les appareils IoT

Si vous l’avez oublié, en 2016, le réseau de robots Mirai semblait omniprésent. Il visait les routeurs, les systèmes DVR, les caméras IP, entre autres. Ces dispositifs sont souvent désignés comme des appareils de l’Internet des objets (IoT) et comprennent des appareils simples comme les thermostats connectés à Internet. Les réseaux de robots fonctionnent en infectant des groupes d’ordinateurs et d’autres appareils connectés à Internet, puis en obligeant ces machines infectées à attaquer des systèmes ou à travailler de manière coordonnée sur d’autres objectifs.

Mirai s’est attaqué aux appareils en utilisant les identifiants d’administrateur par défaut, soit parce que personne ne les avait modifiés, soit parce que le fabricant les avait programmés ainsi. Le réseau de robots a pris le contrôle d’un grand nombre d’appareils. Même si la plupart de ces systèmes n’étaient pas particulièrement puissants, leur nombre total leur permettait d’accomplir ensemble beaucoup plus qu’un seul ordinateur zombie performant.

Mirai a ainsi piraté près de 500 000 appareils. En utilisant ce réseau massif d’appareils IoT, Mirai a paralysé des services tels que Xbox Live et Spotify, ainsi que des sites Web comme la BBC et Github, en attaquant directement les fournisseurs DNS. Avec un tel nombre de machines infectées, Dyn (un fournisseur de DNS) a été mis hors service par une attaque DDoS qui a généré un trafic de 1,1 téraoctet. Une attaque DDoS consiste à submerger une cible avec une quantité massive de trafic Internet, dépassant ses capacités de traitement. Cela provoque l’effondrement du site Web ou du service visé, ou le force à se déconnecter complètement d’Internet.

Les créateurs originaux du logiciel de réseau de robots Mirai ont été arrêtés, ont plaidé coupable et ont été mis à l’épreuve. Pendant un certain temps, Mirai a cessé de fonctionner. Mais suffisamment de code a subsisté pour que d’autres acteurs malveillants reprennent le contrôle de Mirai et le modifient selon leurs besoins. Maintenant, une nouvelle variante de Mirai est apparue.

Comment se protéger de Mirai

Mirai, comme d’autres réseaux de robots, utilise des vulnérabilités connues pour attaquer les appareils et les compromettre. Il tente également d’exploiter les identifiants de connexion par défaut connus pour fonctionner avec l’appareil et prendre le contrôle de celui-ci. Vos trois meilleures lignes de défense sont donc assez simples.

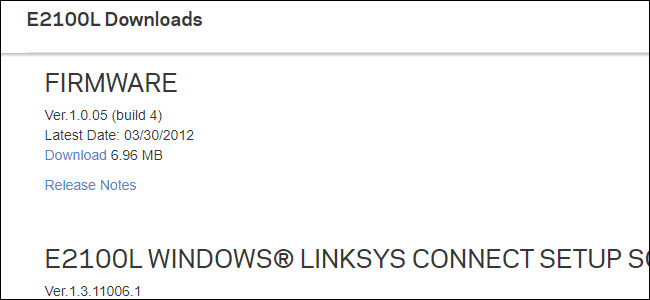

Mettez toujours à jour le micrologiciel (et le logiciel) de tout appareil connecté à Internet que vous possédez, que ce soit à votre domicile ou sur votre lieu de travail. Le piratage est un jeu du chat et de la souris, et dès qu’un chercheur découvre une nouvelle vulnérabilité, des correctifs sont publiés pour résoudre le problème. Les réseaux de robots comme celui-ci prospèrent sur des appareils non corrigés, et cette nouvelle variante de Mirai ne fait pas exception. Les vulnérabilités ciblant le matériel professionnel ont été identifiées en septembre dernier et en 2017.

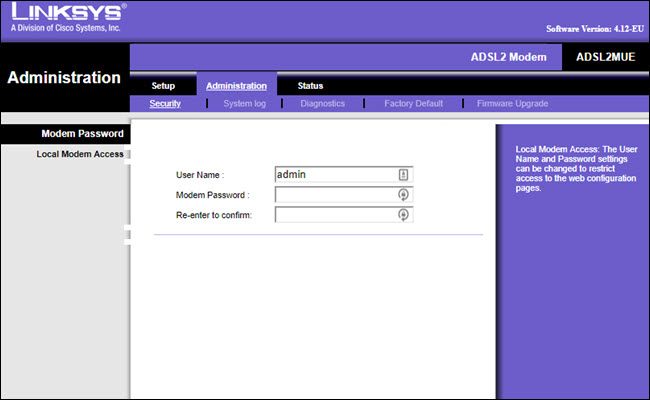

Modifiez les identifiants d’administrateur de vos appareils (nom d’utilisateur et mot de passe) dès que possible. Pour les routeurs, cela peut être fait dans l’interface Web ou l’application mobile de votre routeur (s’il en possède une). Pour les autres appareils qui nécessitent un nom d’utilisateur ou un mot de passe par défaut pour la connexion, consultez le manuel de l’appareil.

Si vous pouvez vous connecter en utilisant « admin », « mot de passe » ou un champ vide, vous devez changer cela. N’oubliez pas de modifier les identifiants par défaut à chaque fois que vous configurez un nouvel appareil. Si vous avez déjà configuré des appareils et que vous avez oublié de changer le mot de passe, faites-le immédiatement. Cette nouvelle variante de Mirai cible de nouvelles combinaisons de noms d’utilisateur et de mots de passe par défaut.

Si le fabricant de votre appareil a cessé de publier de nouvelles mises à jour du micrologiciel ou s’il a codé en dur les identifiants d’administrateur et que vous ne pouvez pas les modifier, envisagez de remplacer l’appareil.

La meilleure façon de vérifier est de consulter le site Web du fabricant. Recherchez la page d’assistance de votre appareil et vérifiez les notifications de mises à jour du micrologiciel. Vérifiez la date de publication de la dernière mise à jour. Si la dernière mise à jour du micrologiciel remonte à plusieurs années, il est probable que le fabricant ne prenne plus en charge l’appareil.

Vous trouverez également des instructions pour modifier les identifiants d’administrateur sur le site Web d’assistance du fabricant de l’appareil. Si vous ne trouvez pas de mises à jour récentes du micrologiciel ou de méthode pour changer le mot de passe de l’appareil, il est probablement temps de le remplacer. Vous ne voulez pas laisser un appareil vulnérable connecté en permanence à votre réseau.

Si le dernier micrologiciel que vous trouvez date de 2012, il est nécessaire de remplacer votre appareil.

Si le dernier micrologiciel que vous trouvez date de 2012, il est nécessaire de remplacer votre appareil.

Remplacer vos appareils peut sembler radical, mais s’ils sont vulnérables, c’est la meilleure solution. Les réseaux de robots comme Mirai ne disparaissent pas. Vous devez protéger vos appareils. De plus, en protégeant vos propres appareils, vous protégerez le reste d’Internet.