Les données sont le fondement de votre entreprise numérique, de votre vie professionnelle et personnelle. La corruption des données peut endommager cette base si vous ne vous préparez pas tôt.

L’usure régulière, ainsi que des programmes défectueux, peuvent corrompre les données. Les données peuvent être des photos de famille, des vidéos d’un voyage récent ou des images numérisées de certificats d’études. Si vous les perdez, vous pourriez vous sentir triste à propos des photos ou subir des désagréments lors des demandes d’emploi en ligne.

Cependant, ses conséquences dans les entreprises sont plus profondes car il s’agit de pertes monétaires et d’atteintes à la réputation. Vous pourriez perdre du contenu publicitaire en raison de la corruption des données, que vous devez fournir au client. Les données corrompues peuvent causer des problèmes sans fin à votre organisation.

Table des matières

Qu’est-ce que la corruption de données ?

Lorsque vous découvrez une modification indésirable dans le fichier stocké pendant la transmission, le stockage et le traitement, cela s’appelle généralement une corruption de données. Dans la plupart des cas, les données corrompues deviennent illisibles par les logiciels informatiques, les applications Web ou les applications mobiles.

Cependant, vous pouvez également rencontrer des inexactitudes dans de grandes bases de données, une mauvaise qualité de contenu dans les images et les vidéos, ou quelques parties de données manquantes. En un mot, les données corrompues deviennent inutiles pour un usage professionnel, personnel ou commercial.

Les machines informatiques perçoivent les documents, fichiers, images, etc., les données telles que nous les voyons, complètement différemment. Les machines lisent les données sous forme de bits de 0 et de 1. En raison d’un dysfonctionnement matériel, d’une décharge électrique, d’un choc, d’une erreur logicielle et d’une erreur humaine, les disques de stockage peuvent mélanger les bits de nombreux fichiers distincts.

Lorsque vous utilisez le logiciel dédié à ce fichier pour l’ouvrir, une erreur peut s’afficher. Ensuite, vous savez que le fichier est corrompu. Il existe d’autres indicateurs et symptômes de corruption de données, et ceux-ci sont les suivants :

- Le niveau de latence de l’ordinateur augmente à mesure que les blocs de données du système d’exploitation sont corrompus.

- Le logiciel se bloque de manière inattendue lorsque vous travaillez sur certains fichiers, documents, vidéos, etc.

- Un dossier ou un fichier ne s’ouvrira pas.

- Le nom du fichier a été remplacé par des caractères charabia.

- Les détails et les attributs du fichier changent radicalement. Par exemple, un fichier JPEG apparaît comme un fichier PNG ; la date de création est manquante, et ainsi de suite.

- Le disque de stockage est très occupé même si vous avez fermé toutes les applications ouvertes sur votre ordinateur.

Maintenant que vous avez compris la corruption des données, examinons les études récentes sur les vulnérabilités de la corruption des données.

Études récentes sur les vulnérabilités de corruption de données

Pour comprendre si les dispositifs de stockage de masse modernes sont meilleurs que les anciens, les entreprises continuent d’enquêter sur les organisations qui utilisent beaucoup les dispositifs de stockage de masse. Plusieurs études ont révélé que les périphériques de stockage modernes tels que les SSD et les SSD NVMe peuvent présenter moins de risques de corruption des données.

Cependant, une petite corruption de fichier peut causer de graves dommages à votre entreprise puisque les unités de stockage modernes stockent des téraoctets de données. Comparativement, les anciens périphériques de stockage de masse tels que les disques durs sont plus sûrs car ils stockent moins de données que les périphériques modernes.

Découvrez ci-dessous les tendances des occurrences de corruption de données et leur gravité dans les entreprises mondiales :

- NetApp, la solution de gestion des données dans le cloud, a effectué un test sur 1,5 million de disques durs pendant 41 mois. L’étude a trouvé 400 000 événements de corruption de données. Fait intéressant, le dispositif de contrôleur RAID n’a pas pu détecter 30 000 événements de corruption de fichiers.

- L’Organisation européenne pour la recherche nucléaire, le CERN, a testé 97 pétaoctets de données pendant six mois et a constaté que 128 Mo avaient subi une corruption à long terme.

- Greenplum, un fournisseur de technologie Big Data de VMware, a signalé que ses centres de données souffraient de problèmes liés à la corruption des données toutes les 15 minutes.

Les études ci-dessus suggèrent la gravité du problème de corruption des données pour les entreprises et les organisations.

Détecté Vs. Corruption de données non détectée

Il existe deux types de processus de corruption de données. Ce sont des corruptions de données détectées et non détectées. Retrouvez ci-dessous un tableau qui différencie les deux efficacement :

FonctionnalitésCorruption de données détectéeCorruption de données non détectéeDéfinitionCorruption du système de fichiers que le système d’exploitation, le logiciel de gestion de disque dur ou l’équipe informatique a déjà détectée. Corruption silencieuse des données due à l’usure normale ou à des problèmes logiciels. Le système d’exploitation, les outils de disque dur et les équipes informatiques ne s’en aperçoivent qu’en cas de panne majeure. Étendue de la corruptionConnueInconnueOrigine de la corruptionConnueInconnueGravitéFaible, puisque vous l’attendez déjà ou que vous l’avez remarqué lors de l’inspection de routine de la base de données.Élevée, car les dommages vous prennent au dépourvu et pourraient causer de lourds dommages aux opérations commerciales.PréventionMaintenance de routine des disques de stockage, sauvegarde, etc.Aucune prévention n’est possible car de nombreuses variables accélèrent les événements silencieux de corruption de données.

Raisons de la corruption des données

Il existe diverses causes à l’origine de la corruption des données au niveau de l’entreprise et des utilisateurs individuels. Certaines des causes importantes et courantes sont mentionnées ci-dessous :

#1. Panne électrique

Les ordinateurs, les serveurs et les baies de stockage des centres de données doivent être alimentés en continu à une tension spécifique. S’ils ne le font pas, ils peuvent simplement se déconnecter de manière inattendue. De tels arrêts dans les processus de données endommagent les blocs de données magnétiques et à base de puces.

#2. Redémarrage dur

Les redémarrages durs endommagent également les blocs de données. Lorsque vous appuyez intentionnellement sur le bouton d’arrêt pendant une longue période, le processeur s’arrête immédiatement. La tête de lecture/écriture des disques durs endommage souvent de minuscules blocs de données lors des arrêts rapides.

Des cartes graphiques, des cartes mères, des RAM, des cartes LAN, etc. défectueuses peuvent également provoquer des arrêts inattendus ou un écran bleu de la mort, endommageant les blocs de données.

#3. Périphériques de mise en réseau

Les périphériques réseau défectueux et de qualité inférieure tels que les commutateurs, les routeurs, les concentrateurs, etc. peuvent également créer des secteurs défectueux sur les disques durs et les disques SSD.

#4. Échange à chaud

Les cartes mères d’aujourd’hui sont livrées avec une option plug-and-play ou un échange à chaud pour les SSD, les disques durs, les NVM, etc. Bien qu’il semble pratique de brancher un périphérique de stockage, de copier des données et de le débrancher, une utilisation constante dans une telle direction endommage l’appareil. exponentiellement.

#5. Programmes défectueux

De mauvais codes de programmation peuvent empêcher les périphériques de stockage de masse de créer et d’enregistrer correctement des blocs de mémoire magnétique. Vous pouvez voir que vous avez créé un document, mais le fichier est supprimé après la fermeture du programme.

#6. Logiciels malveillants et rançongiciels

De nos jours, les rançongiciels et les logiciels malveillants sont un gros casse-tête pour les entreprises numériques. Les pirates peuvent accéder aux baies de stockage de votre centre de données et chiffrer les données stockées. Si vous ne disposez pas de la clé de cryptage, vous pouvez considérer que les données sont perdues à jamais.

#7. Usure normale

Tous les appareils électroniques souffrent d’une usure normale. Cela signifie que les périphériques de stockage cesseront de fonctionner correctement dans quelques années.

Comment détecter la corruption des données

#1. Surveiller les messages d’erreur du système d’exploitation

Les principaux systèmes d’exploitation tels que Windows, Mac et Linux disposent d’outils de rapport sur l’état des périphériques de stockage. Ils collectent en permanence des données et affichent des rapports avec des signes avant-coureurs. Cependant, de telles notifications sont inutiles si la corruption des données s’est déjà produite.

#2. Exécuter la somme de contrôle

Votre équipe informatique peut exécuter Checksum régulièrement lors du transport ou du déplacement de données d’un lecteur à un autre. Lorsque vous exécutez un script Checksum, vous pouvez voir l’état actuel du lecteur de stockage et tout problème futur dans l’interface de ligne de commande (CLI).

#3. RAID et ZFS

Pour les systèmes d’exploitation tels que les logiciels Linux, Ubuntu, Debian, RAID et ZFS. Vous pouvez configurer un programme de nettoyage automatique des données hebdomadaire ou mensuel.

Meilleures pratiques pour prévenir la corruption des données

Qu’il s’agisse d’un besoin professionnel ou personnel, sauvegardez toujours les précieuses données que vous produisez. Les entreprises peuvent créer une équipe de sauvegarde des données qui auditera fréquemment les données et les sauvegardera sur un autre périphérique de stockage en cas de mauvais temps.

Les autres bonnes pratiques que vous pouvez suivre sont les suivantes :

- Utilisez 75% de stockage et gardez le reste vide pour les travaux de maintenance.

- Utilisez les outils SMART pour vérifier l’état du disque dur et du SSD et hiérarchiser la sauvegarde des données pour les périphériques de stockage qui tomberont bientôt en panne.

- Utilisez les systèmes UPS en ligne pour fournir une électricité constante aux postes de travail, aux serveurs et aux baies de stockage du centre de données.

- Lorsque vous utilisez des périphériques de stockage de masse externes, recherchez les virus avant d’ouvrir le lecteur.

- Pour tous les périphériques de stockage amovibles, effectuez une éjection avant de débrancher le périphérique de l’ordinateur ou du serveur.

- Éloignez-vous du contenu de phishing, des e-mails, des SMS, etc.

- N’installez pas tous les logiciels que vous obtenez gratuitement en ligne.

- Utilisez toujours un logiciel antivirus robuste.

Comment récupérer des données corrompues

Retrouvez ci-dessous les outils Windows courants pour récupérer des données corrompues :

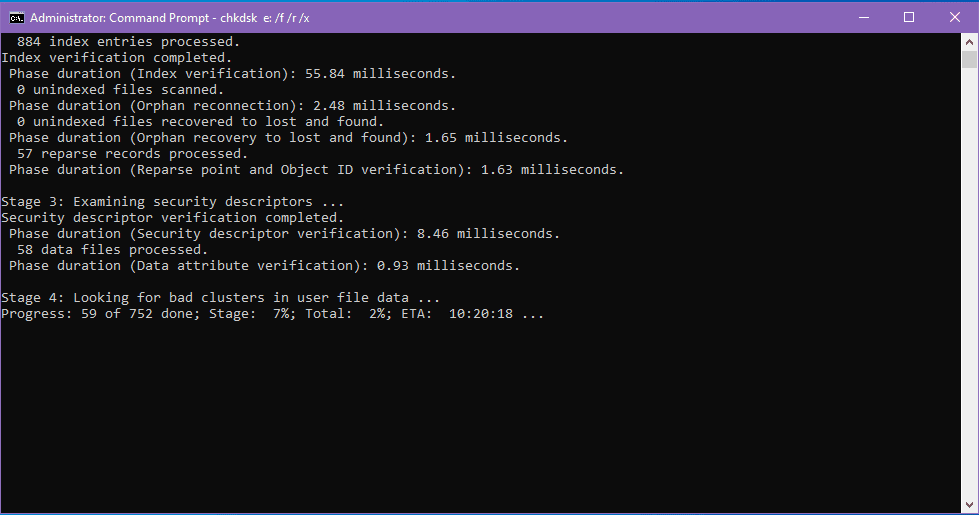

Commande CHKDSK

Cette commande recherche les secteurs défectueux dans une partition. Il lit également les données existantes d’un secteur défectueux et tente de réparer les types de fichiers connus.

Vous pouvez exécuter la commande facilement sur l’invite de commande Windows en utilisant ce code. Remplacez la lettre e par la lettre du lecteur que vous souhaitez vérifier.

chkdsk e: /f /r /x

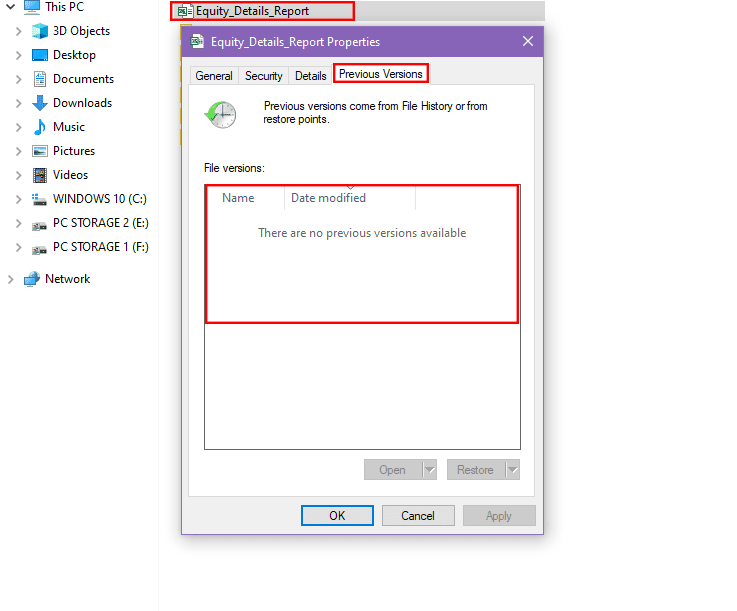

Restaurer les versions précédentes

Si vous rencontrez des problèmes avec un fichier tel que Word, Excel, JPEG, MP4, etc., vous pouvez essayer de restaurer toute version précédente que Windows aurait pu enregistrer.

Sélectionnez le fichier et cliquez avec le bouton droit pour dessiner le menu contextuel. Maintenant, cliquez sur Restaurer les versions précédentes pour obtenir les options de restauration de fichiers.

Maintenance et gestion des images de déploiement (DSIM)

Les administrateurs et les développeurs informatiques utilisent l’outil DSIM pour réparer les fichiers et les images du système d’exploitation tels que l’environnement de récupération Windows, le programme d’installation de Windows, etc.

Si vous avez besoin de réparer une image de système d’exploitation Windows 10 ou 11 corrompue, vous pouvez exécuter la commande suivante dans CMD avec les droits d’administrateur :

DISM/Online/Cleanup-Image/RestoreHealth

Utiliser les outils de récupération de données

Le moyen le plus pratique de réparer des données corrompues consiste à utiliser un logiciel de récupération de données professionnel et de niveau entreprise.

Trouvez ci-dessous quelques-uns des plus populaires sur lesquels votre entreprise peut miser.

Étant donné que la corruption des données est inévitable dans les centres de données d’entreprise, vous devez vous préparer avec ces outils de récupération de données tendance :

StellarInfo

Stellar propose divers services de récupération de données sous un seul logiciel. Par exemple, vous pouvez utiliser l’outil pour la récupération de données Windows, la récupération de données iPhone, la récupération de vidéos/images, la récupération de données Mac, etc.

Pour les entreprises, il offre des services avancés de récupération de données comme la récupération de données corrompues à partir de bandes magnétiques, de machines virtuelles, de périphériques de stockage de masse, etc.

Tenorshare

Tenorshare 4DDiG Data Recovery aide les entreprises à récupérer plus de 1 000 types de fichiers et de documents à partir de disques, partitions, SSD, NVMes, clés USB, etc. corrompus. L’outil prend en charge tous les systèmes d’exploitation et matériels les plus récents tels que Windows 11, Mac T2, etc.

L’outil dispose de nombreux utilitaires de support tels que la suppression de fichiers en double, la réparation de photos, la réparation de vidéos, Mac Boot Genius, Windows Boot Genius, etc.

Récupérer

Wondershare Recoverit est une suite complète de récupération de données pour toutes les exigences de récupération de données professionnelles et individuelles. Il offre un outil dédié pour les appareils Windows et Mac.

De plus, l’outil est très efficace pour récupérer des fichiers photo, vidéo et audio. Le développeur affirme que l’outil offre un taux de récupération de 95 % pour plus de 500 scénarios de corruption de données.

Ressources

Trouvez ci-dessous quelques livres et cours en ligne pour en savoir plus sur la corruption et la récupération des données :

Corruption des données Deuxième édition

Ce guide sur la corruption des données taquine vos cellules cérébrales afin que vous puissiez poser des questions uniques. Ensuite, utilisez les ressources numériques fournies avec le livre pour obtenir des réponses.

En fin de compte, vous et votre équipe commerciale devenez plus efficaces dans les stratégies de remue-méninges pour prévenir la corruption des données ou développer des solutions de récupération de données.

Récupération de données, disques durs, clés USB : Udemy

Le cours de récupération de données est une ressource tout-en-un pour devenir un expert en récupération de données. Le cours comprend 21 conférences vidéo couvrant divers sujets tels que les suivants :

- Réparation du démarrage de Windows

- Réparation de périphérique de stockage

- Récupérer des fichiers supprimés du disque dur

Le cours convient aux étudiants en informatique, aux entreprises qui souhaitent ouvrir des services de support technique, aux professionnels qui travaillent dans l’industrie de la récupération de données, etc.

Sécurité des données, récupération et piratage du stockage pour les débutants : Udemy

Si vous souhaitez devenir un expert en sécurité des données pour les entreprises informatiques, vous devez consulter ce cours sur la sécurité des données. Dans ce cours, vous apprendrez des concepts vitaux de sécurité et de récupération des données comme ceux mentionnés ci-dessous :

- Fondamentaux de la récupération de données

- Techniques de récupération de données

- Sécurité des données, piratage de stockage et récupération de données avec des projets et des outils de laboratoire

Il s’agit d’un cours magistral vidéo à la demande d’une heure.

Note de l’auteur

La corruption des données est un problème courant pour les entreprises et les particuliers. L’activité autour des services de récupération de données est également en plein essor. Selon une étude récente de GlobeNewswire, les revenus du marché mondial pour la récupération de données augmenteront à un TCAC de 9,6 % entre 2022 et 2030. D’ici 2030, la récupération de données deviendra une industrie de 23,1 milliards de dollars.

Par conséquent, vous pouvez vous préparer à développer des solutions uniques en vous renseignant sur la corruption des données. Vous pouvez démarrer votre startup ou rejoindre des géants de l’informatique qui gouvernent le domaine de la récupération de données.

Il est préférable d’apprendre les théories de la corruption des données et les projets de laboratoire et d’appliquer l’apprentissage dans votre entreprise pour prévenir la corruption des données. En apprenant les théories de la corruption des données, vous pouvez également vous préparer à développer de nouvelles solutions dont les entreprises pourraient bénéficier.

Vous pouvez également être intéressé par les meilleures plateformes de protection des données dans le cloud.