Les cyberattaques deviennent de plus en plus populaires avec les progrès de la technologie et de la connectivité.

Par conséquent, chaque individu et chaque organisation doit comprendre les techniques d’ingénierie sociale. Cet article expliquera l’attaque des jumeaux maléfiques ainsi que sa détection et sa prévention.

Table des matières

Que sont les attaques jumelles maléfiques ?

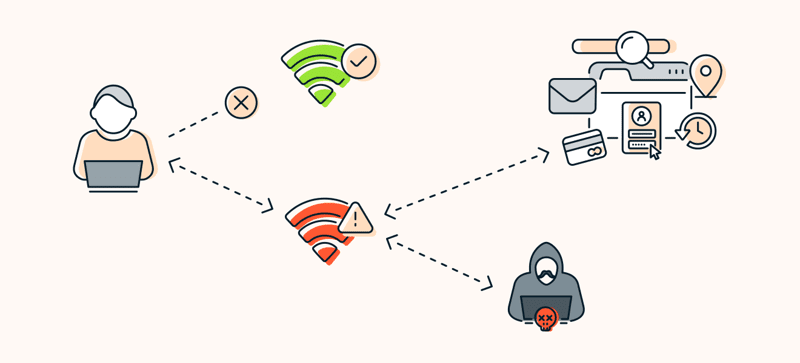

Source: Avast.com

Source: Avast.com

L’Evil Twin Attack est une version LAN sans fil d’une attaque de phishing. Une attaque jumelle maléfique est un point d’accès WiFi malveillant qui semble authentique mais qui écoute les communications sans fil. Ce point d’accès WiFi malveillant incite l’utilisateur à s’y connecter.

Cette attaque se produit généralement dans des lieux publics tels que des hôtels, des aéroports, des gares, des bibliothèques ou des cafés. L’attaque jumelle maléfique conduit au vol de données, à l’accès non autorisé et à d’autres cybercrimes.

Comment fonctionne l’attaque des jumeaux maléfiques ?

Étape I

Le cyber-attaquant trouve un lieu public pour mener l’attaque, comme un hôtel, un café, un aéroport, une bibliothèque ou tout autre endroit offrant une connexion Wi-Fi gratuite. Le pirate informatique s’assure que ces lieux disposent de plusieurs points d’accès où le WiFi porte des noms similaires.

Étape II

Le pirate informatique vérifie le réseau disponible puis crée un compte. Ils définissent le compte avec un identifiant d’ensemble de services (SSID) et un identifiant d’ensemble de services de base (BSSID) similaires à ceux des réseaux à proximité. Ils peuvent également utiliser l’ananas WiFi pour une portée plus large et inciter l’utilisateur inconscient à s’y connecter.

Étape III

Les faux points d’accès sont des cartes sans fil. Ils sont difficiles à retracer et peuvent s’éteindre instantanément. Les attaquants utilisent parfois l’aide de WiFi Pineapple pour créer un réseau plus robuste. Ils se rapprochent de l’utilisateur potentiel, l’incitant à choisir un réseau plus puissant plutôt qu’un réseau plus faible.

Étape IV

Les attaquants demandent ensuite aux utilisateurs WiFi involontaires de se connecter à leur faux serveur, les invitant à saisir leur identifiant et leur mot de passe. Les pirates ont un accès non autorisé aux appareils une fois que l’utilisateur inconscient se connecte à leur réseau jumeau maléfique.

Les attaques jumelles maléfiques peuvent être dangereuses car le pirate informatique accède aux coordonnées bancaires et aux comptes de réseaux sociaux de l’utilisateur. Davantage de vols de données se produisent si l’utilisateur utilise les mêmes informations de connexion pour d’autres sites.

Effets des attaques jumelles maléfiques

Le jumeau maléfique attaque non seulement les individus mais aussi les organisations de manière significative. Il exploite la confiance des utilisateurs dans les réseaux WiFi publics. Voici les effets des attaques des jumeaux maléfiques :

#1. Vol d’identité

L’attaque jumelle maléfique peut affecter l’identité de n’importe quel individu, car les pirates informatiques volent les noms d’utilisateur, les mots de passe, les informations d’identification cryptées comme PayPal, les e-mails et d’autres données sensibles de leurs systèmes.

#2. Accès aux données non autorisé

Un accès non autorisé aux données peut conduire à des activités frauduleuses telles que des violations. L’attaquant peut voler et modifier les informations et envoyer des messages ou des e-mails au nom de la victime. Il peut transférer de l’argent, utiliser des services ou vendre les informations d’identification du compte.

#3. Perte financière

Si les pirates accèdent aux informations financières du système, ils peuvent effectuer des transactions non autorisées, entraînant des pertes économiques importantes.

#4. Attaque de logiciel malveillant

Les cyberattaquants peuvent également distribuer des logiciels malveillants sur le système et voler des données. Les victimes peuvent sans le savoir télécharger le virus malveillant lors de la connexion au réseau. Ces virus peuvent nuire à la santé globale du système ou de l’appareil.

#5. Perte de productivité

L’attaque jumelle maléfique peut perturber les opérations lorsque les appareils se déconnectent pour l’enquête sur l’attaque.

#6. Coût de récupération

En raison de l’attaque des jumeaux maléfiques, l’organisation subit des pertes financières, des indemnisations juridiques et des enquêtes.

Comment détecter une attaque jumelle maléfique ou un faux WiFi

Recherchez les réseaux en double. Si les réseaux portent des noms identiques, un jumeau maléfique imite probablement un réseau légitime.

Si vous trouvez un réseau Evil Twin, vérifiez toujours la force de son signal. Le réseau Evil Twin aura toujours un signal plus fort que le réseau légitime. L’attaquant augmente toujours la force du signal du point d’accès malveillant afin que l’appareil soit automatiquement connecté à un signal plus fort.

Utilisez un logiciel de sécurité réseau et des applications d’analyse réseau. Ce logiciel et ces applications détectent et avertissent l’utilisateur s’il détecte des menaces WiFi suspectées. Ils vous avertissent également si une activité ou un réseau malveillant est détecté.

Comment protéger votre gadget contre les attaques jumelles maléfiques

- Connectez-vous aux réseaux familiers : connectez-vous toujours aux réseaux WiFi connus et sécurisés. Vérifiez le réseau avant de connecter votre appareil. Vérifiez à nouveau le nom du réseau (SSID). Les attaquants utilisent généralement des noms similaires à ceux des réseaux légitimes. Vérifiez donc le nom du réseau auprès du personnel des lieux publics établi. Vous pouvez toujours éviter de vous connecter au Wi-Fi public, aux points d’accès Wi-Fi et aux réseaux privés.

- Utilisez un VPN : un réseau privé virtuel (VPN) protège vos données, votre activité et votre trafic des pirates, même si vous vous connectez à un réseau instable et non sécurisé. Il crée des tunnels cryptés et rend vos données indéchiffrables des activités d’Evil Twin.

- Utilisez l’authentification à deux facteurs : l’authentification à deux facteurs offre à vos comptes en ligne une double couche de protection. Si l’attaquant tente d’accéder à votre compte avec vos informations d’identification, il ne pourra pas y accéder sans le deuxième facteur d’authentification.

- Mettez à jour le logiciel de votre appareil : gardez toujours le système d’exploitation et les applications de votre appareil à jour. Les mises à jour logicielles contiennent des correctifs de sécurité qui protègent votre appareil contre les menaces et les attaques.

- Installer un logiciel de sécurité : installez un logiciel de sécurité qui vous avertit des menaces potentielles et des réseaux WiFi suspects.

- Utiliser les données cellulaires : L’utilisation des données cellulaires est la méthode la plus sûre pour prévenir les attaques de jumeaux maléfiques lorsque vous n’êtes pas sûr de la sécurité d’un réseau WiFi.

- Désactiver la connexion WiFi automatique : désactivez la connexion automatique de votre téléphone pour l’empêcher de se connecter aux réseaux WiFi ouverts. La connexion automatique a tendance à se connecter à un signal plus fort, ce qui risque de faire en sorte que votre appareil soit lié à un réseau Evil Twin.

- Sites Web HTTPS : utilisez des sites Web https, dont la navigation est sûre et sécurisée. Ces sites Web protègent et cryptent votre activité quotidienne, empêchant ainsi les pirates informatiques de procéder à des piratages malveillants.

Ensuite, nous discuterons de ce qu’il faut faire si vous êtes victime d’une attaque de jumeaux maléfiques.

Que faire si vous êtes victime d’une attaque de jumeaux maléfiques

Si une attaque Evil Twin viole vos données, vous devez suivre les étapes suivantes :

- La première étape consiste à modifier le nom d’utilisateur et le mot de passe des données violées dans les comptes.

- Surveillez vos activités financières. Vérifiez vos relevés bancaires et de carte de crédit.

- Recherchez les virus sur votre appareil en exécutant une bonne analyse antivirus.

- Réinitialisez tous les paramètres réseau. Désactivez toutes vos options de connexion automatique sur votre appareil.

- Si vous avez subi des pertes financières, portez plainte auprès du centre de réclamation des consommateurs de la FCC. Se plaindre auprès des autorités bancaires ou des sociétés émettrices de cartes de crédit concernant la violation de coordonnées bancaires. Vous pouvez également porter plainte auprès du service client des sites Internet ayant subi des violations de données.

Autres risques de sécurité WiFi

Certains autres risques de sécurité WiFi peuvent être dangereux si nous les rencontrons. Essayons de les connaître.

- Point d’accès non autorisé : il dispose également d’un accès non autorisé à un réseau, mais est configuré à l’insu et sans l’approbation de l’administration du réseau. Le but du point d’accès malveillant est d’intercepter le trafic de données, de lancer une attaque par déni de service ou d’obtenir un accès non autorisé. La différence significative entre l’attaque Evil Twin et le point d’accès malveillant réside dans l’intention et l’exécution. Les employés peuvent créer le point d’accès malveillant involontairement, mais l’intention d’une attaque Evil Twin est le vol de données.

- Attaques de l’homme du milieu : dans cette attaque, l’attaquant relaie et modifie la communication entre les deux parties. Ici, les partis ignorants croient avoir un contact direct. Cette attaque peut conduire au vol de données, à la modification ou à l’injection de contenu malveillant.

- Mots de passe faibles : des mots de passe faibles peuvent conduire à des attaques par force brute, principale raison des cyberattaques et des vols de données.

- Trafic non chiffré : si le réseau n’est pas chiffré, les données sont visibles lorsque le trafic est transféré vers l’autre réseau. Cela peut entraîner des vols de données et surtout des pertes financières.

- Data Sniffing : cette attaque permet aux attaquants de capturer des données lors du transfert sur un réseau.

Exemples d’attaque de jumeaux maléfiques

Prenons un exemple d’une Evil Twin Attack. Considérons une personne dans un lieu public, par exemple dans un hôtel, étudiant dans une bibliothèque, attendant un vol à l’aéroport ou dans un café. Il vérifie les réseaux disponibles et trouve deux réseaux WiFi portant un nom similaire. L’un des deux réseaux est un réseau Evil Twin qui tente de tromper l’utilisateur.

L’utilisateur inconscient se connecte au réseau Evil Twin en raison de son signal réseau puissant. Le pirate informatique obtient un accès non autorisé à son appareil une fois que l’utilisateur inconscient se connecte au réseau malveillant.

L’attaquant peut désormais accéder à toutes les activités de la victime, son nom d’utilisateur et son mot de passe, ses coordonnées bancaires, ses informations d’identification non cryptées et ses données sensibles.

Meilleures pratiques pour la sécurité WiFi

Voici quelques bonnes pratiques pour assurer la sécurité de votre réseau WiFi. Certaines de ces pratiques sont similaires aux méthodes de prévention des attaques des jumeaux Evil.

✅ Utilisez un pare-feu : les pare-feu bloquent le trafic entrant non autorisé et protègent votre appareil contre les cyberattaques.

✅ Utiliser le filtrage MAC : le filtrage MAC permet aux appareils dotés d’adresses MAC de se connecter à votre réseau. Ce filtrage empêche les accès non autorisés et les pratiques malveillantes.

✅ Utilisez des mots de passe forts : les mots de passe forts contenant des lettres majuscules et minuscules, des chiffres et des caractères spéciaux sont également l’une des meilleures pratiques pour la sécurité WiFi.

✅ Désactiver la diffusion SSID : lorsque nous désactivons la diffusion SSID, cela empêche les autres appareils de détecter votre SSID ou votre réseau WiFi lorsqu’ils tentent de visualiser les appareils sans fil à proximité.

✅ Désactivez WPS : lorsque nous désactivons WPS, nous empêchons notre appareil de tout accès non autorisé et améliorons la sécurité de son réseau.

✅ Désactiver la gestion à distance : la désactivation de la gestion à distance du routeur empêche les attaquants d’accéder aux paramètres du routeur.

Derniers mots

En étant attentif et en prenant des précautions raisonnables, l’utilisateur peut réduire la probabilité d’être victime de l’attaque Evil Twin et se prémunir contre d’autres cyberattaques.

Découvrez ensuite comment empêcher les vecteurs d’attaque sur votre réseau.