La préoccupation majeure soulevée par les adversaires du cloud computing concerne la sécurité. Cependant, l’approche BYOE (Bring Your Own Encryption) assure une protection robuste de tous vos services dans le nuage. Examinons de plus près comment cela fonctionne.

Dans l’univers du cloud, le propriétaire des informations perd le contrôle direct sur ses données et doit faire confiance à son fournisseur de services cloud pour les sauvegarder contre tout accès illégitime. L’une des solutions les plus largement adoptées pour protéger les données stockées dans le cloud est le chiffrement.

Le hic avec le chiffrement de données réside dans le fait qu’il ne bloque pas seulement l’accès aux utilisateurs non autorisés, mais complexifie également l’utilisation des données pour les utilisateurs ayant un accès légitime.

Imaginons qu’une entreprise stocke ses données sous forme chiffrée sur l’infrastructure d’un fournisseur de services cloud (CSP). Dans cette situation, elle a besoin d’une méthode de déchiffrement efficace qui n’entrave pas l’exploitation des données et des applications par ses utilisateurs, et qui ne dégrade pas leur expérience.

De nombreux fournisseurs de cloud offrent à leurs clients la possibilité de conserver leurs données chiffrées, en leur donnant des outils qui rendent le déchiffrement transparent et imperceptible pour les utilisateurs autorisés.

Néanmoins, tout système de chiffrement solide a besoin de clés de chiffrement. Or, lorsque le chiffrement des données est effectué par le même CSP qui héberge les données, les clés de chiffrement sont également détenues par ce CSP.

Par conséquent, en tant que client d’un CSP, vous ne pouvez pas avoir une maîtrise totale de vos données, car vous ne pouvez pas être absolument certain que votre CSP protégera vos clés de chiffrement avec une sécurité infaillible. Toute fuite de ces clés pourrait exposer totalement vos informations à un accès non autorisé.

Pourquoi adopter BYOE?

Le concept BYOE (Apportez Votre Propre Chiffrement) peut aussi être désigné par BYOK (Apportez Vos Propres Clés), bien que, étant donné la nouveauté relative de ces concepts, différentes entreprises puissent attribuer des significations différentes à chaque acronyme.

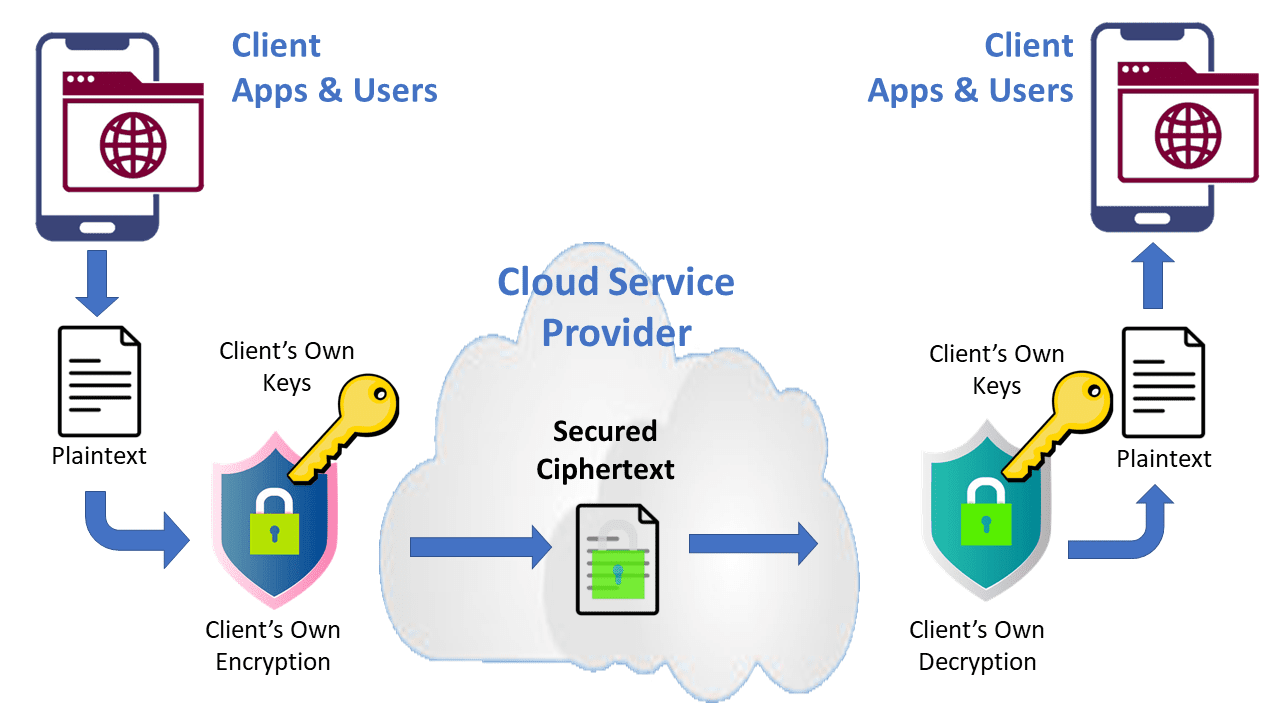

BYOE est un modèle de sécurité conçu spécifiquement pour le cloud computing, qui donne aux clients du service cloud la possibilité d’utiliser leurs propres outils de chiffrement et de gérer eux-mêmes leurs clés de chiffrement.

Dans le modèle BYOE, les clients d’un CSP déploient une instance virtualisée de leur propre logiciel de chiffrement, en même temps que l’application qu’ils hébergent dans le cloud.

L’application est configurée de manière à ce que toutes ses données soient traitées par un logiciel de cryptage. Ce logiciel crypte les données et les stocke sous forme de texte chiffré dans l’espace de stockage physique du fournisseur de services cloud.

Un avantage significatif du BYOE est qu’il permet aux entreprises d’utiliser les services cloud pour stocker leurs données et applications tout en se conformant aux exigences de confidentialité des données imposées par les régulateurs de certains secteurs. Et ce, même dans des environnements tiers mutualisés.

Cette approche donne aux entreprises l’opportunité de recourir à la technologie de chiffrement qui correspond le mieux à leurs besoins, indépendamment de l’infrastructure informatique du fournisseur de services cloud.

Les bénéfices de BYOE

Les principaux avantages que vous pouvez retirer de l’adoption de BYOE sont :

- Une sécurité accrue des données stockées sur des infrastructures tierces.

- Une maîtrise totale du chiffrement des données, y compris l’algorithme et les clés.

- Une valeur ajoutée avec la surveillance et le contrôle d’accès.

- Un chiffrement et un déchiffrement transparents afin de ne pas impacter l’expérience utilisateur.

- La possibilité de renforcer la sécurité grâce à des modules matériels de sécurité.

Il est souvent admis qu’il suffit de chiffrer les données pour être à l’abri des risques, mais ce n’est pas le cas. La sécurité des données chiffrées est aussi solide que la sécurité des clés utilisées pour les déchiffrer. Si les clés sont compromises, les données le seront également, même si elles sont chiffrées.

Le BYOE est une manière d’empêcher que la sécurité des clés de chiffrement ne soit laissée au hasard et à la sécurité mise en place par un tiers, c’est-à-dire votre CSP.

BYOE est le dernier verrou d’un système de protection des données qui, sans cela, présenterait une faille dangereuse. Avec BYOE, même si les clés de chiffrement de votre CSP sont compromises, vos données resteront protégées.

Comment fonctionne BYOE?

Le modèle de sécurité BYOE exige que le CSP offre à ses clients la possibilité d’utiliser leurs propres algorithmes de chiffrement et clés de chiffrement.

Pour utiliser ce mécanisme sans perturber l’expérience utilisateur, vous devrez déployer une instance virtualisée de votre logiciel de chiffrement à côté des applications que vous hébergez sur votre CSP.

Les applications d’entreprise dans le système BYOE doivent être configurées de manière à ce que toutes les données qu’elles traitent soient acheminées via l’application de chiffrement.

Cette application sert de passerelle entre l’interface utilisateur et le backend de vos applications métier, de sorte qu’à aucun moment les données ne sont déplacées ou stockées en clair.

Vous devez vous assurer que le backend de vos applications métier enregistre une version chiffrée de vos données dans l’espace de stockage physique de votre CSP.

BYOE vs chiffrement natif

Les architectures qui intègrent BYOE offrent une plus grande assurance dans la protection de vos données que les solutions de chiffrement natives fournies par les CSP. Ceci est rendu possible grâce à l’utilisation d’une architecture qui protège les bases de données structurées ainsi que les fichiers non structurés et les environnements Big Data.

Grâce à des extensions, les meilleures solutions BYOE vous permettent d’utiliser les données même pendant les opérations de cryptage et de ressaisie. De plus, l’utilisation de la solution BYOE pour surveiller et enregistrer l’accès aux données est un moyen d’anticiper la détection et l’interception des menaces.

Certaines solutions BYOE offrent également, comme avantage, un chiffrement AES haute performance, renforcé par une accélération matérielle, et des politiques de contrôle d’accès granulaires.

Ainsi, elles peuvent définir qui a le droit d’accéder aux données, à quel moment et par quels processus, sans qu’il soit nécessaire de faire appel à des outils de surveillance spécifiques.

Gestion des clés

En plus d’utiliser votre propre module de chiffrement, vous aurez besoin d’un logiciel de gestion des clés de chiffrement (EKM) pour gérer vos clés de chiffrement.

Ce logiciel permet aux administrateurs informatiques et de sécurité de gérer l’accès aux clés de chiffrement, facilitant ainsi le stockage de leurs propres clés par les entreprises et les protégeant de l’accès de tiers.

Il existe différents types de clés de chiffrement en fonction du type de données à chiffrer. Pour être vraiment efficace, le logiciel EKM que vous choisissez doit être en mesure de gérer tous les types de clés.

Une gestion souple et efficace des clés de chiffrement est essentielle lorsque les entreprises associent des systèmes cloud avec des systèmes sur site et virtuels.

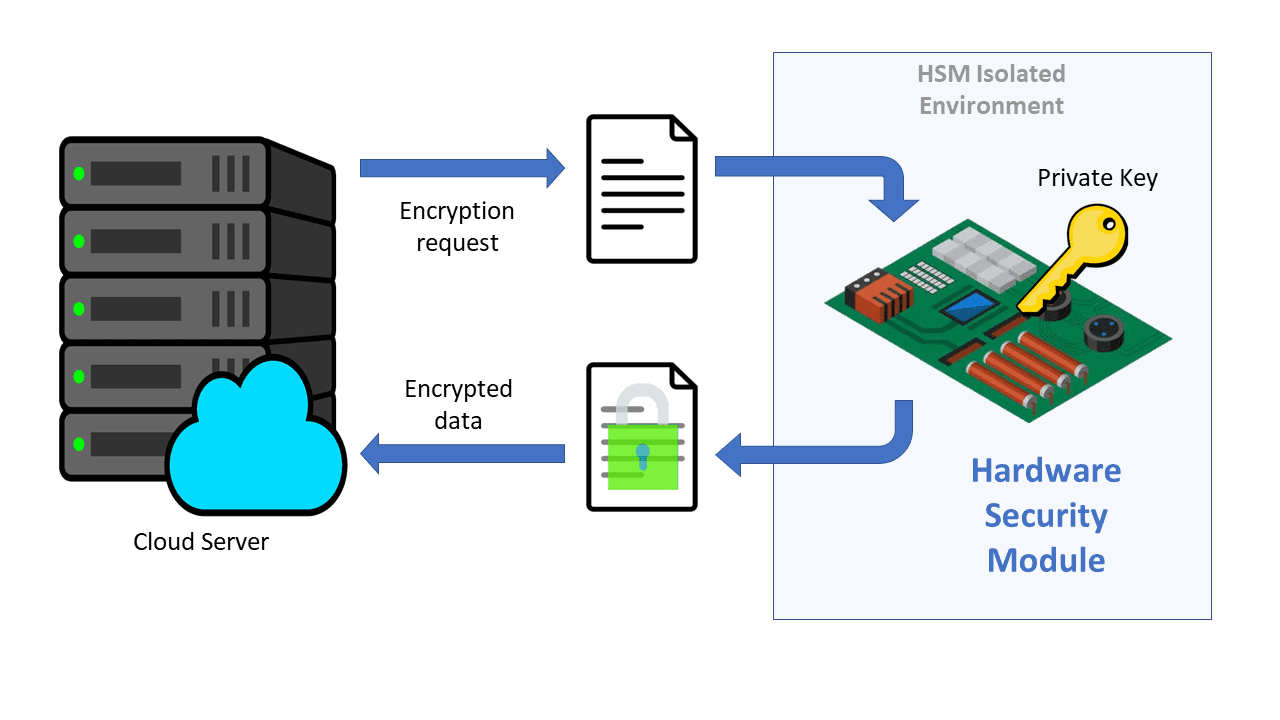

Renforcer BYOE avec un HSM

Un module de sécurité matériel, ou HSM, est un dispositif de sécurité physique utilisé pour effectuer des opérations cryptographiques rapidement et avec une sécurité maximale. Ces opérations cryptographiques comprennent le chiffrement, la gestion des clés, le déchiffrement et l’authentification.

Les HSM sont conçus pour une confiance et une robustesse maximales et sont parfaits pour protéger les données classifiées. Ils peuvent être déployés sous forme de cartes PCI Express, d’appareils autonomes avec interfaces réseau Ethernet ou simplement de périphériques USB externes.

Ils possèdent leur propre système d’exploitation, spécialement conçu pour maximiser la sécurité, et leur accès au réseau est protégé par un pare-feu.

Lorsque vous utilisez un HSM en combinaison avec BYOE, le HSM agit comme un intermédiaire entre vos applications métier et les systèmes de stockage de votre CSP, en prenant en charge tout le traitement cryptographique nécessaire.

En utilisant le HSM pour les tâches de chiffrement, vous vous assurez que ces tâches n’entraînent pas de retards gênants dans le fonctionnement normal de vos applications. De plus, avec un HSM, vous minimisez les risques que des utilisateurs non autorisés s’immiscent dans la gestion de vos clés ou algorithmes de chiffrement.

En quête de normes

Lors de l’adoption d’un système de sécurité BYOE, vous devez vous renseigner sur les possibilités offertes par votre CSP. Comme nous l’avons vu dans cet article, pour que vos données soient réellement sécurisées dans l’infrastructure d’un CSP, le CSP doit s’assurer que vous pouvez installer votre propre logiciel de chiffrement ou HSM avec vos applications, que les données seront chiffrées dans les espaces de stockage du CSP, et que vous et personne d’autre n’aurez accès aux clés de chiffrement.

Vous pouvez également examiner certaines des meilleures solutions de courtier de sécurité d’accès au cloud pour étendre les systèmes de sécurité sur site de l’organisation.