L’informatique confidentielle est une technologie émergente. Il a été développé en réponse au besoin croissant de traitement sécurisé et fiable des données sensibles.

Alors que les organisations s’appuient de plus en plus sur les services cloud pour stocker et traiter les données, des inquiétudes ont surgi concernant la sécurité et la confidentialité de ces données, en particulier lorsqu’il s’agit d’informations confidentielles.

Le cloud computing traditionnel s’appuie sur divers mécanismes de sécurité, tels que le chiffrement et les contrôles d’accès, pour protéger les données.

Cependant, ces mécanismes peuvent ne pas fournir une protection suffisante pour les données sensibles traitées dans le cloud car ils reposent sur la confiance dans le fournisseur de cloud et le matériel sous-jacent.

L’informatique confidentielle a été développée comme un moyen de combler ce manque de confiance en fournissant un moyen de traiter les données sensibles dans un environnement sécurisé et fiable, même en présence de fournisseurs de cloud ou de matériel potentiellement compromis.

Voyons en quoi consiste cette informatique confidentielle et comment elle fonctionne.

Table des matières

Qu’est-ce que l’informatique confidentielle ?

L’informatique confidentielle est une approche de la sécurité des données qui permet le traitement et le stockage d’informations sensibles dans un environnement sécurisé et fiable. Il protège les données au repos, en cours d’utilisation et en transit en chiffrant et en préservant la confidentialité des données, même depuis l’infrastructure où elles sont traitées.

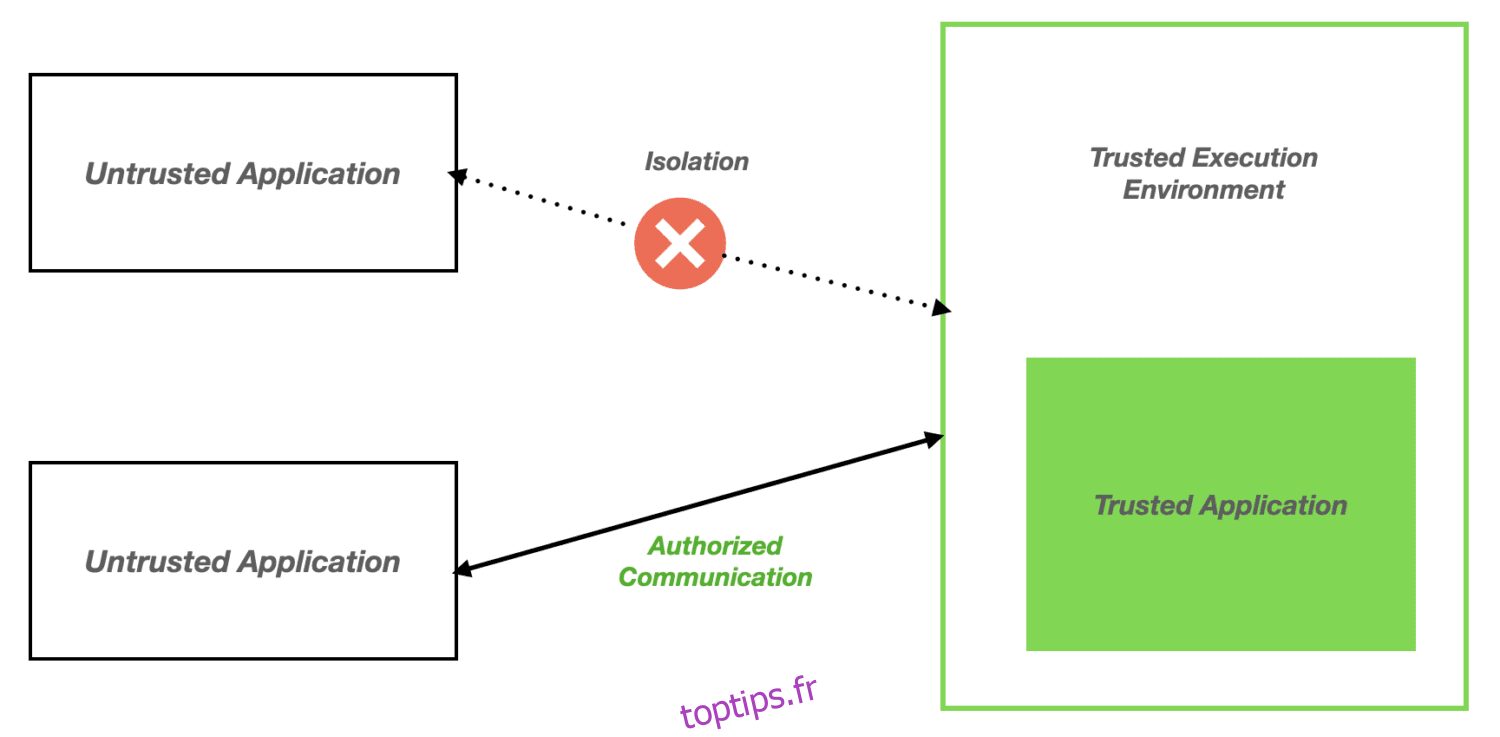

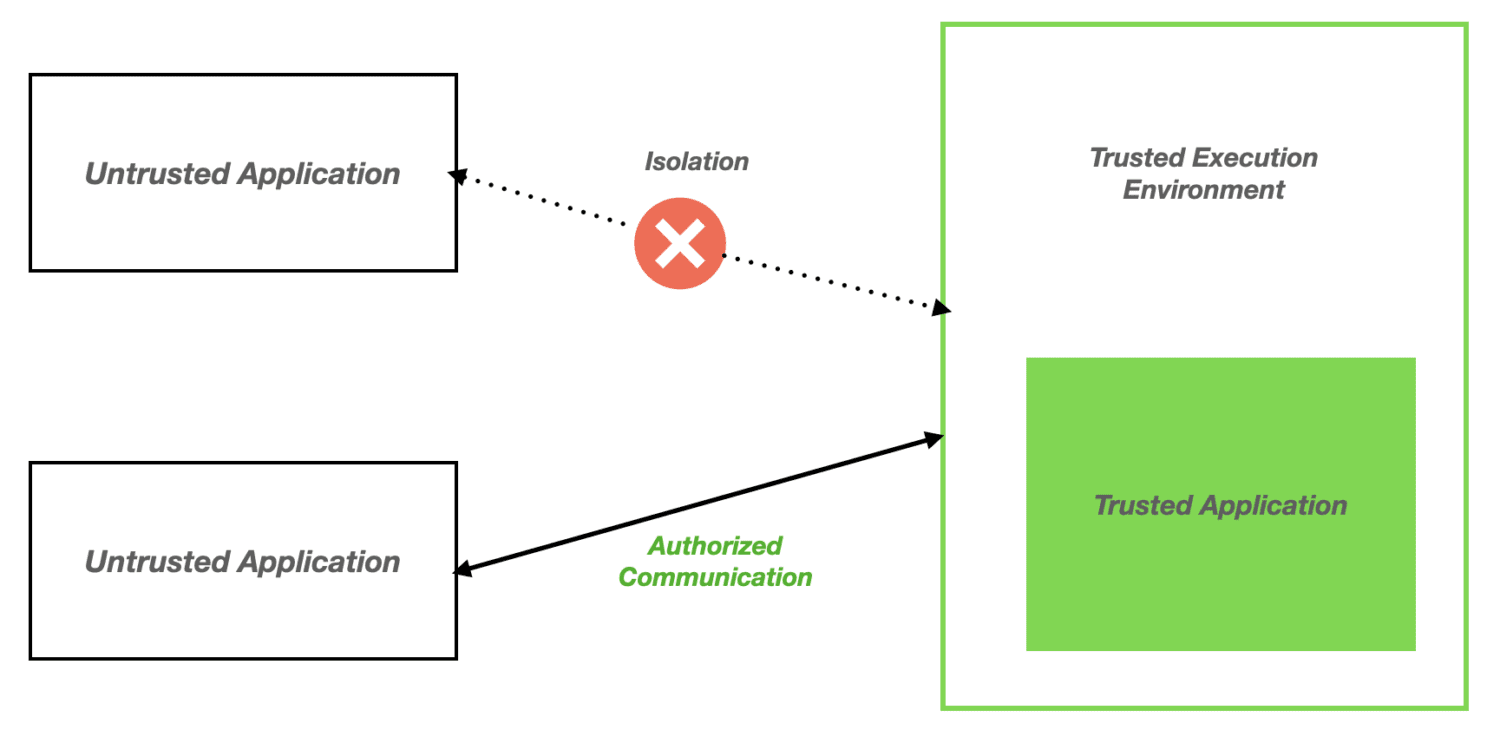

L’objectif principal de l’informatique confidentielle est de fournir un environnement d’exécution fiable (TEE) qui garantit la confidentialité et la sécurité des données tout au long du cycle de vie du traitement.

Les TEE utilisent des mécanismes de sécurité matériels tels que des modules de plate-forme de confiance (TPM) et des enclaves sécurisées pour protéger les données contre les accès non autorisés et même par des utilisateurs privilégiés.

Les enclaves sécurisées ne sont rien d’autre que des composants matériels isolés qui créent un environnement d’exécution sécurisé au sein d’un processeur. Ils peuvent exécuter du code et des processus isolés du reste du système, ce qui garantit la confidentialité et l’intégrité des données traitées.

Intel SGX et ARM TrustZone sont deux exemples de technologies informatiques confidentielles qui utilisent des enclaves sécurisées.

Comment fonctionne l’informatique confidentielle ?

L’informatique confidentielle est un ensemble de technologies et de techniques qui visent à protéger les données et les applications pendant le traitement, qui est un moment où les informations sensibles peuvent être vulnérables à un accès non autorisé ou à une falsification.

En règle générale, les données sont décryptées en mémoire avant d’être traitées. Cela conduit à des compromis de sécurité.

Confidential Computing résout ce problème en tirant parti d’un environnement d’exécution de confiance (TEE), qui est une enclave sécurisée au sein d’un processeur protégé par des clés de chiffrement intégrées et des mécanismes d’authentification.

Lorsque les données sont traitées dans un TEE, elles restent chiffrées en mémoire jusqu’à ce que l’application demande au TEE de les déchiffrer pour le traitement.

Le TEE fournit un environnement isolé pour le traitement des données et empêche tout accès non autorisé aux données ou aux clés de chiffrement. Même si l’environnement hôte sous-jacent est compromis, le TEE peut empêcher l’accès aux données, garantissant leur confidentialité et leur intégrité.

Pendant le traitement des données dans un TEE, les données sont invisibles pour le système d’exploitation, l’hyperviseur et les autres ressources de la pile de calcul.

Cela signifie que les fournisseurs de cloud et leurs employés ne peuvent pas accéder aux données, offrant une couche de sécurité supplémentaire.

En utilisant les TEE et d’autres technologies informatiques confidentielles, les organisations peuvent protéger leurs données et applications sensibles contre une gamme de menaces de sécurité, y compris les logiciels malveillants, les exploits des utilisateurs root et d’autres types d’attaques.

Raisons d’adopter l’informatique confidentielle

Voici quelques raisons pour lesquelles les organisations devraient utiliser l’informatique confidentielle.

#1. Protégez les données sensibles

L’informatique confidentielle aide à protéger les données sensibles, telles que les dossiers médicaux et les informations personnelles. Il garantit que ces données restent confidentielles même pendant leur traitement en utilisant le cryptage et d’autres mesures de sécurité.

#2. Répondre aux exigences de conformité

De nombreuses industries ont des réglementations de conformité strictes telles que GDPR et HIPAA. Confidential Computing peut aider les organisations à respecter ces réglementations en garantissant la sécurité des données sensibles tout au long du cycle de traitement.

#3. Activer les collaborations sécurisées

Certaines organisations doivent collaborer avec des fournisseurs et d’autres tiers, mais le partage de données sensibles peut être risqué. L’informatique confidentielle peut aider à faciliter les collaborations sécurisées en permettant aux organisations de partager des données dans un environnement sécurisé tout en les gardant confidentielles et protégées contre les attaques externes.

#4. Confiance accrue

En garantissant que les données sensibles sont traitées de manière sécurisée et transparente, l’informatique confidentielle peut renforcer la confiance des participants. Cela peut être particulièrement crucial dans les scénarios impliquant plusieurs parties, comme la gestion de la chaîne d’approvisionnement ou les transactions financières.

#5. Économies de coûts

L’informatique confidentielle peut également réduire les coûts associés aux violations de données et aux violations de conformité. En prévenant ces incidents, les entreprises peuvent économiser de l’argent sur les frais juridiques, les amendes et autres dépenses.

Qu’est-ce que le consortium informatique confidentiel ?

Le Confidential Computing Consortium (CCC) est un groupe collaboratif d’entreprises et d’organisations technologiques qui œuvrent pour promouvoir l’adoption et le développement d’environnements d’exécution fiables.

Il vise à développer des normes et des cadres ouverts qui permettent aux développeurs de créer et de déployer des applications et des services sécurisés dans différents environnements informatiques, tels que les clouds publics et privés, les périphériques de périphérie et les centres de données sur site.

Le CCC vise à atteindre ses objectifs grâce à une gouvernance ouverte et à la collaboration entre ses membres, qui comprennent des entreprises et des organisations technologiques de premier plan telles que Google, IBM/Red Hat, Intel, AMD, Microsoft, Alibaba, Oracle, VMware et bien d’autres.

Les principales activités du consortium comprennent la définition de normes à l’échelle de l’industrie, la promotion du développement d’outils open source et des meilleures pratiques, et le soutien à la recherche et à l’éducation dans le domaine de l’informatique confidentielle.

Vous pouvez trouver plus d’informations sur ce consortium sur le site Web du CCC. N’hésitez pas à visiter si vous souhaitez regarder les webinaires informatiques confidentiels.

Cas d’utilisation

Et voici quelques-uns des cas d’utilisation de l’informatique confidentielle :

Santé et Recherche

La technologie informatique confidentielle peut également être utilisée pour permettre une formation multipartite sécurisée d’algorithmes d’IA pour la détection de maladies et à d’autres fins. Cela peut aider les hôpitaux et les instituts de recherche à collaborer et à partager des données tout en préservant la confidentialité des données des patients.

Chaîne d’approvisionnement

Le partage sécurisé des données peut être rendu possible grâce à l’utilisation de l’informatique confidentielle entre les différents participants de la chaîne d’approvisionnement, y compris les fournisseurs, les fabricants et les détaillants. Cela peut favoriser la collaboration et améliorer les performances logistiques.

Les informations sur les routes maritimes, les horaires de livraison et la surveillance des véhicules peuvent toutes être utilisées pour assurer la sécurité des données de logistique et de transport.

Services financiers

L’informatique confidentielle devient de plus en plus importante dans le secteur financier en raison de la nature sensible des données financières, y compris les informations personnelles et les données de transaction.

Il est utilisé pour gérer les transactions financières en toute sécurité, en veillant à ce que les données soient cryptées et protégées contre tout accès non autorisé. Cela aide à prévenir la fraude et les violations de données et améliore la sécurité globale des systèmes financiers.

Internet des objets

Il peut également être utilisé dans les appareils IoT pour traiter en toute sécurité des données personnelles telles que la biométrie, la localisation et les détails personnels. Cela peut améliorer la sécurité globale des systèmes IoT et aider à empêcher tout accès non autorisé.

Alors que de plus en plus d’organisations migrent vers le cloud et s’appuient sur l’infrastructure numérique pour mener leurs activités commerciales, le besoin de solutions informatiques sécurisées ne fera que croître.

Confidential Computing fournit une solution polyvalente et importante à ce défi qui aide les organisations à sécuriser leurs données, à établir la confiance avec leurs clients et à maintenir la conformité aux exigences réglementaires.

Note de l’auteur

L’objectif de l’informatique confidentielle est de garantir que les données sensibles sont toujours chiffrées et traitées dans un environnement sécurisé. Ainsi, même si un attaquant parvient à accéder au matériel sous-jacent ou au fournisseur de cloud, il ne pourra pas accéder aux données sensibles.

Ceci est réalisé grâce à l’utilisation de matériel et de logiciels spécialisés tels que Trusted Execution Environment et la mémoire et le stockage cryptés.

Vous pouvez également être intéressé à apprendre des moyens pratiques de protéger les données sensibles.