Table des matières

Liens rapides

Points clés à retenir

- Les clés de chiffrement de BitLocker peuvent être volées avec un Raspberry Pi Pico, mais l’exploit ne fonctionne qu’avec des TPM externes utilisant le bus LPC.

- La plupart des matériels modernes intègrent le TPM, ce qui rend plus difficile l’extraction des clés BitLocker. Les processeurs AMD et Intel sont probablement sûrs.

- Malgré l’exploit, le cryptage AES-128 ou AES-256 de BitLocker est toujours sécurisé, il n’est donc pas nécessaire de l’abandonner.

BitLocker de Microsoft est l’un des outils de chiffrement complet du disque les plus populaires et est intégré à Windows 10 et 11 Pro, offrant une option de chiffrement simple à des millions d’utilisateurs Windows dans le monde. Mais la réputation de BitLocker en tant qu’outil de chiffrement leader pourrait être menacée après qu’un YouTuber ait réussi à voler des clés de chiffrement et à décrypter des données privées en seulement 43 secondes, à l’aide d’un Raspberry Pi Pico coûtant 6 dollars.

Comment le cryptage de BitLocker a-t-il été brisé ?

Le cryptage de BitLocker a été brisé par YouTuber Stacksmashing, qui a publié une vidéo détaillant comment il a intercepté les données BitLocker, extrait les clés de décryptage et exploité avec succès le processus de cryptage BitLocker.

L’exploit de Stacksmashing implique le Trusted Platform Module (TPM) externe, la même puce TPM qui arrête les mises à niveau de Windows 11, que l’on trouve sur certains ordinateurs portables et ordinateurs. Alors que de nombreuses cartes mères intègrent la puce TPM et que les processeurs modernes intègrent le TPM dans leur conception, d’autres machines utilisent encore un TPM externe.

Voici maintenant le problème et l’exploit découvert par Stacksmashing. Les TPM externes communiquent avec le processeur à l’aide de ce que l’on appelle un bus LPC (Low Pin Count), qui permet aux appareils à faible bande passante de maintenir la communication avec d’autres matériels sans créer de surcharge de performances.

Cependant, Stacksmashing a constaté que même si les données sur le TPM sont sécurisées, pendant le processus de démarrage, les canaux de communication (le bus LPC) entre le TPM et le CPU ne sont absolument pas cryptés. Avec les bons outils, un attaquant peut intercepter les données envoyées entre le TPM et le CPU contenant des clés de chiffrement non sécurisées.

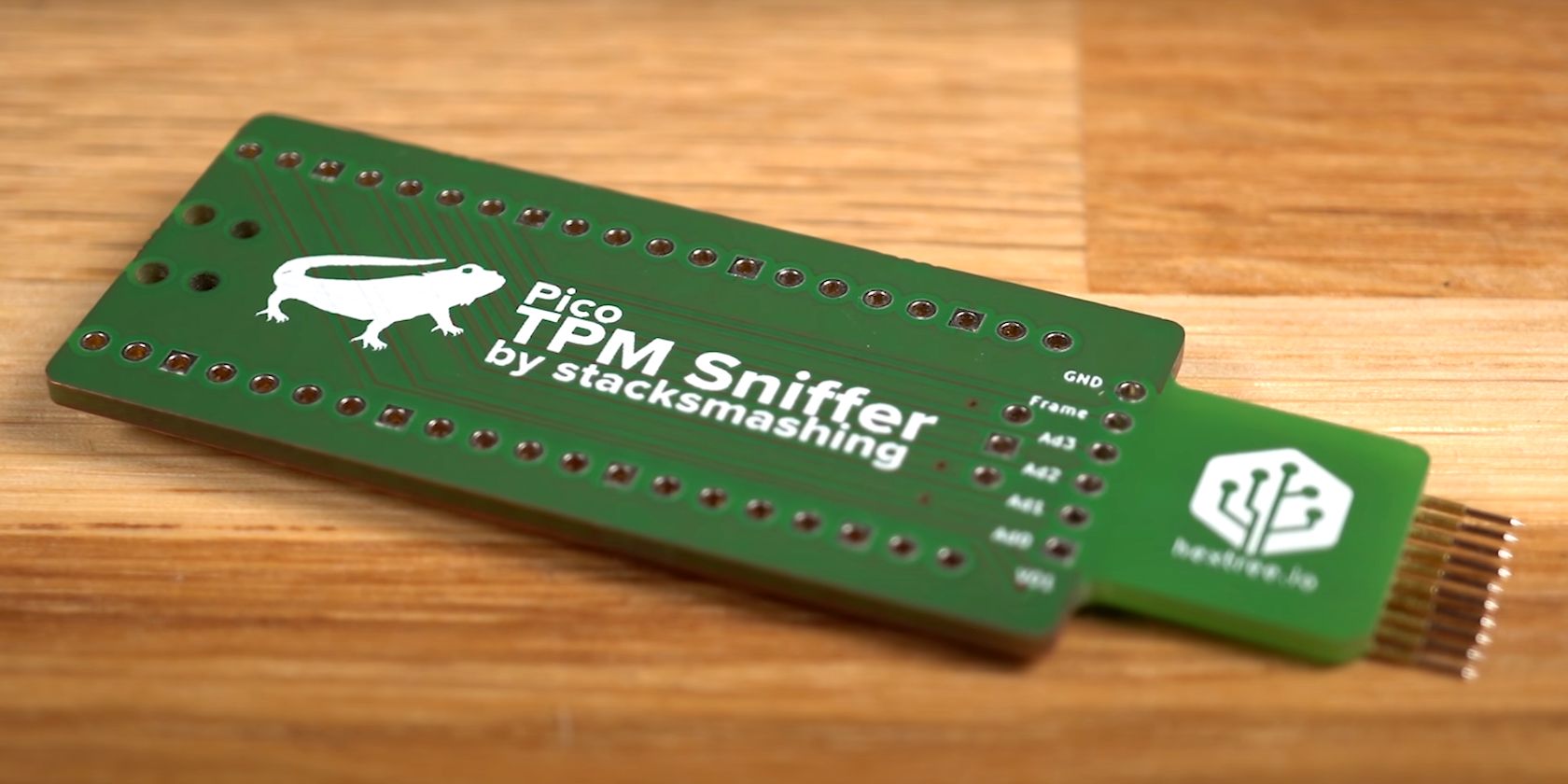

Des outils comme le Raspberry Pi Pico, le minuscule ordinateur monocarte à 6 $ qui a de nombreuses utilisations. Dans ce cas, Stacksmashing a connecté un Raspberry Pi Pico aux connecteurs inutilisés d’un ordinateur portable de test et a réussi à lire les données binaires au démarrage de la machine. Les données résultantes contenaient la clé principale de volume stockée sur le TPM, qu’il pouvait ensuite utiliser pour décrypter d’autres données.

Est-il temps d’abandonner BitLocker ?

De façon intéressante, Microsoft était déjà au courant du potentiel de cette attaque. Cependant, c’est la première fois qu’une attaque pratique fait surface à grande échelle, illustrant à quelle vitesse les clés de chiffrement BitLocker peuvent être volées.

Cela soulève la question vitale de savoir si vous devriez envisager de passer à une alternative à BitLocker, comme VeraCrypt, gratuite et open source. La bonne nouvelle est que vous n’avez pas besoin de quitter le navire pour plusieurs raisons.

Premièrement, l’exploit ne fonctionne qu’avec les TPM externes qui demandent des données au module à l’aide du bus LPC. Le matériel le plus moderne intègre le TPM. Même si un TPM basé sur une carte mère pourrait théoriquement être exploité, cela nécessiterait plus de temps, d’efforts et une période prolongée avec le périphérique cible. L’extraction des données de la clé principale de volume BitLocker à partir d’un TPM devient encore plus difficile si le module est intégré au processeur.

Les processeurs AMD intègrent le TPM 2.0 depuis 2016 (avec le lancement de l’AM4, connu sous le nom de fTPM), tandis que les processeurs Intel ont intégré le TPM 2.0 avec le lancement de ses processeurs Coffee Lake de 8e génération en 2017 (connus sous le nom de PTT). Il suffit de dire que si vous utilisez une machine équipée d’un fabricant de processeurs AMD ou Intel après ces dates, vous êtes probablement en sécurité.

Il convient également de noter que malgré cet exploit, BitLocker reste sécurisé et que le cryptage qui le sous-tend, AES-128 ou AES-256, est toujours sécurisé.