De nombreux SSD grand public prétendent prendre en charge le chiffrement et BitLocker les a cru. Mais, comme nous l’avons appris l’année dernière, ces lecteurs ne chiffraient souvent pas les fichiers de manière sécurisée. Microsoft vient de changer Windows 10 pour arrêter de faire confiance à ces SSD fragmentaires et utiliser par défaut le cryptage logiciel.

En résumé, les disques SSD et autres disques durs peuvent prétendre être «auto-chiffrés». Si tel est le cas, BitLocker n’effectue aucun chiffrement, même si vous avez activé BitLocker manuellement. En théorie, c’était bien: le lecteur pouvait effectuer le cryptage lui-même au niveau du micrologiciel, accélérant le processus, réduisant l’utilisation du processeur et peut-être économiser de l’énergie. En réalité, c’était mauvais: de nombreux lecteurs avaient des mots de passe principaux vides et d’autres échecs de sécurité horribles. Nous avons appris que les SSD grand public ne peuvent pas être fiables pour implémenter le chiffrement.

Maintenant, Microsoft a changé les choses. Par défaut, BitLocker ignorera les lecteurs qui prétendent s’auto-chiffrer et effectuera le travail de chiffrement dans le logiciel. Même si vous avez un lecteur qui prétend prendre en charge le chiffrement, BitLocker ne le croira pas.

Ce changement est arrivé dans Windows 10 KB4516071 mise à jour, publiée le 24 septembre 2019. Elle a été repérée par SwiftOnSecurity sur Twitter:

Microsoft abandonne les fabricants de SSD: Windows ne fera plus confiance aux lecteurs qui disent qu’ils peuvent se chiffrer eux-mêmes, BitLocker utilisera par défaut le chiffrement AES accéléré par le processeur. C’est après un exposé sur des problèmes généraux avec le chiffrement alimenté par le micrologiciel.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

– SwiftOnSecurity (@SwiftOnSecurity) 27 septembre 2019

Les systèmes existants avec BitLocker ne seront pas automatiquement migrés et continueront d’utiliser le chiffrement matériel s’ils ont été initialement configurés de cette façon. Si le chiffrement BitLocker est déjà activé sur votre système, vous devez déchiffrer le lecteur, puis le chiffrer à nouveau pour vous assurer que BitLocker utilise le chiffrement logiciel plutôt que le chiffrement matériel. Ce bulletin de sécurité Microsoft inclut une commande que vous pouvez utiliser pour vérifier si votre système utilise un chiffrement matériel ou logiciel.

Comme le note SwiftOnSecurity, les processeurs modernes peuvent gérer l’exécution de ces actions dans le logiciel et vous ne devriez pas voir de ralentissement notable lorsque BitLocker passe au chiffrement logiciel.

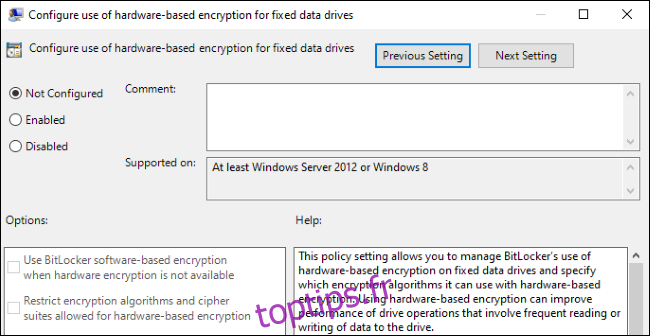

BitLocker peut toujours faire confiance au chiffrement matériel, si vous le souhaitez. Cette option est simplement désactivée par défaut. Pour les entreprises qui ont des disques avec un micrologiciel fiable, l’option «Configurer l’utilisation du chiffrement matériel pour les disques de données fixes» sous Configuration de l’ordinateur Modèles d’administrationWindows ComponentsBitLocker Drive EncryptionFixed Data Drives dans la stratégie de groupe leur permettra de réactiver l’utilisation du chiffrement matériel. Tout le monde devrait le laisser tranquille.

C’est dommage que Microsoft et le reste d’entre nous ne puisse pas faire confiance aux fabricants de disques. Mais cela a du sens: bien sûr, votre ordinateur portable peut être fabriqué par Dell, HP ou même Microsoft lui-même. Mais savez-vous quel disque est dans cet ordinateur portable et qui l’a fabriqué? Faites-vous confiance au fabricant de ce lecteur pour gérer le chiffrement en toute sécurité et publier des mises à jour en cas de problème? Comme nous l’avons appris, vous ne devriez probablement pas. Maintenant, Windows non plus.