Depuis sa création, le cadre de la cyber kill chain a joué un rôle crucial dans l’identification et la neutralisation des cybermenaces sophistiquées. Mais aujourd’hui, de nombreux experts en cybersécurité estiment que la méthodologie de la cyber-kill chain est inadéquate pour offrir une protection contre les cyber-attaquants dans le paysage actuel des menaces en constante évolution.

Qu’est-ce que le cadre de la cyber kill chain, comment fonctionne-t-il et quelles sont ses limites ? Continuez à lire pour le découvrir.

Table des matières

Qu’est-ce qu’un cadre de Cyber Kill Chain ?

Développé par Lockheed Martin, le cadre de la cyber-chaîne de destruction intègre le modèle de chaîne de destruction militaire pour identifier et prévenir les activités ennemies.

Il aide les équipes de sécurité à comprendre et à combattre les intrusions en décrivant les différentes étapes des cyberattaques. Il explique également différents points de ces étapes au cours desquelles les professionnels de la cybersécurité peuvent identifier, détecter et intercepter les attaquants.

La cyber kill chain contribue à vous protéger contre les menaces persistantes avancées (APT), dans lesquelles les auteurs de menaces passent beaucoup de temps à suivre leurs victimes et à planifier des cyberattaques. Ces attaques mélangent souvent des malwares, des chevaux de Troie, des attaques d’ingénierie sociale, etc.

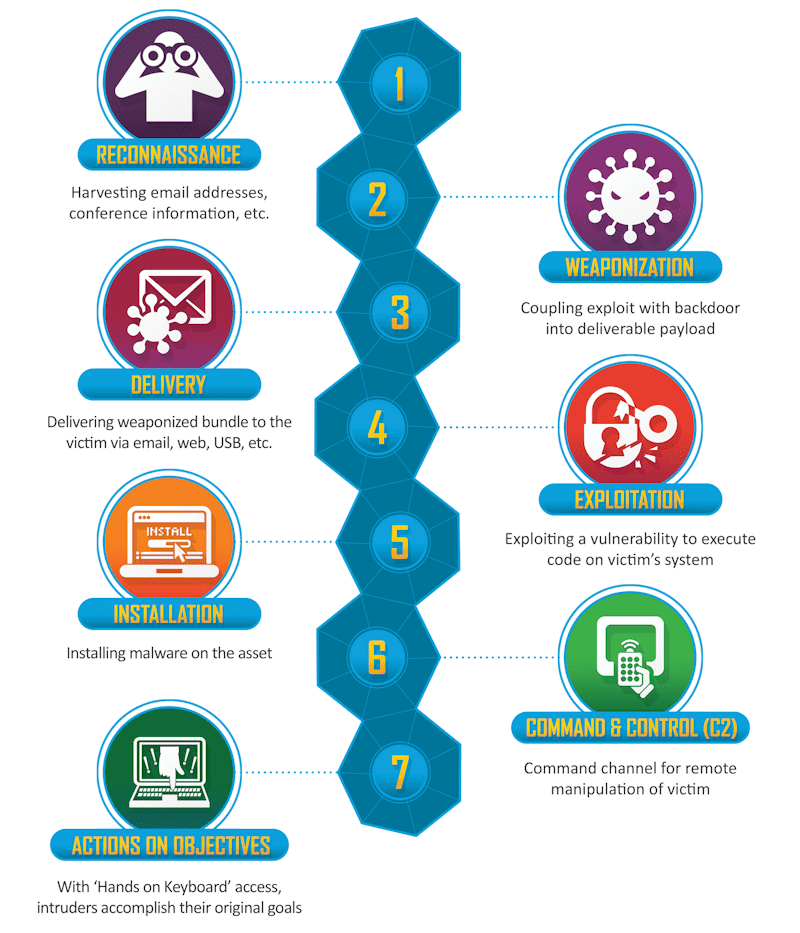

Le modèle de cyber chaîne de destruction comporte sept étapes : reconnaissance, militarisation, livraison, exploitation, installation, commandement et contrôle, et actions sur les objectifs.

Chaque étape représente une étape dans le parcours de l’attaquant.

Phases du cadre Cyber Kill Chain

Le cadre de cybersécurité Cyber Kill Chain aide les équipes de sécurité à prédire les mouvements des attaquants pour une interception plus rapide.

Crédit d’image : Lockheed Martin

Crédit d’image : Lockheed Martin

Voici sept étapes du processus de la cyber kill chain.

#1.Reconnaissance

La phase de reconnaissance consiste à collecter des informations sur la victime ou le réseau cible.

Il existe deux types de phases de reconnaissance.

Reconnaissance passive

Au cours de cette phase, les pirates tentent de collecter des informations à partir de sources accessibles au public. Cela peut inclure la vérification du WHOIS, des listes d’emploi, de LinkedIn, des profils de réseaux sociaux, des sites Web des entreprises, etc. Ils peuvent également exploiter ARIN, SHODAN et d’autres outils pour trouver des vulnérabilités et des points d’entrée potentiels.

Comme la phase de reconnaissance passive n’implique pas d’interaction avec les organisations, les pirates tentent de collecter autant d’informations que possible sur leur cible au cours de cette phase.

Reconnaissance active

Lors de la phase de reconnaissance active, les acteurs malveillants contactent votre organisation à un certain niveau pour collecter des informations qui peuvent les aider à pénétrer dans votre réseau d’entreprise. Ils utilisent des outils comme NMAP, des scanners de vulnérabilités, des scanners de ports, la capture de bannières, etc.

L’étape de reconnaissance joue un rôle crucial dans toute cyberattaque. Plus un acteur malveillant dispose d’informations sur le réseau de sa cible, mieux il peut planifier ses attaques.

Pour arrêter les acteurs malveillants lors de la reconnaissance passive et active, vous pouvez suivre les étapes suivantes :

- Limitez l’exposition des informations publiques que les pirates peuvent utiliser pour planifier des attaques de phishing.

- Élaborez une politique pour une utilisation acceptable des médias sociaux.

- Modifiez les messages d’erreur du serveur afin qu’ils ne divulguent pas publiquement des informations cruciales sur votre réseau.

- Désactivez les ports et services inutilisés.

- Implémentez un pare-feu avec une capacité de système de prévention des instructions (IPS).

L’objectif principal de la phase de reconnaissance est de trouver une faiblesse que les pirates peuvent exploiter pour pénétrer dans votre réseau.

Ainsi, la mise en place de honeypots et de honeynets est un excellent moyen de détecter les vulnérabilités de votre réseau et de renforcer les défenses.

#2.Armement

La phase de militarisation vise à créer un outil d’attaque (vecteur d’attaque) capable d’exploiter la vulnérabilité du système ou du réseau identifiée lors de la phase de reconnaissance.

Le processus de militarisation peut inclure la sélection (ou la création) du malware, du ransomware ou du code malveillant d’accès à distance adapté à la vulnérabilité.

L’attaquant encapsule le malware dans un format de fichier qui semble inoffensif. Ils peuvent utiliser un document Word ou un PDF. Le but est de tromper la cible pour qu’elle l’ouvre.

Metasploit, SQLMAP, Exploit-DB et les kits d’outils d’ingénierie sociale sont des outils couramment utilisés au cours de la phase de militarisation.

L’étape de militarisation concerne les vecteurs d’attaque que les pirates informatiques utiliseraient pour attaquer les systèmes et les réseaux.

Renforcer votre défense est donc une stratégie de cybersécurité solide pour empêcher les vecteurs d’attaque de pénétrer dans vos systèmes et réseaux.

Voici quelques conseils pour commencer.

- Soyez agressif dans la gestion des correctifs dans votre entreprise. Cela réduira la surface d’attaque s’il n’y a pas de vulnérabilités dans les logiciels et les systèmes d’exploitation.

- Installez un bon antivirus sur tous les points de terminaison.

- Désactivez les macros Office, JavaScript et les plugins de navigateur inutiles.

- Appliquez des outils de sécurité de messagerie et utilisez l’isolation du navigateur dans votre entreprise.

- Journaux d’audit pour identifier toute anomalie dans le réseau.

Vous devez également disposer d’un bon système de détection et de prévention des intrusions. Et assurez-vous que l’authentification multifacteur est mise en œuvre dans votre entreprise.

#3. Livraison

Les pirates ont donc sélectionné un vecteur d’attaque approprié pour exploiter les vulnérabilités. Vient désormais le moment de la livraison lorsque les attaquants tenteront d’infiltrer votre réseau.

Les moyens de livraison peuvent varier en fonction du type de vecteur d’attaque utilisé.

Des exemples typiques de livraison peuvent inclure :

- Sites Web : les acteurs malveillants peuvent infecter des sites Web tiers que des cibles potentielles visitent fréquemment.

- E-mails : les attaquants peuvent envoyer des e-mails infectés chargés de logiciels malveillants.

- Clés USB : ils peuvent laisser des clés USB infectées dans les espaces communs, en espérant que les utilisateurs les brancheront sur leurs systèmes.

- Médias sociaux : les cybercriminels peuvent utiliser les médias sociaux pour lancer des attaques de phishing susceptibles d’inciter les utilisateurs à cliquer sur des liens infectés.

La défense la plus efficace contre les vecteurs d’attaque courants consiste à se concentrer sur la formation des employés.

D’autres mesures de sécurité que vous pouvez prendre consistent à mettre en œuvre une solution de filtrage Web, de filtrage DNS et à désactiver les ports USB sur les appareils.

#4. Exploitation

Pendant la phase d’exploitation dans le cadre de la cyber kill chain, les attaquants utilisent l’arme pour exploiter les faiblesses du système de la cible. Cela marque le début de l’attaque proprement dite après le largage des armes.

Voici un examen plus approfondi :

- Les attaquants localisent les vulnérabilités du logiciel, du système ou du réseau.

- Ils introduisent l’outil ou le code malveillant visant à exploiter ces vulnérabilités.

- Le code d’exploitation est activé, exploitant les vulnérabilités pour obtenir un accès ou des privilèges non autorisés.

- En pénétrant dans le périmètre, les attaquants peuvent exploiter davantage les systèmes de la cible en installant des outils malveillants, en exécutant des scripts ou en modifiant les certificats de sécurité.

Cette phase est cruciale car elle passe d’une simple menace à un incident de sécurité. L’objectif de la phase d’exploitation est d’accéder à vos systèmes ou réseau.

Une véritable attaque peut prendre la forme d’une injection SQL, d’un débordement de tampon, d’un malware, d’un détournement JavaScript, etc.

Ils peuvent se déplacer latéralement au sein du réseau, identifiant ainsi des points d’entrée supplémentaires au fur et à mesure.

À ce stade, un pirate informatique se trouve dans votre réseau et exploite des vulnérabilités. Vous disposez de ressources limitées pour protéger vos systèmes et votre réseau.

Vous pouvez utiliser le prévention de l’exécution des données (DEP) fonctionnalité et fonction anti-exploit de votre antivirus (s’il en a un) pour vous protéger contre l’exploitation.

Certains outils EDR peuvent également aider à détecter et à répondre rapidement aux cyberattaques.

#5. Installation

Également connue sous le nom d’étape d’élévation des privilèges, l’étape d’installation consiste à installer des logiciels malveillants et à déployer d’autres outils malveillants afin que les acteurs malveillants puissent avoir un accès persistant à vos systèmes et réseaux même après avoir corrigé et redémarré le système compromis.

Les techniques standard impliquées dans la phase d’installation comprennent :

- Détournement de DLL

- Installation d’un cheval de Troie d’accès à distance (RAT)

- Modifications du registre afin que les programmes malveillants puissent démarrer automatiquement

Les attaquants peuvent également tenter de créer une porte dérobée pour accéder en permanence aux systèmes ou aux réseaux, même lorsque le point d’entrée d’origine est fermé par des experts en sécurité.

Si les cybercriminels ont réussi à atteindre ce stade, votre protection est limitée. Votre système ou réseau a été infecté.

Désormais, vous pouvez utiliser des outils post-infection tels que les outils d’analyse du comportement des utilisateurs (UBA) ou les outils EDR pour vérifier s’il existe une activité inhabituelle liée au registre et aux fichiers système. Et vous devez être prêt à déployer votre plan de réponse aux incidents.

#6. Commander et contrôler

Dans la phase de commandement et de contrôle, l’attaquant établit une connexion avec le système compromis. Ce lien permet le contrôle à distance de la cible. L’attaquant peut désormais envoyer des commandes, recevoir des données ou même télécharger des logiciels malveillants supplémentaires.

Deux tactiques souvent utilisées ici sont l’obscurcissement et le déni de service (DoS).

- L’obscurcissement aide les attaquants à cacher leur présence. Ils peuvent supprimer des fichiers ou modifier le code pour éviter d’être détectés. Essentiellement, ils brouillent les pistes.

- Le déni de service distrait les équipes de sécurité. En provoquant des problèmes dans d’autres systèmes, ils détournent votre attention de leur objectif principal. Cela pourrait impliquer des perturbations du réseau ou l’arrêt des systèmes.

À ce stade, votre système est complètement compromis. Vous devez vous concentrer sur la limitation de ce que les pirates peuvent contrôler et sur la détection des activités inhabituelles.

La segmentation du réseau, les systèmes de détection d’intrusion (IDS) et la gestion des informations et des événements de sécurité (SIEM) peuvent vous aider à limiter les dégâts.

#7. Actions sur l’objectif

Les sept étapes de la cyber kill chain culminent lors de la phase « Actions sur les objectifs ». Ici, les attaquants atteignent leur objectif principal. Cette étape peut durer des semaines ou des mois, en fonction des succès antérieurs.

Les objectifs finaux typiques incluent, sans s’y limiter, le vol de données, le cryptage de données sensibles, les attaques de la chaîne d’approvisionnement et bien d’autres.

En mettant en œuvre des solutions de sécurité des données, des solutions de sécurité des points finaux et une sécurité zéro confiance, vous pouvez limiter les dégâts et empêcher les pirates d’atteindre leurs objectifs.

Cyber Kill Chain peut-elle répondre aux défis de sécurité actuels ?

Le modèle Cyber Kill Chain aide à comprendre et à combattre diverses cyberattaques. Mais sa structure linéaire pourrait ne pas suffire à résister aux attaques multi-vecteurs sophistiquées d’aujourd’hui.

Voici les lacunes du cadre traditionnel de la cyber kill chain.

#1. Ignore les menaces internes

Les menaces internes proviennent de personnes au sein de l’organisation, comme des employés ou des sous-traitants, qui ont un accès légitime à vos systèmes et à votre réseau. Ils peuvent abuser de leur accès, intentionnellement ou non, ce qui peut entraîner des violations de données ou d’autres incidents de sécurité.

En fait, 74% des entreprises pensent que les menaces internes sont devenues plus fréquentes.

Le modèle traditionnel de cyber kill chain ne prend pas en compte ces menaces internes car il est conçu pour suivre les activités des attaquants externes.

Dans le cas de menaces internes, un attaquant n’a pas besoin de passer par de nombreuses étapes décrites dans la chaîne de cyberattaque, comme la reconnaissance, la militarisation ou la livraison, car il a déjà accès aux systèmes et au réseau.

Cette surveillance importante du cadre le rend incapable de détecter ou d’atténuer les menaces internes. L’absence d’un mécanisme permettant de surveiller et d’analyser le comportement ou les modèles d’accès des individus au sein de l’organisation constitue une limitation importante du cadre de la cyberkill chain.

#2. Avoir une capacité limitée de détection des attaques

La cyber kill chain a une portée relativement étroite lorsqu’il s’agit d’identifier diverses cyberattaques. Ce cadre s’articule principalement autour de la détection des activités de logiciels malveillants et des charges utiles malveillantes, ce qui laisse une lacune importante dans la lutte contre d’autres formes d’attaques.

Un bon exemple inclut les attaques basées sur le Web telles que l’injection SQL, le Cross-Site Scripting (XSS), divers types d’attaques par déni de service (DoS) et les attaques Zero-Day. Ces types d’attaques peuvent facilement passer entre les mailles du filet car elles ne suivent pas les modèles typiques que la kill chain est conçue pour détecter.

De plus, le cadre ne parvient pas à prendre en compte les attaques lancées par des individus non autorisés exploitant des informations d’identification compromises.

Dans de tels scénarios, il y a un oubli flagrant, car ces attaques peuvent causer des dégâts importants tout en passant inaperçues en raison de la capacité de détection limitée de la cyber-kill chain.

#3. Manque de flexibilité

Le cadre de la cyber kill chain, principalement axé sur les logiciels malveillants et les attaques basées sur les charges utiles, manque de flexibilité.

Le modèle linéaire du cadre de la cyber kill chain ne correspond pas à la nature dynamique des menaces modernes, ce qui le rend moins efficace.

De plus, il a du mal à s’adapter aux nouvelles techniques d’attaque et peut négliger des activités cruciales post-intrusion, ce qui suggère la nécessité d’approches de cybersécurité plus adaptatives.

#4. Se concentre uniquement sur la sécurité du périmètre

Le modèle Cyber Kill Chain est souvent critiqué pour sa focalisation sur la sécurité périmétrique et la prévention des logiciels malveillants, ce qui devient une préoccupation à mesure que les organisations passent des réseaux traditionnels sur site aux solutions basées sur le cloud.

De plus, l’essor du travail à distance, des appareils personnels, de la technologie IoT et des applications avancées telles que l’automatisation des processus robotiques (RPA) ont élargi la surface d’attaque de nombreuses entreprises.

Cette expansion signifie que les cybercriminels ont davantage de points d’accès à exploiter, ce qui rend difficile pour les entreprises de sécuriser chaque point de terminaison, démontrant ainsi les limites du modèle dans le paysage des menaces en constante évolution.

Lire la suite : Comment Maillage de cybersécurité Aide dans la nouvelle ère de protection

Alternatives au modèle de chaîne de cyber-kill

Voici quelques alternatives au modèle de cyber kill chain que vous pouvez explorer pour choisir l’un des meilleurs cadres de cybersécurité pour votre entreprise.

#1. Cadre MITRE ATT&CK

Le Cadre MITRE ATT&CK décrit les tactiques, techniques et procédures utilisées par les attaquants. Considérez-le comme un manuel pour comprendre les cybermenaces. La Cyber Kill Chain se concentre uniquement sur les étapes d’attaque, tandis qu’ATT&CK donne une vue détaillée. Il montre même ce que font les attaquants après leur entrée, ce qui le rend plus complet.

Les experts en sécurité préfèrent souvent MITRE ATT&CK pour sa profondeur. C’est utile à la fois pour attaquer et pour défendre.

#2. Cadre de cybersécurité du NIST

Le Cadre de cybersécurité du NIST propose des lignes directrices aux organisations pour gérer et atténuer les risques de cybersécurité. Il met l’accent sur une approche proactive. En revanche, la Cyber Kill Chain se concentre sur la compréhension des actions des attaquants lors d’une violation.

Le cadre décrit cinq fonctions principales : identifier, protéger, détecter, répondre et récupérer. Ces étapes aident les organisations à comprendre et à gérer leurs risques en matière de cybersécurité.

La portée plus large du cadre NIST contribue à améliorer la posture globale de cybersécurité, tandis que la Cyber Kill Chain aide principalement à analyser et à interrompre les séquences d’attaque.

En abordant la sécurité de manière globale, le cadre du NIST s’avère souvent plus efficace pour favoriser la résilience et l’amélioration continue.

Conclusion

La cyber kill chain, lors de son lancement, constituait un bon cadre de cybersécurité pour identifier et atténuer les menaces. Mais désormais, les cyberattaques sont devenues plus délicates en raison de l’utilisation du cloud, des objets connectés et d’autres technologies collaboratives. Pire encore, les pirates informatiques commettent de plus en plus d’attaques basées sur le Web, telles que les injections SQL.

Ainsi, un cadre de sécurité moderne comme MITRE ATT&CK ou NIST offrira une meilleure protection dans le paysage des menaces en constante évolution d’aujourd’hui.

En outre, vous devez régulièrement utiliser des outils de simulation de cyberattaques pour évaluer la sécurité de votre réseau.