Un dicton populaire dans le domaine de la cybersécurité dit qu’avec suffisamment de temps, tout système peut être compromis. Aussi effrayant que cela puisse paraître, la déclaration met en évidence la véritable nature de la cybersécurité.

Même les meilleures mesures de sécurité ne sont pas infaillibles. Les menaces évoluent constamment et de nouvelles manières d’attaquer sont formulées. Il est prudent de supposer qu’une attaque contre un système est inévitable.

Par conséquent, toute organisation désireuse de protéger la sécurité de ses systèmes doit investir dans l’identification des menaces avant même qu’une attaque ne se produise. Grâce à la détection précoce des menaces, les organisations peuvent rapidement mettre en œuvre des mesures de contrôle des dommages pour minimiser le risque et l’impact de l’attaque et même arrêter les attaquants avant qu’ils ne déploient des attaques à grande échelle.

En plus d’arrêter les attaques, la détection des menaces peut débusquer les acteurs malveillants susceptibles de voler des données, de collecter des informations à utiliser lors d’attaques futures ou même de laisser des failles pouvant être exploitées à l’avenir.

La chasse aux menaces est un bon moyen de détecter les menaces et les vulnérabilités avant qu’elles ne soient exploitées par des acteurs malveillants.

Table des matières

Chasse aux menaces

Chaque fois qu’une cyberattaque se produit, telle qu’une violation de données, une attaque de logiciel malveillant ou même une attaque par déni de service, elle est souvent le résultat de cyberattaquants qui se cachent dans un système depuis un certain temps. Cela peut durer de quelques jours à des semaines voire des mois.

Plus les attaquants passent de temps sans être détectés dans un réseau, plus ils peuvent causer de dommages. Il est donc nécessaire d’éliminer les attaquants qui peuvent se cacher dans un réseau sans être détectés avant qu’ils ne lancent une attaque. C’est là qu’intervient la chasse aux menaces.

La chasse aux menaces est une mesure de cybersécurité proactive où les experts en sécurité effectuent une recherche approfondie dans un réseau pour découvrir et éliminer les menaces ou les vulnérabilités potentielles qui peuvent avoir échappé aux mesures de sécurité existantes.

Contrairement aux mesures de cybersécurité passives telles que la détection automatique des menaces, la chasse aux menaces est un processus actif impliquant une recherche approfondie des points de terminaison du réseau et des données stockées dans un réseau pour découvrir des activités malveillantes ou suspectes qui peuvent indiquer une menace cachée dans un réseau.

La chasse aux menaces va au-delà de la recherche de ce qui est également connu pour éliminer les menaces nouvelles et inconnues dans un réseau ou les menaces qui auraient pu échapper aux défenses d’un réseau et n’ont pas encore été corrigées.

En mettant en œuvre une chasse aux menaces efficace, les entreprises peuvent trouver et arrêter les acteurs malveillants avant qu’ils n’exécutent leurs attaques, réduisant ainsi les dommages causés et sécurisant leurs systèmes.

Comment fonctionne la chasse aux menaces

Pour être à la fois réussie et efficace, la chasse aux menaces repose en grande partie sur l’intuition, la stratégie, l’éthique, la pensée critique et les compétences en résolution de problèmes des experts en cybersécurité. Ces compétences humaines uniques complètent ce qui peut être fait grâce aux systèmes de sécurité automatisés.

Pour mener une chasse aux menaces, les experts en sécurité commencent par définir et comprendre l’étendue des réseaux et des systèmes sur lesquels ils effectueront la chasse aux menaces. Toutes les données pertinentes, telles que les fichiers journaux et les données de trafic, sont ensuite collectées et analysées.

Les experts en sécurité internes sont cruciaux dans ces étapes initiales car ils ont généralement une compréhension claire des réseaux et des systèmes en place.

Les données de sécurité recueillies sont analysées à l’aide de diverses techniques pour identifier les anomalies, les logiciels malveillants ou les attaquants cachés, les activités suspectes ou à risque et les menaces que les systèmes de sécurité peuvent avoir signalées comme résolues mais qui n’ont pas été réellement résolues.

Dans le cas où une menace est détectée, elle est étudiée et corrigée pour empêcher son exploitation par des acteurs malveillants. Dans le cas où des acteurs malveillants sont découverts, ils sont supprimés du système et des mesures sont mises en œuvre pour sécuriser davantage et empêcher une compromission du système.

La chasse aux menaces offre aux organisations l’opportunité d’en savoir plus sur leurs mesures de sécurité et d’améliorer leurs systèmes pour mieux les sécuriser et prévenir de futures attaques.

Importance de la chasse aux menaces

Certains des avantages de la chasse aux menaces incluent :

Réduisez les dommages d’une cyberattaque à grande échelle

La chasse aux menaces a l’avantage de détecter et d’arrêter les cyber-attaquants qui ont piraté un système avant qu’ils ne puissent collecter suffisamment de données sensibles pour mener une attaque plus meurtrière.

Arrêter les attaquants dans leur élan réduit les dommages qui auraient été subis en raison d’une violation de données. Grâce à la nature proactive de la chasse aux menaces, les entreprises peuvent réagir aux attaques beaucoup plus rapidement et ainsi réduire le risque et l’impact des cyberattaques.

Réduire les faux positifs

Lors de l’utilisation d’outils de cybersécurité automatisés, qui sont configurés pour détecter et identifier les menaces à l’aide d’un ensemble de règles, des cas surviennent où ils déclenchent des alertes alors qu’il n’y a pas de menaces réelles. Cela peut conduire au déploiement de contre-mesures à des menaces qui n’existent pas.

La chasse aux menaces, qui est pilotée par l’homme, élimine les faux positifs, car les experts en sécurité peuvent effectuer une analyse approfondie et porter des jugements d’experts sur la véritable nature d’une menace perçue. Cela élimine les faux positifs.

Aider les experts en sécurité à comprendre les systèmes d’une entreprise

Un défi qui se pose après l’installation des systèmes de sécurité est de vérifier s’ils sont efficaces ou non. La chasse aux menaces peut répondre à cette question car les experts en sécurité mènent des enquêtes et des analyses approfondies pour détecter et éliminer les menaces qui auraient pu échapper aux mesures de sécurité installées.

Cela a également l’avantage de permettre aux experts en sécurité internes de mieux comprendre les systèmes en place, leur fonctionnement et la manière de mieux les sécuriser.

Tenir les équipes de sécurité informées

Mener une chasse aux menaces implique d’utiliser les dernières technologies disponibles pour détecter et atténuer les menaces et les vulnérabilités avant qu’elles ne soient exploitées.

Cela permet de maintenir l’équipe de sécurité d’une organisation à jour avec le paysage des menaces et de les impliquer activement dans la découverte de vulnérabilités inconnues qui peuvent être exploitées.

Une telle activité proactive se traduit par des équipes de sécurité mieux préparées qui sont informées des menaces nouvelles et émergentes, les empêchant ainsi d’être surprises par des attaquants.

Raccourcit le temps d’enquête

La chasse régulière aux menaces crée une banque de connaissances qui peut être exploitée pour accélérer le processus d’enquête sur une attaque au cas où elle se produirait.

La chasse aux menaces implique une étude et une analyse approfondies des systèmes et des vulnérabilités qui ont été détectés. Ceci, à son tour, se traduit par une accumulation de connaissances sur un système et sa sécurité.

Par conséquent, en cas d’attaque, une enquête peut exploiter les données recueillies lors des chasses aux menaces précédentes pour accélérer le processus d’enquête, permettant à une organisation de réagir mieux et plus rapidement à une attaque.

Les organisations bénéficieront énormément d’une chasse régulière aux menaces.

Threat Hunting contre Threat Intelligence

Bien que liés et souvent utilisés ensemble pour améliorer la cybersécurité d’une organisation, le renseignement sur les menaces et la chasse aux menaces sont des concepts distincts.

Le renseignement sur les menaces consiste à collecter et à analyser des données sur les cybermenaces émergentes et existantes pour comprendre les tactiques, les techniques, les procédures, les motifs, les cibles et les comportements des acteurs de la menace à l’origine des cybermenaces et des attaques.

Ces informations sont ensuite partagées avec les organisations pour les aider à détecter, prévenir et atténuer les cyberattaques.

D’autre part, la chasse aux menaces est un processus proactif de recherche de menaces et de vulnérabilités potentielles qui peuvent exister dans un système pour y faire face avant qu’elles ne soient exploitées par des acteurs de la menace. Ce processus est dirigé par des experts en sécurité. Les informations sur les menaces sont utilisées par les experts en sécurité qui effectuent une chasse aux menaces.

Types de chasse aux menaces

Il existe trois principaux types de chasse aux menaces. Ceci comprend:

#1. Chasse structurée

Il s’agit d’une chasse aux menaces basée sur un indicateur d’attaque (IoA). Un indicateur d’attaque est la preuve qu’un système est actuellement accédé par des acteurs non autorisés. IoA se produit avant une violation de données.

Par conséquent, la chasse structurée est alignée sur les tactiques, techniques et procédures (TTP) utilisées par un attaquant dans le but d’identifier l’attaquant, ce qu’il essaie d’accomplir et de réagir avant qu’il ne cause des dommages.

#2. Chasse non structurée

Il s’agit d’un type de chasse aux menaces basée sur un indicateur de compromission (IoC). Un indicateur de compromission est la preuve qu’une faille de sécurité s’est produite et qu’un système a été accédé par des acteurs non autorisés dans le passé. Dans ce type de chasse aux menaces, les experts en sécurité recherchent des modèles sur l’ensemble d’un réseau avant et après l’identification d’un indicateur de compromission.

#3. Situationnel ou piloté par l’entité

Il s’agit de chasses aux menaces basées sur l’évaluation interne des risques de ses systèmes par une organisation et les vulnérabilités qu’elle a trouvées. Les experts en sécurité utilisent les dernières données d’attaque disponibles en externe pour rechercher des modèles et des comportements d’attaque similaires dans un système.

Éléments clés de la chasse aux menaces

Une chasse aux menaces efficace implique une collecte et une analyse approfondies des données pour identifier les comportements et les modèles suspects qui peuvent indiquer des menaces potentielles dans un système.

Une fois que de telles activités sont détectées dans un système, elles doivent être entièrement étudiées et comprises grâce à l’utilisation d’outils d’investigation de sécurité avancés.

L’enquête devrait alors produire des stratégies exploitables qui peuvent être mises en œuvre pour résoudre les vulnérabilités trouvées et atténuer les menaces avant qu’elles ne puissent être exploitées par des attaquants.

Un dernier élément clé du processus consiste à rapporter les résultats de la chasse aux menaces et à fournir des recommandations qui peuvent être mises en œuvre pour mieux sécuriser les systèmes d’une organisation.

Étapes de la chasse aux menaces

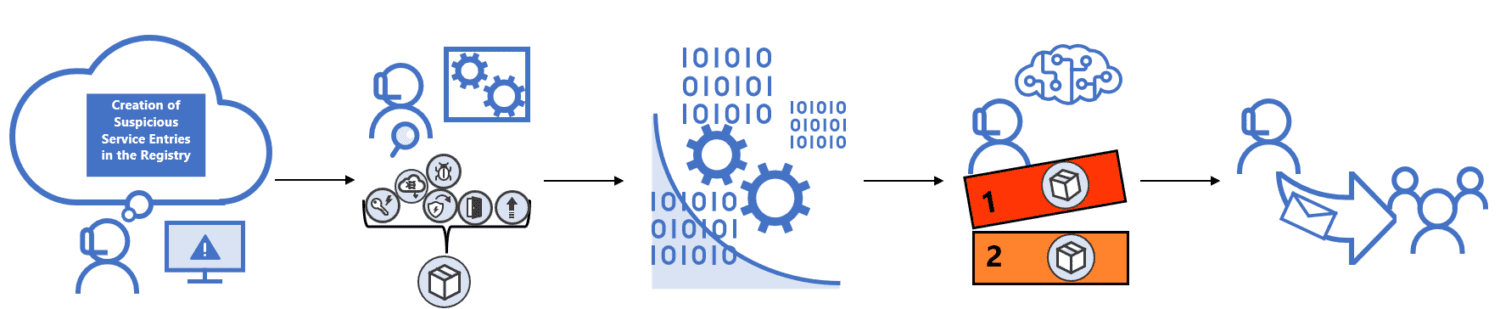

Source de l’image : Microsoft

Source de l’image : Microsoft

Une chasse aux menaces efficace implique les étapes suivantes :

#1. Formuler une hypothèse

La chasse aux menaces vise à découvrir des menaces ou des vulnérabilités inconnues qui peuvent être exploitées par des attaques. Étant donné que la chasse aux menaces vise à trouver l’inconnu, la première étape consiste à formuler une hypothèse basée sur le niveau de sécurité et la connaissance des vulnérabilités du système d’une organisation.

Cette hypothèse donne à la chasse aux menaces une portée et une base sur lesquelles des stratégies pour l’ensemble de l’exercice peuvent être établies.

#2. Collecte et analyse des données

Une fois qu’une hypothèse a été formulée, l’étape suivante consiste à collecter des données et des renseignements sur les menaces à partir des journaux du réseau, des rapports de renseignements sur les menaces et des données d’attaque historiques, dans le but de prouver ou de désapprouver l’hypothèse. Des outils spécialisés peuvent être utilisés pour la collecte et l’analyse des données.

#3. Identifier les déclencheurs

Les déclencheurs sont des cas suspects qui justifient une enquête plus approfondie et approfondie. Les informations obtenues à partir de la collecte et de l’analyse des données peuvent prouver l’hypothèse initiale, telle que l’existence d’acteurs non autorisés dans un réseau.

Lors de l’analyse des données collectées, des comportements suspects dans un système peuvent être découverts. Ces activités suspectes sont des déclencheurs qui doivent faire l’objet d’une enquête plus approfondie.

#4. Enquête

Une fois que les déclencheurs ont été découverts dans un système, ils sont étudiés pour comprendre toute la nature du risque en cause, comment l’incident aurait pu se produire, le motif des attaquants et l’impact potentiel de l’attaque. Le résultat de cette étape d’investigation renseigne sur les mesures qui seront mises en place pour résoudre les risques non couverts.

#5. Résolution

Une fois qu’une menace a été entièrement étudiée et comprise, des stratégies sont mises en œuvre pour résoudre le risque, prévenir de futures attaques et améliorer la sécurité des systèmes existants afin de traiter les vulnérabilités ou techniques nouvellement découvertes qui peuvent être exploitées par les attaquants.

Une fois toutes les étapes terminées, l’exercice et répété pour rechercher plus de vulnérabilités et mieux sécuriser les systèmes.

Défis de la chasse aux menaces

Certains des principaux défis qui surviennent dans une chasse aux menaces incluent :

Manque de personnel qualifié

La chasse aux menaces est une activité de sécurité axée sur l’homme, et son efficacité dépend donc fortement des compétences et de l’expérience des chasseurs de menaces qui mènent l’activité.

Avec plus d’expérience et de compétences, les chasseurs de menaces peuvent être en mesure d’identifier les vulnérabilités ou les menaces qui échappent aux systèmes de sécurité traditionnels ou à d’autres personnels de sécurité. Obtenir et retenir des chasseurs de menaces experts est à la fois coûteux et difficile pour les organisations.

Difficulté à identifier les menaces inconnues

La chasse aux menaces est très difficile à mener car elle nécessite l’identification des menaces qui ont échappé aux systèmes de sécurité traditionnels. Par conséquent, ces menaces n’ont pas de signatures ou de modèles connus pour une identification facile, ce qui rend l’ensemble très difficile.

Collecte de données complètes

La chasse aux menaces s’appuie fortement sur la collecte de grandes quantités de données sur les systèmes et les menaces pour guider les tests d’hypothèses et l’investigation des déclencheurs.

Cette collecte de données peut s’avérer difficile car elle peut nécessiter des outils tiers avancés, et il existe également un risque que l’exercice ne soit pas conforme aux réglementations sur la confidentialité des données. De plus, les experts devront travailler avec de grandes quantités de données, ce qui peut être difficile à faire.

Être à jour avec les renseignements sur les menaces

Pour qu’une chasse aux menaces soit à la fois réussie et efficace, les experts qui mènent l’exercice doivent disposer de renseignements à jour sur les menaces et d’une connaissance des tactiques, techniques et procédures employées par les attaquants.

Sans accès aux informations sur les dernières tactiques, techniques et procédures utilisées par les attaques, l’ensemble du processus de chasse aux menaces peut être entravé et rendu inefficace.

Conclusion

La chasse aux menaces est un processus proactif que les organisations devraient envisager de mettre en œuvre pour mieux sécuriser leurs systèmes.

Étant donné que les attaquants travaillent 24 heures sur 24 pour trouver des moyens d’exploiter les vulnérabilités d’un système, il est avantageux pour les organisations d’être proactives et de rechercher les vulnérabilités et les nouvelles menaces avant que les attaquants ne les trouvent et ne les exploitent au détriment des organisations.

Vous pouvez également explorer des outils d’investigation médico-légale gratuits pour les experts en sécurité informatique.