Cyber Kill Chain est un modèle de sécurité développé par Lockheed Martin en 2011 qui décrit les étapes d’une cyberattaque, ce qui aide à comprendre, identifier et se défendre contre les menaces.

Si vous êtes curieux, Lockheed Martin est une entreprise mondiale de l’aérospatiale, de la défense, de l’armement et de la sécurité.

Et la Cyber Kill Chain (CKC) est l’un des modèles de sécurité populaires référencés par les experts en cybersécurité pour former une stratégie et défendre les organisations contre les cyberattaques.

Table des matières

Pourquoi la Cyber Kill Chain est-elle importante dans la cybersécurité ?

Soyons honnêtes; La cybersécurité n’est pas si simple. Cela peut parfois sembler simple et convaincant lorsqu’il s’agit de donner aux utilisateurs finaux les conseils dont ils ont besoin pour rester en sécurité sur Internet.

Cependant, lorsqu’elles s’attaquent à une véritable cyberattaque, les organisations doivent connaître de nombreuses informations techniques à ce sujet. On ne peut pas s’attendre à ce qu’une organisation se défende contre les cyberattaques avec quelques conseils de sécurité, n’est-ce pas ?

Ainsi, un cadre (ou un modèle) est nécessaire pour jeter les bases pour comprendre les cyberattaques et se défendre en conséquence.

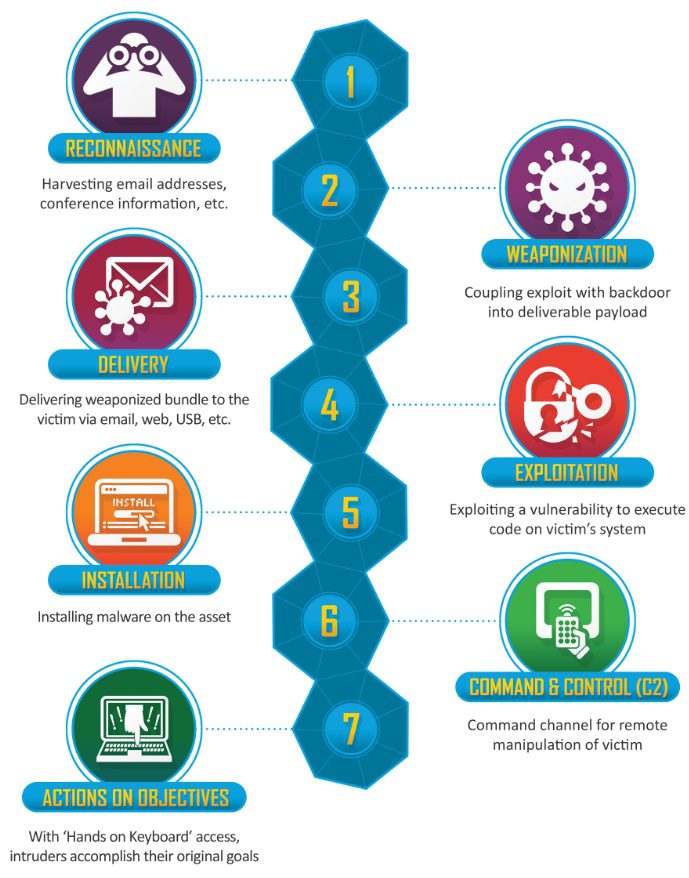

Cyber Kill Chain est un modèle de sécurité traditionnel qui sert de base pour aider à comprendre les étapes d’une cyberattaque. Il comprend sept étapes, dont nous parlerons ci-dessous.

Rôle de la Cyber Kill Chain dans la cybersécurité

Ne se limitant pas à fournir des informations sur une cyberattaque, Cyber Kill Chain aide les organisations à connaître les moyens de détecter les attaquants, d’empêcher l’accès des utilisateurs non autorisés, d’atténuer une attaque active et d’arrêter un attaquant au sein du réseau.

Cela aide les organisations et les experts en cybersécurité à élaborer une stratégie qui serait utile.

Cyber Kill Chain seule ne peut pas tout garantir, diverses choses importent en dehors du réseau ou en interne dans une organisation, et ce modèle n’inclut rien de tout cela.

Étapes de la chaîne Cyber Kill

Crédits image : Lockheed Martin

Crédits image : Lockheed Martin

Le cadre CKC comprend sept étapes pour décrire une cyberattaque. Ils sont:

#1. Reconnaissance

La reconnaissance est la première phase de la Cyber Kill Chain qui consiste à collecter des informations.

L’attaquant recueillera des informations sur les points d’entrée et les faiblesses d’un réseau et recherchera les vulnérabilités. Non seulement limité à leur identification, mais à la collecte d’adresses e-mail, d’adresses et d’autres données liées aux logiciels qui pourraient aider à concevoir des stratégies malveillantes pour mener à bien l’attaque.

Plus l’attaquant a de détails, plus l’attaque peut être influente. Cette phase de surveillance de l’attaque peut être à la fois hors ligne et en ligne. Ainsi, il n’est peut-être pas possible pour quiconque d’avoir une intuition sur un acteur malveillant à ce stade.

Pour aborder cette phase, les organisations et leurs employés doivent se concentrer sur la confidentialité, qu’il s’agisse de limiter l’emplacement physique aux utilisateurs autorisés ou de demander à tous les utilisateurs associés de ne pas partager d’informations personnelles sensibles en ligne.

Par exemple, tout le monde devrait utiliser des outils de confidentialité pour protéger son identité en ligne.

#2. Armement

Ici, l’acteur malveillant fabrique l’arme, c’est-à-dire le logiciel malveillant ou l’outil à utiliser dans la cyberattaque.

Parfois, ils utilisent des outils existants ou les modifient selon l’objectif pour se préparer à la livraison, qui est l’étape suivante.

L’arme créée pour l’attaque dépendra de l’objectif de l’acteur malveillant. Par exemple, certains préfèrent perturber les services, certains veulent voler des données et certains veulent demander une rançon pour la détention de données sensibles.

L’arme peut être tout ce qui s’aligne avec cet objectif.

#3. Livraison

C’est l’une des étapes cruciales où commence la chance de l’attaquant.

Si la livraison réussit, le logiciel malveillant pénètre à l’intérieur et commence son travail. Et, s’il échoue, toutes les stratégies d’attaque prennent fin.

L’attaquant utilise des outils ou des supports pour diffuser le logiciel malveillant. Par exemple, des pièces jointes malveillantes, des e-mails de phishing pour remettre des informations d’identification, un message texte qui trompe un utilisateur dans l’autorisation de l’utilisateur, etc. Bien sûr, l’acteur malveillant utilise toutes les informations de la phase de surveillance pour rendre la cible convaincante d’un message ou d’un lien, de sorte qu’elle clique dessus sans y réfléchir à deux fois.

Si l’organisation et ses employés sont au courant des attaques de phishing et d’autres cyberattaques courantes, la livraison sera difficile à réussir.

#4. Exploitation

L’attaquant connaît les failles et est entré dans le système de la victime.

Désormais, la vulnérabilité connue sera exploitée pour pouvoir exécuter le code malveillant livré. Dans ce processus, l’attaquant pourra également mieux comprendre le système et découvrir les points faibles.

Tout système vulnérable connecté au réseau risque d’être compromis.

#5. Installation

Une fois que l’attaquant a scanné toutes les failles, l’attaquant se concentrera sur l’installation du logiciel malveillant et introduira d’autres codes malveillants pour exploiter diverses autres choses inconnues au départ.

En d’autres termes, l’infiltration se termine avec cette phase où l’attaquant s’enfonce profondément dans le réseau compromis.

#6. Commander et contrôler

Une fois l’infiltration terminée, il est temps pour l’acteur malveillant de prendre le contrôle du système ou du réseau compromis.

Ils pourraient choisir de suivre et de surveiller les informations à distance ou de commencer à faire des ravages pour perturber le système et les services. Celles-ci peuvent prendre la forme d’attaques DDoS ou de l’ajout d’une porte dérobée qui leur permet d’entrer dans le système à leur convenance sans que personne ne s’en aperçoive.

#7. Action sur les objectifs

Selon le but de l’attaque, l’acteur malveillant exécute le coup final pour atteindre l’objectif.

Ils pourraient crypter les données et en détenir une rançon, infecter le système pour propager des logiciels malveillants, perturber les services ou voler des données pour les divulguer ou les modifier. Beaucoup de possibilités similaires incluent pour les actions.

Comment Cyber Kill Chain aide-t-il à protéger contre les attaques ?

Comprendre comment les attaquants pénètrent dans votre réseau et vos systèmes aide les organisations et leurs employés à se défendre contre les cyberattaques.

Par exemple, avec Cyber Kill Chain, on comprend que les vulnérabilités d’un réseau peuvent aider l’attaquant à s’infiltrer rapidement. Par conséquent, les organisations peuvent envisager d’utiliser les outils Endpoint Detection and Response pour ajouter des techniques de détection précoce à leur stratégie de cybersécurité.

De même, vous pouvez choisir d’utiliser un pare-feu pour protéger l’infrastructure cloud et les services de protection DDoS basés sur le cloud pour renforcer le jeu de sécurité.

Sans oublier que les VPN peuvent également être utilisés pour sécuriser les choses dans une entreprise.

Les organisations peuvent utiliser efficacement le modèle Cyber Kill Chain en choisissant des solutions qui s’attaquent à chaque étape d’une cyberattaque.

La Cyber Kill Chain est-elle suffisante ?

Oui et non.

Comme je l’ai mentionné précédemment, Cyber Kill Chain ne s’attaque qu’à certaines des bases d’une cyberattaque. Et, même si une organisation se défend contre tout cela, c’est déjà une grande victoire.

Bien que certains experts en cybersécurité aient élargi le modèle avec une 8e étape.

La 8e étape implique la monétisation :

Cette phase explique comment les attaquants gagnent de l’argent grâce à une attaque réussie. Qu’il s’agisse de la demande de rançon ou de l’utilisation de la crypto-monnaie, l’organisation doit également s’attacher à gérer de telles situations.

Dans l’ensemble, le modèle est considéré comme quelque peu dépassé à mesure que l’innovation dans le monde numérique progresse. Les cyberattaques sont désormais plus complexes, même si les bases restent les mêmes. Par exemple, le cadre CKC ne mentionne pas tous les types d’attaques, mais se limite aux logiciels malveillants.

De plus, il ne traite pas les menaces internes, étant donné qu’un employé voyou peut également affecter l’organisation.

Étant donné que les cyberattaques deviennent de plus en plus complexes avec le cloud et l’intelligence artificielle, d’autres modèles peuvent également être mentionnés, comme MITRE ATT&CK et Unified Kill Chain.