Nmap se révèle être un outil extrêmement performant pour l’analyse réseau, fonctionnant sous Linux, BSD, et divers autres systèmes d’exploitation. Il intègre une multitude de fonctionnalités remarquables, telles que l’examen des adresses IP pour identifier les ports ouverts, la cartographie des appareils connectés à un réseau, la reconnaissance des services actifs sur les cibles analysées, et bien d’autres possibilités.

Dans ce guide, nous allons explorer en détail comment exploiter cet outil puissant pour l’administration réseau sous Linux. Nous allons aussi vous montrer comment utiliser plusieurs de ses fonctionnalités clés, incluant l’analyse d’hôtes, la cartographie du réseau, et bien plus encore !

À noter : Nmap est un utilitaire en ligne de commande. Si vous cherchez un bon outil de cartographie réseau, mais que l’idée de passer par un terminal ne vous enchante pas, Zenmap est une alternative à considérer. C’est une interface graphique pour Nmap, qui reprend les mêmes fonctionnalités, mais avec une présentation plus conviviale.

Scanner un seul hôte

L’une des fonctions les plus courantes de Nmap est son aptitude à scanner une cible (ou hôte) pour déterminer les ports ouverts, obtenir des informations sur le système, etc. Pour initier une analyse, ouvrez une fenêtre de terminal sous Linux en pressant Ctrl + Alt + T ou Ctrl + Maj + T. Ensuite, augmentez les privilèges du terminal en utilisant la commande su ou sudo -s.

su -

Ou

sudo -s

Une fois que vous avez l’accès root dans le terminal, vous pouvez lancer une analyse basique en utilisant la commande nmap suivie de l’adresse IP, du nom d’hôte, ou de l’URL de la cible.

Précision : pour que Nmap analyse correctement les noms de domaine de sites web distants, il est parfois nécessaire d’ajouter « https:// » au début de l’adresse.

nmap adresse-ip-locale-ou-distante-cible

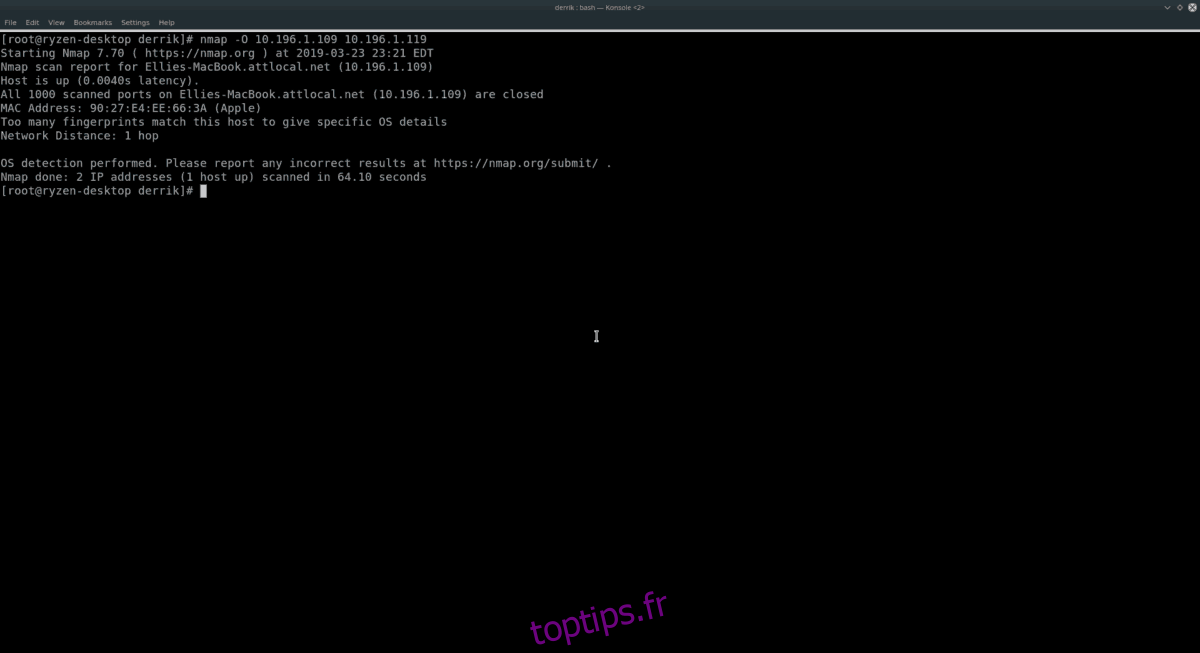

Vous souhaitez connaître le système d’exploitation de votre cible ? Utilisez l’option O.

nmap -O adresse-ip-locale-ou-distante-cible

L’exécution de l’analyse avec la commande O dévoile des informations sur le système d’exploitation des cibles analysées par Nmap. Cependant, ces informations peuvent être insuffisantes pour certains. Heureusement, l’option V en ligne de commande peut afficher encore plus de détails (ports ouverts, etc.)

nmap -O -v adresse-ip-locale-ou-distante-cible

Pour obtenir un maximum d’informations, n’hésitez pas à employer le commutateur VV.

nmap -O -vv adresse-ip-locale-ou-distante-cible

Analyse de plusieurs hôtes

Avec Nmap, il est tout à fait possible d’examiner plusieurs hôtes simultanément. Pour cela, saisissez la commande que vous utiliseriez pour une seule cible, mais ajoutez d’autres adresses à la suite de cette commande. Par exemple, pour examiner le système d’exploitation de deux cibles distinctes, la commande serait :

nmap -O adresse-ip-locale-ou-distante-cible-1 adresse-ip-locale-ou-distante-cible-2

Pour obtenir davantage d’informations sur les deux hôtes analysés ci-dessus, utilisez le commutateur V.

nmap -O -v adresse-ip-locale-ou-distante-cible-1 adresse-ip-locale-ou-distante-cible-2

ou

nmap -O -vv adresse-ip-locale-ou-distante-cible-1 adresse-ip-locale-ou-distante-cible-2

Nmap n’a aucune restriction quant au nombre de noms d’hôtes ou d’adresses IP que vous ajoutez à la fin de la commande, donc n’hésitez pas à en inclure autant que nécessaire !

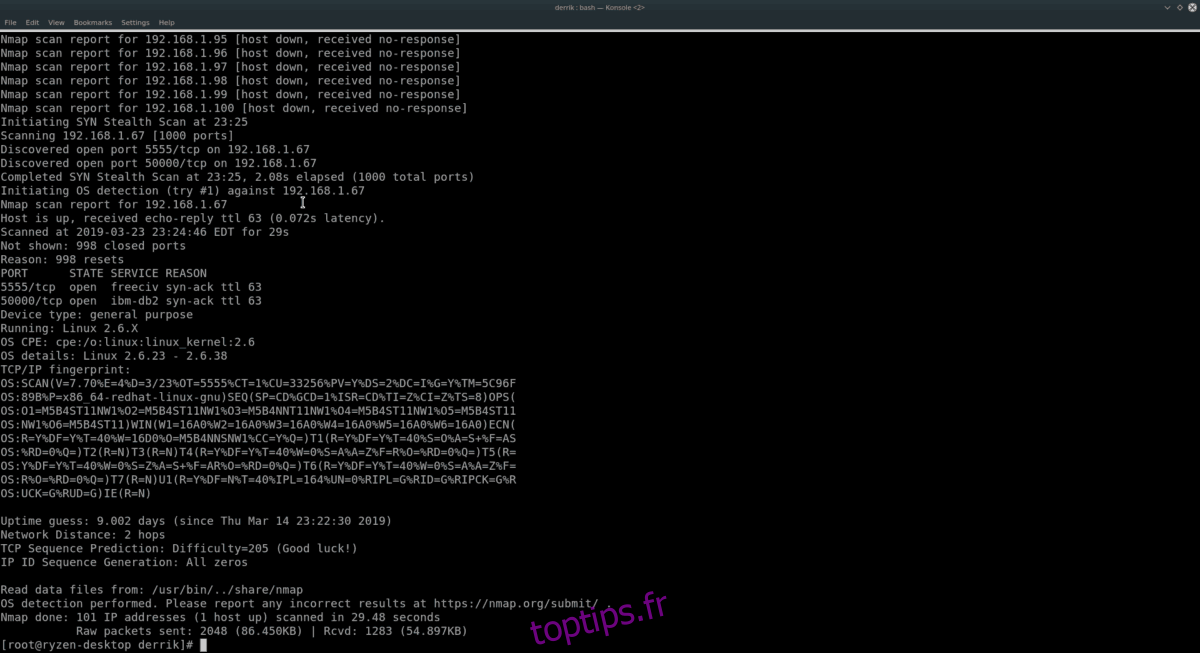

Scanner une plage d’IP

Analyser des hôtes un par un en les listant successivement est une méthode envisageable. Cependant, si vous avez un grand nombre d’ordinateurs ou d’équipements réseau à évaluer, il est plus judicieux de procéder à une analyse de plage d’IP avec Nmap.

Pour effectuer une analyse d’une plage d’adresses IP, exécutez Nmap en spécifiant une adresse IP, en utilisant le commutateur sn. Par exemple, pour analyser un réseau local utilisant la plage 192.168.1, essayez l’exemple suivant.

Note : Veillez à remplacer le X et le Y dans la commande ci-dessous par les numéros IP minimaux et maximaux à scanner. Par exemple, 0-50, 1-100, etc.

nmap -sS 192.168.1.X-Y

Si vous souhaitez recueillir plus de détails sur l’analyse de votre plage d’IP, ajoutez les commutateurs O et VV.

nmap -sS -O -vv 192.168.1.X-Y

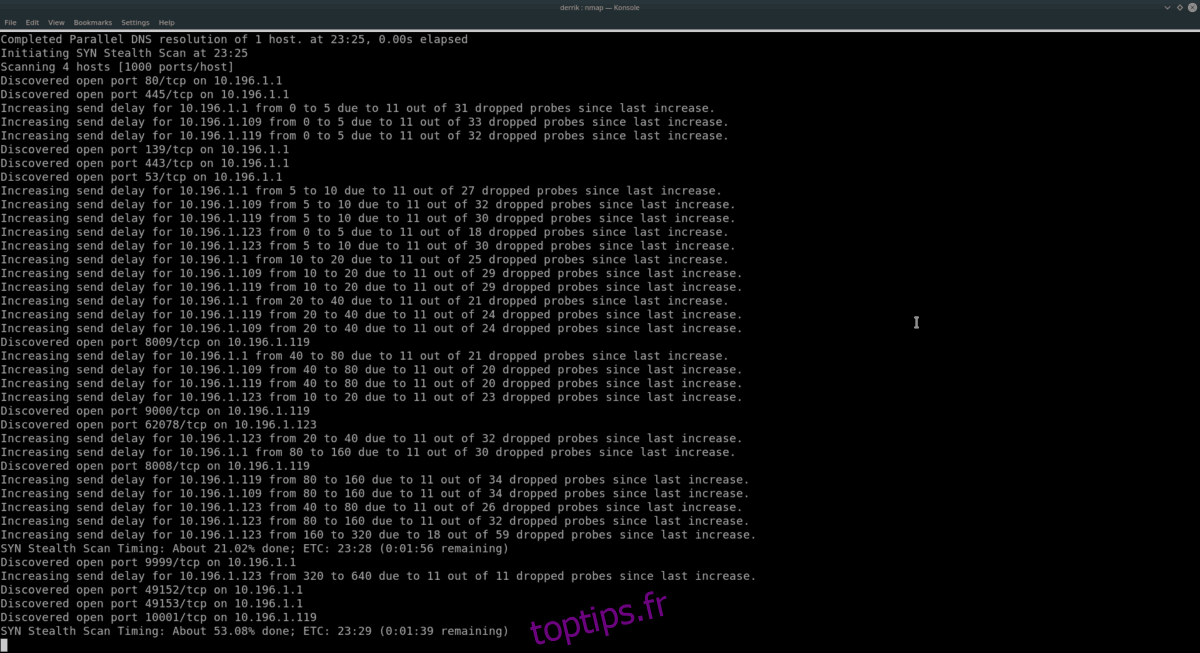

Si votre réseau est configuré avec l’adresse 10.196.1.1, essayez :

nmap -sS 10.196.1.X-Y

Ou

nmap -sS -O -vv 10.196.1.X-Y

Vous n’utilisez ni 10.196.1.1 ni 192.168.1.0 ? Déterminez la plage d’adresses IP que vous désirez analyser et appliquez l’exemple suivant ci-dessous.

Remarque : Nmap peut explorer n’importe quelle étendue d’adresses IP. Pour une efficacité accrue, identifiez l’adresse IP du routeur de votre réseau local et basez votre analyse dessus.

nmap -sS x.x.x.x-yy

Ou

nmap -sS -O -vv x.x.x.x-yy

Analyse du sous-réseau

L’utilisation de l’outil Nmap pour examiner une série d’adresses IP s’avère efficace. Une alternative à l’analyse d’une plage consiste à examiner tous les appareils d’un sous-réseau. Pour ce faire, indiquez l’adresse IP de base de votre routeur (celle qui sert à fournir une connexion réseau à chaque ordinateur du réseau) et ajoutez la notation /24.

Par exemple, pour explorer toutes les adresses IP sur un routeur utilisant l’adresse IP de base 192.168.1.1, la commande serait :

nmap -sS 192.168.1.1/24

Pour davantage d’informations sur cette analyse, ajoutez O et VV.

nmap -sS -O -vv 192.168.1.1/24

Ou, pour un routeur avec l’adresse IP de base 10.196 .1.1, essayez cette commande à la place.

nmap -sS 10.196.1.1/24

Ou, pour des informations plus détaillées :

nmap -sS -O -vv 10.196.1.1/24

Les exemples 192.168.1.1 et 10.196.1.1 devraient fonctionner pour la majorité des utilisateurs. Toutefois, ce ne sont pas les seules adresses IP de départ possibles. Si vous avez besoin d’analyser les appareils d’un sous-réseau et que vous n’utilisez pas ces adresses IP de base, essayez l’exemple suivant :

nmap -sS x.x.x.x/24

Ou

nmap -sS -O -vv x.x.x.x/24

En savoir plus sur Nmap

Dans ce guide, nous n’avons fait qu’effleurer la surface des possibilités qu’offre Nmap sous Linux. Si vous souhaitez approfondir vos connaissances à ce sujet, exécutez nmap avec l’option –help. Elle affichera toutes les options et commandes disponibles.

nmap --help