La cybersécurité, dont l’objectif est de protéger les systèmes informatiques contre les intrusions malveillantes, a adopté certaines stratégies militaires, notamment la défense en profondeur, afin d’optimiser la prévention et la neutralisation des cyberattaques.

La défense en profondeur, concept hérité de l’art militaire, était déjà employée au Moyen Âge. Les châteaux, avec leurs multiples barrières de sécurité (ponts-levis, douves, murs, tours de guet), offraient ainsi une protection accrue.

Cette tactique fut également cruciale lors des deux Guerres mondiales, où les militaires utilisaient des tranchées, des mitrailleuses stratégiquement placées, des fortifications, et des obstacles antichars pour ralentir l’ennemi, lui infliger des pertes et gagner un temps précieux pour riposter.

Dans le domaine de la cybersécurité, la défense en profondeur se traduit par l’utilisation conjointe et superposée de divers outils et protocoles de sécurité, comme les pare-feu, le chiffrement et les systèmes de détection d’intrusion. L’objectif est de protéger les réseaux et systèmes informatiques des attaques.

Cette approche augmente considérablement la sécurité des actifs essentiels, car elle rend les systèmes plus difficiles à infiltrer. Si une mesure de protection échoue, d’autres niveaux de sécurité sont prêts à intervenir.

La défense en profondeur repose sur la redondance, car aucune mesure unique ne saurait suffire à contrer toutes les formes de cyberattaques. Son approche multicouche assure une protection contre un large éventail de menaces, garantissant ainsi une meilleure sécurité et une plus grande résistance à la compromission.

Principes de la défense en profondeur

La défense en profondeur s’articule autour des principes suivants :

Contrôles physiques

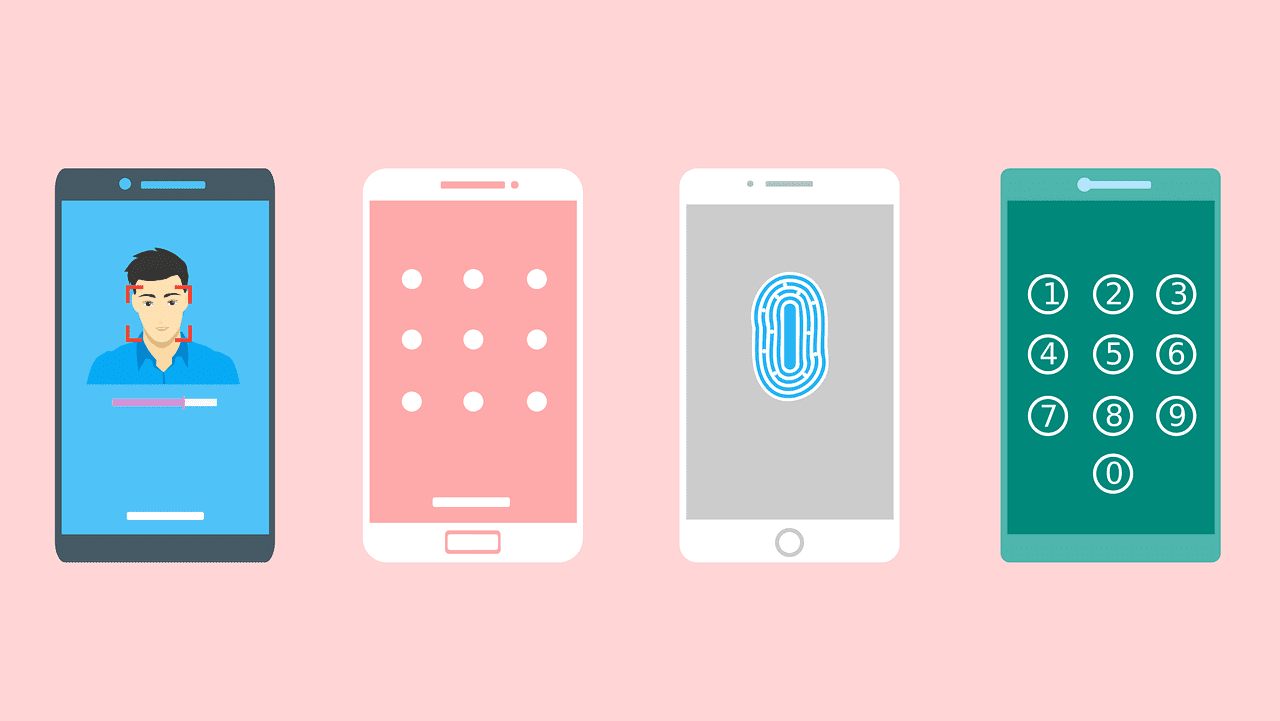

Ces mesures de sécurité visent à empêcher tout accès physique non autorisé aux systèmes informatiques. Elles comprennent notamment l’installation de caméras de surveillance, de portes verrouillées, de systèmes de contrôle d’accès par cartes ou biométriques, et la présence de gardes de sécurité dans les zones hébergeant des systèmes informatiques critiques.

Contrôles techniques

Il s’agit des outils matériels et logiciels employés pour protéger les systèmes contre les attaques malveillantes. On peut citer par exemple les pare-feu, l’authentification à plusieurs facteurs, les systèmes de détection ou de prévention d’intrusion (IDS/IPS), les antivirus, et la gestion de la configuration.

Contrôles administratifs

Ces contrôles regroupent les politiques et procédures de l’organisation, visant à régir l’accès aux ressources et à sensibiliser les employés aux bonnes pratiques de cybersécurité, afin de minimiser les risques d’erreurs humaines pouvant compromettre la sécurité des systèmes.

Importance de la défense en profondeur

Kevin Mitnick, ancien hacker de renom ayant infiltré des systèmes de grandes entreprises telles que Sun Microsystems, Nokia et Motorola, affirmait que « tout système est vulnérable avec suffisamment de temps et de ressources ».

Cette observation est toujours d’actualité, notamment en raison des outils sophistiqués dont disposent les cybercriminels. Il n’existe donc pas de solution de cybersécurité infaillible. C’est pourquoi la défense en profondeur est essentielle, en particulier dans un environnement où les attaquants ont accès à des ressources considérables.

La défense en profondeur oblige les organisations à adopter une approche proactive en matière de sécurité, et à anticiper les failles potentielles, même en cas de défaillance d’un dispositif de sécurité.

La superposition de différentes mesures de sécurité offre une protection solide aux ressources essentielles, réduisant significativement les risques de compromission. La défense en profondeur rend ainsi l’intrusion dans les systèmes bien plus difficile pour les cybercriminels.

De plus, elle incite les organisations à adopter une approche globale en matière de sécurité, en considérant toutes les voies potentielles d’attaque. Tout comme dans l’armée, où la défense en profondeur permet de ralentir les assauts et de gagner du temps pour riposter, elle joue un rôle similaire dans la cybersécurité.

La défense en profondeur permet de retarder les actions malveillantes et donne aux administrateurs le temps d’identifier les menaces et de mettre en place des contre-mesures.

En cas de défaillance d’une mesure de sécurité, les autres contrôles limitent les dégâts et réduisent l’étendue des dommages potentiels.

Fonctionnement de la défense en profondeur

La redondance des mesures de sécurité est un élément clé de la défense en profondeur, car elle rend les attaques plus complexes. Prenons l’exemple d’un attaquant tentant d’introduire une clé USB infectée.

La présence de gardes de sécurité ou le recours à la biométrie pour le contrôle d’accès peuvent contrecarrer cette tentative.

Si l’attaquant tente d’attaquer le réseau en y introduisant des logiciels malveillants, un pare-feu surveillant le trafic réseau ou un antivirus installé sur le réseau peuvent neutraliser cette attaque.

Si l’attaquant tente d’accéder au réseau avec des identifiants compromis, l’authentification à plusieurs facteurs peut empêcher cette tentative d’intrusion.

Même si l’attaquant parvient à pénétrer le système, un système de détection d’intrusion peut détecter et signaler cette infraction, permettant d’agir rapidement. Un système de prévention d’intrusion peut également être employé pour bloquer activement les menaces.

Si l’attaquant parvient à franchir toutes ces barrières, le chiffrement des données, en transit ou au repos, empêchera l’exploitation d’informations sensibles.

Malgré la détermination des attaquants, la défense en profondeur rend l’accès à un système extrêmement difficile, les décourageant ou laissant le temps à l’organisation de réagir avant que les systèmes ne soient piratés.

Applications de la défense en profondeur

La défense en profondeur peut être appliquée dans divers contextes. Voici quelques exemples :

#1. Sécurité des réseaux

La protection des réseaux contre les attaques est une application courante de la défense en profondeur. Des pare-feu sont mis en place pour surveiller le trafic réseau en fonction de la politique de l’organisation. Des systèmes de protection contre les intrusions sont également utilisés pour détecter les activités malveillantes, les prévenir et les atténuer.

Par ailleurs, un logiciel antivirus est installé pour bloquer l’installation de logiciels malveillants et supprimer ceux qui pourraient s’être introduits dans le réseau.

Enfin, le chiffrement des données, en transit et au repos, constitue la dernière ligne de défense. Ainsi, même si les attaquants parviennent à contourner les mesures de sécurité précédentes, ils ne pourront pas exploiter les données auxquelles ils accèdent, car celles-ci seront cryptées.

#2. Sécurité des terminaux

Les terminaux (serveurs, ordinateurs de bureau, machines virtuelles et appareils mobiles) se connectent au réseau de l’organisation. La sécurité des terminaux consiste à protéger ces appareils contre les menaces.

Dans ce cadre, une stratégie de défense en profondeur peut inclure la sécurisation physique des lieux où se trouvent les terminaux, l’utilisation de mots de passe robustes et de l’authentification à plusieurs facteurs pour contrôler l’accès aux appareils, ainsi que la journalisation des activités des appareils. L’ajout de pare-feu, d’antivirus et le chiffrement des données renforcent encore la sécurité.

#3. Sécurité des applications

La défense en profondeur est également essentielle pour sécuriser les applications, car celles-ci traitent des données sensibles.

Dans ce cas, la défense en profondeur peut se traduire par l’application de bonnes pratiques de codage pour limiter les failles de sécurité, la réalisation régulière de tests d’applications pour identifier les vulnérabilités, le chiffrement des données (en transit et au repos) et la mise en œuvre d’une authentification multifacteur pour confirmer l’identité des utilisateurs, en plus de conserver un journal des activités.

Sécurité en couches vs défense en profondeur

Ces deux approches de sécurité consistent à utiliser plusieurs niveaux de protection afin d’améliorer la sécurité des ressources informatiques. Cependant, leur mise en œuvre et leur objectif divergent, bien qu’elles reposent toutes deux sur la redondance pour améliorer la sécurité.

La sécurité en couches consiste à déployer plusieurs outils de sécurité pour protéger les zones les plus vulnérables de la sécurité d’une organisation.

Dans cette approche, plusieurs mesures de sécurité sont déployées au même niveau, comme l’utilisation de différents logiciels antivirus afin que, si un antivirus ne détecte pas une menace ou présente une lacune, une autre option puisse la détecter.

Un autre exemple consiste à utiliser plusieurs pare-feu ou systèmes de détection d’intrusion. Ainsi, si un produit ne parvient pas à bloquer une intrusion, un autre produit peut prendre le relais.

Cette approche garantit que la sécurité des systèmes informatiques ne sera pas compromise, même en cas de défaillance d’un produit. La sécurité en couches peut s’appliquer à différents niveaux de sécurité afin d’améliorer la sécurité des systèmes informatiques critiques.

Contrairement à la sécurité en couches, qui crée une redondance à un seul niveau, la défense en profondeur crée une redondance à plusieurs niveaux ou zones d’une éventuelle attaque. L’objectif est de protéger les systèmes informatiques contre un large éventail de menaces.

Un exemple de défense en profondeur consiste à utiliser des pare-feu, une authentification multifactorielle, des systèmes de détection d’intrusion, des salles informatiques physiquement sécurisées et un logiciel antivirus. Chaque outil de sécurité répond à un problème différent et protège ainsi le système contre diverses attaques.

Conclusion

Les cyberattaques ont montré que les acteurs malveillants explorent différents vecteurs d’attaque lorsqu’ils cherchent une vulnérabilité à exploiter. Face à la diversité des attaques potentielles, les organisations ne peuvent se reposer sur une seule mesure de sécurité.

Il est donc indispensable de mettre en œuvre une défense en profondeur afin de protéger efficacement les ressources informatiques critiques. Cette stratégie permet de couvrir toutes les voies possibles que les acteurs malveillants pourraient emprunter pour exploiter un système.

La défense en profondeur donne également aux entreprises l’avantage de ralentir les attaques et de les détecter rapidement, leur offrant ainsi le temps nécessaire pour réagir avant que les systèmes ne soient compromis.

Vous pouvez également vous intéresser aux pots de miel et aux réseaux de pots de miel en cybersécurité.