La plupart ne le savent peut-être pas, mais Linux peut aussi attraper des virus. Heureusement, il existe un formidable outil de ligne de commande que tous les utilisateurs de Linux utilisent, et il s’appelle ClamAV. Grâce à lui, les utilisateurs pourront détecter des types de virus via la ligne de commande et rechercher des exploits (pour Windows et Linux).

Table des matières

Installez ClamAV

ClamAV est facile à installer sur Linux grâce au fait qu’il est inclus dans de nombreuses sources de logiciels de distribution grand public. Pour installer cette application, ouvrez un terminal et suivez les instructions ci-dessous pour le faire fonctionner.

Remarque: ClamAV a une version graphique de l’application si vous n’aimez pas la ligne de commande Linux. Il prend tous les meilleurs aspects du terminal et le met dans une interface utilisateur facile à utiliser. Consultez le site officiel pour apprendre plus.

Ubuntu

sudo apt install clamav

Debian

sudo apt-get install clamav

Arch Linux

sudo pacman -S clamav

Feutre

sudo dnf install clamav

OpenSUSE

sudo zypper install clamav

Linux générique

Construire le scanner de virus ClamAV à partir de la source sur la plate-forme Linux nécessite quelques dépendances. Installez tous ces programmes sur votre ordinateur avant de continuer.

compilateur gcc ou clang C

OpenSSL

bibliothèque zlib

wget

Une fois les dépendances prises en charge sur votre ordinateur Linux, il est temps de démarrer le processus de construction. Récupérez la dernière version de code de ClamAV avec l’outil de téléchargement wget.

Remarque: comme vous construisez le programme à partir de la source, les mises à jour automatiques ne sont pas possibles. Pour vous assurer que votre antivirus est toujours à jour, retéléchargez le code de ClamAV ici et compilez le code régulièrement.

wget https://www.clamav.net/downloads/production/clamav-0.100.2.tar.gz

Vous n’avez pas de wget? Essayez plutôt cURL:

curl https://www.clamav.net/downloads/production/clamav-0.100.2.tar.gz > clamav-0.100.2.tar.gz

Maintenant que le téléchargement du code est terminé via wget, extrayez l’archive TarGZ de ClamAV.

tar zxvf clamav-0.100.2.tar.gz

À l’aide de la commande CD, déplacez votre session de terminal du dossier de base vers le dossier clamav-0.100.2 nouvellement extrait.

cd clamav-0.100.2

Exécutez le script de configuration. Configure vous permettra de déterminer que toutes les dépendances pour les exigences de construction sont satisfaites.

./configure --with-user

Si le script Configure ne vous montre aucun avertissement, tout est prêt. Démarrez le processus de compilation de code en exécutant la commande make.

make

Laissez l’outil de compilation de code générer ClamAV. Cela peut prendre beaucoup de temps, alors soyez patient. Une fois le processus de construction terminé, installez le logiciel sur votre PC Linux avec la commande make install.

sudo make install

Rechercher des virus via la ligne de commande

Les antivirus trouvent les chevaux de Troie et d’autres problèmes en vérifiant un fichier de «définitions». Ce fichier de définitions est une liste qui informe le scanneur des éléments douteux. ClamAV a également un fichier de définition et les utilisateurs peuvent le mettre à jour avec la commande freshclam. Dans le terminal, exécutez:

sudo freshclam

Assurez-vous d’exécuter régulièrement la commande freshclam chaque semaine (ou même quotidiennement si vous êtes paranoïaque à propos de l’apparition de virus sur votre PC ou serveur Linux).

Une fois que vous aurez les dernières définitions de virus pour ClamAV sur Linux, vous pourrez rechercher les vulnérabilités. Pour examiner un dossier individuel pour les virus, exécutez la commande ci-dessous:

sudo clamscan /location/of/folder/

Il est également possible d’utiliser clamscan pour rechercher des virus dans un répertoire, ainsi que tous les sous-répertoires à l’intérieur, en utilisant le commutateur r.

sudo clamscan -r /location/of/folder/

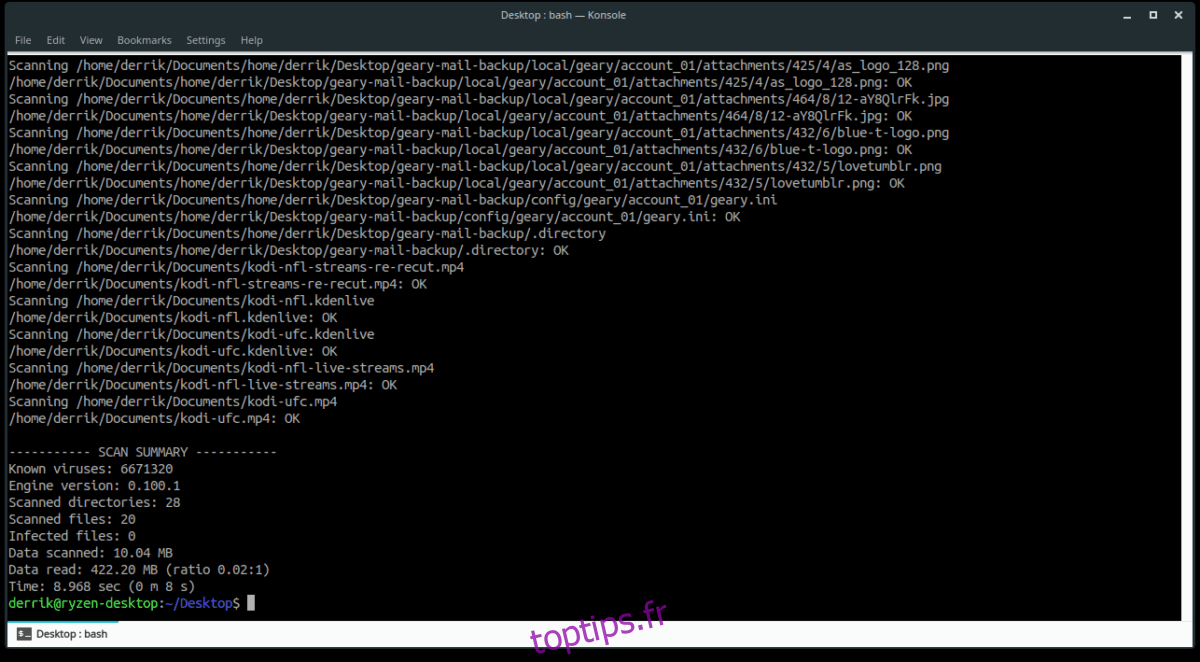

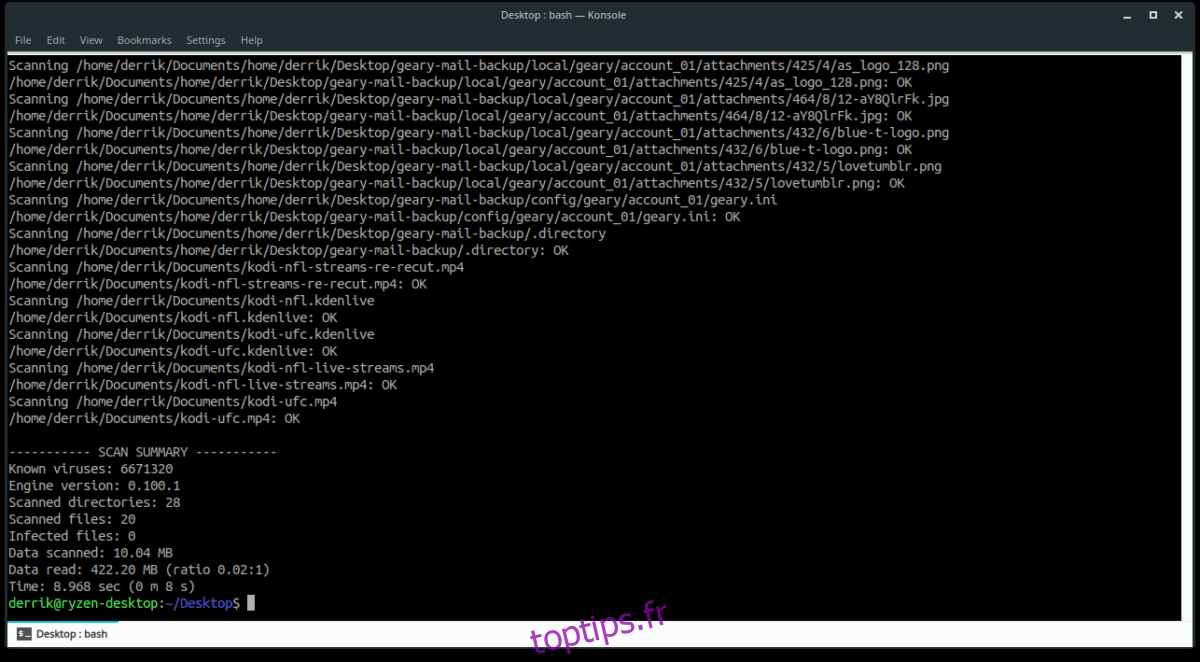

Analyser le dossier d’accueil

Le répertoire de base sous Linux est le principal emplacement avec lequel les utilisateurs interagissent sur l’ordinateur. Par conséquent, si vous avez un virus, ce sera dans ce dossier ou dans de nombreux sous-dossiers. Pour analyser le dossier de départ, pointez la commande clamscan sur / home / username /. Vous pouvez également utiliser ~ /, si vous ne souhaitez pas saisir de nom d’utilisateur.

Remarque: utilisez le commutateur -v pour imprimer le processus de numérisation masqué par ClamAV.

sudo clamscan -rv ~/

ou

sudo clamscan -rv /home/username

Vous souhaitez analyser le dossier de départ de plusieurs utilisateurs? Essayez de pointer clamscan sur / home /, au lieu de / home / username /.

sudo clamscan -rv /home/

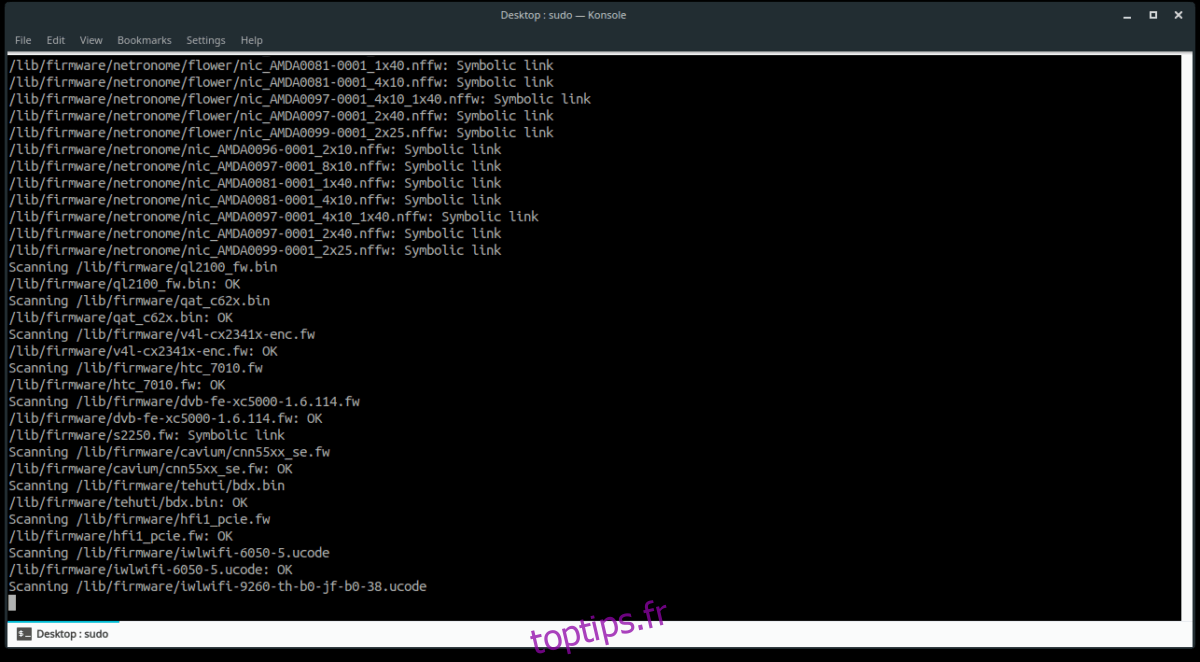

Analyse à l’échelle du système

Vous pouvez avoir des fichiers dangereux et douteux sur votre PC Linux en dehors de votre dossier de départ. Si vous souhaitez rechercher des éléments comme celui-ci, vous devrez effectuer une analyse à l’échelle du système. Utilisez clamscan et pointez-le directement vers votre répertoire racine.

sudo clamscan -rv /

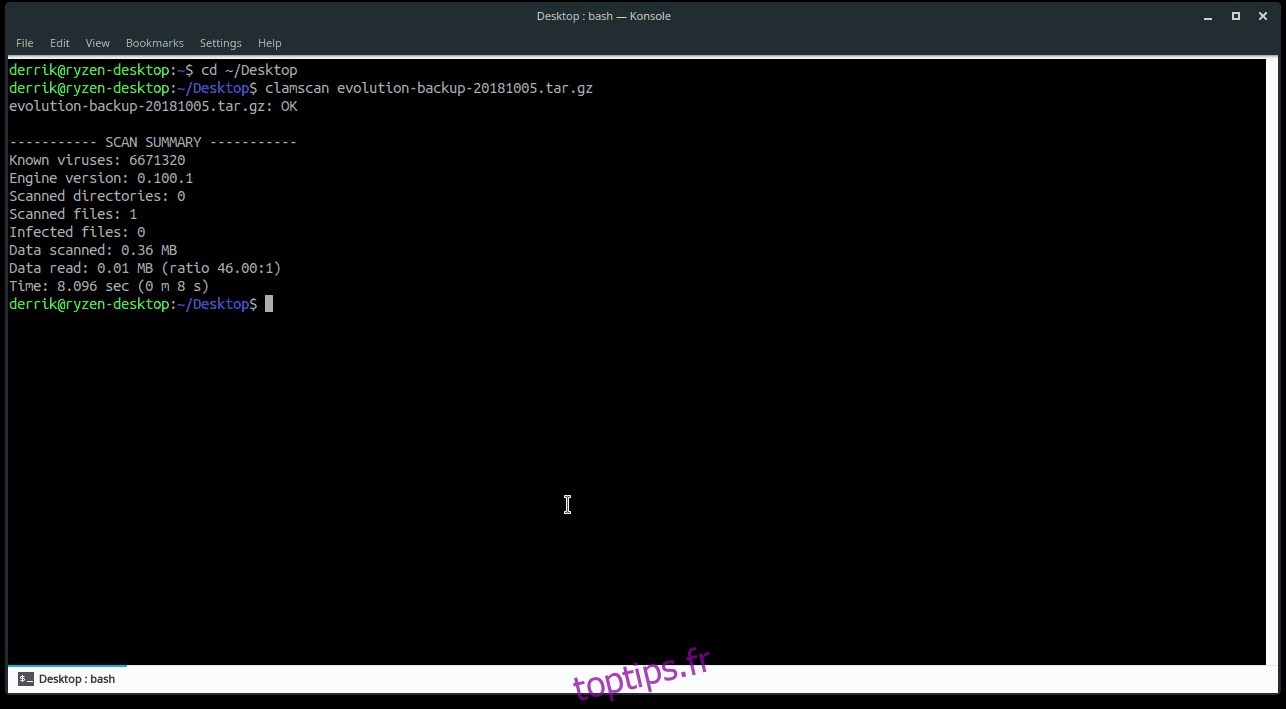

Analyser un seul fichier

ClamAV est souvent utilisé pour analyser les systèmes de fichiers Linux à la recherche de fichiers vulnérables. Une autre utilisation de ClamAV est d’analyser les fichiers individuels pour les problèmes. Pour analyser un fichier individuel, exécutez clamscan et pointez-le directement vers l’emplacement du fichier.

Remarque: assurez-vous de personnaliser les commandes ci-dessous pour répondre à vos propres besoins.

sudo clamscan -v /location/of/file/file.file

Vous pouvez également utiliser la commande CD pour accéder à l’emplacement exact du fichier, puis exécuter l’analyse.

cd /location/of/file/file.file sudo clamscan -v file.file