Des géants technologiques tels que Microsoft, Google et Mozilla sont les fers de lance du DNS sur HTTPS (DoH). Cette innovation assure le chiffrement des requêtes DNS, renforçant ainsi la confidentialité et la sécurité des activités en ligne. Néanmoins, cette avancée n’est pas sans controverse, comme en témoigne le lobbying de Comcast contre cette technologie. Voici ce qu’il faut comprendre.

Qu’est-ce que le DNS sur HTTPS?

L’évolution du web tend vers un chiffrement généralisé. De nos jours, la grande majorité des sites web que nous visitons utilisent le protocole de chiffrement HTTPS. Les navigateurs web modernes, à l’instar de Chrome, signalent dorénavant les sites qui emploient le protocole HTTP standard comme « non sécurisés ». De plus, la dernière version du protocole HTTP, nommée HTTP/3, intègre nativement le chiffrement.

Ce chiffrement a pour but de garantir qu’aucune entité ne puisse altérer une page web pendant que vous la consultez, ni espionner vos activités en ligne. Par exemple, lorsque vous vous connectez à Wikipedia.org, votre fournisseur d’accès internet (FAI) ou l’administrateur du point d’accès Wi-Fi auquel vous êtes connecté ne peuvent voir que votre connexion à wikipedia.org. Ils ne sont pas en mesure d’identifier l’article que vous consultez ni de modifier le contenu de Wikipédia durant le transfert.

Cependant, dans cette course au chiffrement, le DNS a été négligé. Le système de noms de domaine (DNS) facilite la connexion aux sites web à travers leurs noms de domaine plutôt que par des adresses IP numériques. Ainsi, lorsque vous saisissez un nom de domaine comme google.com, votre système interroge le serveur DNS configuré afin d’obtenir l’adresse IP correspondant à google.com, puis se connecte à cette adresse.

Jusqu’à présent, ces requêtes DNS étaient effectuées sans chiffrement. Lorsque vous accédez à un site web, votre système effectue une demande indiquant que vous recherchez l’adresse IP correspondant au domaine concerné. Toute entité se trouvant entre votre système et le serveur DNS – qu’il s’agisse de votre FAI ou d’un simple point d’accès Wi-Fi public – peut potentiellement enregistrer les noms de domaines auxquels vous vous connectez.

Le DNS sur HTTPS vient pallier cette lacune. Avec ce protocole, votre système établit une connexion chiffrée et sécurisée avec votre serveur DNS, transmettant ainsi la requête et la réponse via cette connexion. Par conséquent, aucune tierce partie ne peut identifier les noms de domaine que vous recherchez ni altérer la réponse obtenue.

Aujourd’hui, la plupart des utilisateurs recourent aux serveurs DNS fournis par leur FAI. Néanmoins, il existe de nombreux serveurs DNS tiers comme Cloudflare 1.1.1.1, DNS public de Google, et OpenDNS. Ces fournisseurs tiers sont parmi les premiers à proposer la prise en charge serveur du DNS sur HTTPS. Pour tirer profit du DNS sur HTTPS, il est nécessaire de disposer d’un serveur DNS compatible ainsi que d’un client (tel qu’un navigateur web ou un système d’exploitation) qui le prenne en charge.

Qui soutient cette initiative?

Google et Mozilla sont déjà en phase de test du DNS sur HTTPS dans Google Chrome et Mozilla Firefox respectivement. Le 17 novembre 2019, Microsoft a annoncé qu’il allait intégrer le DNS sur HTTPS à la pile réseau Windows. Cela permettra à chaque application sous Windows de bénéficier de la protection du DNS sur HTTPS, sans nécessiter de programmation spécifique à cet effet.

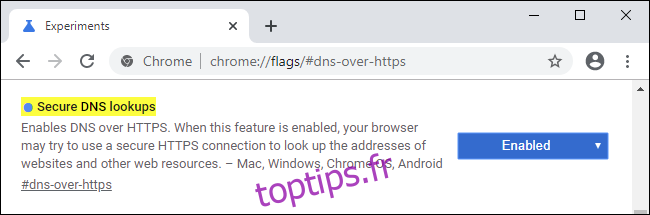

Google a indiqué qu’il activerait le DoH par défaut pour 1% des utilisateurs à compter de Chrome 79, dont la sortie est prévue pour le 10 décembre 2019. À la sortie de cette version, il sera également possible d’activer cette fonctionnalité en accédant à chrome://flags/#dns-over-https.

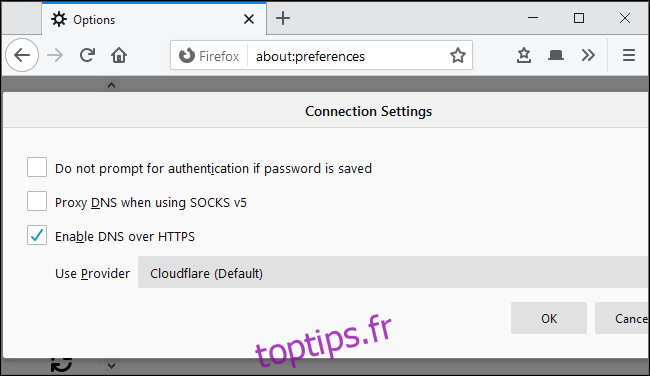

Mozilla a déclaré qu’il activerait le DNS sur HTTPS pour tous les utilisateurs en 2019. Dans la version stable actuelle de Firefox, vous pouvez accéder au menu > Options > Général, faire défiler vers le bas, puis cliquer sur «Paramètres» sous Paramètres réseau pour trouver cette option et activer «Activer DNS sur HTTPS».

Apple n’a pas encore communiqué ses plans concernant le DNS sur HTTPS, mais il est fort probable que l’entreprise suivra le mouvement et implémentera la prise en charge dans iOS et macOS à l’instar du reste de l’industrie.

Bien que le DNS sur HTTPS ne soit pas encore activé par défaut pour l’ensemble des utilisateurs, il devrait contribuer à rendre l’utilisation d’internet plus privée et sécurisée une fois pleinement déployé.

Pourquoi Comcast s’oppose-t-il à cette initiative?

Bien que le concept ne semble pas polémique en apparence, il soulève des controverses. En effet, Comcast a exercé des pressions auprès du Congrès pour empêcher Google de déployer le DNS sur HTTPS.

D’après une présentation remise aux législateurs et obtenue par Motherboard, Comcast affirme que Google poursuit des « plans unilatéraux » (avec Mozilla) pour activer DoH et « [centraliser] la majorité des données DNS à l’échelle mondiale avec Google », ce qui « marquerait une transformation fondamentale de la nature décentralisée de l’architecture d’internet ».

En réalité, ces affirmations sont en grande partie fausses. Marshell Erwin, de Mozilla, a déclaré à Motherboard que « l’ensemble des diapositives est extrêmement trompeur et inexact ». Dans un article de blog, Kenji Beaheux, chef de produit Chrome, souligne que Google Chrome ne forcera aucun utilisateur à changer de fournisseur DNS. Chrome se conformera au fournisseur DNS actuel du système : si celui-ci ne prend pas en charge le DNS sur HTTPS, Chrome n’utilisera pas ce protocole.

De plus, Microsoft a depuis annoncé son intention de prendre en charge le DoH au niveau du système d’exploitation Windows. L’adoption de ce protocole par Microsoft, Google et Mozilla dément l’idée d’un schéma « unilatéral » de Google.

Certains ont émis l’hypothèse que Comcast s’oppose au DoH car il ne pourra plus collecter les données des requêtes DNS. Cependant, Comcast a promis ne pas espionner les recherches DNS de ses utilisateurs. L’entreprise insiste sur le fait qu’elle soutient le DNS chiffré, mais préfère une « solution collaborative à l’échelle de l’industrie » plutôt qu’une « action unilatérale ». Le message de Comcast est obscur – ses arguments contre le DNS sur HTTPS étaient clairement destinés à être présentés aux législateurs, et non au public.

Comment fonctionnera le DNS sur HTTPS?

Abstraction faite des objections singulières de Comcast, examinons le mode de fonctionnement concret du DNS sur HTTPS. Lorsque la prise en charge du DoH sera active dans Chrome, le navigateur utilisera le DNS sur HTTPS uniquement si le serveur DNS actuel du système le permet.

Autrement dit, si votre fournisseur d’accès internet est Comcast, et que ce dernier refuse de prendre en charge le DoH, Chrome fonctionnera comme il le fait aujourd’hui, sans chiffrer vos requêtes DNS. En revanche, si vous avez configuré un autre serveur DNS (Cloudflare DNS, Google Public DNS, OpenDNS, ou si votre FAI prend en charge le DoH), Chrome utilisera le chiffrement pour communiquer avec votre serveur DNS, améliorant ainsi automatiquement la sécurité de la connexion. Les utilisateurs ont la possibilité de choisir un fournisseur DNS proposant le DoH, mais Chrome n’imposera pas ce choix.

Cette approche préserve également le fonctionnement des solutions de filtrage de contenu basées sur le DNS. Si vous utilisez OpenDNS avec des sites web bloqués, Chrome conservera OpenDNS comme serveur DNS par défaut, sans modification de ce paramètre.

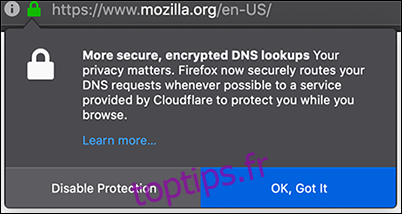

Firefox adopte une approche quelque peu différente. Mozilla a désigné Cloudflare comme fournisseur DNS chiffré par défaut aux États-Unis. Ainsi, même si vous avez configuré un autre serveur DNS, Firefox enverra vos requêtes DNS au serveur 1.1.1.1 de Cloudflare. Firefox offre la possibilité de désactiver cette option ou de choisir un fournisseur DNS chiffré personnalisé, mais Cloudflare demeure le choix par défaut.

Microsoft affirme que le DNS sur HTTPS dans Windows 10 fonctionnera de manière similaire à Chrome. Windows 10 respectera votre serveur DNS par défaut et n’activera le DoH que si ce serveur le prend en charge. Toutefois, Microsoft déclare qu’il guidera les « utilisateurs et administrateurs Windows soucieux de leur confidentialité » vers les paramètres du serveur DNS.

Windows 10 pourrait vous encourager à opter pour un serveur DNS sécurisé avec le DoH, mais Microsoft affirme que Windows ne procédera pas à ce changement de manière automatique.