Vous souhaitez protéger des fichiers cruciaux sans chiffrer l’intégralité de votre disque dur sous Linux ? Dans ce cas, nous vous conseillons d’utiliser gocryptfs. Ce système vous permet de créer un répertoire qui chiffre et déchiffre de manière transparente tous les éléments que vous y enregistrez.

gocryptfs : Une barrière contre les fuites de données

La protection de la vie privée est une préoccupation majeure à l’heure actuelle. Chaque semaine, nous sommes témoins d’annonces de failles de sécurité dans diverses organisations. Des entreprises signalent des incidents récents ou révèlent des violations survenues il y a quelque temps. Dans tous les cas, c’est une mauvaise nouvelle pour les personnes dont les données ont été exposées.

Des millions de personnes utilisent des plateformes telles que Dropbox, Google Drive et Microsoft OneDrive. Cela engendre un flux incessant de données envoyées vers le cloud. Si vous stockez une partie ou la totalité de vos informations sur le cloud, comment pouvez-vous garantir la sécurité de vos documents confidentiels en cas de violation ?

Les violations de données sont diverses et variées, et ne se limitent pas au cloud. Une clé USB égarée ou un ordinateur portable volé constituent également des menaces, bien que de moindre ampleur. L’importance n’est pas le seul facteur déterminant. Si les données sont sensibles, leur accès par une tierce personne peut avoir des conséquences désastreuses.

Une solution efficace consiste à chiffrer vos documents. Traditionnellement, cela implique de chiffrer l’ensemble du disque dur. Bien que cette méthode soit sécurisée, elle peut légèrement ralentir votre ordinateur. De plus, en cas de panne majeure, la restauration de votre système à partir de sauvegardes peut s’avérer plus complexe.

Avec gocryptfs, vous pouvez cibler uniquement les répertoires nécessitant une protection, évitant ainsi la surcharge liée au chiffrement et déchiffrement de l’ensemble du système. C’est une solution rapide, légère et simple à mettre en œuvre. De plus, le transfert de répertoires chiffrés vers d’autres machines est aisé. Tant que vous détenez le mot de passe d’accès à ces données, aucune trace de vos fichiers n’est laissée sur l’autre ordinateur.

Gocryptfs est conçu comme un système de fichiers léger et chiffré. Il peut également être monté par des comptes utilisateurs standard car il exploite le package Filesystem in Userspace (FUSE). FUSE assure la liaison entre gocryptfs et les fonctions du système de fichiers du noyau nécessaires à son fonctionnement.

Installation de gocryptfs

Pour installer gocryptfs sur Ubuntu, saisissez la commande suivante :

sudo apt-get install gocryptfs

Pour l’installer sur Fedora, entrez :

sudo dnf install gocryptfs

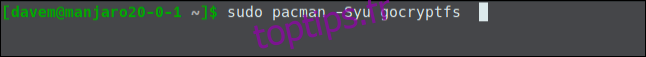

Sur Manjaro, la commande est :

sudo pacman -Syu gocryptfs

Création d’un répertoire chiffré

L’un des principaux atouts de gocryptfs est sa simplicité d’utilisation. Le processus est le suivant :

Créez un répertoire pour y placer les fichiers et sous-répertoires que vous souhaitez protéger.

Initialisez ce répertoire avec gocryptfs.

Créez un répertoire vide qui servira de point de montage, puis montez-y le répertoire chiffré.

À partir du point de montage, vous pouvez accéder aux fichiers déchiffrés, les utiliser et en créer de nouveaux.

Démontez le dossier chiffré lorsque vous avez terminé.

Nous allons créer un répertoire nommé « coffre-fort » pour stocker les données chiffrées. Pour cela, saisissez la commande suivante :

mkdir vault

Nous devons maintenant initialiser ce nouveau répertoire. Cette action crée le système de fichiers gocryptfs à l’intérieur :

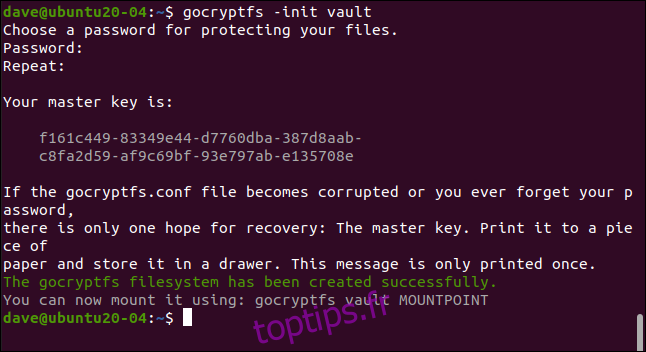

gocryptfs -init vault

Il vous sera demandé de saisir un mot de passe ; entrez-le deux fois pour confirmer sa validité. Choisissez un mot de passe solide : un bon modèle consiste à utiliser trois mots sans lien entre eux, et sans ponctuation, chiffres ou symboles.

Votre clé principale est générée et affichée. Copiez-la et conservez-la précieusement dans un endroit sûr et privé. Dans notre exemple, nous créons un répertoire gocryptfs sur une machine de test qui est réinitialisée après chaque rédaction d’article.

Pour les besoins de cet exemple, la clé principale de ce répertoire est visible. Dans la réalité, vous devez la protéger beaucoup plus. Si une personne malintentionnée s’en empare, elle peut accéder à toutes vos données chiffrées.

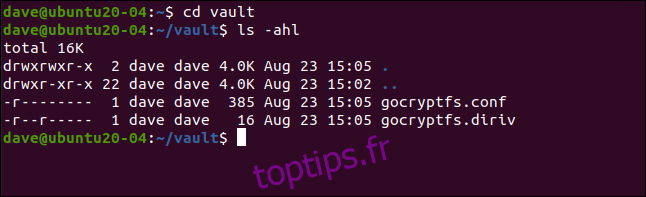

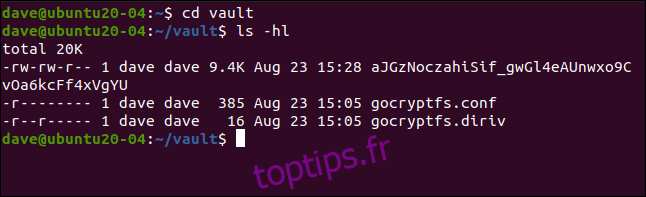

Si vous vous déplacez dans ce nouveau répertoire, vous verrez que deux fichiers ont été créés. Saisissez les commandes suivantes :

cd vault

ls -ahl

« Gocryptfs.diriv » est un petit fichier binaire, tandis que « gocryptfs.conf » contient des paramètres et des informations à protéger.

Si vous téléchargez vos données chiffrées vers le cloud ou si vous les sauvegardez sur des supports de stockage externes, veillez à ne pas inclure ce fichier. Cependant, si vous effectuez une sauvegarde sur un support local et sécurisé, vous pouvez inclure ce fichier.

Avec suffisamment de temps et d’efforts, il pourrait être possible d’extraire votre mot de passe à partir des entrées « clé cryptée » et « sel », comme le montre l’exemple ci-dessous :

cat gocryptfs.conf

Montage du répertoire chiffré

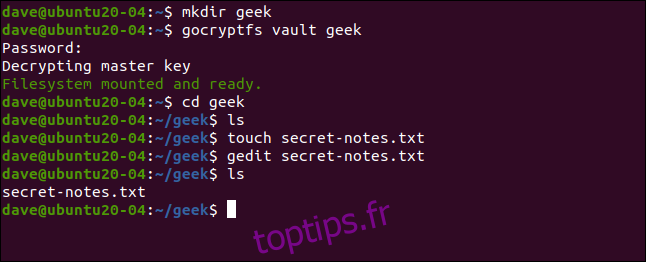

Le répertoire chiffré est monté sur un point de montage, qui est simplement un répertoire vide. Nous allons créer un répertoire nommé « geek » :

mkdir geek

Nous pouvons maintenant monter le répertoire chiffré sur le point de montage. En réalité, c’est le système de fichiers gocryptfs à l’intérieur du répertoire chiffré qui est monté. Il vous sera demandé de saisir le mot de passe :

gocryptfs vault geek

Une fois le répertoire chiffré monté, nous pouvons utiliser le répertoire du point de montage comme n’importe quel autre. Tout ce que nous modifions ou créons dans ce répertoire est en fait écrit dans le répertoire monté et chiffré.

Nous allons créer un fichier texte simple, comme celui-ci :

touch secret-notes.txt

Nous pouvons le modifier, ajouter du contenu et enregistrer le fichier :

gedit secret-notes.txt

Notre nouveau fichier a été créé :

ls

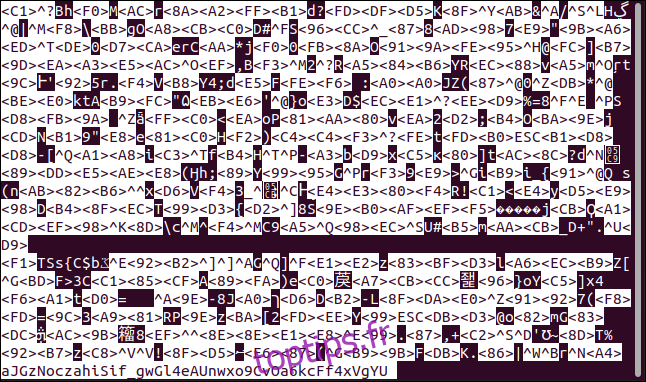

Si nous retournons dans notre répertoire chiffré, comme indiqué ci-dessous, nous constatons qu’un nouveau fichier a été créé avec un nom chiffré. Il est impossible de deviner de quel type de fichier il s’agit, rien qu’en lisant le nom :

cd vault

ls -hl

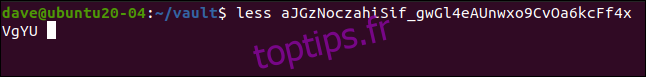

Si nous tentons d’afficher le contenu du fichier chiffré, nous constatons qu’il est effectivement illisible :

less aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

Notre simple fichier texte, illustré ci-dessous, est devenu indéchiffrable.

Démontage du répertoire chiffré

Une fois que vous avez terminé d’utiliser votre répertoire chiffré, vous pouvez le démonter à l’aide de la commande fusermount. Cette commande, faisant partie du package FUSE, désactive le système de fichiers gocryptfs du répertoire chiffré à partir du point de montage :

fusermount -u geek

Si vous saisissez la commande suivante pour vérifier votre répertoire de point de montage, vous constaterez qu’il est à nouveau vide :

ls

Toutes les données que vous avez manipulées sont désormais stockées de manière sécurisée dans le répertoire chiffré.

Simplicité et sécurité

Les systèmes simples ont l’avantage d’être utilisés plus souvent, tandis que les processus plus complexes ont tendance à être abandonnés. Non seulement gocryptfs est simple à utiliser, mais il est également sécurisé. La simplicité sans sécurité n’a pas d’intérêt.

Vous pouvez créer autant de répertoires chiffrés que nécessaire, ou un seul pour l’ensemble de vos données sensibles. Vous pouvez également créer quelques alias pour monter et démonter votre système de fichiers chiffré afin de rendre le processus encore plus facile.