Les données sont précieuses et, entre de mauvaises mains, elles peuvent nuire à un individu, un tiers ou une organisation.

C’est pourquoi nous avons le cryptage, un moyen de sécuriser les données pour le stockage ou lors des transferts de données sur Internet.

Et dans cet article, nous allons jeter un œil au chiffrement asymétrique.

Commençons.

Table des matières

Qu’est-ce que le cryptage ?

Le chiffrement est le processus informatique de conversion des données dans un format difficile à décoder (également appelé texte chiffré). Il s’appuie sur un algorithme de chiffrement de calcul robuste.

Ainsi, vous demandez aux ordinateurs de brouiller les données pour un stockage ou un transfert sécurisé. Cela signifie également que seules les parties autorisées peuvent accéder aux données.

Au cœur du chiffrement, vous avez des clés cryptographiques. Ils ont des clés générées mathématiquement, calculées sur la base d’autres paramètres de chiffrement et sur la base de l’accord de l’expéditeur et du destinataire.

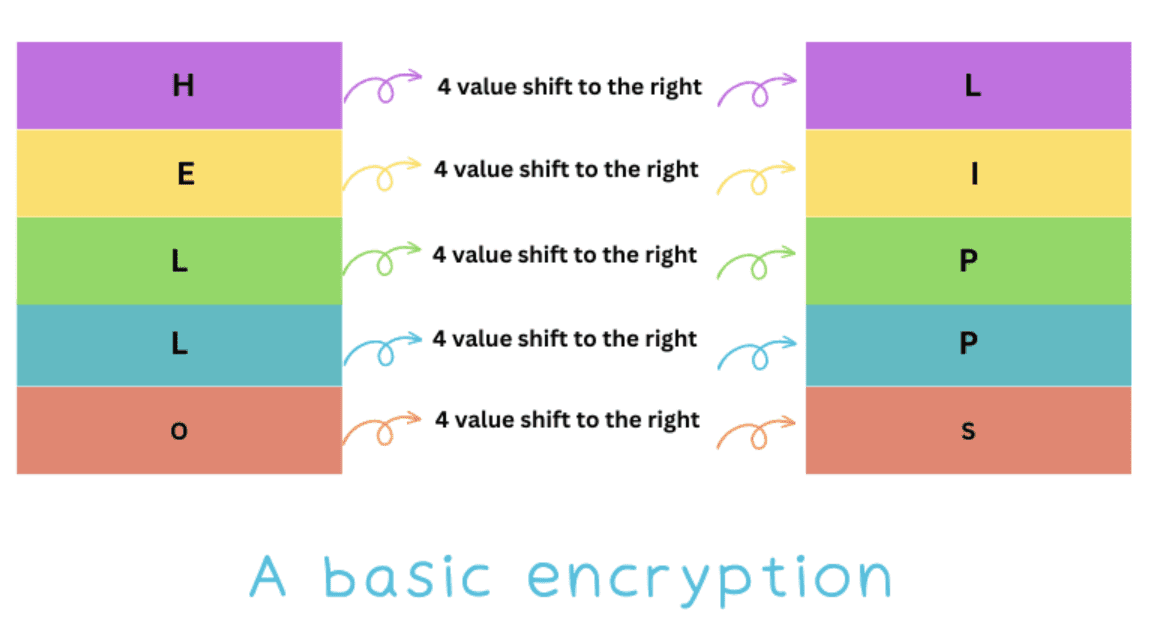

Prenons un exemple de cryptage simple.

Donc, vous (nommons-le Bob) voulez envoyer un message à John, votre ami Internet, qui aime les textes chiffrés.

Bob écrit le message, puis exécute les données via le « chiffrement ». L’algorithme de cryptage qu’ils utilisent est simple. Tout d’abord, Bob décale la valeur ASCII de 4 points et crée le texte chiffré.

Ainsi, les valeurs ASCII « A » deviennent de 65 à 69, ce qui renvoie une question de « E ». En ASCII, E vaut 69. Suivant cette méthode simple, Bob crée un message et l’envoie à John.

Comme John et Bob se sont déjà mis d’accord sur la façon d’encoder et de décoder, ils peuvent s’envoyer des messages.

Ainsi, si Bob écrit « Hello, John », son texte chiffré renverra « LIPPS0$NRLR ».

Le processus de décodage du message envoyé par Bob est appelé décryptage.

Pour comprendre, consultez la table ASCII.

Lisez également: Meilleurs convertisseurs de texte en ASCII que vous devriez essayer

Qu’est-ce que le chiffrement asymétrique ?

Le cryptage asymétrique (également appelé cryptographie asymétrique) est un cryptage à clé publique. Ici, l’algorithme effectue le chiffrement et le déchiffrement à l’aide de deux paires de clés :

- Clé publique : La clé publique aide au chiffrement des messages.

- Clé privée : la clé privée aide au décryptage des messages. La clé privée est également connue sous le nom de clé secrète car elle est non partageable et gardée confidentielle par le propriétaire.

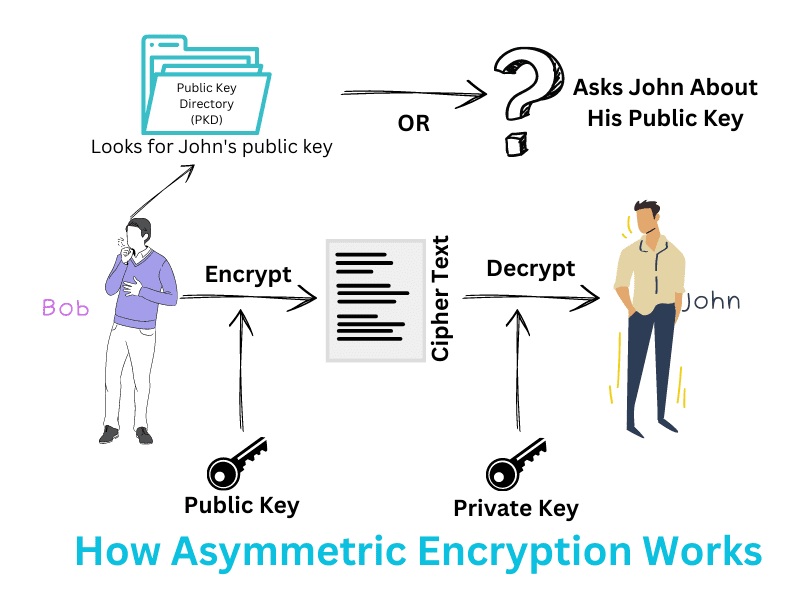

Alors, comment fonctionne le cryptage asymétrique ?

Reprenons Bob et John de notre exemple précédent.

Bob savait que sa méthode d’envoi de messages cryptés à John n’était pas sécurisée. Après tout, n’importe qui peut facilement forcer brutalement le cryptage.

Et c’est pourquoi il a choisi le cryptage asymétrique pour envoyer ses messages à John.

Dans ce cas, Bob demande d’abord la clé publique de John. Puis, comme il connaît déjà John, il peut lui demander personnellement.

Sinon, il existe un répertoire de clés publiques (PKD) à partir duquel les entités peuvent enregistrer et partager leur clé publique. De cette façon, toute personne souhaitant envoyer un message sécurisé doit se procurer la clé publique de cette personne.

Désormais, Bob peut utiliser le chiffrement asymétrique pour chiffrer le message avec la clé publique de l’expéditeur, dans ce cas, la clé publique de John.

John reçoit le message et peut le déchiffrer à l’aide de sa clé privée.

D’autre part, l’inverse est également possible. Cela signifie que les données peuvent être chiffrées et déchiffrées à l’aide d’une clé privée.

Ainsi, si Bob chiffre le message avec sa clé privée, John peut le déchiffrer en utilisant la clé publique de Bob !

Le chiffrement asymétrique fonctionne car vous avez besoin d’accéder à deux clés pour qu’il fonctionne. Ceci est différent du chiffrement symétrique, où le chiffrement et le déchiffrement sont effectués par une seule clé.

Comment fonctionne la cryptographie asymétrique ?

Pour bien comprendre le fonctionnement de la cryptographie asymétrique, nous devons voir comment cela fonctionne.

Le processus sous-jacent dépend fortement d’un algorithme qui utilise une fonction mathématique bien préparée. La fonction gère la génération de la paire de clés.

Cependant, la génération de clé varie en fonction de l’accord entre l’expéditeur et le destinataire.

De plus, la plupart des outils et des langages de programmation ont déjà des bibliothèques prédéfinies pour gérer la cryptographie. Donc, si vous optez pour le codage de la cryptographie asymétrique, vous devrez utiliser ces bibliothèques et ne pas perdre de temps à réinventer la roue.

Le processus courant qui a lieu lorsqu’une personne décide d’envoyer un message crypté à une autre personne est le suivant :

➡️ L’expéditeur et le destinataire génèrent des clés publiques et privées en fonction de certains paramètres.

➡️ Ensuite, l’expéditeur recherche la clé publique du destinataire dans le répertoire des clés publiques.

➡️ Avec la clé publique notée, l’expéditeur l’utilise pour chiffrer le message.

➡️ Il l’envoie ensuite au destinataire, qui le déchiffre avec sa clé privée.

➡️ Le destinataire peut décider de répondre au message, et le même processus se reproduit (juste en sens inverse).

Avantages du chiffrement asymétrique

Le chiffrement asymétrique offre de nombreux avantages. Ceux-ci inclus:

- Authentification des messages : le chiffrement asymétrique offre une excellente authentification des messages, qui permet de vérifier un message et son expéditeur. C’est pourquoi les signatures numériques sont l’un des meilleurs cas d’utilisation de la cryptographie asymétrique.

- Pratique : la mise en œuvre du chiffrement asymétrique est pratique car la distribution des clés est facile et accessible. Les clés publiques sont facilement accessibles, de sorte que les expéditeurs peuvent facilement chiffrer un message avec la clé publique du destinataire. D’autre part, le destinataire peut déchiffrer le message avec sa clé privée.

- Détecte la falsification : la cryptographie asymétrique détecte également toute forme de falsification pendant le transit.

- Permet la non-répudiation : Fonctionne de la même manière que les documents signés physiquement et ne peut donc pas être refusé par l’expéditeur.

Ensuite, nous discuterons des inconvénients du chiffrement asymétrique.

Inconvénients du chiffrement asymétrique

Les inconvénients de l’utilisation du chiffrement asymétrique incluent :

- Lent : le chiffrement asymétrique est lent et n’est donc pas idéal pour le transfert de données volumineuses.

- Clés publiques non authentifiées : Il propose un modèle ouvert où les clés publiques sont accessibles librement. Cependant, il n’existe aucun moyen de vérifier l’authenticité générale de la clé et son association avec un individu. Cela donne la charge de vérifier son authenticité à l’utilisateur.

- Clé privée non récupérable : Il n’existe aucun mécanisme pour récupérer la clé privée. S’il est perdu, les messages ne peuvent jamais être déchiffrés.

- Si la clé privée fuit, cela peut compromettre la sécurité : si la clé privée est compromise, cela peut entraîner des fuites de données ou de messages.

Nous allons maintenant explorer certains des cas d’utilisation du chiffrement asymétrique.

Cas d’utilisation du chiffrement asymétrique

#1. Signatures numériques

Les signatures numériques sont courantes de nos jours. Ils utilisent l’algorithme Rivest-Shamir-Adleman (RSA). Il génère deux clés mathématiquement connectées : publique et privée. De cette façon, la signature numérique est créée à l’aide d’une clé privée et peut être facilement vérifiée ou déchiffrée à l’aide de la clé publique du signataire.

#2. E-mail crypté

Les e-mails peuvent être envoyés en toute sécurité via Internet. Le contenu de l’e-mail est crypté avec la clé publique et décrypté avec la clé privée.

#3. SSL/TLS

SSL/TLS est un protocole sécurisé pour communiquer sur le réseau. Il utilise un cryptage symétrique et asymétrique pour créer une connexion sécurisée entre l’expéditeur et le destinataire.

Dans la plupart des cas, il utilise un cryptage symétrique. Néanmoins, il peut être nécessaire d’utiliser une cryptographie asymétrique lorsque les deux parties génèrent leurs clés de session, ce qui nécessite un chiffrement asymétrique pour vérifier l’identité du serveur d’origine.

#4. Crypto-monnaies

L’un des cas d’utilisation les plus courants de la cryptographie asymétrique est la crypto-monnaie. Ici, les clés publiques et privées sont utilisées pour effectuer le cryptage.

La cryptographie à clé publique fonctionne bien avec la crypto car la clé publique est mise à disposition pour le transfert, tandis que les clés privées fonctionnent pour déverrouiller les transactions et recevoir des crypto-monnaies. La crypto populaire qui utilise le cryptage asymétrique comprend Bitcoin.

#5. Navigation cryptée

Les navigateurs peuvent également utiliser un cryptage asymétrique pour sécuriser vos données pendant le transfert. Par exemple, après avoir ouvert votre navigateur et accédé à un site, vous remarquerez le protocole HTTPS devant l’URL. Le ‘s’ ici signifie sécurisé. Pour obtenir une connexion sécurisée, la poignée de main du navigateur au serveur, où les deux parties décident comment crypter les données.

Les navigateurs peuvent utiliser à la fois un cryptage symétrique et asymétrique pour effectuer la poignée de main. Cependant, le cryptage asymétrique facilite la création d’une connectivité sécurisée.

Dans des scénarios réels, les navigateurs sont suffisamment intelligents pour utiliser les deux types de cryptage pour obtenir une connectivité sécurisée.

#6. Partage de clés pour la cryptographie à clé symétrique

Le chiffrement à clé asymétrique permet également de partager des clés symétriques sur une connexion.

Vs symétriques. Cryptage asymétrique

Les différences entre symétrique et asymétrique sont les suivantes.

Cryptage asymétriqueCryptage symétriqueClésIl nécessite deux clés pour fonctionner. La clé publique chiffre le message, tandis que la clé privée déchiffre le message. L’inverse est également possible. Le chiffrement symétrique ne nécessite qu’une seule clé. La clé chiffre et déchiffre le message.Taille du texte chiffréLe texte chiffré généré par le chiffrement asymétrique est soit de longueur similaire au message, soit plus grand.Il existe de nombreux algorithmes de chiffrement asymétrique populaires, notamment RSA, ECC, EL, Gamal, Diffie-Hellman, etc. Cas d’utilisation idéal Les algorithmes populaires de cryptage symétrique incluent RC4, DES, 3DES et AES. Le texte chiffré généré par le cryptage symétrique est similaire ou plus petit en longueur que le message. Vitesse et efficacité. Le processus de cryptage est relativement plus lent que le cryptage symétrique. Cela rend moins efficace l’envoi de grandes quantités de données. Le processus de chiffrement est plus rapide que celui du chiffrement asymétrique. Cela rend efficace l’envoi d’une grande quantité de données. Algorithmes Les algorithmes populaires de cryptage symétrique incluent RC4, DES, 3DES et AES. ont une longueur de 128 ou 256 bits.ObjectifLe cryptage asymétrique peut être utilisé pour le cryptage des données, l’authentification et la création d’un canal de connexion sécurisé.Le cryptage symétrique est principalement utilisé pour effectuer des transferts de données en bloc.

Quand utiliser le chiffrement asymétrique ?

Vous devez utiliser le chiffrement asymétrique lorsque :

- Vous recherchez une option plus sécurisée pour le cryptage et l’envoi des messages.

- Vous envoyez de petites quantités de données car le chiffrement asymétrique est lent et inadapté aux transferts de données volumineux.

- Vous cherchez à confirmer les signatures numériques.

- Vous travaillez avec des crypto-monnaies et souhaitez autoriser les transactions en confirmant votre identité.

Derniers mots

Le chiffrement asymétrique est au cœur de différentes technologies. Vous trouverez de nombreuses utilisations, que ce soit TLS/SSL pour vérifier les signatures numériques.

De plus, grâce aux bibliothèques de cryptographie déjà disponibles, vous pouvez rapidement implémenter la cryptographie asymétrique dans votre outil et langage de programmation préférés. Vous n’avez pas besoin de réinventer la roue et d’écrire vous-même la cryptographie asymétrique.

Ensuite, consultez un article détaillé sur le chiffrement symétrique.