Comment garantir la protection de votre application et de votre infrastructure contre les brèches de sécurité ?

Detectify propose une suite complète d’outils pour l’inventaire et la surveillance des actifs. Ces solutions incluent l’analyse des vulnérabilités, la découverte d’hôtes et l’identification de l’empreinte logicielle. L’utilisation de ces outils peut vous prémunir contre de mauvaises surprises, telles que la présence d’hôtes inconnus présentant des faiblesses ou de sous-domaines facilement exploitables.

De nombreux problèmes peuvent survenir, qu’un attaquant pourrait exploiter. Parmi les erreurs fréquentes, on observe :

- Le maintien de ports inutiles ouverts

- L’exposition de sous-domaines non sécurisés, de fichiers sensibles ou d’informations d’identification

- L’accessibilité du répertoire .git

- Les principales vulnérabilités OWASP, telles que les failles XSS, SSRF et RCE

Bien sûr, il est possible d’effectuer manuellement un scan de ports, de rechercher des sous-domaines et de tester les vulnérabilités. C’est une bonne approche ponctuelle, mais cette méthode devient rapidement chronophage et inefficace si elle doit être répétée fréquemment.

Alors, quelle est la solution ?

La réponse est la surveillance des actifs par Detectify. Cette solution permet de surveiller en continu les actifs de votre application web et d’effectuer des analyses régulières pour détecter les failles mentionnées précédemment, ainsi que de nombreuses autres. Ainsi, votre entreprise en ligne est protégée de manière proactive 🛡️.

- Detectify s’appuie sur une communauté privée de hackers éthiques. Ceux-ci recherchent les vulnérabilités de manière collaborative, offrant ainsi des alertes du point de vue d’un attaquant réel.

- D’autres outils se basent sur des signatures et des tests de versions, ce qui se rapproche plus d’une logique de conformité que de sécurité véritable. Les hackers de Detectify fournissent les charges utiles concrètes utilisées pour construire les tests de sécurité, offrant une série de tests uniques, introuvables dans d’autres produits sur le marché.

- Le résultat est une méthode de test de sécurité plus robuste, qui ne fournit que des résultats vérifiables.

- Vous obtenez des constats de sécurité pertinents, qui méritent d’être corrigés !

Sur leur blog, ils expliquent que le temps de développement des tests d’Asset Monitoring est passé à seulement 25 minutes entre la découverte d’une vulnérabilité par un hacker et la publication du test correspondant.

Cela vous intrigue ?

Découvrons ensemble comment fonctionne Detectify.

Pour commencer à utiliser Detectify Asset Monitoring, il faut d’abord vérifier que vous êtes propriétaire du domaine que vous souhaitez surveiller, ou que vous êtes autorisé à effectuer une analyse de sécurité sur celui-ci. Cette étape est cruciale pour éviter que les informations sensibles révélées par Detectify ne tombent entre de mauvaises mains.

Plusieurs méthodes de vérification de domaine sont possibles : téléversement d’un fichier .txt spécifique dans le répertoire racine de votre domaine, utilisation de Google Analytics, ajout d’un enregistrement DNS ou insertion d’une balise META sur une page web. Une option de vérification assistée est également disponible si aucune des méthodes en libre-service ne convient.

Création d’un profil d’analyse

La deuxième étape de la configuration de Detectify consiste à créer un profil d’analyse. Ce profil peut être associé à n’importe quel domaine, sous-domaine ou adresse IP de votre site, ayant des services HTTP ou HTTPS en cours d’exécution.

Une fois votre profil d’analyse créé, vous pouvez le personnaliser à l’aide de diverses options.

Par exemple, il est possible d’avoir deux profils associés au même domaine, mais utilisant des identifiants différents. De cette manière, vous pouvez effectuer deux analyses distinctes sur le même serveur et comparer les résultats.

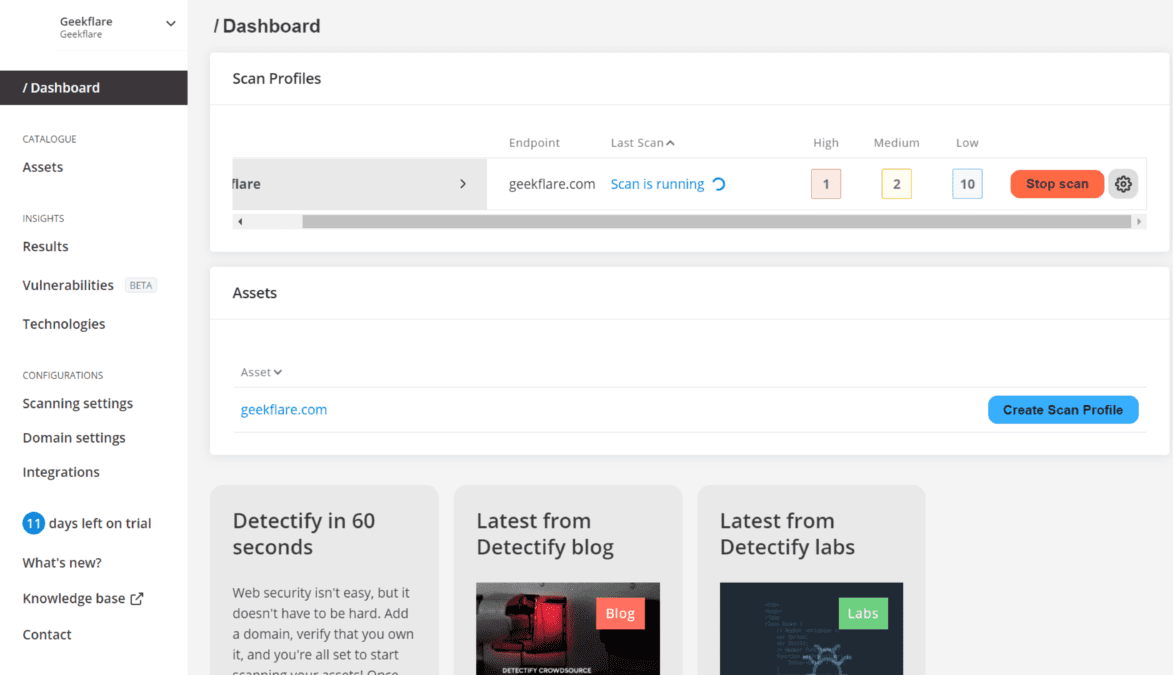

Dès que votre profil d’analyse est configuré, vous êtes prêt à lancer une analyse. Pour cela, il suffit de cliquer sur le bouton « Démarrer l’analyse » à côté du profil souhaité. Le tableau de bord sera mis à jour pour indiquer qu’une analyse est en cours.

La durée de l’analyse dépend de la quantité de contenu du site. Si le volume est important, l’analyse peut prendre plusieurs heures. Vous pourrez constater une légère dégradation des performances du site pendant ce temps. Il est donc recommandé d’effectuer les analyses pendant les périodes de faible activité de votre site.

Rapports d’analyse

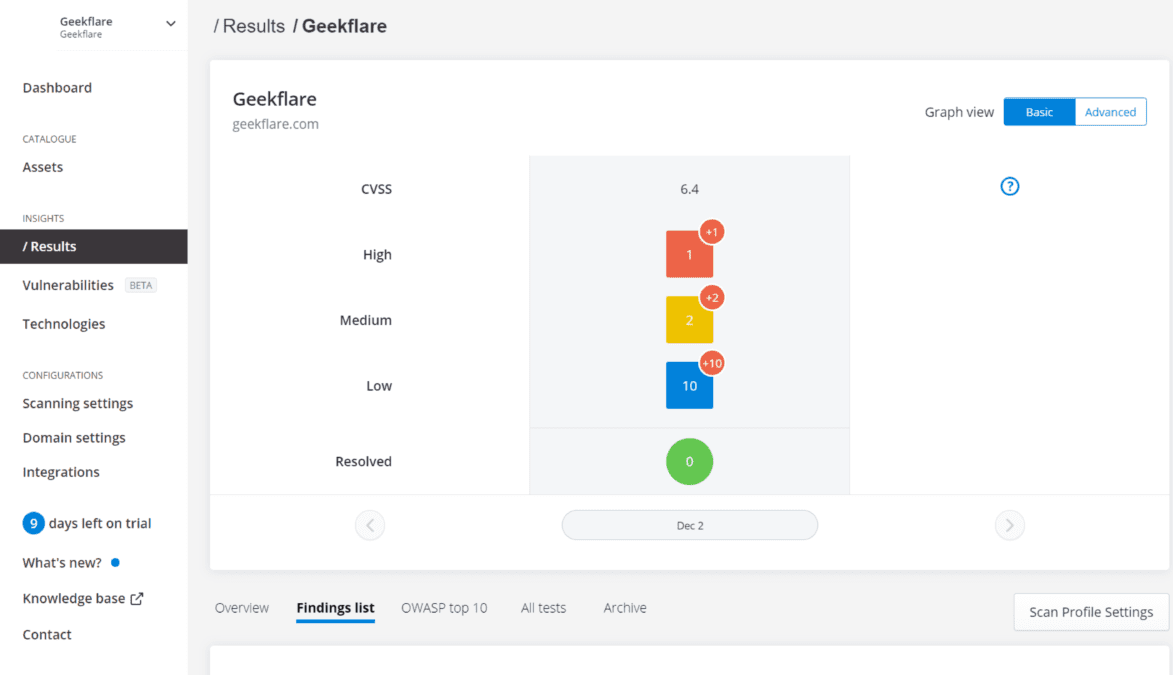

Une fois l’analyse de votre site effectuée par Detectify, vous recevrez un email vous informant du temps écoulé, du nombre de problèmes détectés, classés par niveau de gravité, et d’un score de menace global, indiquant la qualité de la sécurité de votre site.

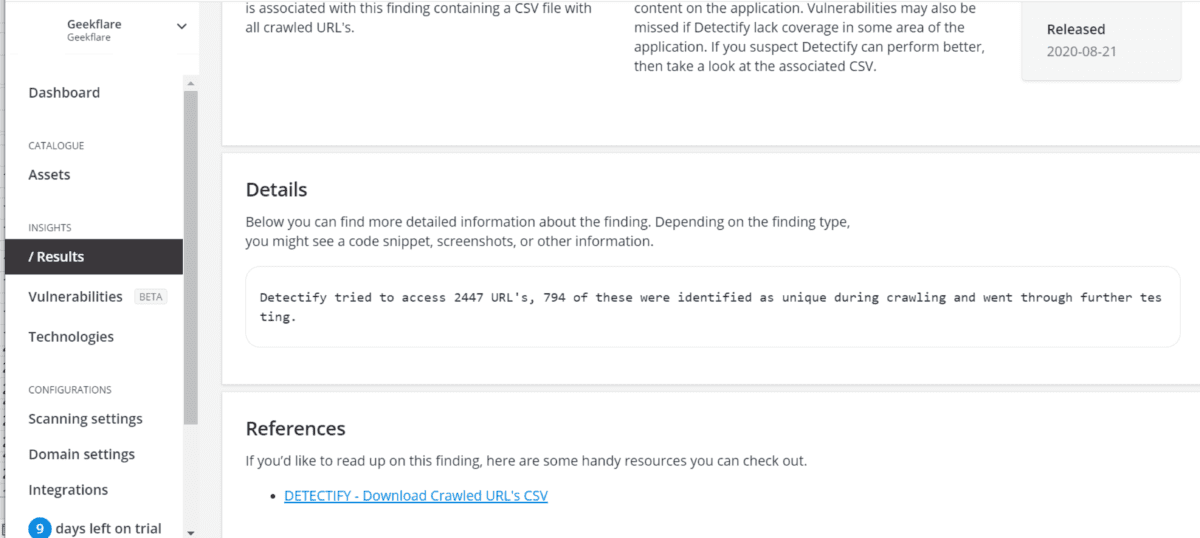

Vous pouvez consulter les URL qui ont été explorées durant l’analyse en accédant au dernier rapport d’analyse et en cliquant sur l’élément « URL explorées » dans la liste des résultats. La section « Détails » indique le nombre d’URL auxquelles le robot d’exploration a tenté d’accéder pendant l’analyse, et combien d’entre elles ont été identifiées comme uniques.

Un lien hypertexte en bas de page vous permet de télécharger un fichier CSV contenant l’ensemble des URL explorées, ainsi que le code d’état de chacune. Cette liste vous permet de vérifier que toutes les parties importantes de votre site ont été visitées.

Pour planifier des actions correctives et obtenir des résultats plus précis lors des analyses futures, Detectify permet de marquer chaque résultat comme « Corrigé », « Risque accepté » ou « Faux positif ». En marquant un problème comme « Corrigé », l’analyseur conservera cette étiquette dans les prochains rapports, vous évitant de le traiter à nouveau. Un « Risque accepté » correspond à un élément que vous ne souhaitez pas voir signalé à chaque analyse, tandis qu’un « Faux positif » désigne une découverte qui pourrait ressembler à une vulnérabilité, mais qui n’en est pas une.

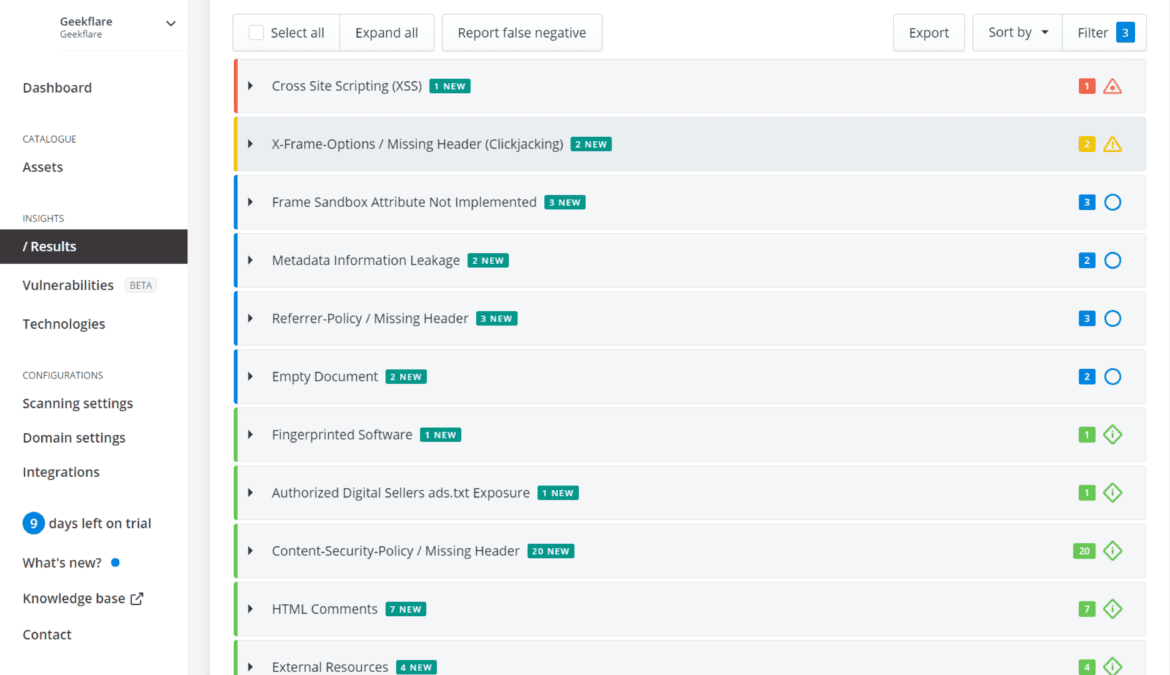

En effet, il y a beaucoup de failles à corriger, auxquelles je n’aurais jamais pensé.

Detectify propose différentes pages et vues pour consulter les résultats d’analyse. La vue « Tous les tests » permet d’afficher l’ensemble des vulnérabilités détectées. Si vous êtes familier avec la classification OWASP, vous pouvez consulter la vue OWASP afin d’évaluer la vulnérabilité de votre site par rapport aux 10 principales failles identifiées.

Pour affiner les analyses futures, vous pouvez utiliser les options de liste blanche/noire de Detectify. Cela permet d’ajouter les zones de votre site qui pourraient être masquées, car aucun lien ne pointe vers elles. Vous pouvez également interdire les chemins auxquels vous ne souhaitez pas que le robot d’exploration accède.

L’inventaire des actifs

La page d’inventaire des ressources de Detectify affiche une liste des ressources racines (telles que les domaines ajoutés ou les adresses IP), avec de nombreuses informations utiles pour sécuriser vos investissements informatiques. Une icône bleue ou grise, située à côté de chaque actif, indique si la surveillance des actifs est activée ou désactivée pour celui-ci.

En cliquant sur un actif de l’inventaire, vous pouvez obtenir un aperçu détaillé. Vous pourrez y examiner les sous-domaines, les profils d’analyse, les technologies d’empreintes digitales, les résultats de la surveillance des actifs, les paramètres des actifs et bien plus encore.

Résultats de la surveillance des actifs

Les résultats sont regroupés en trois catégories, en fonction de leur gravité : élevée, moyenne et faible.

Les résultats de niveau élevé reflètent principalement des problèmes où des informations sensibles (telles que des informations d’identification ou des mots de passe de clients) sont exposées publiquement ou sont potentiellement exploitables.

Les résultats de niveau moyen révèlent des situations où certaines informations sont exposées. Bien que cette exposition ne soit pas nuisible en soi, un pirate pourrait l’exploiter en la combinant avec d’autres informations.

Enfin, les résultats de bas niveau indiquent les sous-domaines qui pourraient potentiellement être repris et dont la propriété doit être vérifiée.

Detectify met à disposition une base de connaissances contenant de nombreux correctifs et conseils de correction, pour vous aider à gérer les problèmes rencontrés lors de l’analyse. Après avoir pris des mesures pour résoudre les problèmes, vous pouvez lancer une nouvelle analyse pour vérifier si les corrections ont été efficaces. Les options d’exportation permettent de créer des fichiers PDF, XML ou JSON avec des rapports de résultats, afin de les transmettre à des tiers ou à des services tels que Trello ou JIRA.

Tirer le meilleur parti de Detectify

Le guide des bonnes pratiques de Detectify recommande d’ajouter un nom de domaine sans sous-domaines, pour obtenir une vision globale de votre site, si celui-ci n’est pas trop volumineux. Cependant, une analyse complète nécessite un délai de 9 heures, après quoi l’analyseur passe à l’étape suivante. Pour cette raison, il est souvent judicieux de diviser votre domaine en profils d’analyse plus petits.

Votre première analyse peut révéler que certains actifs présentent plus de vulnérabilités que d’autres. Il s’agit d’une raison supplémentaire, outre la durée de l’analyse, de commencer à segmenter votre domaine. Vous devez identifier les sous-domaines les plus critiques et créer un profil d’analyse pour chacun d’eux.

Portez une attention particulière à la liste « Hôtes découverts », car elle peut révéler des résultats inattendus, par exemple des systèmes dont vous ignoriez l’existence. Cette liste est utile pour identifier les applications les plus critiques qui méritent une analyse plus approfondie, et par conséquent, un profil d’analyse individuel.

Detectify recommande de définir des portées plus petites pour chaque profil d’analyse, afin d’obtenir des résultats plus précis et cohérents. Il est également conseillé de segmenter les portées en conservant ensemble des technologies ou des frameworks similaires au sein de chaque profil. De cette manière, l’analyseur pourra exécuter des tests plus pertinents pour chaque profil d’analyse.

Conclusion

L’inventaire et la surveillance des actifs sont essentiels pour toutes les entreprises, quel que soit leur taille ou leur secteur d’activité (e-commerce, SaaS, vente au détail, finance, etc.). Ne laissez aucun actif sans surveillance. Essayez l’essai gratuit de 2 semaines pour constater comment cela peut vous aider à détecter les failles et à améliorer la sécurité de vos applications web.