Points Essentiels à Retenir

- Les actions des forces de l’ordre ont entravé l’infrastructure et le réseau d’affiliation de LockBit, mais d’autres groupes de rançongiciels sont prêts à prendre le relais.

- Les entités impliquées dans le démantèlement de LockBit ont commencé à diffuser des outils de déchiffrement pour les victimes, mais la récupération des données n’est pas assurée.

- Malgré la disparition de LockBit, de nouvelles familles de rançongiciels émergent, avec cinq entités notables prêtes à occuper sa place.

Ces dernières années, LockBit s’est imposé comme l’un des groupes de rançongiciels les plus redoutables, extorquant des centaines de millions de dollars et compromettant des quantités massives de données.

Cependant, des efforts coordonnés des forces de l’ordre ont considérablement perturbé l’infrastructure de LockBit, fermant son site web et mettant à nu son réseau d’affiliation ainsi que ses actifs en cryptomonnaies. Malheureusement, cela ne marque pas une pause pour les rançongiciels, car de nombreuses autres variantes guettent pour combler ce vide.

Qu’est-ce que le rançongiciel LockBit ?

Les rançongiciels constituent l’une des formes les plus pernicieuses de logiciels malveillants. Ils bloquent l’accès à votre système et exigent un paiement en échange du déblocage de vos données intactes.

LockBit est un groupe criminel qui gère, exploite et distribue un rançongiciel du même nom. Le rançongiciel LockBit est tristement célèbre et a affecté des dizaines de milliers d’entreprises, d’organisations et de particuliers à travers le globe, générant potentiellement des milliards de dollars au passage.

LockBit est particulièrement dangereux en raison de sa capacité d’auto-propagation, lui permettant de se diffuser de manière autonome, ce qui le distingue des autres rançongiciels. Cette caractéristique rend extrêmement difficile l’arrêt d’une attaque de LockBit, car il peut identifier d’autres cibles vulnérables sans intervention humaine.

De plus, le groupe LockBit publie régulièrement des mises à jour pour son rançongiciel, intégrant de nouvelles fonctionnalités et affinant ses capacités, en réponse aux menaces qui pèsent sur son efficacité. LockBit 3.0 a été la dernière mise à niveau majeure, lancée en juin 2022.

Qu’est-il arrivé à LockBit ?

Le 19 février 2024, les forces de l’ordre, incluant le FBI, la National Crime Agency du Royaume-Uni et Europol, ont révélé qu’une opération conjointe avait sérieusement perturbé l’organisation de LockBit.

L’opération « Cronos » a verrouillé les propriétaires et les affiliés de LockBit hors de leur propre réseau (oui, LockBit exploitait un réseau d’affiliation qui utilisait son rançongiciel en tant que service, rétribuant les développeurs avec un pourcentage des gains), supprimant environ 11 000 domaines et serveurs au cours du processus. Deux développeurs de LockBit ont été appréhendés et d’autres utilisateurs affiliés ont également été arrêtés lors de la même opération.

Selon LPCC, les attaques de LockBit représentaient plus de 15% de toutes les attaques de rançongiciels aux États-Unis, au Royaume-Uni, au Canada, en Australie et en Nouvelle-Zélande en 2022, un chiffre considérable. Toutefois, le contrôle du compte principal de l’administration et de la plateforme de LockBit par les autorités a anéanti sa capacité à initier et à contrôler son réseau.

Quand les outils de déchiffrement de LockBit seront-ils disponibles ?

Rapidement, certaines des organisations impliquées dans le démantèlement de LockBit ont commencé à diffuser des outils de déchiffrement et des clés pour les victimes.

- États-Unis/FBI : Contactez le FBI pour obtenir des clés via Victimes de LockBit

- Royaume-Uni/NCA : Contactez la NCA pour obtenir des clés via cet e-mail : [email protected]

- Autres/Europol, Polite (NL) : Suivez les instructions pour le décryptage de Lockbit 3.0 sur No More Ransom

Il n’y a aucune garantie de pouvoir récupérer vos fichiers chiffrés par LockBit, mais il vaut la peine d’essayer, d’autant plus que LockBit ne délivrait pas toujours la bonne clé de déchiffrement, même après réception du paiement de la rançon.

5 types de rançongiciels qui remplaceront LockBit

LockBit était responsable d’une quantité significative d’attaques de rançongiciels, mais il est loin d’être le seul groupe actif. La disparition de LockBit est susceptible de générer un vide temporaire que d’autres groupes de rançongiciels pourraient exploiter. Voici donc cinq types différents de rançongiciels à surveiller :

- ALPHV/BlackCat : Autre modèle de rançongiciel en tant que service, ALPHV/BlackCat a compromis des centaines d’organisations dans le monde. Il se distingue par le fait qu’il est l’un des premiers rançongiciels entièrement écrits en langage de programmation Rust, lui permettant de cibler à la fois les systèmes Windows et Linux.

- Cl0p : L’organisation Cl0p est en activité depuis au moins 2019 et aurait extorqué plus de 500 millions de dollars en rançons. Cl0p procède généralement à l’exfiltration de données sensibles, qu’il utilise ensuite pour exercer des pressions sur les victimes afin qu’elles paient une rançon, à la fois pour le déblocage des données chiffrées et pour l’arrêt de la fuite des données sensibles.

- Play/PlayCrypt : L’un des types de rançongiciels les plus récents, Play (également connu sous le nom de PlayCrypt) est apparu pour la première fois en 2022 et se distingue par son extension de fichier « .play » utilisée lors de ses attaques. Comme Cl0p, le groupe Play est également connu pour ses tactiques de double extorsion et exploite un large éventail de vulnérabilités pour exposer ses victimes.

- Royal : Bien que Royal utilise un modèle de rançongiciel en tant que service, il ne partage pas ses informations et son code de la même manière que les autres groupes. Néanmoins, comme d’autres groupes, Royal déploie des tactiques d’extorsion multiples, volant des données et les utilisant pour obtenir des rançons.

- 8Base : 8Base a fait une apparition soudaine au milieu de 2023, avec un pic d’activité en matière de rançongiciels, présentant de multiples types d’extorsion, et des liens étroits avec d’autres grands groupes de rançongiciels, comme RansomHouse.

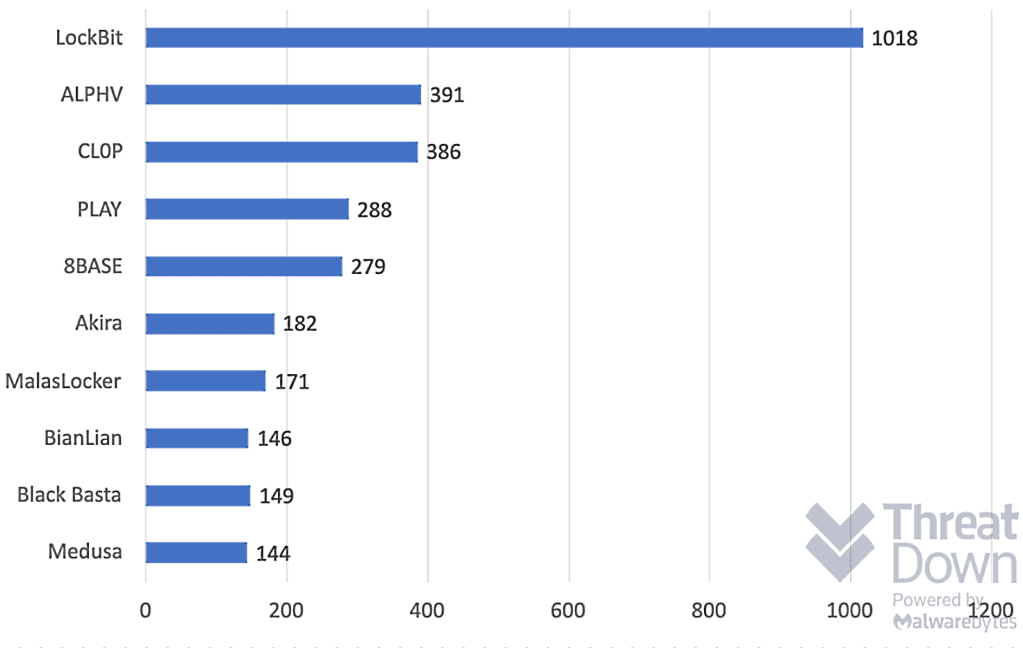

Les recherches de Malwarebytes montrent que bien que LockBit ait été l’un des types de rançongiciels les plus prolifiques, les dix principales organisations de rançongiciels sont responsables de 70% de toutes les attaques. Ainsi, même sans LockBit, les rançongiciels sont bel et bien présents en coulisses.

Le rançongiciel LockBit est-il complètement hors service ?

Malgré l’apparente disparition de LockBit, la réponse est négative, LockBit n’est pas complètement hors d’état de nuire. Ars Technica rapporte de nouvelles attaques LockBit quelques jours après le démantèlement, et ce pour plusieurs raisons.

Tout d’abord, bien que l’infrastructure de LockBit ait été démantelée, cela ne signifie pas que le code du rançongiciel n’existe plus. Une version du code source de LockBit a été divulguée en 2022, ce qui pourrait être à l’origine des nouvelles attaques. De plus, LockBit possédait un vaste réseau couvrant de nombreux pays. Même si sa base d’opérations était concentrée en Russie, une organisation de cette envergure et de cette sophistication dispose certainement de sauvegardes et de méthodes pour se remettre en ligne, même si la reconstruction prend du temps.

Il ne fait aucun doute que nous n’avons pas encore vu la fin du rançongiciel LockBit.