Pour ceux qui ne connaissent pas, GraphQL est un langage de requête et d’exécution pour les API développé par Facebook et est désormais open-source (soulagement 😌).

Et comme tout autre logiciel, GraphQL a aussi ses propres avantages et inconvénients.

Vous pouvez ignorer les inconvénients liés aux fonctionnalités ou aux fonctionnalités. Et si je vous disais qu’il y a une liste de vulnérabilités dans GraphQL ?

Ne t’inquiètes pas. Il existe divers outils qui vous aideront à trouver et à corriger les vulnérabilités de sécurité de GraphQL.

Mais avant de vous présenter les outils, examinons d’abord ce qu’est GraphQL et quelles sont ses vulnérabilités.

Table des matières

Qu’est-ce que GraphQL ?

Pour expliquer ce qu’est GraphQL, imaginez un scénario ; vous êtes assis dans un restaurant en train de commander le déjeuner.

Mais vous ne voudrez peut-être pas le plat exact mentionné sur le menu. Parfois, vous voudrez peut-être inclure/supprimer certains ingrédients. Supposons que vous soyez allergique aux noix et que vous souhaitiez personnaliser la nourriture à votre guise.

Considérez GraphQL comme un serveur qui personnalise votre nourriture spécifiée et vous obtient exactement ce que vous avez demandé, mais GraphQL fonctionne sur les données des serveurs.

En utilisant une telle technologie, les applications modernes peuvent vous fournir des données spécifiques qui vous permettent d’économiser beaucoup de bande passante et améliorent également l’expérience utilisateur.

En savoir plus sur le meilleur logiciel GraphQL.

Vulnérabilités de GraphQL

Voici une liste de la liste potentielle des vulnérabilités qui peuvent être utilisées par des personnes ayant de sombres intentions pour violer des informations sensibles.

- Sur-récupération et sous-récupération : cette vulnérabilité peut épuiser les ressources du serveur. Si les instructions pour récupérer les données de GraphQL sont incorrectes, cela peut vous conduire à une sur-extraction (obtient plus de données que demandé) ou à une sous-extraction (obtient moins de données que demandé et oblige l’utilisateur à demander des données plusieurs fois).

- Exposition excessive des données : Lorsque le contrôle d’accès est mal configuré, il expose les données critiques. Et si le serveur autorise un accès non autorisé, tout pirate informatique disposant de compétences suffisantes peut facilement violer les données.

- Problème de requêtes imbriquées : par défaut, il n’y a pas de limite de complexité, ce qui vous permet d’expédier des requêtes complexes. Pensez maintenant à plusieurs requêtes complexes imbriquées qui acquerront toutes les ressources système, entraînant une réponse lente et même une attaque DOS (Denial Of Service) potentielle.

- Injections : GraphQL n’est rien d’autre qu’un langage de requête avec une entrée fournie par l’utilisateur, ce qui signifie simplement que si votre API n’est pas sécurisée, elle peut être injectée avec du code malveillant, et votre base de données, votre système de fichiers et même le réseau et le système d’exploitation peuvent être ciblés.

- Bombes GraphQL : elles ont été découvertes en août 2022 et affectent les API qui ont implémenté Téléchargements de fichiers GraphQL. Il s’agit d’une attaque DOS (Denial Of Service) qui consiste à envoyer de nombreuses requêtes HTTP au point de terminaison GraphQL.

- En-têtes HTTP mal configurés : bien que cela ne ressemble à rien, croyez-moi, cela peut faire beaucoup plus de dégâts que vous ne le pensez. S’il n’est pas configuré correctement, il peut ouvrir des portes pour des attaques telles que CSRF (Cross-Site Request Forgery), le reniflage MIME, l’attaque Man in the Middle, et bien plus encore.

- La limitation de débit est mal configurée ou non configurée : la limitation de débit n’est rien d’autre que la limitation du nombre de requêtes que le client peut effectuer dans un laps de temps spécifique. Et s’il n’est pas configuré, cela conduit à une menace potentielle de DOS !

Ça fait peur ? N’est-ce pas?

Je vais maintenant partager certains des meilleurs outils que vous pouvez utiliser pour trouver et corriger les vulnérabilités de GraphQL et sécuriser votre serveur. Voici un résumé des outils dont nous parlerons.

Caractéristiques notables du produitÉchapper à la sécurité GraphQLAnalyses rapides, risques réels, intégration avec les outils de développementScanner Inviciti GraphQLScans pour diverses attaques, protection contre les attaques modernesTest StackHawk GraphQLContrôles de vulnérabilité continus, sécurité automatiséeSécurité BeagleTests actifs, intégration CI/CD, rapports détaillésSécurité des points GraphQLOption gratuite, vérification des terminaux, base de données à jourTest de stylet Qualysec GraphQLAnalyse du Top 10 OWASP, tests d’API dynamiques/statiquesAnalyse de sécurité AppCheckTests d’API, de SPA et de points de terminaison, prise en charge de Jira/TeamCitySynopsis Test de sécurité de l’APITests en arrière-plan continus, cartographie visuelle des défautsTest de l’API Bright SecurityFocus sur les microservices, CLI, SaaS, intégration CI/CD

Échapper à la sécurité GraphQL

S’échapper construit ses produits en gardant à l’esprit les développeurs, et son vérificateur de sécurité GeaphQL n’est pas différent.

Étant l’un des rares fournisseurs de services de sécurité, vous pouvez être assuré que la toute nouvelle vulnérabilité sera analysée dans un instant.

Mais il y a plus que cela :

- Il faut environ 60 secondes pour démarrer le premier scan !

- La base de données d’Escape a été tenue à jour sur les vulnérabilités.

- Affiche les risques réels plutôt que les problèmes qui pourraient constituer un risque.

- Intégration avec vos outils de développement préférés.

Donc, si vous cherchez une solution rapide et facile pour vérifier la vulnérabilité GraohQL, Escape peut être votre prochain arrêt.

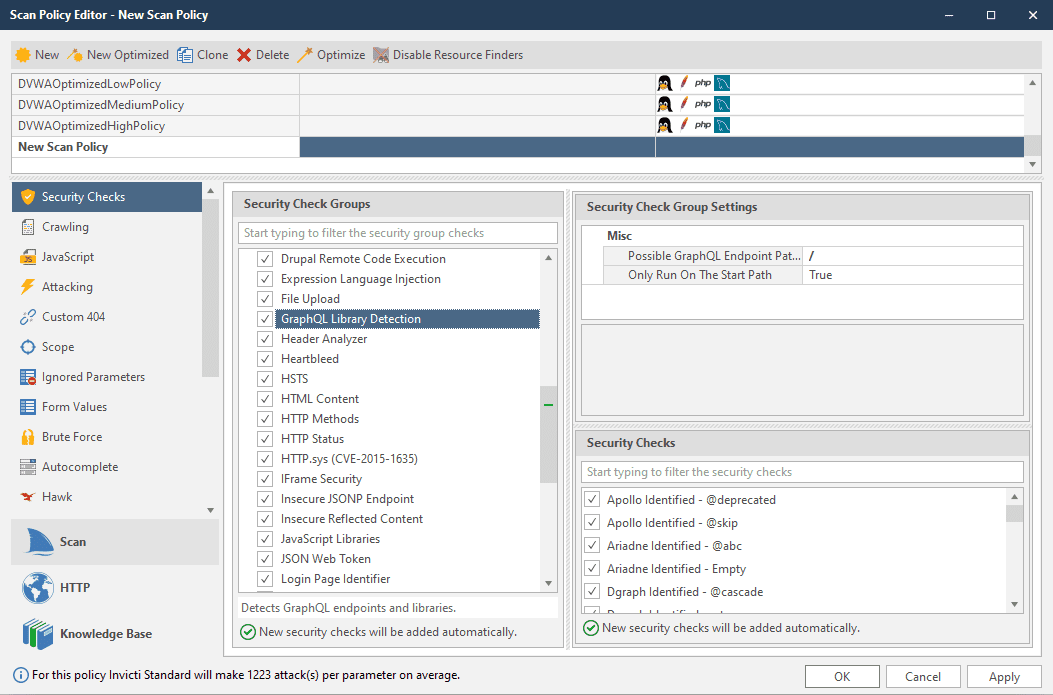

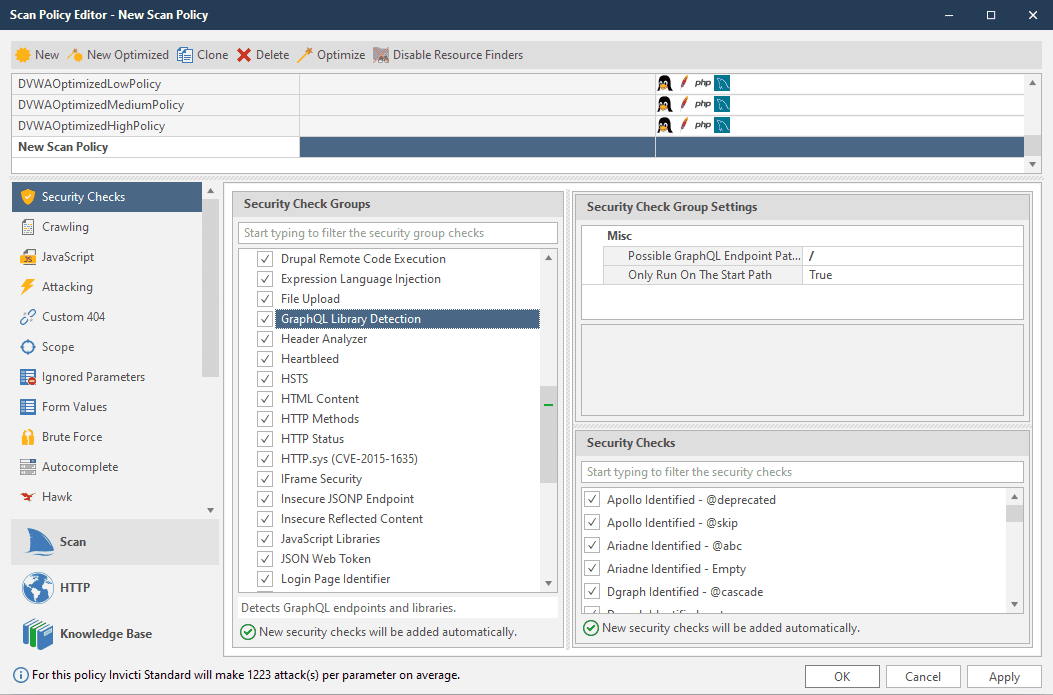

Scanner Inviciti GraphQL

Anciennement connu sous le nom de Netsparker, Inviciti est l’un des noms les plus fiables et les plus populaires parmi les API d’analyse.

Mais ce qu’un client veut savoir, c’est combien de types d’attaques il peut prendre en charge, alors voici une liste d’attaques et de vulnérabilités graves qui peuvent être analysées avec ce produit :

- Injection de commande aveugle

- Injection SQL aveugle

- Injection de commande

- Exécution de code à distance

- Contrefaçon de requête côté serveur

Une solution solide comme le roc pour être à l’abri des attaques modernes.

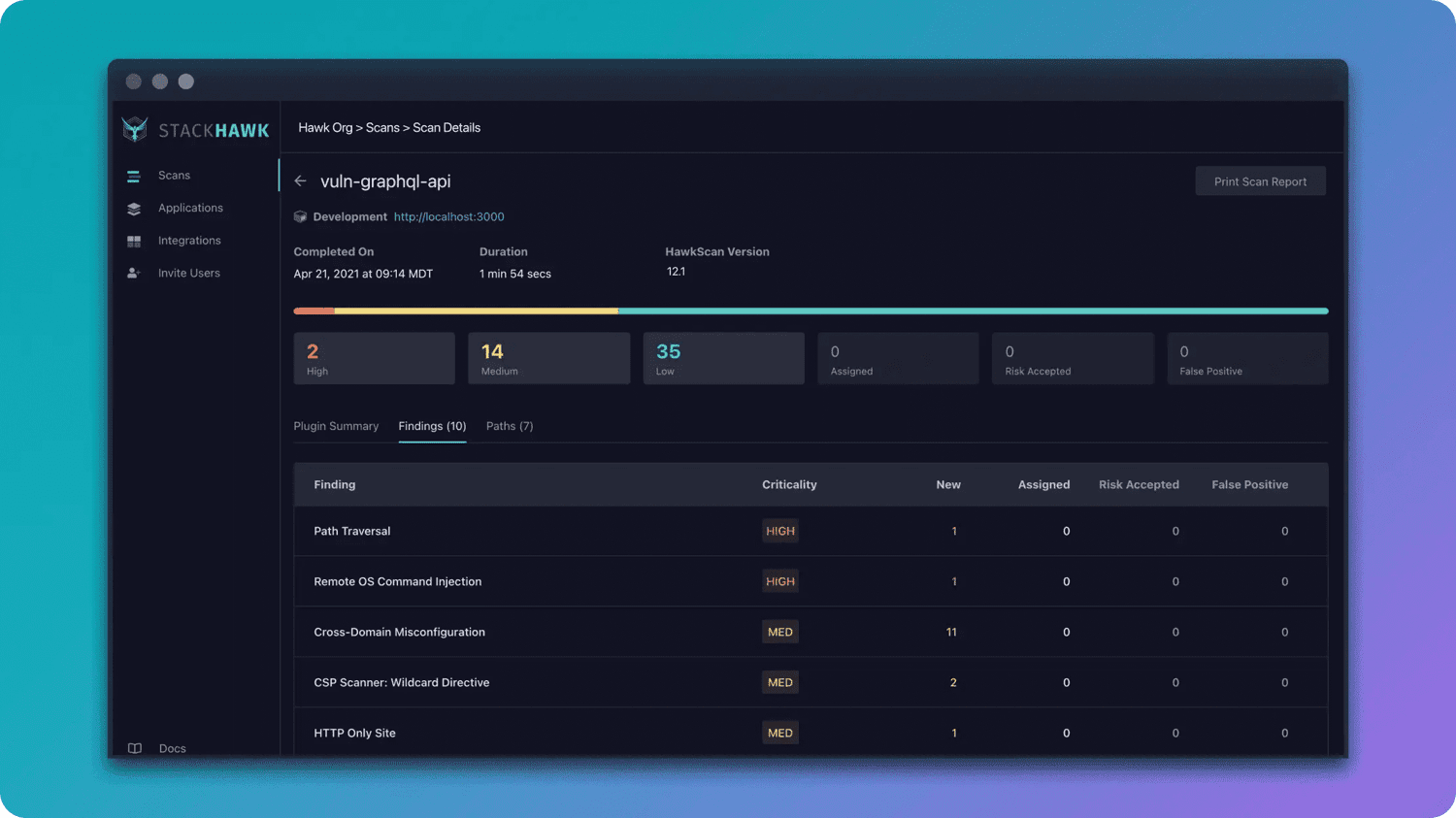

Tests de sécurité StackHawk GraphQL

La meilleure partie de l’utilisation Test GraphQL de StackHawk est-il vérifie toutes les vulnérabilités GraphQL à chaque pull request.

Et si cette fonctionnalité clé ne suffit pas à gagner votre cœur, voici d’autres fonctionnalités intéressantes de StackHawk :

- Tests de sécurité automatisés.

- Tests et corrections ultra-rapides

- Interface utilisateur facile

- Magnifique documentation pour une auto-fixation facile

Plutôt cool. Droite?

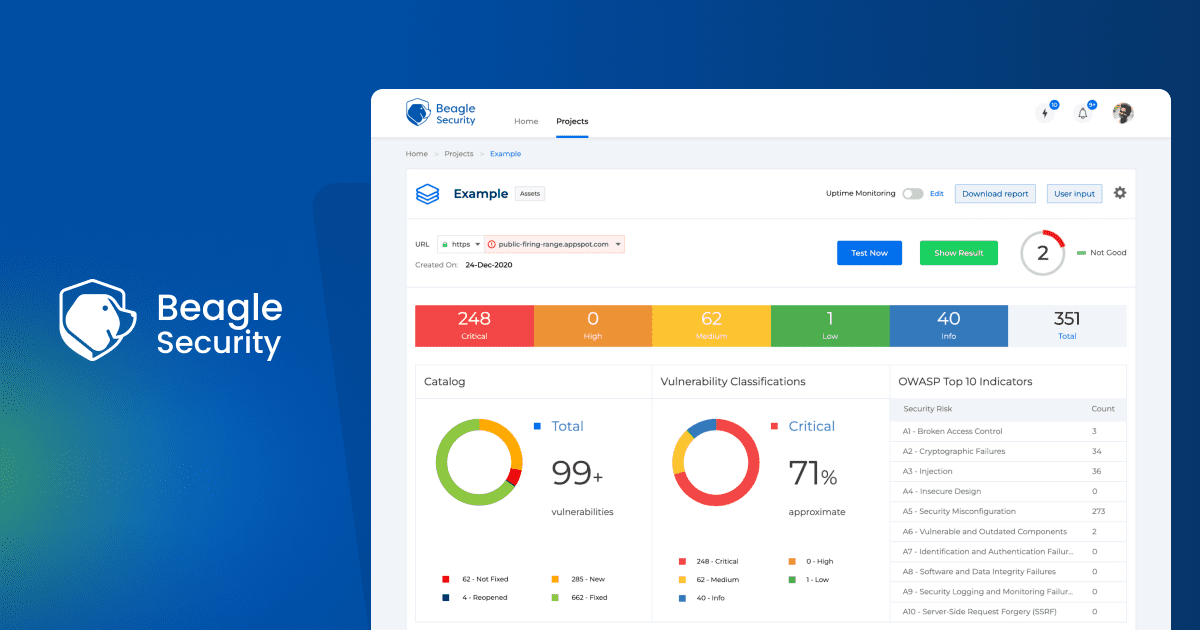

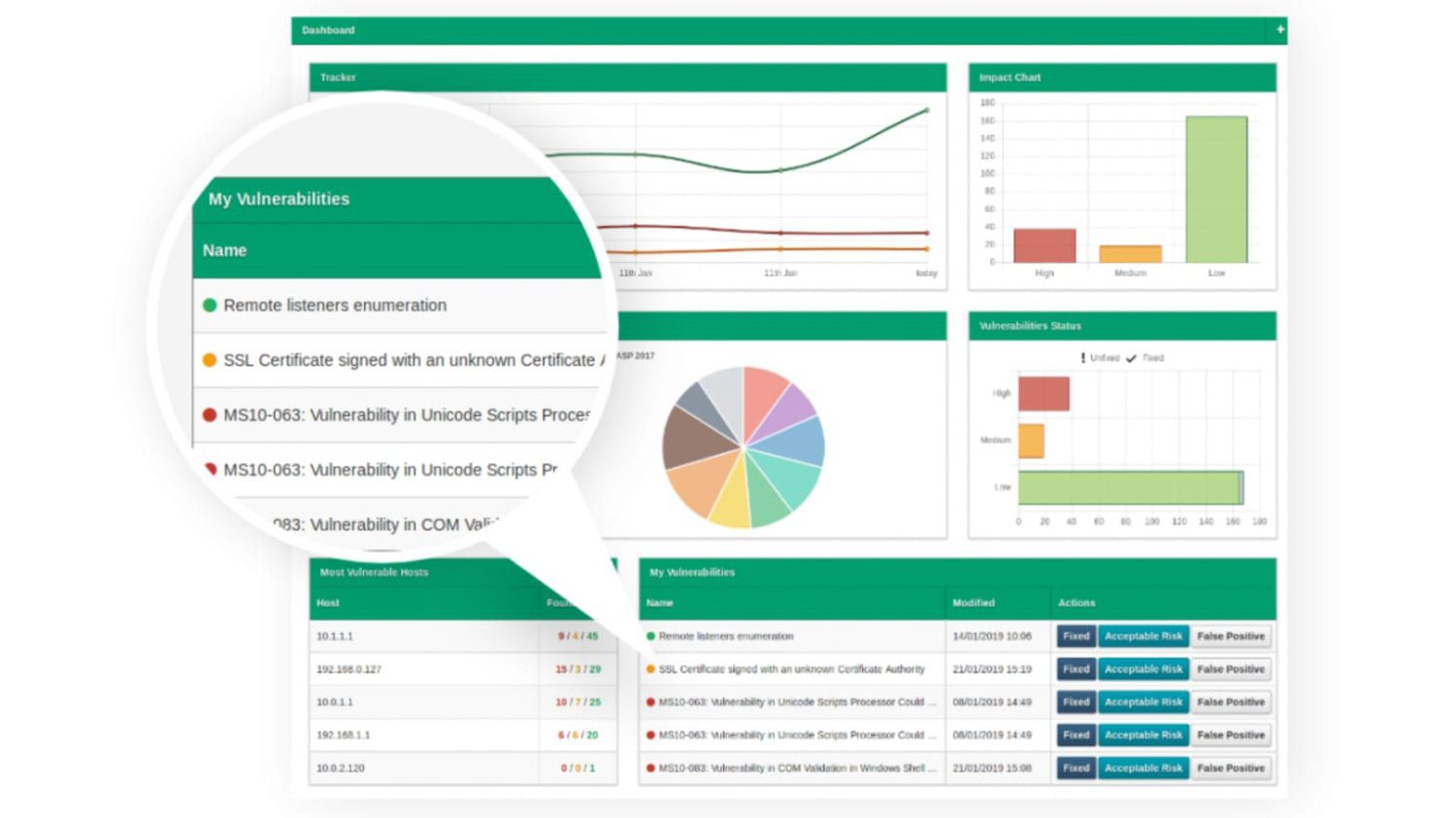

Sécurité Beagle

Sécurité Beagle se spécialise dans la fourniture de solutions automatisées de test de sécurité des applications Web et aide les entreprises à identifier et à corriger les failles de sécurité.

Et leurs quatre caractéristiques clés les rendent super spéciaux :

- Tests intensifs et actifs

- Intégré avec CI/CD

- Rapports détaillés

- Suggestions de correctifs détaillées d’experts en sécurité

Vous pouvez également utiliser leur vérificateur d’évaluation de site Web gratuit pour trouver les vulnérabilités de votre site.

Sécurité des points GraphQL (graphql.security)

Si vous recherchez une option gratuite et que vous êtes à l’aise avec des fonctionnalités limitées, rien ne vaut l’offre de graphql.security.

C’est aussi un produit de S’échapper vous pouvez donc être assuré de leurs tests et de leur fiabilité.

Et certaines des fonctionnalités clés incluent:

- Base de données à jour d’Escape

- Aucune inscription requise

- Possibilité de vérifier le point de terminaison en un seul clic

- Service gratuit

Donc, si vous venez de démarrer votre activité en ligne et que vous avez des contraintes budgétaires, je vous recommande fortement d’utiliser graph.security.

Test d’intrusion de l’API Qualysec GraphQL

Qualysec fournit des tests de pénétration de l’API GraphQL professionnels et est un service d’évaluation de la cybersécurité, afin que vous puissiez découvrir les vulnérabilités et les corriger et être assuré de tous les problèmes de sécurité.

Et voici quelques fonctionnalités intéressantes qu’ils fournissent :

- Produit analysé pour le Top 10 des tests d’API GraphQL de l’OWASP afin d’être protégé contre les menaces les plus courantes.

- Tests d’API dynamiques.

- Tests d’API statiques.

- Analyse de la composition du logiciel.

Outre les fonctionnalités de sécurité, leur rapport d’analyse de vulnérabilité est exceptionnel car il comprend un rapport de pénétration, un rapport de retest, une lettre d’attestation et un certificat de sécurité.

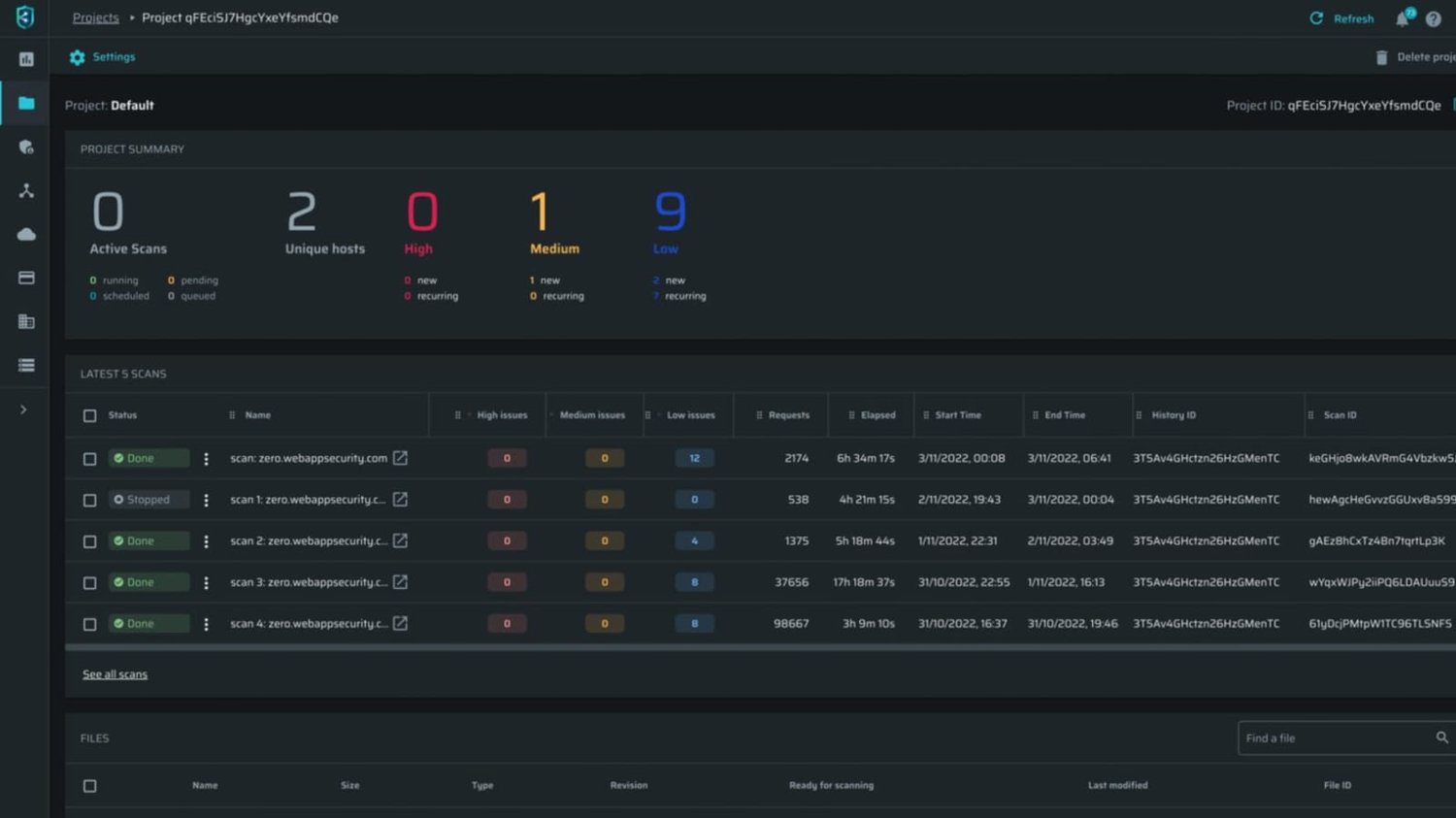

Analyse de sécurité AppCheck

Contrôle d’application vous offre une assistance complète pour tester les API, mais pas seulement. Il est livré avec plusieurs fonctionnalités telles que l’exploration SPA, la découverte des points de terminaison, etc.

Mais il y a plus que cela :

- Gain de temps grâce à un flux de travail pratique.

- Compatible avec Jira, TeamCity et d’autres outils de développement.

- Découvrez zéro jour, plus de 100 000 failles de sécurité connues et l’OWASP complet.

Une liste assez énorme de fonctionnalités. N’est-ce pas?

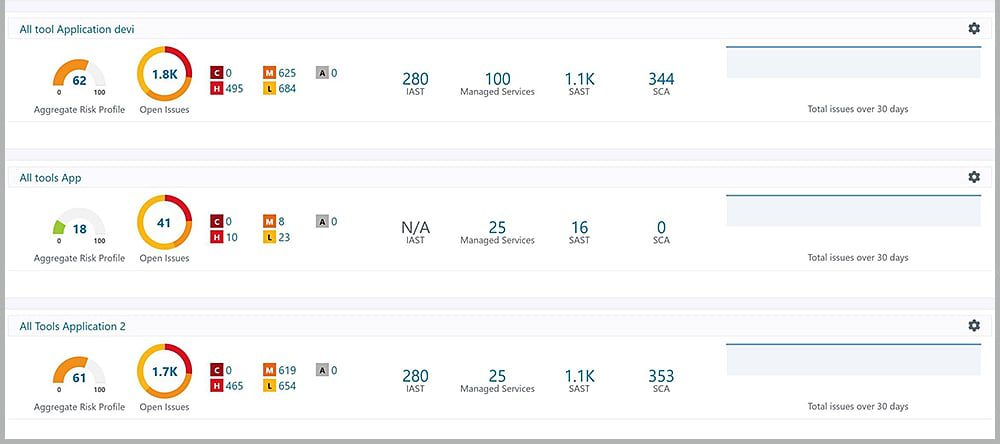

Synopsis Test de sécurité de l’API

Synopsis dispose d’un programme de test d’API qui découvrira automatiquement les points de terminaison exposés de votre application, et tout cela fonctionnera en arrière-plan en continu !

Pas encore suffisant pour vous convaincre ? Voici quelques fonctionnalités plus étonnantes :

- Identifie les failles dans le code et les données grâce à la cartographie visuelle

- Découverte automatique des vulnérabilités

- Évaluations des menaces et des risques

Test de l’API Bright Security

Sécurité lumineuse Les services sont conçus pour les environnements de microservices modernes et offrent une intégration transparente avec les workflows SDLC, CI/CD et git afin que les vulnérabilités puissent être détectées aussi facilement que possible.

Et voici quelques fonctionnalités clés de la sécurité Bright :

- CLI pratique pour les développeurs

- 100% SaaS

- Intégration CI/CD

- Vulnérabilités mappées au Top 10 de la sécurité de l’API OWASP

Emballer…

Dans ce tutoriel, j’ai expliqué les principales vulnérabilités de GraphQL et les meilleurs outils pour trouver les vulnérabilités de GraphQL et les corriger.

J’espère que vous trouverez ce guide utile.

Vous pouvez également être intéressé par la lecture de GraphQL par rapport à l’API REST et quand utiliser laquelle.