[*]

[*]La vue accrocheuse des différents outils Open Source Intelligence (OSINT) disponibles sur le marché.

[*]Dans notre vie quotidienne, nous recherchons beaucoup d’informations sur Internet. Si nous ne trouvons pas les résultats escomptés, nous abandonnons généralement !

[*]Mais avez-vous déjà imaginé ce qui se cache dans ces centaines de résultats de page ? « Informations »!

[*]Cela n’est possible qu’en utilisant différents outils. Les outils jouent un rôle important dans la recherche d’informations mais, sans connaître l’importance et l’utilisation des outils, ils ne seront d’aucune utilité pour les utilisateurs. Avant de commencer avec les outils, ayons une idée claire de OSINT.

Table des matières

Qu’est-ce que l’Intelligence Open Source ?

[*]Intelligence Open Source, en bref, appelé OSINT, fait référence à la collecte d’informations auprès de sources publiques pour les utiliser dans le contexte du renseignement. À partir d’aujourd’hui, nous vivons dans le «monde d’Internet», son impact sur nos vies aura à la fois des avantages et des inconvénients.

[*]Les avantages d’utiliser Internet sont qu’il fournit de nombreuses informations et qu’il est facilement accessible à tous. Alors que les inconvénients sont une mauvaise utilisation des informations et le fait de passer beaucoup de temps dessus.

[*]Maintenant, voici l’existence d’outils OSINT qui sont principalement utilisés pour collecter et corréler des informations sur le Web. Les informations peuvent être disponibles sous diverses formes ; il peut s’agir d’un format texte, d’un fichier, d’une image, etc. Selon le Rapport RSE pour le Congrès, il a été dit que l’Open Source Intelligence a été produit à partir d’informations publiques correctement diffusées, collectées et exploitées efficacement. Et met ces informations à la disposition des utilisateurs pour répondre à un besoin de renseignement spécifique.

Pourquoi avons-nous besoin d’outils OSINT ?

[*]Considérons une situation ou un scénario dans lequel nous devons trouver des informations liées à certains sujets sur le Web. Pour cela, vous devez d’abord rechercher et analyser jusqu’à ce que vous obteniez les résultats exacts, cela prend beaucoup de temps. C’est la principale raison pour laquelle nous avons besoin d’outils de renseignement, car le processus mentionné ci-dessus peut être effectué en quelques secondes à l’aide de ces outils.

[*]Nous pouvons même exécuter plusieurs outils pour collecter toutes les informations relatives à la cible, qui peuvent être corrélées et utilisées ultérieurement.

[*]Plongeons donc en profondeur dans certains des meilleurs outils OSINT.

Shodan

[*]Google est le moteur de recherche le plus utilisé pour tous, alors que Shodan est un moteur de recherche fantastique et une mine d’or permettant aux pirates de voir les actifs exposés.

[*]Comparé à d’autres moteurs de recherche, Shodan vous fournit les résultats les plus logiques et liés aux professionnels de la sécurité. Il comprend principalement des informations relatives aux actifs qui sont connectés au réseau. Les appareils peuvent varier des ordinateurs portables, des feux de circulation, des ordinateurs et de divers autres appareils IoT. Cet outil open source aide principalement l’analyste de la sécurité à identifier la cible et à la tester pour différentes vulnérabilités, mots de passe, services, ports, etc.

[*]De plus, il offre aux utilisateurs les recherches les plus flexibles de la communauté.

[*]Par exemple, considérons la situation dans laquelle l’utilisateur unique peut voir les netcams connectées, les webcams, les feux de circulation, etc. Nous examinerons certains des cas d’utilisation de Shodan :

- Test des « mots de passe par défaut »

- Actifs avec visionneuse VNC

- Utilisation du port RDP ouvert pour tester les ressources disponibles

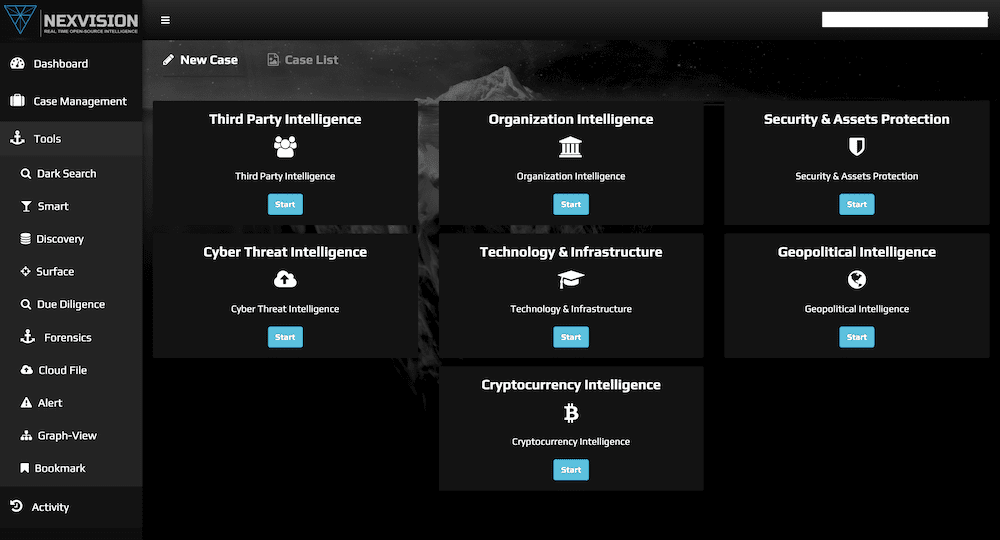

NexVision

[*]NexVision est une solution OSINT avancée alimentée par l’IA qui fournit des informations en temps réel à partir du Web entier (Web clair, Web sombre et médias sociaux). Il offre un accès sans précédent aux recherches sur le Dark Web via des navigateurs classiques tels que Chrome et Safari, sans utiliser le navigateur anonymisant Tor.

[*]Si vous cherchez à effectuer des vérifications des antécédents, une diligence raisonnable, la conformité de l’intégration des clients (KYC/AML/CFT), à recueillir des renseignements sur l’organisation, des renseignements sur des tiers, des renseignements sur les cybermenaces ou même des recherches sur les adresses de crypto-monnaie d’une menace de ransomware, NexVision fournit des réponses précises en temps réel.

[*]NexVision est principalement utilisé par l’armée et les gouvernements, mais depuis 2020, il est disponible dans le commerce et utilisé par les entreprises du Fortune 500 et les petites et moyennes entreprises (PME) pour leurs besoins en matière de renseignement et d’enquête. Leur service comprend un abonnement direct à leur solution SaaS et des rapports d’intelligence d’achat.

[*]NexVision est principalement utilisé par l’armée et les gouvernements, mais depuis 2020, il est disponible dans le commerce et utilisé par les entreprises du Fortune 500 et les petites et moyennes entreprises (PME) pour leurs besoins en matière de renseignement et d’enquête. Leur service comprend un abonnement direct à leur solution SaaS et des rapports d’intelligence d’achat.

[*]Comment ça fonctionne:

[*]Dans un premier temps, son moteur alimenté par l’IA collecte en permanence des données, les analyse et les catégorise, fournissant ainsi le plus grand lac de données disponible dans le commerce. Dans la deuxième étape, le moteur utilise l’apprentissage automatique pour réduire les faux positifs afin de fournir des résultats très précis et contextualisés. Cela réduit considérablement les heures de travail et le temps requis pour les enquêtes et la fatigue d’alerte à laquelle les analystes sont confrontés lorsqu’ils sont confrontés à de grandes quantités de données non pertinentes. Dans la dernière étape, tous les résultats sont reflétés sur le tableau de bord où les utilisateurs peuvent facilement visualiser et prendre des décisions éclairées.

[*]Le tableau de bord permet aux utilisateurs de définir des alertes par mot-clé pour surveiller les cibles en temps réel, mener des enquêtes et analyser les résultats tout en restant anonymes.

[*]Le logiciel possède une interface simple conçue pour les analystes débutants. Les analystes peuvent accéder et utiliser des renseignements complets de niveau militaire sans avoir recours à des scripts ni écrire une seule ligne de code.

[*]Son module de médias sociaux surveille les données de Meta (anciennement Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram, etc., et est équipé d’une technologie de géolocalisation pour déterminer la source et le lieu de diffusion des informations.

Liens sociaux

[*]Liens sociaux est une société de logiciels qui développe des solutions basées sur l’IA qui extraient, analysent et visualisent des données à partir de sources ouvertes, notamment les médias sociaux, les messagers, les chaînes de blocs et le Dark Web. Leur produit phare SL Professional permet aux enquêteurs et aux professionnels de la sécurité des données d’atteindre leurs objectifs de travail plus rapidement et plus efficacement.

[*]SL Professional propose une suite de méthodes de recherche personnalisées couvrant plus de 500 sources ouvertes. Les requêtes de recherche avancées du produit, dont beaucoup reposent sur l’apprentissage automatique, permettent aux utilisateurs de filtrer les données au fur et à mesure de leur collecte de différentes manières sophistiquées.

[*]Cependant, les solutions Social Links OSINT font plus que simplement collecter des informations ; ils offrent également des outils d’analyse avancés pour affiner les données au fur et à mesure que vous progressez dans les enquêtes, renvoyant des résultats précis pour une image toujours plus compréhensible de l’enquête.

[*]Fonctionnalités

- Un ensemble professionnel de plus de 1000 méthodes de recherche originales pour plus de 500 sources de données ouvertes, y compris toutes les principales plateformes sur les réseaux sociaux, les messageries, les chaînes de blocs et le Dark Web

- Fonctions d’automatisation avancées qui tirent parti de l’apprentissage automatique pour fournir une large gamme de récupération d’informations, affichant des résultats précis à des vitesses remarquables.

- Des outils d’analyse sur mesure permettent d’enrichir considérablement les données et de les adapter aux objectifs particuliers de l’utilisateur.

- Intégration transparente au sein de votre infrastructure informatique

- Social Links propose une formation et une assistance dans le cadre de leurs packages de produits.

[*]Pour les organisations qui ont besoin de la solution OSINT ultime, Social Links dispose également d’une plate-forme de niveau entreprise SL Private Platform – une solution OSINT sur site offrant leur plus large éventail de méthodes de recherche, une personnalisation complète en fonction des besoins des utilisateurs et un stockage de données privé.

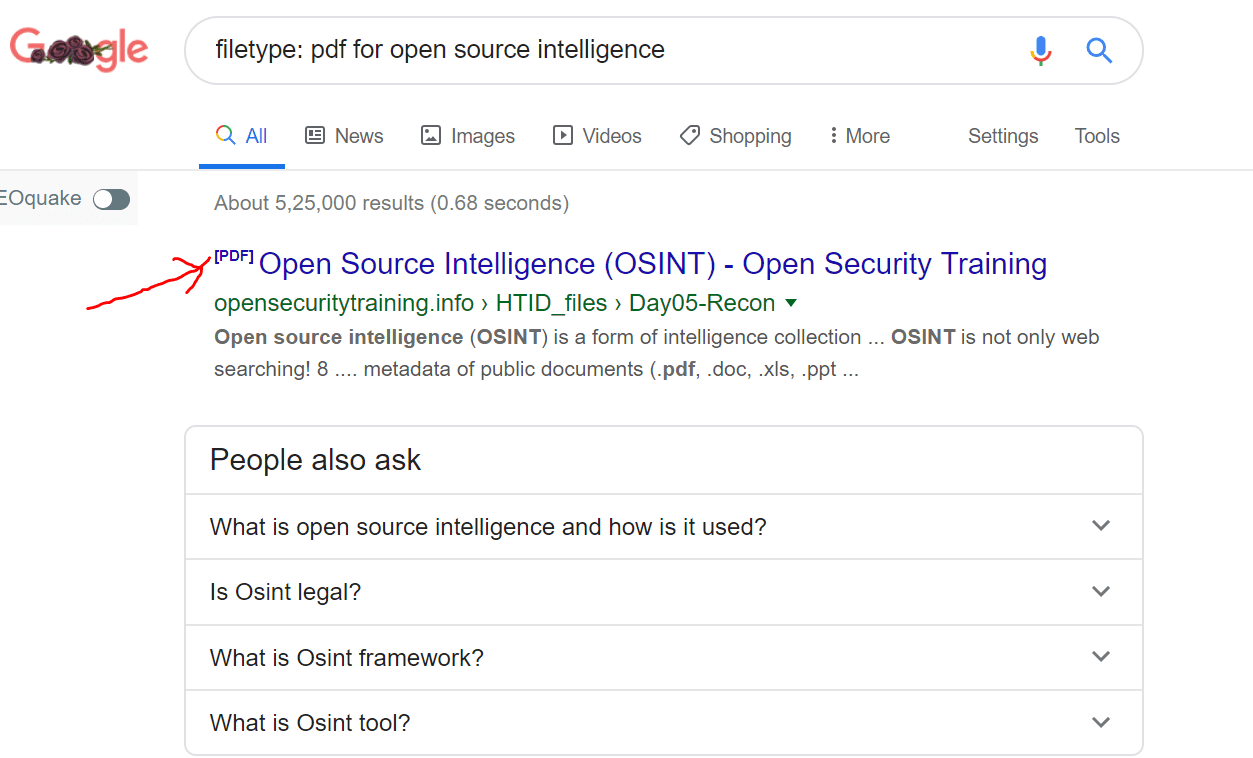

Google Dork

[*]Google Dork ont vu le jour en 2002, et il donne des résultats efficaces avec d’excellentes performances. Cet outil d’intelligence open source basé sur des requêtes est principalement développé et créé pour aider les utilisateurs à cibler l’index ou les résultats de recherche de manière appropriée et efficace.

[*]Google Dorks offre un moyen flexible de rechercher des informations en utilisant certains opérateurs, et peut-être s’appelle-t-il également Google Hacking. Ces opérateurs facilitent la recherche pour extraire des informations. Voici quelques-uns des opérateurs ou des options d’indexation fournis par Google Docker, et ils sont :

- Type de fichier : cet opérateur est principalement utilisé pour trouver les types de fichiers ou pour rechercher une chaîne particulière

- Intext : Cette option d’indexation est utilisée pour rechercher un texte spécifique sur une page spécifique.

- Ext : Ceci est utilisé pour rechercher une extension spécifique dans un fichier.

- Inurl : utilisé pour rechercher la chaîne ou le mot spécifique dans l’URL

- Intitle : pour rechercher le titre ou les mots mentionnés ci-dessus dans l’URL

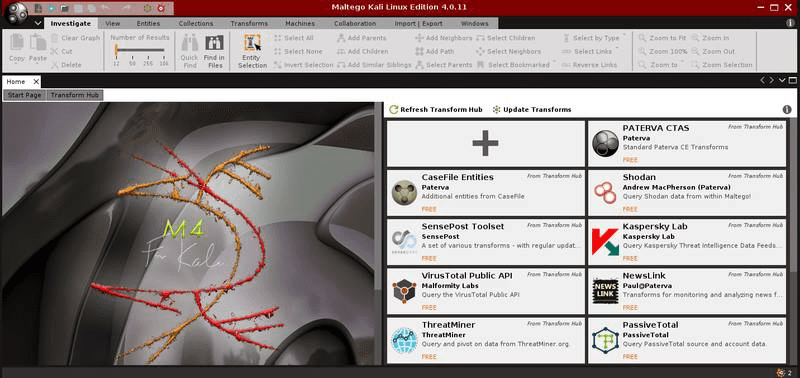

Maltego

[*]Maltego est conçu et développé par Paterva, et c’est l’un des outils intégrés à Kali Linux. Cet outil d’intelligence open source est principalement utilisé pour effectuer une exploration significative contre diverses cibles à l’aide de plusieurs transformations intégrées (et offre également la possibilité d’en écrire des personnalisées).

[*]Un langage de programmation que vous utilisez dans Maltego est écrit en Java et s’affiche en tant que pré-packagé intégré dans Kali Linux. Pour utiliser cet outil, l’inscription est nécessaire, l’inscription est gratuite et l’utilisateur doit s’inscrire sur le site paterva. Une fois le processus d’enregistrement terminé, les utilisateurs peuvent utiliser cet outil pour créer et développer des empreintes numériques efficaces de la cible particulière sur Internet.

[*]Les résultats attendus peuvent arriver à la conversion IP, le numéro AS est identifié, Netblock est également identifié, même les phrases et les emplacements sont également identifiés. Ce sont toutes les icônes de Maltego qui fournissent une vue détaillée et des informations sur toutes les icônes.

[*]Les résultats attendus peuvent arriver à la conversion IP, le numéro AS est identifié, Netblock est également identifié, même les phrases et les emplacements sont également identifiés. Ce sont toutes les icônes de Maltego qui fournissent une vue détaillée et des informations sur toutes les icônes.

[*]Vous pouvez même en savoir plus sur la cible en approfondissant le processus. Enfin, je peux dire que c’est un excellent outil pour suivre les empreintes de chaque entité sur Internet. Maltego est disponible sur tous les systèmes d’exploitation courants.

Le Moissonneur

[*]Le Moissonneur est un outil incroyable pour trouver des e-mails, des sous-domaines, des adresses IP, etc. à partir de diverses données publiques.

[*]Exemple ci-dessous pour trouver les sous-domaines à l’aide de DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d toptips.fr.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: toptips.fr.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.toptips.fr.com:104.25.134.107 tools.toptips.fr.com:104.25.134.107 www.toptips.fr.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester est également disponible sur Kali Linux. Vous pouvez consulter le guide d’installation de Kali Linux si vous en avez besoin.

[*]BTW, il existe plus d’outils pour trouver des sous-domaines.

Recon-Ng

[*]Reconnaissance est un outil efficace pour effectuer une reconnaissance sur la cible.

[*]Toute la puissance de cet outil réside entièrement dans l’approche modulaire. La puissance des outils modulaires se comprend pour ceux qui utilisent Metasploit. Recon-ng a divers modules intégrés qui sont utilisés pour cibler principalement lors de l’extraction d’informations selon les besoins de l’utilisateur. Nous pouvons utiliser les modules Recon-ng simplement en ajoutant les domaines dans l’espace de travail.

[*]Les espaces de travail sont principalement créés pour effectuer les opérations à l’intérieur. Les utilisateurs seront redirigés vers l’espace de travail dès sa création. A l’intérieur de l’espace de travail, le domaine peut être spécifiquement spécifié en utilisant add domain

[*]Certains des excellents modules, tels que google-site-web et bing-domain-web, sont utilisés pour trouver d’autres domaines liés au premier domaine cible initial. Le résultat de ces domaines sera tous les domaines indexés aux moteurs de recherche. Un autre module accrocheur est bing_linkedin_cache qui est principalement utilisé pour récupérer les détails des adresses e-mail liées au domaine. Ce module peut également être utilisé pour tirer parti de la réalisation d’ingénierie sociale.

[*]De plus, en utilisant d’autres modules, nous pouvons obtenir des informations supplémentaires ou supplémentaires sur les cibles. Donc, finalement, cet outil de renseignement open source est un outil fantastique et doit également être inclus dans la boîte à outils des chercheurs.

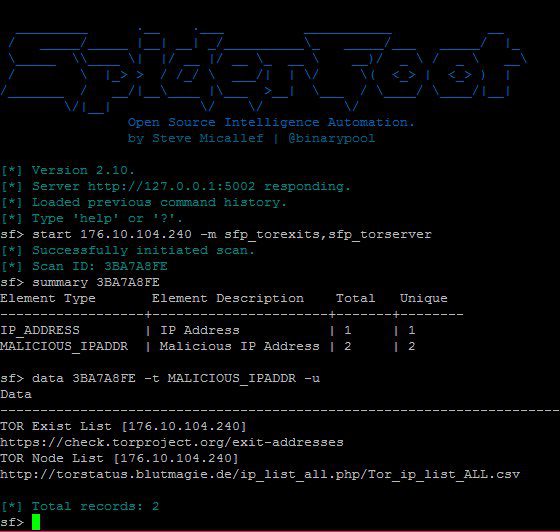

[*]Pied d’araignée est un outil de reconnaissance open source disponible pour Linux et Windows. Il a été développé en utilisant le langage Python avec une configuration élevée et fonctionne pratiquement sur n’importe quelle plate-forme. Il s’intègre à une interface graphique simple et interactive avec une puissante interface de ligne de commande.

[*]Il nous a automatiquement permis d’utiliser des requêtes sur plus de 100 sources OSINT pour saisir l’intelligence sur les e-mails, les noms, les adresses IP, les noms de domaine, etc. Il collecte une large gamme d’informations sur une cible, telles que les netblocks, les e-mails, les serveurs, et bien d’autres. En utilisant Spiderfoot, vous pouvez cibler selon vos besoins, car il collectera les données en comprenant comment elles sont liées les unes aux autres.

[*]Les données collectées à partir d’un SpiderFoot fourniront un large éventail d’informations sur votre cible spécifique. Il fournit des informations claires sur les menaces de piratage possibles qui entraînent des vulnérabilités, des fuites de données et d’autres informations vitales. Ces informations aideront donc à tirer parti du test de pénétration et à améliorer les informations sur les menaces pour alerter avant qu’elles ne soient attaquées ou volées.

[*]Les données collectées à partir d’un SpiderFoot fourniront un large éventail d’informations sur votre cible spécifique. Il fournit des informations claires sur les menaces de piratage possibles qui entraînent des vulnérabilités, des fuites de données et d’autres informations vitales. Ces informations aideront donc à tirer parti du test de pénétration et à améliorer les informations sur les menaces pour alerter avant qu’elles ne soient attaquées ou volées.

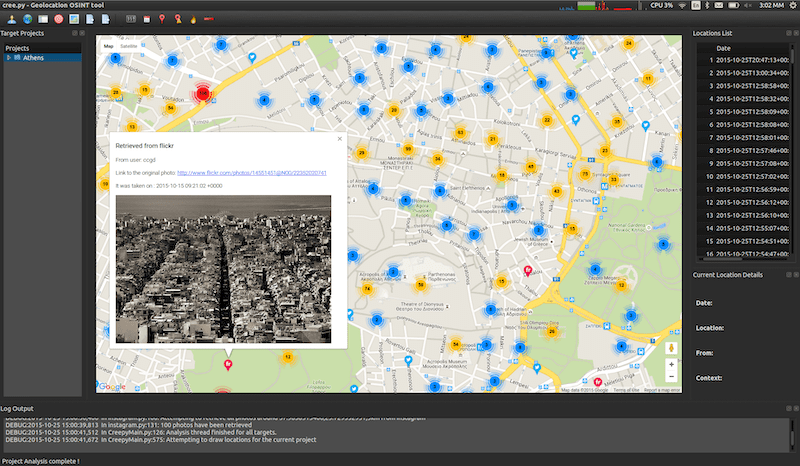

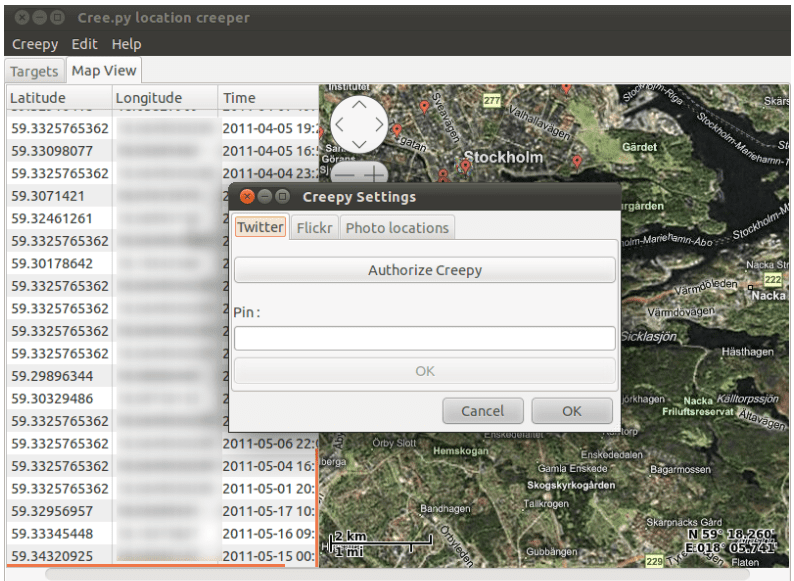

Sinistre

[*]Sinistre est un outil d’intelligence de géolocalisation open source. Il collecte des informations sur la géolocalisation en utilisant diverses plateformes de réseaux sociaux et services d’hébergement d’images qui sont déjà publiés ailleurs. Creepy présente les rapports sur la carte, en utilisant un filtre de recherche basé sur l’emplacement et la date exacts. Ces rapports sont disponibles au format CSV ou KML à exporter pour une analyse supplémentaire.

[*]La fonctionnalité principale de Creepy est divisée en deux onglets principaux, à savoir. Onglets ‘Cibles’ et ‘Vue de la carte’.

[*]La fonctionnalité principale de Creepy est divisée en deux onglets principaux, à savoir. Onglets ‘Cibles’ et ‘Vue de la carte’.

[*]Creepy est écrit en python et est également livré avec un binaire empaqueté pour les distributions Linux telles que Debian, Backtrack, Ubuntu et Microsoft Windows.

[*]Creepy est écrit en python et est également livré avec un binaire empaqueté pour les distributions Linux telles que Debian, Backtrack, Ubuntu et Microsoft Windows.

Conclusion

[*]Les tests d’intrusion sont difficiles et nécessitent des informations provenant de diverses sources. J’espère que les outils ONIST ci-dessus vous aideront avec cela.

[*]Vous pouvez également explorer les outils de pentest en ligne pour la reconnaissance et la recherche d’exploits.