Évaluez les failles de sécurité de votre centre de données avant que les méchants ne le fassent !

L’une des nombreuses nouvelles que nous entendons à l’ère numérique actuelle est une cyberattaque. Cela perturbe l’activité, porte atteinte à la réputation et affole les utilisateurs finaux.

Comment vous assurez-vous que votre infrastructure réseau est capable d’atténuer les cyberattaques ?

L’époque où vous vous fiez aux résultats des tests d’intrusion annuels ou trimestriels est révolue. À l’ère actuelle, vous avez besoin d’une simulation d’attaque de violation automatisée (BAS), d’une analyse continue des actifs et, bien sûr, d’une protection.

Grâce aux outils suivants, qui vous permettent de simuler l’attaque réelle contre votre centre de données afin que vous puissiez examiner les résultats et prendre des mesures. La meilleure partie est certains des outils qui vous permettent d’automatiser l’action.

Prêt à vous préparer au pire ?

Table des matières

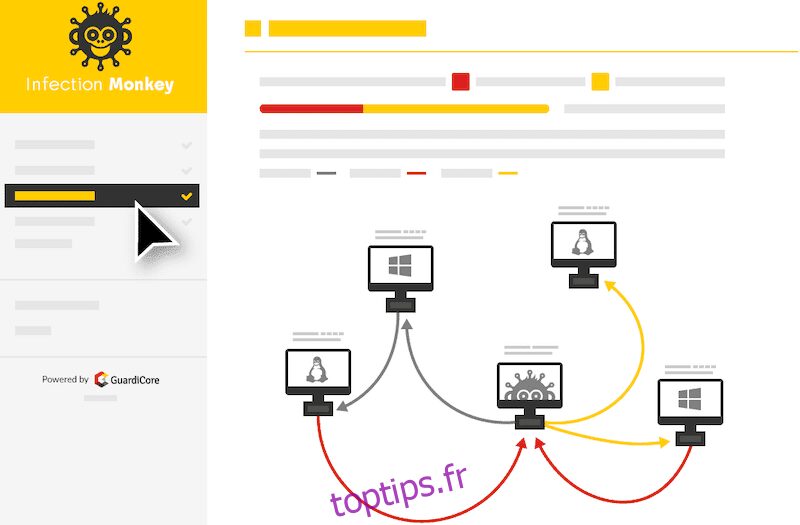

Singe infecté

Exécutez-vous votre application dans le Cloud ? Utilisation Singe infecté pour tester votre infrastructure exécutée sur Google Cloud, AWS, Azure ou sur site.

Infection Monkey est un outil open source qui peut être installé sur Windows, Debian et Docker.

Vous pouvez exécuter une simulation d’attaque automatique pour le vol d’informations d’identification, une mauvaise configuration, des actifs compromis, etc. Certaines des fonctionnalités qui méritent d’être mentionnées.

- Simulation d’attaque non intrusive, de sorte qu’elle n’affecte pas vos opérations réseau.

- Rapport d’audit complet avec une recommandation concrète pour renforcer les serveurs Web ou d’autres infrastructures

- Faible empreinte CPU et mémoire

- Visualisez le réseau et la carte des attaquants

Si vous êtes un RSSI ou de l’équipe de sécurité, alors vous allez adorer le rapport. C’est GRATUIT, alors essayez-le aujourd’hui.

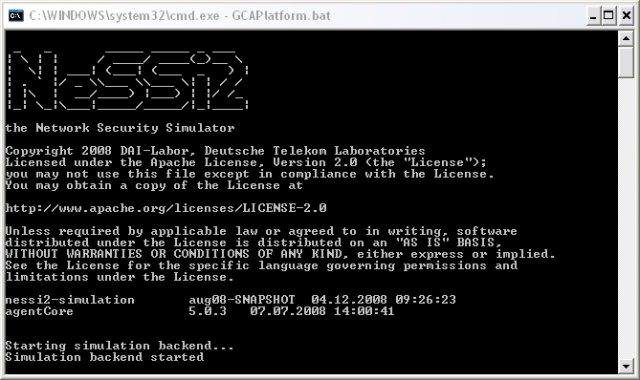

NeSSi2

NeSSi2 est un open-source, propulsé par le framework JIAC. NeSSi signifie Network Security Simulator, vous pouvez donc deviner ce qu’il fait. Il se concentre principalement sur le test des algorithmes de détection d’intrusion, l’analyse du réseau, les attaques automatisées basées sur les profils, etc.

Il nécessite Java SE 7 et MySQL pour être configuré et exécuté.

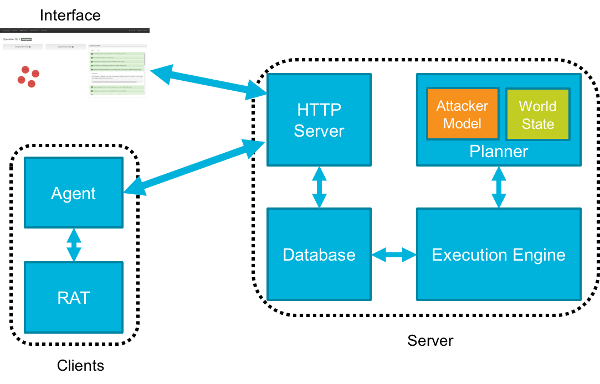

CALDERA

Un outil d’émulation d’adversaire. CALDERA ne prend en charge que le réseau de domaine Windows.

Il exploite le modèle ATT&CK pour tester et reproduire le comportement.

Alternativement, vous pouvez également essayer Metta par Uber.

Prévoyez

securiCAD par predicti vous permet d’attaquer virtuellement votre infrastructure pour évaluer et gérer l’exposition au risque. Il fonctionne en trois concepts simples.

- Créez un modèle – ajoutez tout ce que vous voulez tester (serveur, routeur, pare-feu, services, etc.)

- Simuler une attaque – pour savoir si et quand votre système tombe en panne

- Rapport de risque – basé sur les données de simulation, le rapport exploitable sera généré que vous pourrez mettre en œuvre pour réduire le risque global

securiCAD est une solution prête pour l’entreprise et a obtenu une édition communautaire avec des fonctionnalités limitées. Cela vaut la peine d’essayer pour voir comment cela fonctionne.

AttackIQ

AttackIQ est l’une des plates-formes évolutives de validation de sécurité populaires pour renforcer la sécurité de votre centre de données. Il s’agit d’un système offensif-défensif pour aider les ingénieurs des opérations de sécurité à exercer les capacités de l’équipe rouge.

La plate-forme est intégrée à un cadre vital – MITRE ATT&CK. Certaines des autres fonctionnalités sont.

- Propulsé par l’équipe de recherche AttackIQ et le leader de la sécurité de l’industrie

- Personnalisez le scénario d’attaque pour imiter les menaces du monde réel

- Automatisez les attaques et recevez un rapport continu sur l’état de la sécurité

- Agents légers

- Fonctionne sur un système d’exploitation principal et s’intègre bien à l’infrastructure existante

Ils offrent un essai GRATUIT de deux semaines pour essayer leur plateforme. Essayez de voir dans quelle mesure la posture de votre infrastructure est bonne.

FAUX

Sachez où se situe votre organisation en matière d’exposition aux risques de sécurité. Faux La plate-forme dispose d’un flux de travail puissant et facile à utiliser pour créer et lancer une campagne de cybermenaces dans le monde réel. À l’aide de données, vous pouvez analyser vos terminaux de sécurité en temps réel.

Scythe est proposé sous forme de modèle SaaS ou sur site. Que vous soyez une équipe rouge, bleue ou violette, cela convient à tous.

Si vous souhaitez apprendre l’activité de l’équipe rouge, consultez ceci Cours en ligne.

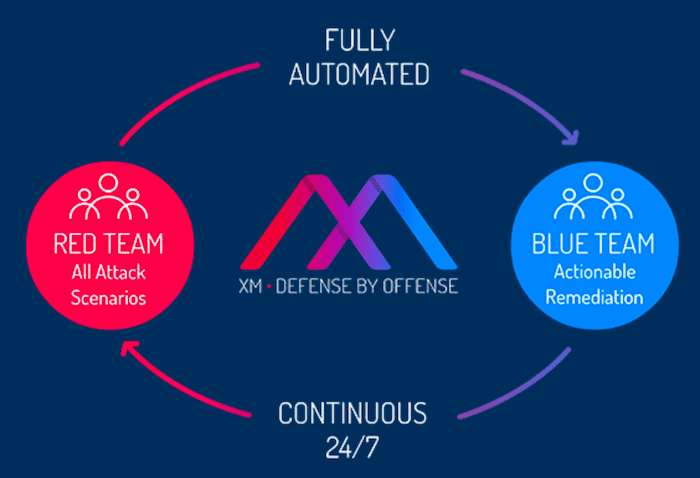

XM-Cyber

XM-Cyber offre une solution automatisée de simulation avancée des menaces persistantes (APT). Gardez une longueur d’avance sur l’attaquant.

Vous pouvez sélectionner la cible à exécuter et configurer les attaques en cours et recevoir un rapport de correction prioritaire—quelques points saillants de l’outil.

- Personnalisez le scénario d’attaque en fonction des besoins

- Visualiser le chemin d’attaque

- Méthodes d’attaque à jour

- Meilleures pratiques et recommandation de politiques

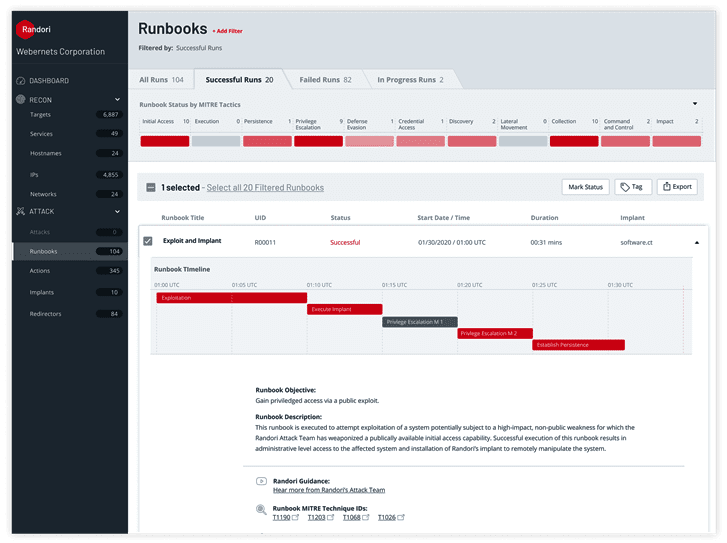

Randori

Randori est une plate-forme de cyberattaque fiable et automatisée de l’équipe rouge pour tester l’efficacité des systèmes de sécurité dans la prévention des attaques. Il a la capacité de générer et de lancer les véritables exploits et attaques de la même manière qu’un attaquant le ferait, mais de manière sûre.

La plate-forme présente des avantages tels que;

- Évaluer des solutions de sécurité complètes et identifier les faiblesses.

- Fournissez un aperçu de la façon dont une attaque verrait les actifs de l’organisation.

- Permet aux équipes de simuler des attaques réelles, en toute sécurité, contre les systèmes informatiques de l’organisation.

- Fournit une analyse des cibles d’attaque en temps réel

- Il vous permet de tester les défenses, d’identifier les faiblesses et d’arrêter de supposer que vous êtes en sécurité.

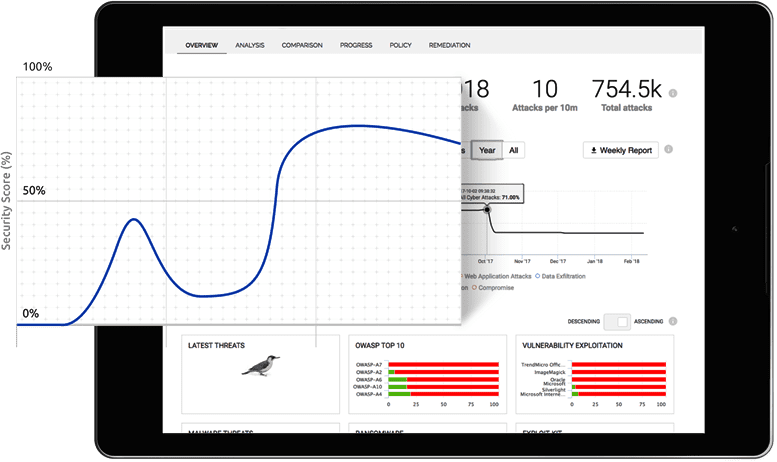

Picus

Picus est une solution de sécurité et de gestion des risques qui vous permet d’évaluer, de mesurer et d’atténuer en permanence les vulnérabilités, permettant ainsi à votre organisation de garder une longueur d’avance sur les cybercriminels. Avec un tableau de bord facile à configurer et à utiliser, le Picus La plate-forme de simulation de failles de sécurité et d’attaques fournit des attaques réelles pour tester vos défenses et déterminer si elles offrent une protection adéquate.

Il a des avantages tels que;

- Vaste base de données sur les menaces et mesures de protection correspondantes

- Identification en temps réel des couches de sécurité faibles et fortes, permettant aux équipes d’identifier et de résoudre rapidement les failles de sécurité.

- Affiner et maximiser les technologies de sécurité complexes

- Permet une identification rapide des vulnérabilités ainsi que la suggestion des mesures d’atténuation optimales pour réduire les risques.

- Fournit une visibilité en temps réel sur la préparation aux attaques de sécurité d’une organisation et sa capacité à remédier aux faiblesses.

Conclusion

Gérer le risque de sécurité informatique d’une organisation est un défi, et j’espère que les outils ci-dessus vous aideront à mettre en œuvre un contrôle de classe mondiale pour réduire l’exposition au risque. La plupart des outils répertoriés offrent un essai gratuit, donc la meilleure chose à faire est d’essayer de voir comment ils fonctionnent et d’opter pour celui que vous aimez.