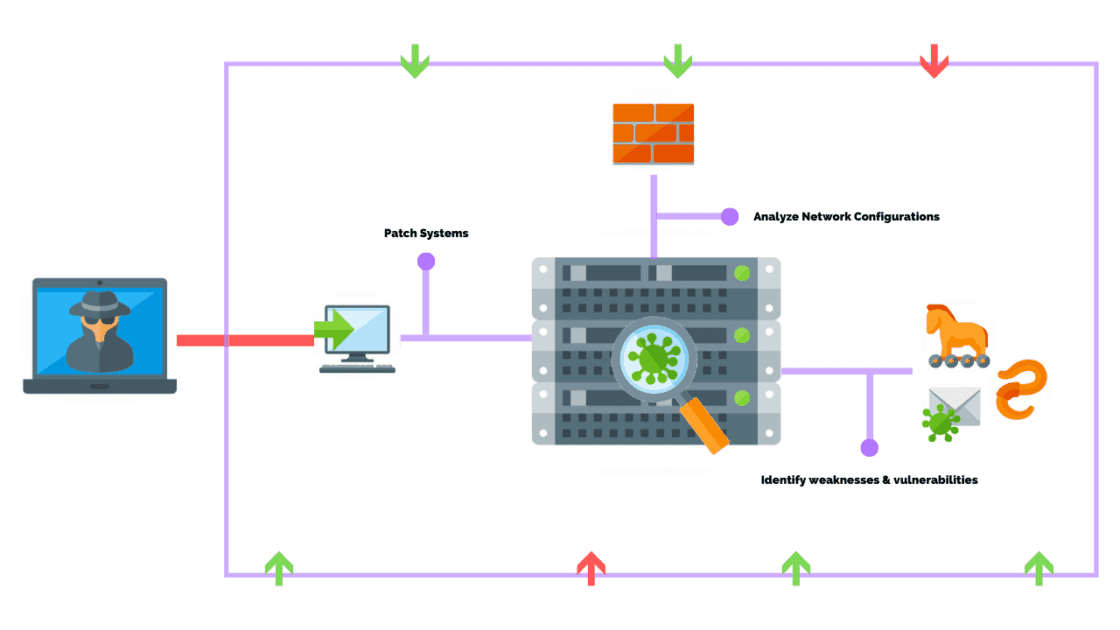

Les tests d’intrusion réseau sont une tentative autorisée de pirater un réseau ou une infrastructure informatique pour identifier les vulnérabilités et les risques de sécurité.

Habituellement, les experts en sécurité effectuent des tests pour détecter et exploiter en toute sécurité les faiblesses du réseau, telles que les ports ouverts, les données exposées, la cryptographie faible et les mots de passe. Les tests d’intrusion révèlent également des erreurs de configuration, des contrôles de privilèges médiocres, des systèmes d’exploitation non corrigés et d’autres vulnérabilités du système.

Idéalement, il est important d’évaluer régulièrement la sécurité et d’obtenir une vue globale de l’ensemble du réseau, des systèmes d’exploitation, des applications, des appareils et des autres actifs.

Pour cela, vous pouvez effectuer des tests d’intrusion du réseau interne et des tests d’intrusion du réseau externe. Cela signifie lancer des attaques depuis l’intérieur du réseau, de l’intranet ou de l’extérieur de l’organisation, par exemple depuis Internet, d’autres réseaux, le WI-FI et d’autres sources.

Crédit image : Synopsis

Table des matières

Pourquoi les tests de pénétration du réseau sont-ils importants ?

L’évaluation de la sécurité permet d’identifier les failles que les attaquants peuvent exploiter et compromettre le réseau, l’infrastructure, les données et d’autres ressources. Il vérifie un large éventail d’actifs et de services, y compris la conformité du périmètre de sécurité avec diverses réglementations et normes industrielles et valide les solutions et pratiques de sécurité existantes.

Les autres avantages incluent :

- Identifiez et résolvez les vulnérabilités de sécurité que les attaquants peuvent exploiter sur les composants, services, configurations, applications et autres ressources du réseau.

- Découvrir les actifs présentant le plus de vulnérabilités, permettant à l’organisation de les hiérarchiser.

- Identifier les failles de sécurité et l’impact potentiel en cas d’exploitation par des attaquants.

- Aide l’organisation à évaluer son réseau et son infrastructure et, par conséquent, à prendre les mesures nécessaires pour répondre aux exigences d’audit ainsi qu’aux exigences de conformité du secteur et de la loi.

- Gagner et maintenir la confiance des utilisateurs et des clients.

Tests d’intrusion du réseau – Image : Violetsec

Tests d’intrusion du réseau – Image : Violetsec

Tests d’intrusion du réseau – Image : Violetsec

Meilleures solutions de tests d’intrusion réseau

Le choix d’une solution de test d’intrusion réseau varie d’une organisation à l’autre, en fonction des exigences, du type d’infrastructure, de l’objectif, des compétences internes et d’autres facteurs.

Le marché regorgeant de produits, nous avons compilé une liste des meilleurs outils de test d’intrusion réseau pour vous aider à déterminer ce qui correspond le mieux à vos besoins uniques.

Avant-garde des intrus

Avant-garde des intrus est un service de test d’intrusion efficace qui permet aux équipes d’identifier et de corriger diverses faiblesses de sécurité. Le scanner de vulnérabilité hybride offre une large couverture soutenue par des professionnels de la sécurité à la demande hautement qualifiés.

De plus, le service Web fournit des contrôles continus et des enquêtes basées sur les renseignements, permettant d’effectuer des évaluations précises et de garantir que les équipes ne manquent de rien.

Avantages

- Permet aux organisations d’effectuer une analyse complète des vulnérabilités de l’infrastructure. Il dispose également d’une analyse automatique que vous pouvez programmer pour qu’elle s’exécute aux intervalles souhaités.

- Fournit une surveillance continue de votre infrastructure, vous permettant de détecter et de répondre rapidement à toutes les menaces, y compris les vulnérabilités Zero Day. Le service est soutenu par des professionnels des intrus hautement expérimentés qui agissent rapidement pour répondre à tout risque détecté.

- Des professionnels de la sécurité à la demande excellents et très expérimentés pour réagir lorsque les équipes internes ne peuvent pas répondre de manière adéquate à une menace.

- Intègre des vérifications manuelles des vulnérabilités pour identifier et supprimer les menaces signalées qui ne peuvent pas être exploitées ou qui sont des faux positifs.

- S’intègre facilement aux outils de productivité tels que Microsoft Teams, Slack et autres.

Cela nécessite une amélioration du filtrage des vulnérabilités découvertes. Il lui manque la capacité de sélectionner et de résoudre une vulnérabilité individuelle. Ce serait formidable de résoudre une vulnérabilité et de valider le correctif sans réexécuter l’intégralité du test.

L’analyse peut prendre beaucoup de temps et également ralentir certaines machines pendant le test. Il n’a pas la possibilité de suspendre et de reprendre les analyses, ce qui peut être utile lorsque les serveurs sont surchargés.

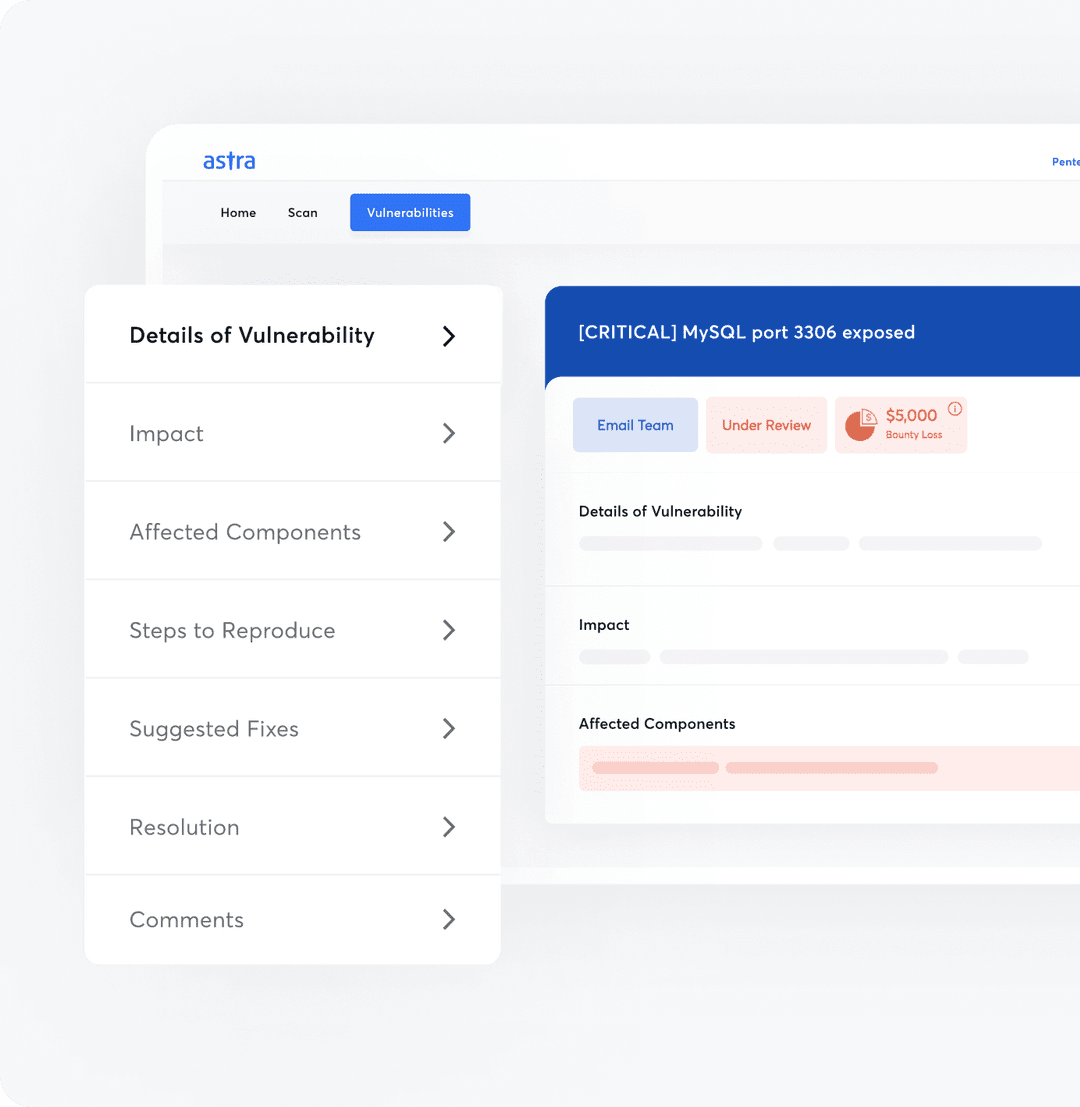

Astra Pentest

Astra Pentest est un scanner de vulnérabilités intelligent soutenu par des experts en sécurité hautement qualifiés. Un excellent outil qui vous permet de découvrir et de corriger les vulnérabilités en fournissant une couverture complète et un guide étape par étape pour remédier aux faiblesses de sécurité découvertes.

De plus, il dispose d’un tableau de bord de gestion convivial qui permet aux équipes de sécurité, aux CXO, aux experts en sécurité d’Astra et aux autres parties prenantes de collaborer de manière transparente.

Détails de la vulnérabilité Astra Pentest Image : Astre

Détails de la vulnérabilité Astra Pentest Image : Astre

Détails de la vulnérabilité Astra Pentest Image : Astre

Avantages

- Des instructions claires et exploitables, étape par étape, pour lutter contre les menaces découvertes dans votre infrastructure informatique.

- Un tableau de bord convivial pour CXO qui vous permet de suivre la progression de l’analyse, de prioriser et de traiter plus rapidement les vulnérabilités critiques.

- Le scanner intelligent utilise les données historiques du pentest pour créer un profil qui répond à votre environnement informatique unique et à vos menaces.

- Assistance en temps réel et de qualité par des experts en sécurité hautement qualifiés.

- Il fournit une analyse automatisée et manuelle des vulnérabilités tout en vous permettant d’analyser le périmètre du réseau et de réexécuter des tests pour vous assurer que vous avez résolu les vulnérabilités de manière adéquate.

- Fournit une analyse continue et intelligente et dispose d’un moteur de sécurité en constante évolution basé sur de nouveaux CVE et hacks

- Fournit un certificat reconnu et fiable par l’industrie, vous permettant de répondre facilement aux exigences RGPD, HIPAA ISO 27001, SOC2 et autres exigences de conformité.

Les analyses complètes peuvent prendre beaucoup de temps, ce qui peut retarder certains services cruciaux au sein de l’organisation. Il peut parfois y avoir des faux positifs, et ceux-ci nécessitent plus de temps pour être vérifiés manuellement.

Il ne prend pas en charge l’exportation d’un rapport pour une vulnérabilité individuelle. Bien que ce ne soit pas un si gros problème, il serait bien d’intégrer Astra à des outils de messagerie instantanée populaires tels que Telegram, Teams, Slack et autres au lieu du simple courrier électronique.

Défense ciblée

Défense ciblée est un outil avancé de test d’intrusion des réseaux et des infrastructures qui offre à la fois une analyse automatisée et des informations humaines.

Avantages

- Fournit une analyse complète des vulnérabilités de sécurité pour vous aider à renforcer votre posture de sécurité. Au cours de l’exercice, les testeurs d’intrusion de Target Defense simulent souvent des attaques autorisées en utilisant des technologies et des outils similaires à ceux utilisés par les vrais attaquants.

- Tests d’intrusion internes et externes pour offrir aux équipes de sécurité une visibilité complète sur toutes les vulnérabilités

- Propose des plans de paiement flexibles avec des prix compétitifs qui le rendent adapté à toutes les tailles d’organisations

- Dispose d’un tableau de bord moderne et facile à utiliser qui permet aux équipes de prioriser l’analyse et la correction des vulnérabilités.

- Fournit une analyse continue et automatisée nécessaire pour détecter et traiter rapidement toute vulnérabilité détectée.

La plateforme complète de tests d’intrusion aide les équipes de sécurité à détecter et à corriger un large éventail de failles de sécurité avant que de véritables attaquants ne les trouvent et ne les exploitent.

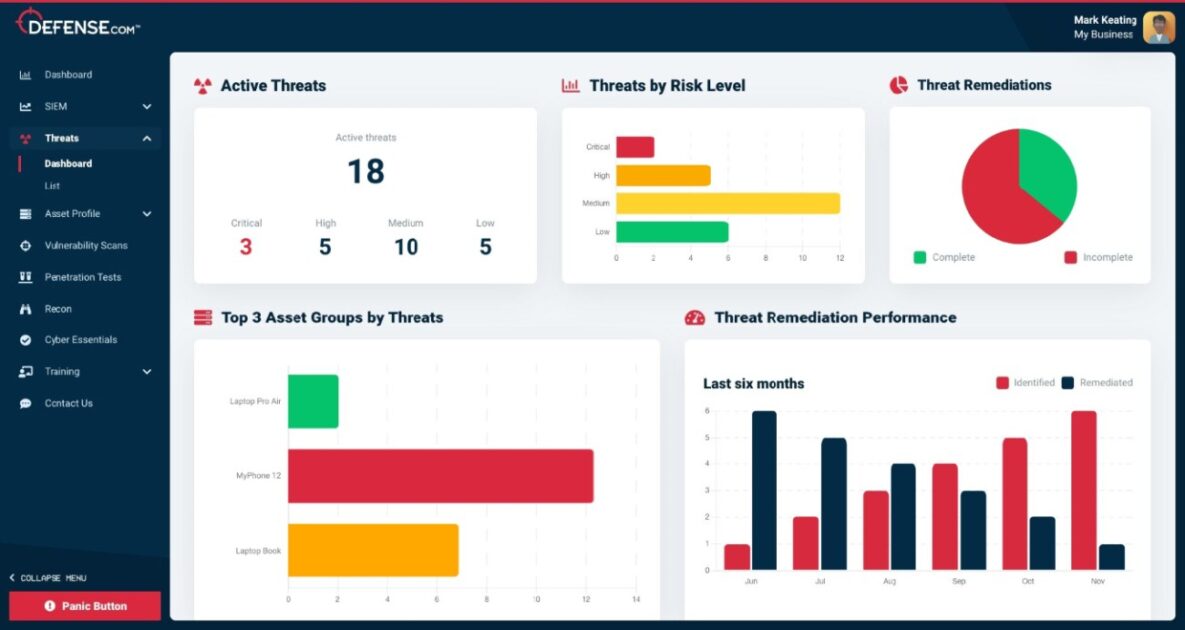

Défensecom

Tableau de bord des menaces du pentest Defensecom Image : Défensecom

Tableau de bord des menaces du pentest Defensecom Image : Défensecom

Défensecom est une plateforme complète de test d’intrusion réseau qui vous permet d’effectuer une analyse des vulnérabilités de l’infrastructure, des réseaux, du cloud, des applications et d’autres actifs. La solution complète Pentest combine différents packages de tests et vous pouvez la personnaliser pour répondre à vos besoins actuels.

Avantages

- Permet d’exécuter des attaques de phishing simulées et de déterminer les besoins de formation en matière de sensibilisation à la sécurité pour les employés.

- Assistance à la remédiation lors de la découverte de failles de sécurité.

- Rapport d’évaluation détaillé comprenant une liste des menaces critiques sur les ressources logicielles et matérielles.

- Rapports et détails exploitables pour chaque vulnérabilité découverte.

- Hiérarchisation des menaces, surveillance des journaux et données en temps réel pour améliorer la gestion des vulnérabilités.

- Excellent support de la part des experts en sécurité hautement qualifiés et expérimentés de Defensecom.

Vous pouvez choisir des tests spécifiques pour l’infrastructure, les applications, l’authentification, Office 365 ou d’autres services ou ressources individuels. De plus, vous pouvez choisir des tests d’intrusion ciblés, qui sont des tests d’intrusion exhaustifs ciblant l’organisation. Cela implique le lancement de diverses attaques simulées sur le réseau et l’infrastructure de l’organisation.

vPenTest

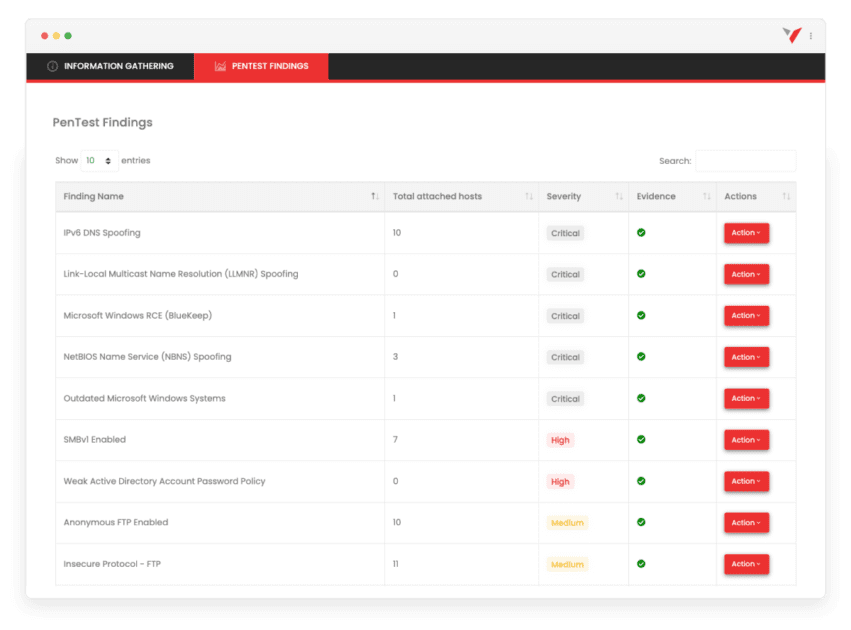

vPenTest est une solution de test d’intrusion automatisée efficace, riche en fonctionnalités et abordable qui effectue diverses activités de piratage sur le réseau d’une organisation.

Pour démontrer ce que ferait un véritable attaquant, le vPenTest va de l’avant et exploite les vulnérabilités identifiées. Par exemple, les testeurs peuvent utiliser cet outil évolutif pour mener des attaques de l’homme du milieu, trouver des données sensibles non protégées, déchiffrer des mots de passe, usurper l’identité d’utilisateurs ou exploiter d’autres failles de sécurité identifiées.

Rapport de test d’intrusion du réseau vPenTest – Image : Vonahi

Rapport de test d’intrusion du réseau vPenTest – Image : Vonahi

Rapport de test d’intrusion du réseau vPenTest – Image : Vonahi

Avantages de vPenTest

- Outil de test d’intrusion efficace, plus rapide et cohérent basé sur un cadre propriétaire en constante évolution.

- Fournit un test d’intrusion abordable et complet avec des rapports détaillés et exploitables.

- Planification flexible mensuelle ou à la demande pour les tests de pénétration du réseau interne ou externe.

- Vous permet de surveiller la progression de l’analyse des vulnérabilités et les alertes en temps réel.

- Réalisez des simulations avant et après la violation, depuis l’intérieur ou l’extérieur du réseau.

- Rapports d’évaluation clairs et détaillés avec des instructions étape par étape sur la façon de résoudre les vulnérabilités détectées.

- Permet des tests d’intrusion segmentés pour évaluer la sécurité et l’efficacité des réseaux sensibles isolés.

Bien que la plate-forme réponde à presque tous les besoins en matière de tests d’intrusion pour tous les types d’entreprises, certains utilisateurs avancés peuvent avoir besoin de résoudre certains problèmes.

Les alertes se font principalement par email. Cela pourrait être plus pratique si la plate-forme était dotée d’autres outils commerciaux instantanés tels que Slack et Teams.

Le tableau de bord est simple et facile à utiliser pour tout le monde, y compris les utilisateurs ayant des compétences techniques moyennes. Cependant, il manque certaines options de personnalisation avancées que les administrateurs compétents aimeraient utiliser pour adapter l’analyse à leurs environnements informatiques uniques ou complexes.

BreachLock

BreachLock est un service complet d’analyse des vulnérabilités qui combine l’IA et les connaissances humaines. Le service de test d’intrusion évolutif est disponible sous forme de Pen Testing-as-a-Service (PTaaS).

L’outil combine l’automatisation, les pirates humains et l’intelligence artificielle pour fournir un service de test d’intrusion complet et précis.

Fourni sous forme de tests d’intrusion en tant que service (PTaaS), le test d’intrusion Breachlock permet aux organisations d’effectuer rapidement et de manière rentable une analyse avancée des vulnérabilités et de valider leurs exigences de sécurité et de conformité.

Avantages

- Évolutif avec des abonnements à la demande ou annuels économiques.

- Permet aux testeurs de suivre la progression de l’analyse en ligne et également d’obtenir des résultats en temps réel

- Les organisations peuvent également choisir entre des tests d’intrusion continus ou ponctuels.

- Il s’agit d’une excellente plateforme facile à utiliser pour améliorer la sécurité informatique de votre organisation.

- Équipe d’assistance amicale et hautement expérimentée qui peut vous aider dans la configuration et également dans la résolution des vulnérabilités identifiées.

- BreachLock permet aux organisations d’obtenir des informations précieuses sur leur sécurité et leurs vulnérabilités. L’outil Pentest les aide à résoudre les problèmes, à prévenir les menaces potentielles et à se conformer aux exigences HIPAA, PCI DSS, GDPR, SOC 2 et autres exigences réglementaires.

L’automatisation de certains tests sur certains actifs peut entraîner certains problèmes. Cependant, une fois identifiés, les experts Breachlock peuvent les résoudre. Nécessité de fournir des options supplémentaires pour télécharger les rapports de vulnérabilité d’analyse.

Les tests sont accompagnés d’une analyse de vulnérabilité gratuite. Cependant, vous ne pouvez l’exécuter qu’une fois par mois. Le coût peut être élevé pour plusieurs licences.

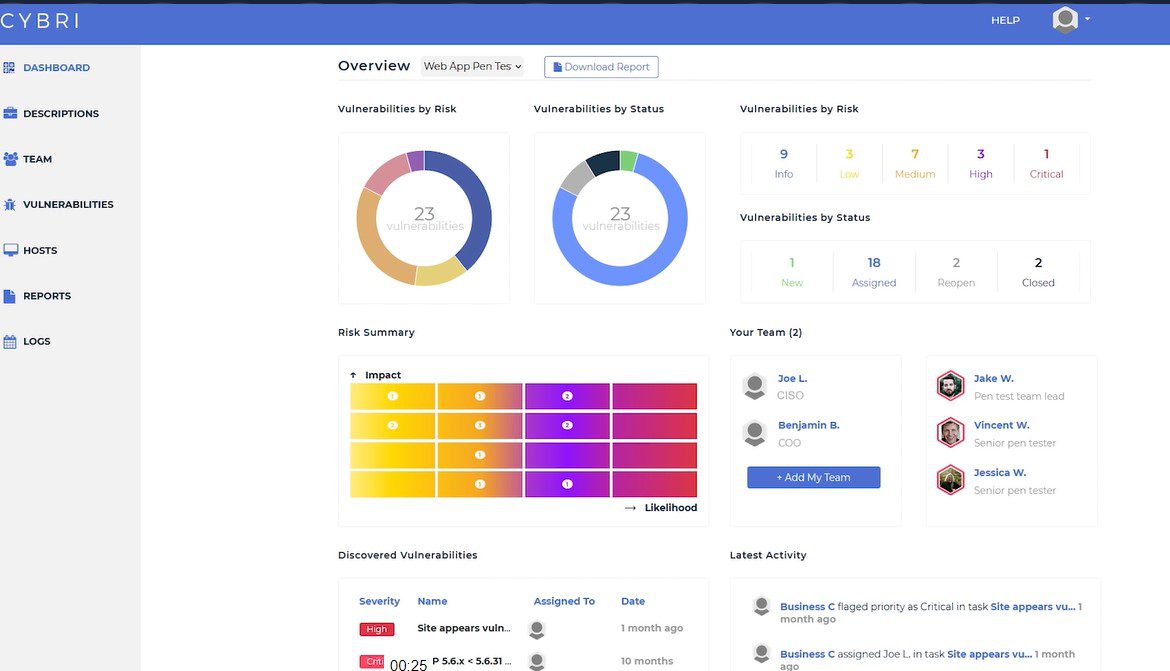

CYBRI

CYBRI La plate-forme de test d’intrusion réseau est une solution efficace de test de réseau et d’infrastructure qui analyse un large éventail d’actifs.

Tests d’intrusion du réseau CYBRI – Image : CYBRI

Tests d’intrusion du réseau CYBRI – Image : CYBRI

Tests d’intrusion du réseau CYBRI – Image : CYBRI

Avantages

- Solution de test d’intrusion de réseau et d’infrastructure à la demande réalisée par les membres de l’équipe rouge de CYBRI. Outre les plans à la demande, les organisations peuvent souscrire à des plans annuels ou augmenter la fréquence des tests d’intrusion pour garantir des évaluations régulières et des opportunités de découverte des menaces émergentes.

- Effectue une découverte pour assurer la couverture de tous les actifs et ressources en utilisant l’équipe la plus appropriée.

- Dès la découverte d’une faille, l’équipe rouge de CYBRI utilise la plateforme pour collaborer rapidement et de manière transparente avec les équipes de votre organisation sur la manière de résoudre les problèmes.

- Rapport clair, facile à comprendre et partageable pour chaque test terminé.

- Analysez à nouveau le réseau et l’infrastructure après avoir résolu les problèmes découverts.

Outre les protocoles réseau et de sécurité, la plate-forme PTaaS (Penetration Testing as a Service) vérifie tous les autres actifs, y compris les configurations de sécurité globales, les mises à jour et les correctifs des systèmes d’exploitation, les serveurs Web, les applications et autres composants.

Laboratoires de paquets

Laboratoires de paquets est un puissant outil de test d’intrusion des réseaux et des infrastructures qui détecte avec précision les vulnérabilités de sécurité dans votre environnement. Il fournit une solution de sécurité complète combinant des tests de pénétration des infrastructures et des tests de pénétration basés sur des objectifs (OBPT). Après l’analyse, vous obtenez des rapports détaillés qui vous permettent de résoudre les failles et de protéger votre environnement.

Avantages

- Fournit des tests d’intrusion de l’infrastructure qui évaluent les systèmes informatiques et réseau afin d’identifier les vulnérabilités de sécurité.

- Vérifie les vulnérabilités d’authentification telles que les mots de passe et les politiques faibles

- Vérifier la sécurité de toutes les données et ressources critiques et sensibles tout en vérifiant l’impact potentiel d’un accès non autorisé aux actifs exposés

- Effectuez une analyse des vulnérabilités des systèmes réseau, y compris les ports et protocoles existants que les attaquants exploitent pour obtenir des accès et des privilèges non autorisés.

- Recherchez les configurations non sécurisées dans l’infrastructure réseau, le cloud, les applications et autres ressources.

Ce serait formidable d’avoir la possibilité de planifier une analyse gourmande en ressources à exécuter après les heures de travail. Nécessité d’informer le client des activités d’analyse et de la portée des actifs du réseau.

Principales caractéristiques d’un outil de test d’intrusion

Les outils de test d’intrusion réseau disponibles sur le marché diffèrent par leurs fonctionnalités, leur coût, leur support et d’autres facteurs. D’un autre côté, les organisations ont besoin de certaines fonctionnalités pour répondre à leurs exigences et objectifs uniques.

Cela dit, vous devez rechercher certaines fonctionnalités de base dans une solution de test d’intrusion réseau. Outre l’abordabilité, l’évolutivité, la facilité d’utilisation et un excellent support, d’autres facteurs à prendre en compte incluent :

- Capacité à effectuer des tests d’intrusion internes et externes

- Service d’analyse des vulnérabilités à la demande.

- Fournissez des rapports d’analyse des vulnérabilités, de préférence des résultats exploitables avec des instructions étape par étape sur la façon de résoudre les problèmes.

- Les fournisseurs qui peuvent fournir une assistance professionnelle à la demande pour résoudre les problèmes que les équipes internes ne peuvent pas résoudre.

- Surveillance, reporting et analyse des activités d’analyse des vulnérabilités en temps réel.

- Un produit qui offre des tests d’intrusion automatisés et manuels et une couverture complète.

Comment fonctionnent les tests d’intrusion ?

Lors des tests d’intrusion du réseau, l’expert en sécurité ou le pirate informatique éthique analyse l’infrastructure informatique à la recherche de failles de sécurité qu’un véritable attaquant exploiterait et obtiendrait un accès non autorisé. Après les avoir détectés, le pirate informatique éthique peut simuler des attaques pour découvrir l’impact d’une telle violation réelle. Ensuite, l’expert génère un rapport d’évaluation.

Les tests d’intrusion du réseau peuvent être effectués par une équipe de prestataire de services interne ou externe. Cependant, dans la plupart des cas, les deux équipes collaborent lors de la réalisation des tests et les experts externes peuvent fournir les procédures correctives étape par étape si nécessaire.

De plus, l’organisation peut externaliser l’intégralité du service, en particulier lorsque l’équipe de sécurité interne ne possède pas beaucoup d’expertise dans la détection et la résolution des menaces modernes.

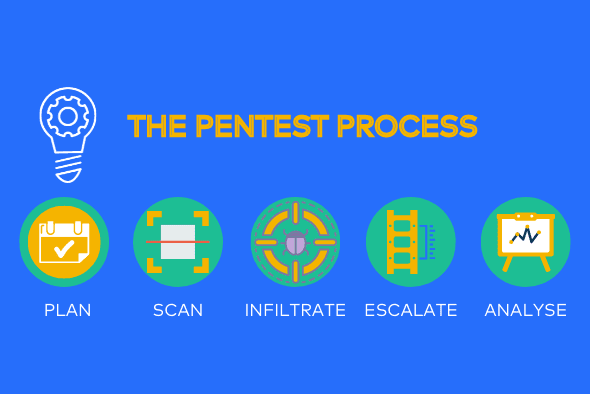

Étapes des tests de pénétration du réseau

Les étapes et méthodes de réalisation des tests d’intrusion du réseau peuvent varier d’une organisation à l’autre. Cependant, vous trouverez ci-dessous quelques-unes des activités courantes des tests d’intrusion réseau.

Crédit image : getastra.com

- Planification : cela implique d’établir la portée et l’objectif des tests d’intrusion, la plate-forme à utiliser, les actifs à tester, les mesures de réussite, etc. Cela implique également de désigner une équipe ou un individu pour agir en tant que hacker éthique ou chapeau blanc.

- Identifiez les actifs, les systèmes d’exploitation, les applications et autres ressources présentant des vulnérabilités connues.

- La phase de test est celle où des pirates informatiques éthiques internes ou externes lancent diverses attaques simulées en utilisant différentes méthodes.

- En fonction du plan, l’équipe de sécurité de l’organisation tentera de contenir la menace en l’arrêtant et en enquêtant sur la cause, pensant qu’il s’agit d’une véritable attaque. Cela se produit s’ils ignorent qu’il s’agit d’un pentest, mais c’est un bon moyen de tester également la réponse en cas d’incident réel. Même s’ils en étaient conscients, l’équipe de sécurité tenterait quand même de contenir l’attaque pour vérifier ce qu’elle peut faire en cas d’attaque réelle.

- Vient ensuite une documentation qui montre où se trouvent les faiblesses et les mesures à prendre pour y remédier et prévenir de futures attaques. Le rapport inclut l’impact si les véritables attaquants exploitaient les faiblesses.

- Résolvez toutes les vulnérabilités de sécurité identifiées. Certains experts en sécurité peuvent même fournir des instructions sur la manière de résoudre les problèmes et d’améliorer la sécurité globale.

- L’organisation peut effectuer un autre test après avoir corrigé les vulnérabilités pour vérifier qu’elle a éliminé les failles.

Malgré les avantages des tests d’intrusion réseau, les équipes doivent être prudentes. Dans le cas contraire, des tests mal planifiés et mal menés peuvent causer de réels dommages aux actifs cibles, tels que les serveurs, et entraîner des temps d’arrêt inutiles.

Conclusion

Les tests d’intrusion du réseau permettent aux équipes informatiques d’identifier et de corriger les vulnérabilités de sécurité avant que les véritables attaquants ne trouvent et exploitent les failles. Les tests d’intrusion de réseau typiques consistent à simuler des attaques réelles pour évaluer la sécurité de l’infrastructure de l’organisation.

En effectuant régulièrement des analyses de vulnérabilité, les organisations peuvent améliorer continuellement leur posture de sécurité et se protéger contre les menaces actuelles et émergentes.

Ensuite, découvrez un logiciel de test d’intrusion premium pour les applications Web.