Donnez-vous la priorité à la sécurité des actifs informatiques par rapport à toute autre chose dans votre organisation ? Ensuite, vous avez besoin des meilleurs outils de gestion de l’accès aux identités décrits ici.

Dans le paysage numérique actuel, la sécurité est la principale préoccupation de toute entreprise. Les pirates développent de nouvelles techniques et de nouveaux outils pour voler les données des entreprises et les revendre sur le dark web.

Les pirates informatiques vous feraient simplement payer des millions de dollars en rançon en piratant l’ensemble de votre infrastructure informatique, y compris les bases de données critiques qui pourraient blesser des milliers d’utilisateurs.

Ainsi, les entreprises utilisent des outils IAM robustes en plus de politiques strictes de sécurité des données et de mot de passe comme ressource de redondance pour la sécurité des données d’entreprise.

Table des matières

Qu’est-ce que la gestion de l’accès aux identités (IAM) ?

La gestion de l’accès à l’identité (IAM) est un ensemble d’applications, de politiques et d’outils qui supervisent, maintiennent et définissent quel employé ou partie prenante a accès à quels actifs numériques.

Pour les entreprises, les actifs numériques sont principalement des serveurs d’applications, des bases de données clients, des outils ERP, des applications de facturation, des applications de paiement, des données de paie des employés, etc.

Dans DevSecOps, l’accès aux actifs numériques signifie la vérification des référentiels de code, l’accès aux pipelines CI/CD, aux bases de connaissances externes et internes, aux plates-formes en tant que service, aux intranets, aux journaux de logiciels et aux canaux de communication d’entreprise.

En un mot, vous ou l’administrateur de la cybersécurité devez contrôler l’accès à toutes les ressources numériques dont dépend votre entreprise pour des opérations sans faille.

Besoin de gestion de l’accès aux identités (IAM)

Tout d’abord, vous avez besoin d’un IAM pour attribuer l’accès aux applications et ressources d’entreprise aux employés existants et nouveaux. En quelques clics, vous pouvez révoquer l’accès d’une personne à un ERP ou lui donner l’accès si nécessaire.

Les IAM vous permettent de devenir plus proactif en matière de sécurité d’entreprise que réactif. Ce n’est pas une bonne idée d’appliquer rigoureusement les politiques de sécurité dans une organisation après avoir été touchée par des violations de données et des pertes de revenus.

Au lieu de cela, vous devez appliquer des politiques de sécurité des données et de contrôle d’accès dès le premier jour pour éviter les pertes de réputation et les pertes financières.

Les autres raisons notables d’obtenir une solution IAM sont :

- Rendez la sécurité de votre entreprise évolutive en utilisant une application cloud qui peut suivre de 10 à des milliers d’employés accédant aux serveurs, aux bases de code, aux packages de conteneurs, aux données client, aux méthodes de paiement, etc., en continu.

- Arrêtez les violations de données au point où elles commencent et maîtrisez ainsi la situation avant que les médias, le public et les investisseurs ne s’en mêlent.

- Ne gaspillez pas les licences et l’allocation des ressources en analysant toujours ces actifs commerciaux. Allouez ensuite dynamiquement les ressources nécessaires pour économiser de l’argent et éviter que les données de l’entreprise ne tombent entre de mauvaises mains.

Comment fonctionne la gestion de l’accès aux identités ?

Pour protéger les données de l’entreprise, une solution IAM fonctionne en fournissant les fonctionnalités et outils de sécurité suivants :

#1. Accès par authentification unique

Une solution IAM offre un accès transparent à toutes les applications et comptes professionnels via la messagerie d’entreprise. Les employés n’ont pas besoin de mémoriser des tonnes de comptes d’utilisateurs et de mots de passe.

#2. Journal, audit et rapport

Enregistrez chaque action sur votre infrastructure informatique et rapportez-vous les données de tout incident de sécurité récent, événements de réinitialisation de mot de passe, demandes de connexion provenant de réseaux extérieurs, etc.

#3. Autorisation de l’utilisateur

Il empêche les utilisateurs d’apporter des modifications non autorisées à vos systèmes, applications et sites Web en autorisant leurs actions régulièrement en analysant la base de données des comptes d’utilisateurs à la recherche de modifications récentes.

#4. Authentification d’utilisateur

IAM impose une authentification de sécurité chaque fois qu’un employé se connecte à vos systèmes d’entreprise. Il pourrait offrir des mots de passe, des SMS de téléphone portable, un accès basé sur une clé de sécurité physique, des CAPTCHA, etc. Cela pousse également l’utilisateur à modifier périodiquement les mots de passe et autres informations d’identification.

#5. Attribution et révocation des autorisations utilisateur

Une fois que vous avez créé un compte utilisateur dans l’outil IAM, il provisionne l’accès à des systèmes d’entreprise spécifiques en fonction du rôle ou de la désignation. Les outils IAM peuvent acheminer ces demandes de provisionnement via plusieurs gestionnaires pour garantir des approbations multipoints.

De plus, la suppression d’un utilisateur de l’IAM supprime instantanément l’accès précédent à l’application et à la base de données. Cela se produit en temps réel et l’outil verrouille un employé même s’il travaille activement sur une application.

#6. Gérer les utilisateurs du système

Les outils IAM s’intègrent à toutes les bases de données, applications, serveurs, bureaux virtuels et stockage cloud de l’entreprise. Il vous suffit de créer un profil utilisateur dans l’outil IAM, et la personne concernée obtiendra l’accès à l’application et aux données que vous fournissez.

Comment un outil de gestion de l’accès aux identités vous aide-t-il ?

Un outil IAM efficace aide votre entreprise des manières suivantes :

- Fournissez une source unique de vérité pour tout ce qui concerne la sécurité des données numériques et des actifs

- Laissez un nouvel employé commencer à travailler dès le premier jour en fournissant des habilitations de sécurité en quelques clics

- Protégez les données de l’entreprise en révoquant instantanément l’accès des employés qui quittent l’entreprise

- Vous alerter des incidents de sécurité afin que vous puissiez agir avant de subir de lourds dommages

- Prévenir les nuisances causées par les dénonciateurs et les menaces internes

- Bloquez les actions anormales des employés ou des fournisseurs externes en détectant les comportements suspects à l’aide de l’intelligence artificielle (IA) et de l’apprentissage automatique (ML).

Ensuite, nous discuterons des fonctionnalités à rechercher dans l’outil IAM.

Fonctionnalités de l’outil IAM

Lors de l’achat d’un outil IAM, assurez-vous qu’il est livré avec les fonctionnalités indispensables suivantes :

- Le coût de possession ne devrait pas être plus élevé.

- L’outil doit proposer une facturation basée sur le compte utilisateur. Vous payez moins lorsque vous créez quelques comptes. Vous payez plus lorsque vous créez plus de comptes. Et il devrait y avoir une remise en gros pour la gestion des comptes en gros.

- La solution IAM doit proposer les six fonctionnalités standards. Il s’agit de l’authentification unique, de la création de rapports, de l’authentification, de l’autorisation, du provisionnement des autorisations et d’un tableau de bord de gestion.

- L’outil doit suivre une politique d’autorisation zéro confiance.

- Il devrait randomiser le système d’authentification pour informer les utilisateurs de leurs responsabilités en matière de sécurité des données.

Maintenant que vous avez découvert les bases du concept de gestion des identités et des accès, retrouvez ci-dessous quelques outils idéaux pour toute entreprise numérique :

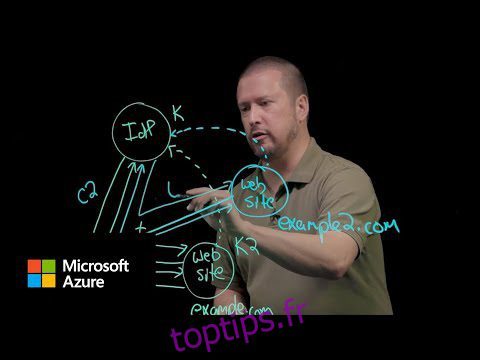

Gestion des identités et des accès AWS

Si vous hébergez des applications cloud, des bases de données et des projets d’analyse sur Amazon Web Services, alors AWS IAM est la solution idéale pour protéger les données de l’entreprise. Il offre de nombreuses fonctionnalités, mais les suivantes sont de la plus haute importance :

- Analyseur d’accès IAM

- Centre d’identité IAM

- Gérer le compte IAM ou les rôles d’utilisateur

- Gérer les autorisations IAM telles que le provisionnement et la révocation

- Authentification multifacteur pour une sécurité et une responsabilité strictes des données

Vous devez utiliser AWS IAM si vous ressentez le besoin des éléments suivants dans votre entreprise :

- Attribuez des autorisations granulaires et utilisez des attributs tels que le rôle, l’équipe, l’emplacement, etc., pour l’approvisionnement du compte

- Contrôlez les comptes un par un ou en masse

- Mettre en œuvre des pratiques de sécurité des données dans toute l’organisation en quelques clics

- Maintenir une politique de moindre privilège pour les applications et les données d’entreprise

AWS propose des ressources complètes sur la mise en œuvre et le fonctionnement d’AWS IAM. Ainsi, vous pouvez apprendre rapidement et commencer en un rien de temps.

Okta IAM

Si vous recherchez une solution unique pour la gestion des identités et la fourniture de services basés sur l’identité, essayez Okta. Il a plus de 7 000 intégrations d’applications professionnelles. L’équipe de gestion de l’intégration d’Okta travaille également activement avec des projets de développement d’applications qui publieront des applications à l’avenir.

Ses principales fonctionnalités IAM incluent de nombreuses fonctionnalités, dont les suivantes :

- Connexion universelle

- Authentification unique

- Sans mot de passe

- MFA adaptatif

- La gestion du cycle de vie

- Flux de travail

- Gouvernance des identités

Okta propose deux services différents dans le paysage de la gestion des identités et des accès. La première solution est un service orienté client. Si vous proposez des services SaaS aux utilisateurs finaux, hébergez des plateformes vidéo OTT, des sites Web par abonnement ou du contenu Web derrière un mur payant, vous pouvez utiliser Customer Identity by Okta.

De plus, vous pouvez utiliser Workforce Identity Cloud pour permettre aux employés, fournisseurs, clients, collaborateurs et indépendants d’accéder à vos actifs commerciaux sur ou hors du cloud.

Gérer le moteur

ManageEngine AD360 de Zoho est un outil IAM intégré qui permet aux administrateurs de la sécurité informatique de modifier, de provisionner et de révoquer les identités des utilisateurs. Il vous permet de contrôler l’accès des utilisateurs aux ressources réseau sur des serveurs publics, privés, hybrides ou sur site.

Vous pouvez faire tout ce qui précède sur les serveurs Exchange, Active Directory sur site et les applications cloud à partir d’un logiciel central ou d’un tableau de bord Web.

En un mot, ManageEngine AD360 donne à vos employés salariés et non salariés un accès rapide aux applications, aux ERP, aux données clients, aux wikis d’entreprise, etc., en quelques minutes. Ensuite, vous pouvez révoquer l’accès lorsqu’il quitte l’entreprise ou si vous considérez que l’accès n’est plus nécessaire pour cet employé en particulier.

GIA SailPoint

La solution IAM de SailPoint est basée sur un système IAM central contrôlé par l’intégration, l’automatisation et l’intelligence. Autour de son système central de gestion de l’accès aux identités, il existe des sous-fonctionnalités.

Ces sous-modules garantissent que la solution IAM de votre entreprise fonctionne 24h/24 et 7j/7 sans défaillance. Certaines sous-fonctionnalités notables sont mentionnées ci-dessous :

- Gestion des outils SaaS

- Approvisionnement et révocation automatisés des comptes d’utilisateurs

- Recommandations d’accès basées sur l’IA

- Flux de travail IAM

- Analyse des données et aperçu des accès

- Certificats numériques pour accéder aux applications, lire des fichiers, etc.

- Gestion, réinitialisation et liste noire des mots de passe

- Gérer l’accès aux fichiers et aux documents

- Répondre aux demandes d’accès

SailPoint propose des solutions IAM pour divers secteurs verticaux tels que la santé, la fabrication, la banque, le gouvernement, l’éducation, etc.

Les outils IAM offrent des services pratiques comme la mise en œuvre zéro confiance, rendant votre infrastructure informatique efficace, conforme aux réglementations et sécurisant les ressources partout et à tout moment.

Solutions GIA Fortinet

Les solutions Fortinet IAM fournissent les fonctionnalités de sécurité nécessaires pour confirmer l’identité des employés, des clients, des fournisseurs et des appareils lorsqu’ils accèdent à votre réseau intranet ou Internet.

Ses caractéristiques et avantages essentiels sont mentionnés ci-dessous :

- Il garantit que les utilisateurs correctement authentifiés, autorisés et validés peuvent accéder aux ressources de votre entreprise sur ou hors du cloud

- Son authentification multifacteur garantit que l’utilisateur d’origine accède aux ressources autorisées. En cas de violation de données, vous savez qui contacter.

- Fortinet SSO garantit un accès transparent à l’infrastructure informatique sans se souvenir d’aucun mot de passe. Il utilise le support SAML, OIDC, 0Auth et API.

- Fortinet IAM prend en charge les politiques d’apport de votre propre appareil (BYOD), les comptes invités, l’accès ad hoc et bien d’autres.

IAM JumpCloud

JumpCloud vous aide à réduire de plusieurs chiffres le coût de possession de la solution IAM via l’appareil unifié et la solution IAM. Avec son service, vous minimisez les frais généraux et la complexité du système IAM et vous vous assurez également de traiter avec moins de fournisseurs informatiques.

Une fois ses solutions configurées, vous pouvez autoriser les employés, les stagiaires, les clients, les parties prenantes, les fournisseurs et les visiteurs à accéder à l’infrastructure informatique via la logique métier suivante :

- Donner accès à n’importe quelle ressource ou sélectionner une ressource

- Autoriser l’accès à partir de n’importe quel emplacement ou d’un emplacement sélectionné

- Fournir un accès avec une identité physique ou numérique

- Approuver l’accès depuis le cloud

- Donner accès à du matériel ou à des logiciels de confiance

Son outil IAM vous permet de gérer les processus, les flux de travail, les appareils et les personnes à partir d’une application Web hébergée sur un répertoire ouvert géré par JumpCloud.

Keycloak GIA Open Source

Keycloak est un produit IAM open source en constante évolution grâce aux subventions et aux parrainages de Red Hat. Si votre entreprise a besoin de solutions IAM développées sur mesure que d’autres entreprises n’offrent pas, vous pouvez essayer Keycloak.

Ses caractéristiques notables sont les suivantes :

- Keycloak SSO pour les connexions et les déconnexions pour de nombreuses applications dans une organisation ou une plate-forme

- Créez des pages de connexion sociale pour permettre aux utilisateurs d’utiliser vos services cloud à l’aide de Google, GitHub et compte Facebook

- Vous pouvez créer votre propre solution IAM en utilisant la base de code de Keycloak et votre base de données relationnelle

- Vous pouvez intégrer cette solution IAM aux serveurs Active Directory et au protocole LDAP (Lightweight Directory Access Protocol)

Son serveur est disponible en téléchargement gratuit avec la base de code Keycloak, l’image du conteneur et l’opérateur.

Identité de ping

Ping Identity utilise son cloud propriétaire PingOne pour la gestion de l’accès aux identités via la plate-forme cloud, puis achemine l’utilisateur vers un autre cloud ou serveur sur site. Le cloud PingOne convient à vos charges de travail centrées sur le client et à la main-d’œuvre interne.

Vous créez un compte pour un utilisateur approuvé sur le cloud PingOne et créez un workflow d’authentification. Ping Identity orchestre le parcours du client ou de l’employé vers une application métier via un flux de travail prédéfini.

Il comprend les étapes suivantes :

- Détection des données utilisateur et de l’appareil

- Vérification de l’utilisateur

- Profilage de l’activité des utilisateurs sur vos actifs informatiques

- Authentification à l’aide de protocoles de sécurité secondaires

- Les parties prenantes de l’entreprise autorisent le nouvel utilisateur

- L’utilisateur obtient un accès transparent aux applications et bases de données sélectionnées

Derniers mots

Obtenir le bon outil de gestion des identités et des accès n’est pas une promenade de santé. Les administrateurs informatiques et les responsables de la cybersécurité consacrent des semaines d’heures de travail pour décider quel outil les aidera à définir le niveau de sécurité qu’ils souhaitent.

Vous pouvez économiser de l’argent et du temps et rester sain d’esprit en essayant certains des meilleurs outils IAM mentionnés ci-dessus dans cet article.

Ensuite, les meilleures techniques de protection contre les cyberattaques.