Les acteurs de la menace diversifient leurs techniques, tactiques et procédures de monétisation (TTP) avec de nouvelles méthodes d’attaque, car les avancées technologiques ont abaissé la barrière à l’entrée et l’émergence du ransomware en tant que service (RaaS) a exacerbé le problème.

Pour qu’une organisation atteigne ce niveau de sophistication, la veille sur les menaces doit devenir un élément essentiel de sa posture de sécurité, car elle fournit des informations exploitables sur les menaces actuelles et aide à protéger les entreprises contre les attaques malveillantes.

Table des matières

Qu’est-ce qu’une plateforme de renseignement sur les menaces ?

Une plateforme de renseignement sur les menaces (TIP) est une technologie qui permet aux organisations de collecter, d’analyser et d’agréger des données de renseignements sur les menaces provenant de plusieurs sources. Ces informations permettent aux entreprises d’identifier et d’atténuer de manière proactive les risques de sécurité potentiels et de se défendre contre de futures attaques.

Les renseignements sur les cybermenaces sont un élément important de la sécurité de l’entreprise. En surveillant les dernières cybermenaces et vulnérabilités, votre organisation peut détecter et répondre aux failles de sécurité potentielles avant qu’elles n’endommagent vos actifs informatiques.

Comment fonctionne la plateforme Threat Intelligence ?

Les plateformes de renseignement sur les menaces aident les entreprises à atténuer les risques de violation de données en collectant des données de renseignements sur les menaces à partir de plusieurs sources, notamment des renseignements à source ouverte (OSINT), du Web profond et sombre et des flux de renseignements sur les menaces propriétaires.

Les TIP analysent les données, identifient les modèles, les tendances et les menaces potentielles, puis partagent ces informations avec votre équipe SOC et d’autres systèmes de sécurité, tels que les pare-feu, les systèmes de détection d’intrusion et les systèmes de gestion des informations et des événements de sécurité (SIEM), pour atténuer les dommages à votre infrastructure informatique.

Avantages des plateformes de renseignement sur les menaces

Les plateformes de renseignement sur les menaces offrent aux organisations divers avantages, notamment :

- Détection proactive des menaces

- Amélioration de la posture de sécurité

- Meilleure allocation des ressources

- Opérations de sécurité rationalisées

Les autres avantages des TIP incluent une réponse automatisée aux menaces, des économies de coûts et une visibilité accrue.

Principales caractéristiques des plateformes de renseignement sur les menaces

Les principales caractéristiques des plateformes de renseignements sur les menaces sont :

- Capacité de collecte de données

- Hiérarchisation des menaces en temps réel

- Analyse des menaces

- Capacité à surveiller le web profond et sombre

- Bibliothèque riche et base de données de graphiques pour visualiser les attaques et les menaces

- Intégration avec vos outils et systèmes de sécurité existants

- Recherchez les logiciels malveillants, les escroqueries par hameçonnage et les acteurs malveillants

Les meilleurs TIP peuvent collecter, normaliser, agréger et organiser les données de renseignements sur les menaces à partir de plusieurs sources et formats.

Mise au point automatique

AutoFocus de Palo Alto Networks est une plateforme de renseignements sur les menaces basée sur le cloud qui vous permet d’identifier les attaques critiques, d’effectuer des évaluations préliminaires et de prendre des mesures pour remédier à la situation sans avoir besoin de ressources informatiques supplémentaires. Le service recueille des données sur les menaces à partir du réseau de votre entreprise, de votre secteur et des flux de renseignements mondiaux.

AutoFocus fournit des informations de l’unité 42 – l’équipe de recherche sur les menaces du réseau Palo Alto – sur les dernières campagnes de logiciels malveillants. Le rapport sur les menaces est visible sur votre tableau de bord, ce qui vous donne une visibilité supplémentaire sur les techniques, tactiques et procédures (TTP) des acteurs malveillants.

Principales caractéristiques

- Son flux de recherche de l’unité 42 offre une visibilité sur les derniers logiciels malveillants avec des informations sur leurs tactiques, techniques et procédures.

- Traite quotidiennement 46 millions de requêtes DNS réelles

- Rassemblez des informations à partir de sources tierces telles que Cisco, Fortinet et CheckPoint

- L’outil fournit des informations sur les menaces aux outils de gestion des informations et des événements de sécurité (SIEM), aux systèmes internes et à d’autres outils tiers avec une API RESTful ouverte et agile.

- Comprend des groupes de balises prédéfinis pour les ransomwares, les chevaux de Troie bancaires et les outils de piratage

- Les utilisateurs peuvent également créer des balises personnalisées en fonction de leurs critères de recherche

- Compatible avec divers formats de données standard tels que STIX, JSON, TXT et CSV

Le prix de l’outil n’est pas annoncé sur le site Web de Palo Alto Network. Les acheteurs doivent contacter l’équipe commerciale de l’entreprise pour obtenir des devis, et vous pouvez également demander une démonstration du produit pour en savoir plus sur les fonctionnalités de la solution et sur la manière dont vous pouvez l’exploiter pour votre entreprise.

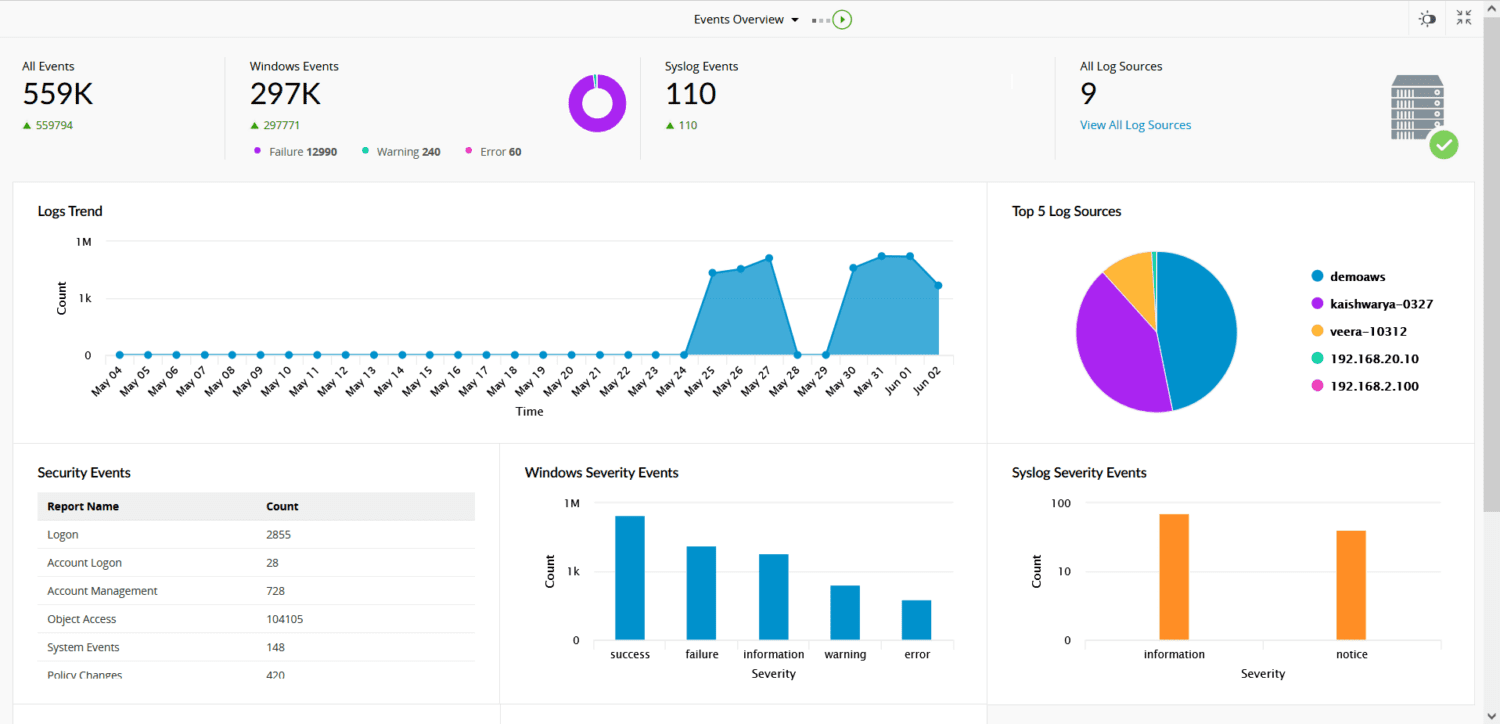

ManageEngine Log360

ManageEngine Log360 est un outil de gestion des journaux et SIEM qui offre aux entreprises une visibilité sur la sécurité de leur réseau, audite les changements d’annuaire actif, surveille leurs serveurs d’échange et la configuration du cloud public, et automatise la gestion des journaux.

Log360 combine les fonctionnalités de cinq outils ManageEngine, notamment ADAudit Plus, Event Log Analyzer, M365 Manager Plus, Exchange Reporter Plus et Cloud Security Plus.

Les modules de renseignement sur les menaces Log360 incluent une base de données qui contient des adresses IP malveillantes mondiales et un processeur de flux de menaces STIX/TAXII qui récupère fréquemment les données des flux de menaces mondiaux et vous met à jour.

Principales caractéristiques

- Comprend des fonctionnalités intégrées de courtier de sécurité d’accès au cloud (CASB) pour aider à surveiller les données dans le cloud, détecter les applications informatiques fantômes et suivre les applications sanctionnées et non sanctionnées

- Détectez les menaces sur les réseaux d’entreprise, les terminaux, les pare-feu, les serveurs Web, les bases de données, les commutateurs, les routeurs et d’autres sources cloud

- Détection des incidents en temps réel et surveillance de l’intégrité des fichiers

- Utilise le cadre MITRE ATT&CK pour hiérarchiser les menaces qui se produisent dans la chaîne d’attaque

- Sa détection des attaques comprend une corrélation en temps réel basée sur des règles, une analyse comportementale des utilisateurs et des entités basée sur le ML (UEBA) et une MITRE ATT&CK basée sur les signatures.

- Inclut la prévention intégrée des pertes de données (DLP) pour l’eDiscovery, l’évaluation des risques liés aux données, la protection sensible au contenu et la surveillance de l’intégrité des fichiers

- Analyse de sécurité en temps réel

- Gestion intégrée de la conformité

Log360 peut être téléchargé en un seul fichier et est disponible en deux éditions : gratuite et professionnelle. Les utilisateurs peuvent découvrir les fonctionnalités avancées de l’édition professionnelle pendant une période d’essai de 30 jours, après quoi ces fonctionnalités seront converties en leur édition gratuite.

AlienVault USM

Plate-forme AlienVault USM développée par AT&T. La solution fournit la détection des menaces, l’évaluation, les réponses aux incidents et la gestion de la conformité sur une plate-forme unifiée.

AlienVault USM reçoit des mises à jour d’AlienVault Labs toutes les 30 minutes sur les différents types d’attaques, les menaces émergentes, les comportements suspects, les vulnérabilités et les exploits qu’ils découvrent dans l’ensemble du paysage des menaces.

AlienVault USM offre une vue unifiée de l’architecture de sécurité de votre entreprise, vous permettant de surveiller vos réseaux et appareils sur site ou à distance. Il comprend également des fonctionnalités SIEM, la détection des intrusions dans le cloud pour AWS, Azure et GCP, la détection des intrusions sur le réseau (NIDS), la détection des intrusions sur l’hôte (HIDS) et la détection et la réponse aux points de terminaison (EDR).

Principales caractéristiques

- Détection de botnet en temps réel

- Identification du trafic de commande et de contrôle (C&C)

- Détection avancée des menaces persistantes (APT)

- Conforme à diverses normes de l’industrie telles que GDPR, PCI DSS, HIPAA, SOC 2 et ISO 27001

- Signatures IDS réseau et hôte

- Collecte centralisée de données d’événements et de journaux

- Détection d’exfiltration de données

- AlientVault surveille les environnements cloud et sur site à partir d’un seul écran, y compris AWS, Microsoft Azure, Microsoft Hyper-V et VMWare

Le prix de cette solution commence à 1 075 $ par mois pour le plan essentiel. Les acheteurs potentiels peuvent s’inscrire pour un essai gratuit de 14 jours pour en savoir plus sur les capacités de l’outil.

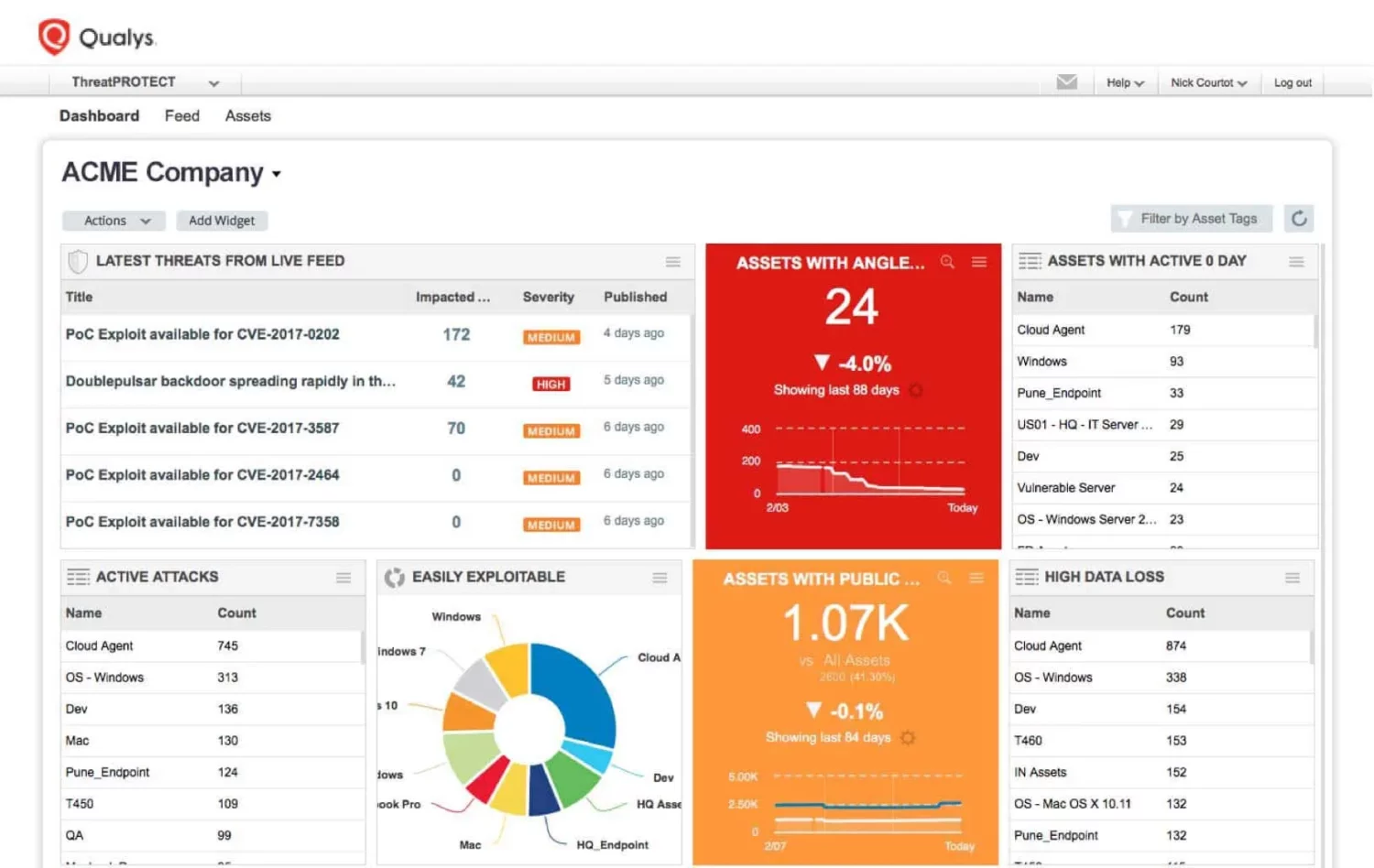

Protection contre les menaces Qualys

Qualys Threat Protection est un service cloud qui offre des capacités avancées de protection contre les menaces et de réponse. Il comprend des indicateurs de menaces en temps réel sur les vulnérabilités, cartographie les résultats de Qualys et de sources externes, et corrèle en permanence les informations sur les menaces externes avec vos vulnérabilités et votre inventaire de ressources informatiques.

Avec la protection contre les menaces Qualys, vous pouvez créer manuellement un tableau de bord personnalisé à partir de widgets et de requêtes de recherche et trier, filtrer et affiner les résultats de recherche.

Principales caractéristiques

- Panneau de contrôle et de visualisation centralisé

- Fournit un flux en direct des divulgations de vulnérabilités

- RTI pour les attaques zero-day, les exploits publics, les attaques actives, les mouvements latéraux élevés, les pertes de données élevées, le déni de service, les logiciels malveillants, l’absence de correctif, le kit d’exploit et l’exploit facile

- Inclut un moteur de recherche qui vous permet de rechercher des actifs et des vulnérabilités spécifiques en créant des requêtes ad hoc

- La protection contre les menaces de Qualys corrèle en permanence les informations sur les menaces externes avec vos vulnérabilités et votre inventaire de ressources informatiques

Ils offrent un essai gratuit de 30 jours pour permettre aux acheteurs d’explorer les capacités de l’outil avant de prendre une décision d’achat.

SOCRadar

SOCRadar se décrit comme une plate-forme SaaS Extended Threat Intelligence (XTI) qui combine la gestion de la surface d’attaque externe (EASM), les services de protection contre les risques numériques (DRPS) et les renseignements sur les cybermenaces (CTI).

La plate-forme améliore la posture de sécurité de votre entreprise en offrant une visibilité sur son infrastructure, son réseau et ses actifs de données. Les capacités de SOCRadar incluent des informations en temps réel sur les menaces, des analyses automatisées du Web profond et sombre et une réponse intégrée aux incidents.

Principales caractéristiques

- S’intègre aux piles de sécurité existantes telles que SOAR, EDR, MDR et XDR, et aux solutions SIEM

- Il a plus de 150 sources d’alimentation

- La solution fournit des informations sur divers risques de sécurité, tels que les logiciels malveillants, les botnets, les ransomwares, le phishing, la mauvaise réputation, les sites Web piratés, les attaques par déni de service distribué (DDOS), les pots de miel et les attaquants.

- Surveillance sectorielle et régionale

- Cartographie MITRE ATT & CK

- A plus de 6 000 accès à la liste combinée (identifiants et carte de crédit)

- Surveillance du Web profond et sombre

- Détection des informations d’identification compromises

SOCRadar a deux éditions : Cyber Threat Intelligence pour les équipes SOC (CTI4SOC) et Extended Threat Intelligence (XTI). Les deux plans sont disponibles en deux versions – gratuite et payante – le plan CTI4SOC commence à 9 999 $ par an.

Gestionnaire d’événements de sécurité Solarwinds

SolarWinds Security Event Manager est une plate-forme SIEM qui collecte, normalise et corrèle les données des journaux d’événements de plus de 100 connecteurs prédéfinis, y compris des périphériques réseau et des applications.

Avec SEM, vous pouvez administrer, gérer et surveiller efficacement les politiques de sécurité et protéger votre réseau. Il analyse les journaux collectés en temps réel et utilise les informations recueillies pour vous informer d’un problème avant qu’il ne cause de graves dommages aux infrastructures de votre entreprise.

Principales caractéristiques

- Surveille votre infrastructure 24h/24 et 7j/7

- SEM dispose de 100 connecteurs prédéfinis, notamment Atlassian JIRA, Cisco, Microsoft, IBM, Juniper Sophos, Linux, etc.

- Automatise la gestion des risques de conformité

- SEM inclut la surveillance de l’intégrité des fichiers

- SEM rassemble les journaux, corrèle les événements et surveille les listes de données sur les menaces, le tout dans une seule fenêtre

- La plate-forme dispose de plus de 700 règles de corrélation intégrées

- Les utilisateurs peuvent exporter des rapports aux formats PDF ou CSV

Solarwinds Security Event Manager propose un essai gratuit de 30 jours avec deux options de licence : abonnement, qui commence à 2 877 $, et perpétuel, qui commence à 5 607 $. L’outil est concédé sous licence en fonction du nombre de nœuds qui envoient des informations sur les journaux et les événements.

Tenable.sc

Basée sur la technologie Nessus, Tenable.sc est une plateforme de gestion des vulnérabilités qui donne un aperçu de la posture de sécurité et de l’infrastructure informatique de votre organisation. Il collecte et évalue les données de vulnérabilité dans votre environnement informatique, analyse les tendances de vulnérabilité au fil du temps et vous permet de hiérarchiser et de prendre des mesures correctives.

La famille de produits Tenable.sc (Tenanble.sc et Tenable.sc+) vous permet d’identifier, d’étudier, de hiérarchiser et de corriger les vulnérabilités afin de protéger vos systèmes et vos données.

Principales caractéristiques

- Il a rationalisé la conformité aux normes de l’industrie, telles que CERT, NIST, DISA STIG, DHS CDM, FISMA, PCI DSS et HIPAA/HITECH

- Ses fonctionnalités de découverte passive des actifs vous permettent de découvrir et d’identifier les actifs informatiques sur votre réseau, tels que les serveurs, les ordinateurs de bureau, les ordinateurs portables, les périphériques réseau, les applications Web, les machines virtuelles, les mobiles et le cloud.

- L’équipe Tenable Research fournit des mises à jour fréquentes sur les dernières vérifications de vulnérabilité, les recherches zero-day et les tests de configuration pour vous aider à protéger votre organisation.

- Tenable gère une bibliothèque de plus de 67 000 vulnérabilités et expositions communes (CVE)

- Détection en temps réel des botnets et du trafic de commande et de contrôle

- Le directeur Tenable.sc comprend une fenêtre unique pour vous aider à visualiser et à gérer votre réseau sur toutes les consoles Tenable.sc

Tenable.sc est concédé sous licence par an et par actif, sa licence d’un an commence à 5 364,25 $. Vous pouvez économiser de l’argent en achetant une licence pluriannuelle.

Conclusion

Ce guide a analysé sept plates-formes de renseignements sur les menaces et leurs fonctionnalités exceptionnelles. La meilleure option pour vous dépend de vos besoins et de vos préférences en matière de renseignements sur les menaces. Vous pouvez demander une démonstration du produit ou vous inscrire pour un essai gratuit avant de vous contenter d’un outil spécifique.

Cela vous permettra de le tester pour déterminer s’il servira l’objectif de votre entreprise. Enfin, assurez-vous qu’ils offrent une assistance de qualité et confirmez la fréquence à laquelle ils mettent à jour leurs flux de menaces.

Ensuite, vous pouvez consulter les outils de simulation de cyberattaques.