Toute plateforme web d’entreprise ou de commerce électronique recèle un potentiel considérable, qui peut être compromis si la sécurité est négligée ou si certains éléments passent inaperçus.

Si vous gérez un site e-commerce, il est possible que vous ignoriez l’existence de ports ouverts, de dépôts Git privés ou de sous-domaines exposés. Ces failles, parmi d’autres, peuvent être exploitées par des individus malveillants pour accéder à des informations sensibles de vos systèmes.

Pour minimiser les risques d’attaques et leurs dommages potentiels, il est crucial de mettre en place une solution de surveillance et d’inventaire de vos actifs. La surveillance d’actifs agit comme un test d’intrusion réalisé par un expert en cybersécurité. Elle simule les actions des attaquants, identifiant ainsi la surface d’attaque et les vulnérabilités de votre infrastructure.

En complément de la surveillance, l’inventaire de vos actifs constitue une étape essentielle pour comprendre ce qui compose votre environnement informatique hybride et ce qui nécessite une protection. Cet inventaire vous permet de découvrir les actifs cachés ou inconnus connectés à votre système.

Idéalement, un outil d’inventaire devrait faciliter la normalisation et la classification par familles de produits, en éliminant les variations dans les noms de fournisseurs et de produits. Cet inventaire doit fournir des informations détaillées sur chaque actif, incluant les logiciels installés, les services en cours d’exécution, et d’autres données critiques.

Explorons maintenant l’univers des solutions SaaS les plus pertinentes pour la surveillance et l’inventaire des actifs.

Surveillance des actifs avec Detectify

Detectify propose un puissant outil d’analyse des vulnérabilités web qui automatise les contrôles de sécurité à grande échelle. Il vérifie les vulnérabilités des points d’entrée et couvre une large surface d’attaque. Les tests effectués par Detectify révèlent les vulnérabilités telles que XSS, SSRF, RCE, les expositions de fichiers sensibles, les clés API ou les mots de passe exposés dans les réponses de page, l’exposition des données via des outils de surveillance internes et les vulnérabilités de type « path traversal ».

Detectify s’appuie sur une communauté privée de hackers éthiques, sollicités pour rechercher en crowdsourcing des vulnérabilités, afin de vous alerter du point de vue d’un véritable attaquant. L’équipe de sécurité de Detectify analyse les résultats fournis par ces hackers et les intègre dans son outil d’analyse automatisé.

Parmi les fonctionnalités supplémentaires de Detectify Asset Monitoring, on retrouve le suivi des modifications de votre infrastructure logicielle et la détection des potentiels détournements de sous-domaines. Grâce à des technologies d’empreintes digitales, Asset Monitoring identifie les logiciels qu’il détecte, vous permettant de rester informé de toute installation malveillante ou modification de votre pile technologique.

Il est possible que des sous-domaines que vous n’utilisez plus pointent par erreur vers des services tiers. Ces sous-domaines peuvent être enregistrés chez ces tiers par des pirates, qui pourraient ensuite les détourner. Detectify vous aide à protéger vos sous-domaines contre le piratage, soit en utilisant une liste de sous-domaines que vous fournissez, soit par une découverte automatisée.

Detectify propose différents forfaits d’abonnement mensuel, adaptés aux besoins de chaque entreprise en ligne ou e-commerce. Vous pouvez tester le service grâce à un essai gratuit de 2 semaines, durant lequel vous aurez l’opportunité de corriger les vulnérabilités détectées.

Consultez notre guide détaillé pour savoir comment améliorer la sécurité de vos applications web avec Detectify.

Inventaire des actifs avec Qualys

Qualys offre son application Global IT Asset Inventory, permettant à chaque organisation d’obtenir une visibilité complète et d’éliminer l’inventaire manuel. Grâce à un réseau de capteurs et à l’intelligence artificielle, la solution de Qualys identifie les appareils et applications sur site, ainsi que les conteneurs, les terminaux, les actifs mobiles, cloud et IoT.

Vous bénéficiez d’une visibilité en temps réel à 100% sur votre environnement informatique hybride, présentée sous forme de tableaux de bord contenant des données claires et organisées.

Avec Qualys Asset Inventory, vous pouvez obtenir des réponses immédiates à des questions telles que :

Combien d’ordinateurs ne disposent pas de la dernière version de Windows 10 ?

Quels appareils clients utilisent des logiciels non autorisés ?

La solution vous fournit des informations précises sur chaque actif, incluant les services en cours d’exécution, les spécifications matérielles et le trafic réseau. Elle obtient également des métadonnées telles que les licences logicielles, les cycles de vie du matériel et des logiciels, etc.

L’IA de Qualys se charge de la catégorisation et de la normalisation des données d’inventaire, les convertissant en une source d’informations unique pour vos équipes de sécurité, informatiques et de conformité. Une série de tableaux de bord dynamiques et personnalisables vous permet de visualiser votre inventaire informatique selon vos préférences.

La solution de Qualys est entièrement basée sur le cloud, avec des processus de déploiement et de gestion simplifiés. De plus, sa capacité d’inventaire peut évoluer d’une poignée à un million d’actifs.

Vous pouvez commencer GRATUITEMENT avec des fonctionnalités limitées. Qualys propose également d’autres services gratuits, tels que l’API Security Assessment, SSL Labs, BrowserCheck et 60-Day Remote Endpoint Protection.

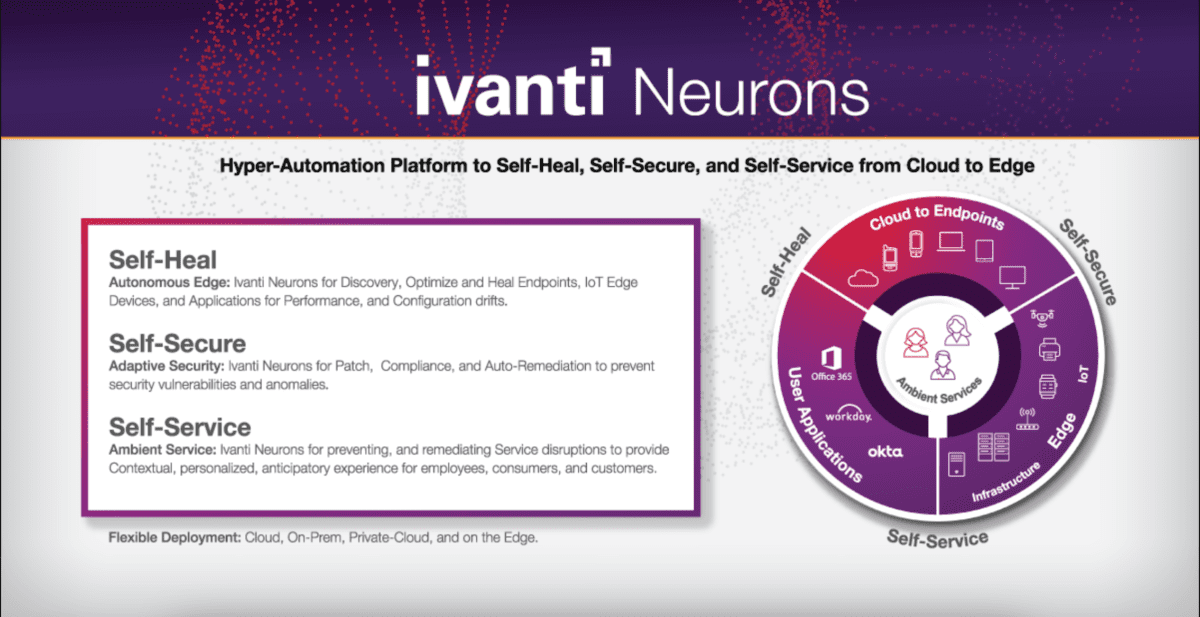

Ivanti Neurons

Ivanti Neurons est une plateforme d’hyper-automatisation conçue pour fournir un libre-service aux utilisateurs finaux de manière continue, proactive et prévisible. Cette plateforme a pour objectif de gérer tous types d’appareils, du cloud à la périphérie, en leur offrant la capacité de s’auto-réparer et de s’auto-protéger.

Avec la normalité post-2020, les entreprises ont des employés travaillant à tout moment et depuis n’importe quel endroit, avec des attentes de rapidité et de qualité similaires à celles d’un consommateur. Cela entraîne une croissance explosive des services de pointe et des terminaux, multipliant les menaces à la cybersécurité. Ivanti Neurons for Edge Intelligence permet à votre équipe informatique de détecter rapidement ces menaces, d’interroger tous les appareils périphériques via le traitement du langage naturel (NLP) et d’obtenir des informations en temps réel sur l’ensemble de l’entreprise.

Une fois qu’Ivanti Neurons for Healing entre en action, une armée de robots d’automatisation est déployée sur l’ensemble de votre réseau pour diagnostiquer chaque actif, résoudre les problèmes de performance, de sécurité et de configuration, et maintenir la conformité de vos terminaux. Toutes les tâches de routine sont automatisées, créant un environnement d’auto-guérison qui réduit les coûts et améliore la productivité.

Grâce à la plateforme Ivanti, le temps nécessaire pour collecter et normaliser les informations sur les ressources peut passer de plusieurs semaines à quelques minutes. Votre base de données de gestion des actifs sera alimentée par des données exploitables issues des informations d’inventaire matériel et logiciel, ainsi que des informations sur l’utilisation des logiciels.

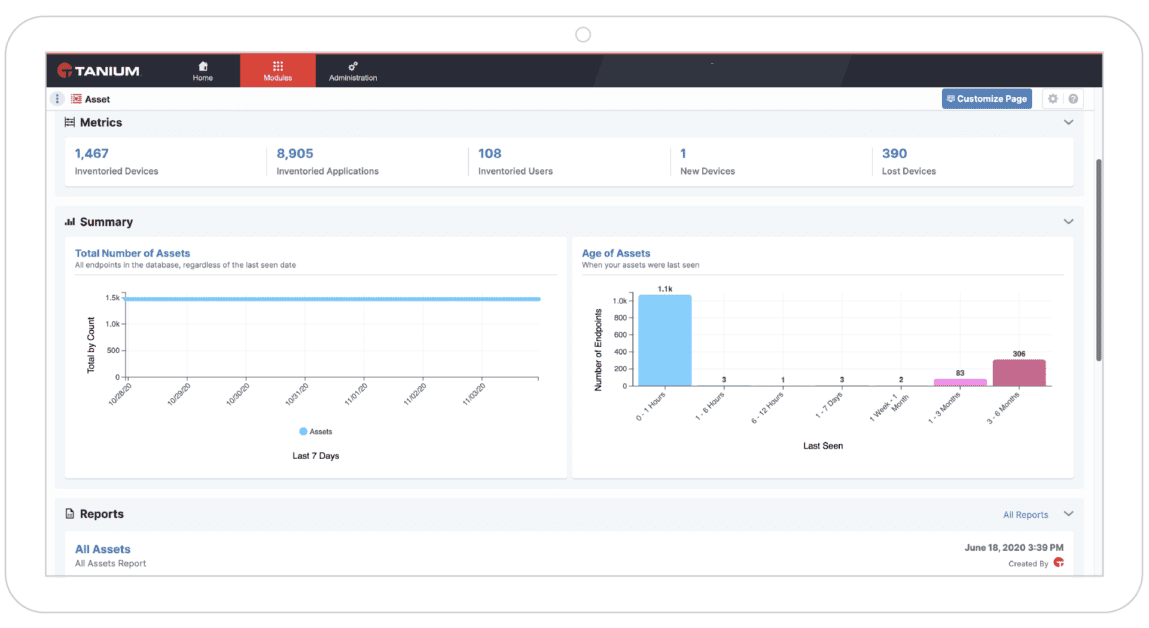

Tanium Asset

Les décisions stratégiques nécessitent des données à jour et fiables. En matière d’opérations informatiques, il est indispensable d’avoir une vision complète de vos actifs et de ce qui s’y exécute afin de prendre les bonnes décisions et de faire de votre investissement informatique un moteur de croissance pour votre entreprise, et non un fardeau.

Tanium Asset vous fournit des données en temps réel sur vos actifs, quel que soit leur emplacement et qu’ils soient en ligne ou hors ligne.

Tanium Asset effectue son travail sans nécessiter d’infrastructure supplémentaire et sans installer d’agents sur les endpoints. Une approche de plateforme unifiée offre un contrôle et une visibilité sur les points finaux, fournissant des informations d’inventaire en temps réel sur vos actifs, libérant votre équipe informatique des rapports complexes ou manuels. Grâce à des tableaux de bord personnalisables, vous pouvez vous concentrer sur les actifs par service, groupe d’utilisateurs, emplacement et autres paramètres.

Des informations précises peuvent vous aider à augmenter le rendement en récupérant les actifs sous-utilisés. Tanium Asset alimente votre base de données de gestion de configuration (CMDB) avec des données en temps réel, vous assurant ainsi de toujours disposer des informations les plus récentes pour connaître le taux d’utilisation de chaque actif et son dernier état connu.

La suite de solutions de Tanium gère vos systèmes cloud, d’utilisateur final et de centre de données à partir d’une plateforme unifiée à grande échelle. Cette plateforme est conçue pour fournir tous ses services – correctifs, inventaire, conformité et réponse aux incidents – à partir d’un seul agent. Dans le même temps, le client Tanium offre une visibilité complète sur les terminaux, ainsi que la capacité d’agir sur eux.

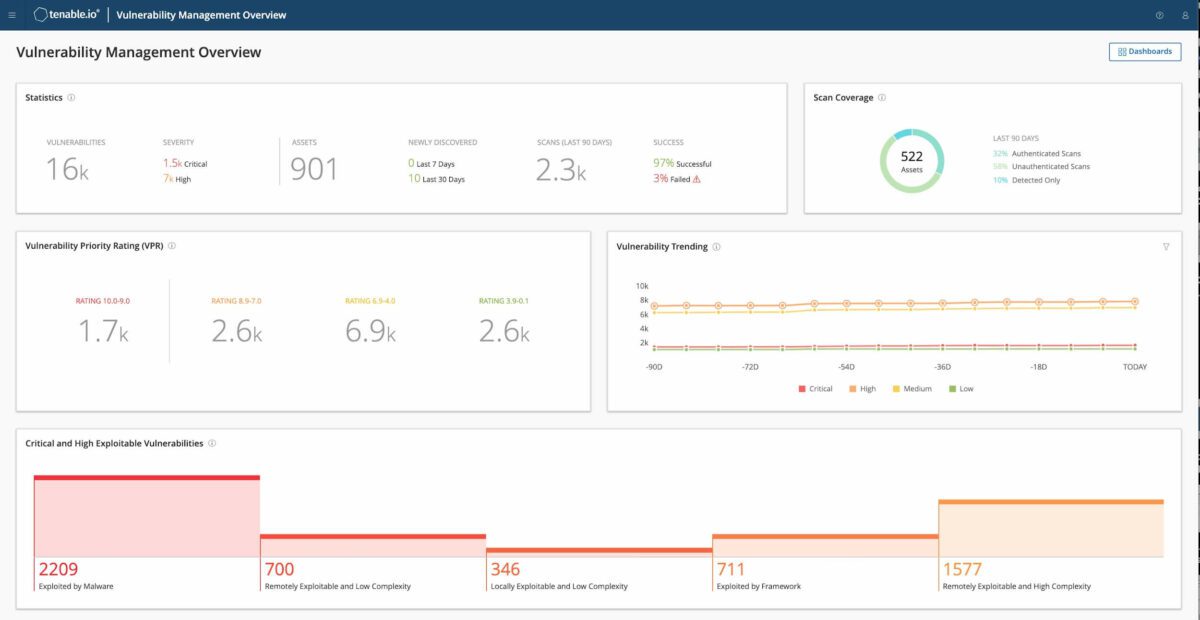

Tenable

Une fois que vous avez une vue d’ensemble de votre surface d’attaque, la question suivante est : par où commencer ? Tenable.io vous assiste dans ce domaine, en vous permettant d’analyser, d’identifier et de hiérarchiser rapidement les vulnérabilités, afin que vous sachiez où concentrer vos efforts.

Tenable tire sa puissance de la technologie Nessus, un outil d’analyse de sécurité à distance très utilisé. Il offre une analyse active, des connecteurs cloud, une surveillance passive, des agents et des intégrations CMDB pour une visibilité continue sur les actifs connus et les actifs jusqu’alors inconnus.

Tenable combine sa couverture de plus de 60 000 vulnérabilités avec des techniques de science des données et des informations sur les menaces, générant des scores de risque compréhensibles qui vous permettent de déterminer quelles vulnérabilités corriger en priorité.

Vous n’aurez plus besoin de scanners ou d’agents réseau pour détecter vos actifs dans le cloud. Grâce à des outils natifs du cloud et à la technologie d’évaluation sans friction, Tenable.io offre une visibilité continue et quasi en temps réel de votre infrastructure AWS ou d’autres infrastructures cloud.

Le prix est déterminé en fonction du nombre d’actifs que vous devez surveiller et protéger. Vous pouvez installer la solution en quelques secondes et commencer à obtenir des résultats exploitables en quelques minutes.

Une solution contre les mauvaises surprises

Les surprises sont agréables pour les anniversaires et les cadeaux de Noël. Mais en matière de gestion des actifs informatiques, il vaut mieux les éviter. Si des applications et appareils vulnérables se trouvent dans votre cloud, votre centre de données ou votre périphérie, plus tôt vous le découvrirez, plus vous aurez de chances de les corriger et d’éviter d’être la cible de cyberattaques.