L’intégration de mesures et de solutions de cybersécurité robustes est devenue plus critique avec le nombre sans cesse croissant et en constante évolution des cyberattaques. Les cybercriminels utilisent des tactiques avancées pour pirater les données du réseau, ce qui coûte aux entreprises des milliards de dollars.

Selon les statistiques de cybersécurité, environ 2 200 cyberattaques se produisent quotidiennement, et on estime que le coût total de la cybercriminalité atteint un énorme 8 billions de dollars d’ici fin 2023.

Il est donc impératif pour les organisations d’appliquer des solutions de cybersécurité pour prévenir les attaques et les violations en ligne.

Et avec l’application croissante des solutions de cybersécurité, les organisations doivent se conformer à une conformité spécifique en matière de cybersécurité en fonction de leur secteur d’activité qui détermine les objectifs de sécurité et le succès de l’organisation.

La conformité en matière de cybersécurité est primordiale pour la capacité de l’organisation à protéger les données, à renforcer la confiance des clients, à renforcer la sécurité et à éviter les pertes financières.

Cependant, avec l’augmentation des réglementations en matière de conformité, les organisations ont du mal à garder une longueur d’avance sur les cyberattaques et les violations de données. C’est là que les logiciels de conformité en matière de cybersécurité jouent un rôle crucial.

Différents logiciels et outils de conformité en matière de cybersécurité sont disponibles sur le marché pour aider les organisations à garantir le respect et les exigences de sécurité et à atténuer les risques de sécurité.

Dans cet article, nous examinerons en détail ce qu’est un logiciel de conformité en matière de cybersécurité, ses avantages et les différents outils de conformité disponibles pour renforcer les besoins de conformité de votre organisation.

Table des matières

Qu’est-ce que la conformité à la cybersécurité et son importance ?

La conformité en matière de cybersécurité garantit que les organisations adhèrent aux normes réglementaires et établies essentielles pour protéger les réseaux informatiques contre les menaces de cybersécurité.

Les réglementations de conformité aident les organisations à respecter les lois nationales et nationales sur la cybersécurité et à protéger les données et informations sensibles.

En termes simples, la conformité en matière de cybersécurité est l’un des processus de gestion des risques qui est aligné sur des mesures de sécurité prédéfinies et garantit que les organisations suivent les listes de contrôle et les règles de cybersécurité.

La conformité en matière de cybersécurité est essentielle pour les organisations. Il aide non seulement les organisations à respecter les réglementations de sécurité, mais renforce également la gestion de la sécurité.

Voici quelques avantages de la conformité en matière de cybersécurité pour les organisations :

- Évitez les amendes et pénalités réglementaires associées au non-respect des règles de sécurité.

- Améliorer la sécurité des données et les capacités de gestion.

- Rationalise les meilleures pratiques de sécurité standard de l’industrie, facilitant l’évaluation des risques, minimisant les erreurs et renforçant les relations avec les clients.

- Favorisez l’efficacité opérationnelle en facilitant la gestion des données excédentaires, en corrigeant les failles de sécurité et en minimisant l’utilisation des données.

- Développer une réputation de marque, une autorité et une confiance des clients plus fortes.

Règlements communs de conformité en matière de cybersécurité

Différentes exigences réglementaires s’appliquent en fonction du type d’industrie et du type de données stockées par l’entreprise ou l’organisation.

L’objectif principal de chaque réglementation de conformité est d’assurer la sécurité des données personnelles, telles que le nom, le numéro de téléphone portable, les coordonnées bancaires, les numéros de sécurité sociale, les détails de la date de naissance, etc., que les cybercriminels peuvent utiliser pour exploiter et obtenir un accès non autorisé au réseau.

Voici les réglementations de conformité courantes qui aident les organisations de différents secteurs à rester conformes aux meilleures normes de sécurité.

#1. HIPAA

HIPAA, ou Health Insurance Portability and Accountability Act, couvre les données et informations sensibles liées à la santé, garantissant l’intégrité, la confidentialité et la disponibilité des informations de santé protégées (PHI).

Il oblige les organisations de soins de santé, les fournisseurs et les centres d’échange à se conformer aux normes de confidentialité HIPAA. Cette exigence de conformité garantit que les organisations et les associés commerciaux ne divulguent pas d’informations critiques et confidentielles sans le consentement de l’individu.

Étant donné que HIPAA est la loi fédérale américaine promulguée en 1996, la règle ne s’applique pas aux organisations en dehors des États-Unis.

#2. PCI-DSS

PCI-DSS, ou la norme de sécurité des données de l’industrie des cartes de paiement, est une exigence de conformité non fédérale en matière de sécurité des données mise en œuvre pour permettre les contrôles de sécurité des cartes de crédit et la protection des données.

Il oblige les entreprises et les organisations qui gèrent les transactions et les informations de paiement à se conformer à 12 exigences standard de sécurité, y compris la configuration du pare-feu, le cryptage des données, la protection par mot de passe, etc.

Les organisations ciblent généralement les organisations sans PCI-DSS, ce qui entraîne des sanctions financières et des atteintes à la réputation.

#3. RGPD

Le Règlement général sur la protection des données, abréviation de RGPD, est une loi sur la sécurité, la protection et la confidentialité des données publiée en 2016 pour les pays de l’Espace économique européen (EEE) et de l’Union européenne (UE).

Cette exigence de conformité fournit des termes et conditions concernant la collecte de données client, permettant aux consommateurs de gérer les données confidentielles sans aucune restriction.

#4. ISO/CEI 27001

ISO/IEC 27001 est une norme réglementaire internationale pour gérer et mettre en œuvre le système de gestion de la sécurité de l’information (ISMS) appartenant à l’Organisation internationale de normalisation (ISO).

Toutes les organisations qui se conforment à ce règlement de conformité doivent respecter la conformité à tous les niveaux de l’environnement technologique, y compris les employés, les outils, les processus et les systèmes. Ce système permet d’assurer l’intégrité et la sécurité des données des clients.

#5. FERPA

La Family Educational Rights and Privacy Act, abréviation de FERPA, est une réglementation fédérale américaine qui garantit que les données et les détails privés de l’étudiant sont sécurisés et privés.

Il s’applique à tous les établissements d’enseignement financés par le Département américain de l’éducation (DOE).

Comment atteindre/implémenter la conformité en matière de cybersécurité ?

Atteindre ou mettre en œuvre la conformité en matière de cybersécurité n’est pas une solution unique, car différentes industries doivent se conformer à différentes réglementations et exigences.

Cependant, voici quelques-unes des étapes courantes et de base que vous pouvez suivre pour assurer la conformité en matière de cybersécurité dans votre organisation ou votre entreprise.

#1. Créer une équipe de conformité

La formation d’une équipe de conformité dédiée est une étape essentielle et primordiale vers la mise en œuvre de la conformité en matière de cybersécurité dans toute organisation.

Faire pression sur vos équipes informatiques avec toutes les solutions de cybersécurité n’est pas idéal. Au lieu de cela, des équipes et des flux de travail indépendants doivent se voir attribuer des responsabilités et une propriété claires pour maintenir une solution réactive, mise à jour et agile pour lutter contre les cyberattaques et les menaces malveillantes.

#2. Établir une analyse des risques

La mise en œuvre et l’examen d’un processus d’analyse des risques aideront votre organisation à identifier ce qui fonctionne et ce qui ne fonctionne pas pour sa sécurité et sa conformité.

Voici les étapes de base de l’analyse des risques que chaque organisation doit établir :

- Identification des systèmes d’information critiques, des réseaux et des actifs auxquels les organisations ont accès.

- Évaluation des risques de chaque type de données et emplacement où les données confidentielles sont stockées, collectées et transmises.

- Analyse de l’impact du risque à l’aide de la formule risque = (probabilité de violation x impact)/coût.

- Établir des contrôles des risques : hiérarchiser et organiser les risques en transférant, refusant, acceptant et atténuant les risques.

#3. Définir des contrôles de sécurité ou surveiller et transférer les risques

L’étape suivante consiste à mettre en place des contrôles de sécurité qui aident à atténuer les risques de cybersécurité et les menaces en ligne. Ces contrôles peuvent être physiques, comme des clôtures ou des caméras de surveillance, ou des contrôles techniques, comme des contrôles d’accès et des mots de passe.

Quelques exemples de ces contrôles de sécurité incluent

- Pare-feu réseau

- Cryptage des données

- Politiques de mot de passe

- Entrainement d’employé

- Contrôle d’accès au réseau

- Plan de réponse aux incidents

- Pare-feu

- Assurance

- Calendrier de gestion des correctifs

La mise en place de ces mesures de confidentialité des données et de cybersécurité est cruciale pour atténuer les risques et les menaces de cybersécurité.

#4. Créer des politiques et des procédures

Une fois que vous avez configuré les contrôles de sécurité, l’étape suivante consiste à documenter les politiques et procédures concernant ces contrôles. Cela peut inclure des directives que les employés, les équipes informatiques et les autres parties prenantes doivent suivre ou les processus qui décrivent et établissent des programmes de sécurité clairs.

La documentation de ces politiques et procédures critiques aide les organisations à aligner, auditer et réviser leurs exigences de conformité en matière de cybersécurité.

#4. Surveiller et répondre

Enfin, il est essentiel de surveiller en permanence les programmes de conformité de votre organisation avec la mise à jour et l’émergence de nouvelles réglementations et exigences de conformité.

Cette veille active permet de faciliter les révisions continues des réglementations qui ont porté leurs fruits, les axes d’amélioration, d’identifier et de gérer les nouveaux risques et de mettre en œuvre les évolutions nécessaires.

Les défis de la conformité en matière de cybersécurité

Plusieurs organisations ont du mal à s’engager et à se conformer aux réglementations de conformité en raison des défis majeurs.

Voici quelques-uns des défis auxquels les organisations mentionnées sont confrontées lorsqu’elles garantissent la conformité en matière de cybersécurité.

Défi 1 : La surface d’attaque croissante et en expansion

L’adoption croissante de la technologie cloud élargit la surface d’attaque, offrant aux cybercriminels et aux attaquants un vecteur d’attaque plus large, leur permettant de trouver de nouvelles façons et opportunités d’exploiter les données et les vulnérabilités du réseau.

L’un des principaux défis auxquels les entreprises sont confrontées est de garder une longueur d’avance sur ces menaces de cybersécurité et de mettre à jour en permanence les mesures de sécurité pour atténuer les risques. La mise en œuvre d’évaluations des risques qui mesurent les violations de conformité et de réglementation sans la bonne solution de cybersécurité est très difficile.

Défi 2 : Complexité du système

Les organisations modernes et les environnements d’entreprise dotés d’infrastructures à plusieurs niveaux et situées dans le monde entier sont compliqués sans les réglementations de conformité et les solutions de cybersécurité en elles-mêmes.

De plus, l’exigence réglementaire varie en fonction du secteur, car les organisations doivent se conformer à plusieurs réglementations, telles que PCI-DSS, HIPAA et GDPR, qui peuvent prendre du temps et être accablantes.

Défi 3 : La nature non évolutive de certaines solutions de cybersécurité

Alors que les organisations adaptent leurs processus et leurs infrastructures à l’environnement cloud, les mesures et solutions de cybersécurité conventionnelles sont souvent à la traîne.

Comme les solutions de cybersécurité ne peuvent pas être mises à l’échelle, elles empêchent et rendent difficile la détection des vulnérabilités de sécurité qui découlent de l’expansion de la surface d’attaque. Cela se traduit également par des déficits de conformité béants.

L’évolutivité de la cybersécurité est généralement affectée par l’infrastructure dense de la solution et le coût énorme de l’expansion de ces solutions.

Nous allons maintenant explorer le logiciel de conformité en matière de cybersécurité et ses avantages.

Secureframe

Secureframe est une plateforme de conformité automatisée qui aide les organisations à respecter les réglementations de conformité en matière de confidentialité et de sécurité, notamment SOC 2, PCI-DSS, HIPAA, ISO 27001, CCPA, CMMC, GDPR, etc.

Ce logiciel de conformité vous aide à assurer une conformité de bout en bout hautement évolutive en fonction des besoins croissants de votre entreprise.

Ses fonctionnalités clés incluent la surveillance continue, la gestion du personnel, les tests automatisés, l’accès aux fournisseurs, la gestion des risques des fournisseurs, la gestion des politiques d’entreprise, la gestion des risques, etc.

Ainsi, avec Secureframe, vous pouvez conclure des transactions plus rapidement, concentrer et aligner des ressources limitées sur des priorités élevées et maintenir des réponses à jour.

Graphique de grève

Graphique de grève est une plateforme de conformité et de certification tout-en-un qui facilite l’atteinte et la mise en œuvre de vos objectifs de cybersécurité.

Il simplifie la conformité en matière de sécurité en rationalisant et en consolidant les processus de sécurité dans une plate-forme centralisée et flexible qui élimine les silos et les délais non respectés.

Strike Graph prend en charge la cartographie multi-framework avec des réglementations telles que HIPAA, SOC 2, PCI-DSS, ISO 27001, ISO 27701, TISAX, GDPR, etc.

En outre, il propose également des rapports de sécurité personnalisés qui vous aident à établir la confiance, à renforcer les relations et à ouvrir des opportunités.

Sprint

Sprint est un logiciel de conformité automatisé et aligné sur les audits qui permet aux organisations d’alimenter leurs programmes de conformité en prenant en charge plus de 20 cadres, y compris GDPR, HIPAA, AICPA SOC, et plus encore.

Il élimine les tracas de déterminer le programme de conformité pour les organisations avec une approche à faible contact. Ses capacités d’automatisation adaptative organisent, capturent et poussent les actions correctives contre chaque tâche d’une manière conviviale pour les audits.

De plus, Sprinto organise les tâches en fonction des priorités de conformité et fournit un support expert qui vous aide à mettre en œuvre les meilleures pratiques et contrôles de sécurité de votre organisation.

Totem

Totem est un logiciel de gestion de la conformité en matière de cybersécurité conçu exclusivement pour les petites entreprises afin de les aider à respecter et à gérer les exigences de conformité.

Outre la gestion des besoins de conformité de votre propre petite entreprise, vous pouvez également tirer parti des services Totem pour gérer la conformité des fournisseurs gérés de votre entreprise ou la conformité des sous-traitants du DoD, comme la conformité à la cybersécurité NIST 800-171, DFARS et CMMC.

Il s’agit d’une solution de conformité hautement transparente, abordable et pratique pour les petites entreprises. Il fournit également des modèles supplémentaires et des documents de support que vous pouvez personnaliser selon vos besoins, notamment le guide d’identification CUI, la politique d’utilisation acceptable et le rapport d’incident.

Hyperrésistant

Reconnu par des entreprises comme Fortinet, Outreach et 3M, Hyperrésistant est un logiciel de conformité et de gestion des risques qui vous permet de gérer vos cadres de conformité en matière de cybersécurité de manière centralisée et efficace.

Il automatise les tâches de conformité, vous pouvez donc les utiliser dans plusieurs autres frameworks, en évitant les répétitions. En outre, il vous permet de vous concentrer sur les risques les plus importants en collectant, en suivant et en hiérarchisant les risques en un seul endroit avec un registre des risques et un système de reporting.

De plus, il vous permet également de maximiser vos workflows en adaptant vos workflows de gestion des risques et de conformité. Ainsi, Hyperproof est une plate-forme évolutive, sécurisée et centralisée de conformité et de gestion des risques avec plus de 70 modèles de framework prédéfinis pour permettre l’évolutivité et la croissance de l’entreprise.

ControlMap

ControlMap simplifie l’automatisation de la gestion de la conformité et les audits de cybersécurité, permettant à des entreprises telles que RFPIO et Exterro d’économiser des centaines d’heures sur la gestion et la surveillance du cadre de conformité.

Il accélère votre gestion de la conformité en connectant plus de 30 systèmes tels que les systèmes cloud, RH et IAM.

Une fois les systèmes connectés, les collecteurs de la plate-forme commencent automatiquement à collecter des données telles que les preuves de compte d’utilisateur, la configuration MFA et les bases de données qui sont ensuite pré-mappées aux cadres tels que SOC 2 pour obtenir une vue détaillée des lacunes que les organisations doivent combler pour répondre à leurs besoins. besoins de conformité.

Il est livré préchargé avec plus de 25 frameworks, dont NIST, ISO 27001, CSF et GDPR.

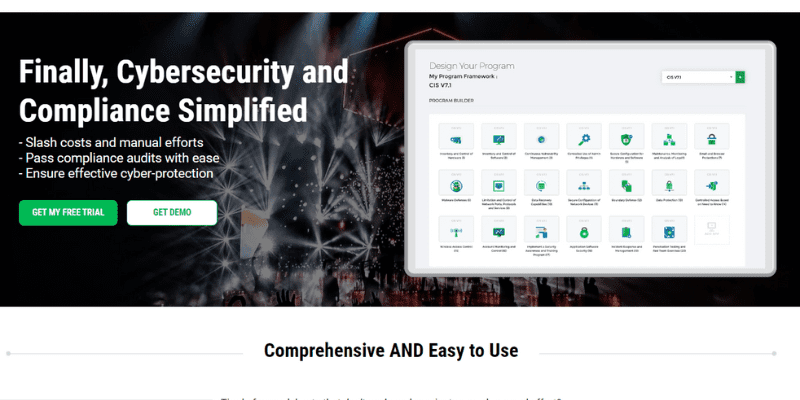

Apptega

Apptega est un outil intuitif et complet de gestion de la conformité qui simplifie la cybersécurité et la conformité en éliminant les efforts manuels et en réussissant facilement les audits de conformité.

Il vous aide à obtenir une visibilité et un contrôle sans précédent et à augmenter l’efficacité de 50 %, en rationalisant facilement les audits de conformité, la gestion et les rapports.

En outre, vous pouvez facilement adapter Apptega aux besoins et aux exigences de conformité de votre organisation.

CyberSaint

CyberSaint prétend être le leader de l’industrie de la gestion des cyber-risques, automatisant la conformité, offrant une visibilité inégalée sur les risques de réseau et établissant la résilience de l’évaluation des risques à la salle de réunion.

Il se concentre sur la normalisation, la centralisation et l’automatisation de toutes les facettes des fonctionnalités de gestion des risques de cybersécurité telles que

- Gestion continue des risques

- Rapports de la direction et du conseil d’administration

- Cadres et normes

Il offre une implémentation intuitive et évolutive de la méthodologie FAIR pour les organisations.

SecurityScorecard

SecurityScorecard fournit une solution de surveillance continue de la conformité qui permet de suivre le respect des mandats et réglementations de conformité publics et privés existants et d’identifier les lacunes potentielles dans ceux-ci.

Reconnu par plus de 20 000 équipes de conformité d’entreprise comme Nokia et Truphone, SecurityScorecard rationalise vos flux de travail de conformité en garantissant la conformité des fournisseurs, en accélérant les flux de travail de sécurité, en signalant une posture de sécurité de conformité efficace et en intégrant votre pile de conformité.

Eau claire

Eau claire est conçu exclusivement pour les organisations et les institutions qui doivent répondre aux exigences de cybersécurité et de conformité des soins de santé.

Il combine une expertise approfondie en matière de soins de santé, de conformité et de cybersécurité avec des solutions technologiques complètes, rendant les organisations plus résilientes et plus sûres.

Il dessert des institutions telles que les hôpitaux et les systèmes de santé, la santé numérique, les soins ambulatoires, la gestion des cabinets médicaux, les investisseurs en soins de santé, les avocats en soins de santé et les dispositifs médicaux/MedTech.

Entre parenthèses

Entre parenthèses est une plateforme de gestion de la conformité, de la cybersécurité et de l’audit qui offre une solution d’évaluation de la conformité en ligne conviviale et sécurisée pour les petites et moyennes entreprises et les organisations.

Il génère des rapports, des politiques et des procédures personnalisables et des évaluations personnalisées, et accède aux risques des fournisseurs tiers pour les meilleures dispositions et pratiques de conformité en matière de cybersécurité.

En outre, Databrackers permet également des intégrations d’API avec ServiceNow, Jira et d’autres systèmes de billetterie.

Derniers mots

Avec les risques de cybersécurité émergents et la législation et la réglementation en matière de protection des données, il est crucial de donner la priorité à la conformité en matière de cybersécurité et d’automatiser et de rationaliser ses processus.

Ainsi, si vous souhaitez protéger la réputation, les revenus et l’autorité de votre organisation, prenez la conformité au sérieux et consultez le logiciel de conformité en matière de cybersécurité mentionné ci-dessus pour protéger les données de vos clients et prévenir les cyberattaques malveillantes.

Ensuite, découvrez le meilleur logiciel de simulation de phishing.