L’analyse de la composition logicielle, souvent désignée par l’acronyme SCA, est une méthode essentielle que les équipes de développement modernes utilisent pour identifier et gérer tous les éléments open source au sein de leurs applications.

Il est impératif pour toute organisation de comprendre la composition exacte d’une application qu’elle utilise, afin de s’assurer qu’elle respecte les normes de sécurité et les réglementations en vigueur.

L’utilisation d’une application contenant des composants open source compromis ou vulnérables expose cette dernière à un risque d’exploitation par des individus malveillants.

Une telle situation pourrait entraîner la divulgation d’informations sensibles appartenant à l’entreprise et à ses clients, entraînant une perte de confiance, des fuites de données confidentielles, des pertes financières et des sanctions liées au non-respect des réglementations.

Par conséquent, il est essentiel de connaître précisément les composants utilisés, ainsi que les obligations et restrictions liées à leurs licences.

Toutefois, effectuer cette tâche manuellement est un processus particulièrement complexe. Il est fort probable que le code et ses failles de sécurité soient négligés si cette approche est adoptée.

Les outils SCA simplifient cette démarche en automatisant l’analyse des composants open source.

Cet article explorera en profondeur la SCA et sa place fondamentale dans la sécurisation des applications.

Continuez votre lecture pour en savoir plus!

Qu’est-ce que l’analyse de la composition logicielle (SCA) ?

L’analyse de la composition logicielle (SCA) est un processus qui permet de détecter les composants open source intégrés dans le code source d’une application. Cette démarche automatisée fait partie intégrante des tests de sécurité des applications, qui évaluent la sûreté, la qualité du code et la conformité d’une application.

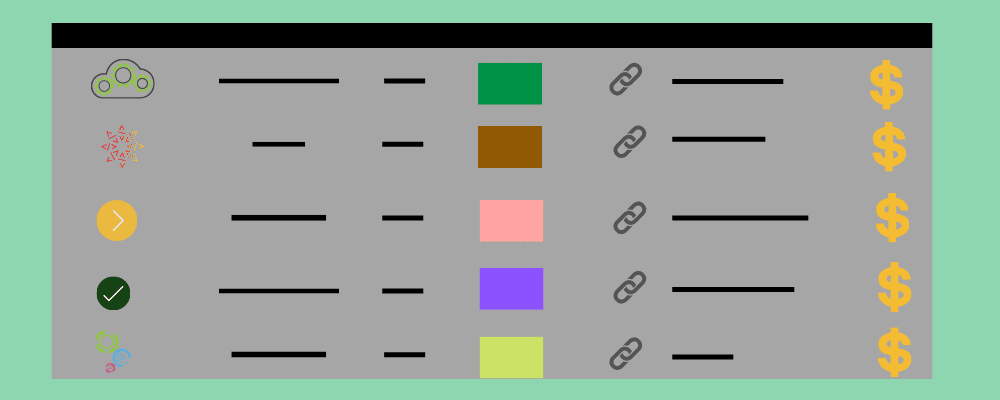

De nombreux outils SCA sont disponibles sur le marché et peuvent effectuer ce type d’analyse. Ils aident à identifier et à gérer les composants open source, leurs dépendances directes et indirectes, les bibliothèques de soutien, les dépendances obsolètes, les menaces potentielles et les failles de sécurité.

L’analyse d’une application à l’aide d’un outil SCA génère un inventaire complet, révélant la totalité des éléments constitutifs de l’application. Cela permet de mieux comprendre le processus de construction de l’application et de déterminer si son utilisation est sûre.

Il est important de noter que le concept de SCA n’est pas nouveau. L’utilisation accrue des outils open source ces dernières années, principalement en raison de leur accessibilité et de leur rentabilité, a fait de la SCA une étape incontournable pour les programmes de sécurité des applications.

Une solution SCA met à disposition des développeurs des outils de développement performants et les aide à intégrer la sécurité dès le début du cycle de vie de développement des applications.

Comment fonctionne la SCA ?

Pour effectuer une SCA à l’aide d’un outil dédié, il est nécessaire de le diriger vers les fichiers de construction de l’application. Ces fichiers sont généralement disponibles sur un serveur intermédiaire, sur l’ordinateur d’un développeur ou dans un répertoire de construction faisant partie d’un pipeline CI/CD.

Les outils SCA analysent le code source de l’application afin d’identifier les fichiers qui pourraient provenir de sources tierces. Différentes méthodes d’identification peuvent être utilisées, notamment une liste de hachages précalculés uniques de fichiers provenant d’une application connue.

Ainsi, lorsque l’outil SCA est exécuté, il calcule les hachages des fichiers de votre application et les compare à la liste de référence. Si une correspondance est trouvée, l’outil SCA identifie le produit et sa version, puis analyse le code source pour détecter des extraits de code propriétaires utilisés dans votre propre code.

Les outils SCA mettent régulièrement à jour leur base de données de vulnérabilités, ce qui permet de détecter des problèmes dans votre application même des années après sa publication. Ils peuvent analyser le code open source, les gestionnaires de paquets, les fichiers binaires, les fichiers manifestes, les images de conteneurs, etc.

Une fois les composants open source identifiés, l’outil les rassemble dans une nomenclature (BOM) et les compare à diverses bases de données, qu’elles soient commerciales ou gérées par des institutions gouvernementales, telles que la National Vulnerability Database (NVD), qui répertorie les vulnérabilités connues des logiciels.

De plus, un outil SCA peut générer différents types de rapports :

- Liste des licences : il s’agit d’un inventaire des licences applicables aux composants tiers utilisés dans votre application. Certaines licences peuvent être très restrictives et présenter un risque commercial. Un outil SCA vous aide à identifier ces risques afin de garantir la sécurité de vos opérations.

- Nomenclature (BOM) : il s’agit d’un inventaire des paquets logiciels de sources tierces, essentiel pour répondre aux exigences de sécurité et de conformité.

- Vulnérabilités connues : il s’agit des failles de sécurité critiques présentes dans les composants tiers, qui permettent de déterminer la gravité et la nature des vulnérabilités dans certains fichiers.

Ainsi, les outils SCA sont capables de détecter les licences, d’évaluer la qualité du code à travers le contrôle de version, l’historique des contributions, etc. Ces informations aident les développeurs à repérer les failles potentielles en matière de sécurité et de conformité, et à résoudre rapidement les problèmes.

Principales fonctionnalités de la SCA

Voici quelques-unes des fonctionnalités essentielles de la SCA :

Nomenclature précise

Un outil SCA génère une nomenclature (BOM) précise pour vos applications, décrivant les composants, les versions utilisées et le type de licence. L’objectif de cette BOM est de permettre aux développeurs et aux équipes de sécurité de mieux comprendre les composants d’une application et d’évaluer les risques liés aux licences et à la sécurité.

Par conséquent, si l’outil signale des vulnérabilités, il est possible d’y remédier rapidement afin de protéger l’application et ses données contre les attaques.

Recherche et suivi des composants

Le suivi manuel des composants est une tâche extrêmement complexe, voire impossible dans certains cas, car les entreprises interagissent avec de nombreuses chaînes d’approvisionnement, notamment des fournisseurs tiers, des partenaires, des projets open source, etc.

Un outil SCA localise tous les composants open source à partir du code source d’une application, des dépendances de construction, des conteneurs, des sous-composants, des fichiers binaires et des composants du système d’exploitation.

Application des politiques

Le respect des licences et l’évaluation de la sécurité sont des enjeux importants à tous les niveaux d’une organisation, depuis les développeurs jusqu’à la direction. La SCA permet de comprendre la nécessité de mettre en place des politiques de sécurité, d’informer et de former les membres de l’équipe sur le fonctionnement du système d’exploitation, et de réagir rapidement aux incidents de sécurité et aux problèmes de conformité des licences. De plus, les outils SCA peuvent être utilisés pour automatiser les processus d’approbation, configurer l’utilisation et établir des normes de correction.

Surveillance continue

Une gestion efficace des charges de travail contribue à accroître la productivité de toute l’équipe. Un outil SCA permet de surveiller en continu votre application afin de détecter les problèmes de sécurité et les vulnérabilités. Ces outils permettent de configurer des alertes actionnables, qui vous informent immédiatement des vulnérabilités nouvellement détectées dans vos produits existants et ceux qui sont en cours de livraison.

Base de données exhaustive

Toute solution SCA repose sur une base de données qui doit être alimentée par des informations provenant de diverses sources. Plus cette base de données est complète, plus l’outil SCA sera efficace pour détecter les composants open source et les risques associés.

Si une base de données détaillée n’est pas régulièrement mise à jour, il devient difficile d’identifier avec précision les composants et leurs versions. Cela entrave la mise à jour des licences, l’application des correctifs et des mises à jour, ainsi que la résolution des problèmes de sécurité en temps utile.

Inventaire

Le processus de SCA débute par une analyse qui a pour but de créer un inventaire de tous les composants open source utilisés dans l’application, y compris les dépendances directes et transitives.

Un inventaire détaillé des composants de votre application facilite la gestion, qu’il s’agisse du contrôle de version ou de la création de correctifs. De plus, cela est essentiel pour garantir la conformité de chaque composant utilisé, ce qui ne serait pas réalisable si l’on ignore l’existence d’un composant donné.

Rapports détaillés

Un outil SCA performant doit proposer un large éventail de rapports pour diverses situations, depuis l’inventaire et l’attribution des licences, jusqu’au suivi des bogues et des vulnérabilités, et à la vérification préalable.

Cela permet d’obtenir facilement des informations à chaque étape, afin de prendre des décisions éclairées. Les rapports sont utiles pour la gestion des composants, le contrôle de version, le respect des exigences de conformité et la sécurité. Ils sont également précieux pour les équipes DevSecOps et DevOps.

Conformité des licences

Une fois que tous les composants open source de votre application sont identifiés à l’aide d’un outil SCA, celui-ci fournit des informations complètes sur chaque composant. Cela inclut les données relatives à la licence open source, à la compatibilité de la licence avec vos politiques d’entreprise et aux exigences d’attribution.

Cela est essentiel pour garantir la conformité des licences et s’assurer qu’aucun composant utilisé n’est non conforme à vos politiques ou présente un risque de conformité.

Prise en charge de plusieurs langages

Les solutions SCA sont compatibles avec de nombreux langages et conviennent à une grande variété d’applications et de projets.

Intégration

Les outils SCA s’intègrent facilement dans divers environnements de construction à différents stades du cycle de développement de votre application. Ils peuvent être intégrés à vos référentiels, serveurs CI, gestionnaires de paquets, IDE et outils de construction de manière transparente.

Ainsi, les développeurs peuvent choisir l’environnement de construction le plus approprié pour leur projet, ce qui facilite leur travail.

Avantages de la SCA

Toutes sortes d’organisations, des petites entreprises aux grandes sociétés, développent des applications pour répondre à des besoins variés. Toutefois, toutes n’ont pas la capacité d’investir des ressources importantes dans leur développement, en particulier les développeurs indépendants et les petites entreprises.

C’est pourquoi ils peuvent utiliser des composants open source, qui sont gratuits et modifiables selon leurs besoins. L’utilisation de ces composants pour créer des applications est une pratique de plus en plus courante chez les développeurs et les équipes, mais il est essentiel de noter que tous les composants open source ne sont pas sûrs.

Les outils SCA sont donc utiles, car ils permettent d’identifier tous les composants open source d’une application, de déterminer leur niveau de sécurité et de s’assurer qu’ils sont utilisés conformément aux exigences. Cela permet une détection plus rapide des problèmes de licence et des vulnérabilités, réduit les coûts de correction et automatise l’analyse pour détecter et résoudre les problèmes de sécurité avec moins d’intervention humaine.

Voici les avantages en détail :

Élimination des risques commerciaux

La plupart des entreprises ne connaissent pas tous les composants utilisés dans leurs applications. Il se peut qu’un composant provienne d’un fournisseur tiers, ou pour toute autre raison. Si l’on ignore la composition exacte de l’application, le risque de subir une cyberattaque est accru, étant donné le nombre croissant d’attaques chaque jour.

En effectuant une analyse de la composition logicielle (SCA), il est possible de comprendre tous les composants open source utilisés. Par conséquent, en cas de problème, il est possible d’y remédier rapidement en utilisant l’automatisation et les procédures appropriées, et d’éviter les risques liés à la sécurité et à la conformité des licences.

Innovation

L’utilisation de composants open source offre une plus grande flexibilité et liberté, tout en permettant d’économiser de l’argent et du temps. Cela libère du temps pour se concentrer sur des innovations destinées à répondre aux besoins du marché. La SCA permet de garantir que l’innovation produit est plus sûre et conforme, tout en assurant une gestion efficace des licences.

Hiérarchisation des vulnérabilités

Les solutions SCA modernes permettent de faire le lien entre la détection des problèmes et leur résolution. Un outil SCA performant propose des fonctionnalités qui permettent de hiérarchiser les vulnérabilités open source. Cela est possible grâce à l’identification proactive et automatique des vulnérabilités de sécurité. Une fois ces données disponibles, il est possible de hiérarchiser les problèmes à traiter en premier en fonction de leur gravité.

Cela évite aux développeurs et autres professionnels de la sécurité de perdre du temps à examiner des pages d’alertes et à essayer de répondre aux vulnérabilités les plus graves et les plus exploitables au sein d’une application.

Correction rapide des vulnérabilités

Outre la hiérarchisation, les outils SCA aident les entreprises et les particuliers à remédier rapidement aux vulnérabilités sous-jacentes d’une application. L’outil peut détecter automatiquement l’emplacement de la vulnérabilité et suggérer des solutions pour y remédier. Il fournit également des informations sur l’impact de la mise en œuvre du correctif sur votre build.

Les outils SCA peuvent lancer le processus de correction automatisée en fonction de la gravité de la vulnérabilité, de la date de détection, du score de gravité, de la nouvelle version et des politiques de vulnérabilité créées. L’outil aide également à gérer les correctifs de vos composants open source, ce qui constitue une excellente stratégie d’atténuation des risques.

Mise sur le marché plus rapide

La plupart des applications utilisent désormais des composants open source, car ils sont économiques et facilement accessibles. Cela permet de développer du code plus rapidement et de déployer l’application sur le marché afin de répondre aux besoins des clients.

Pour garantir que le composant open source utilisé est sûr, il est avantageux d’utiliser des outils SCA. Cela permet de s’assurer que les applications respectent les obligations légales et que toutes les vulnérabilités sont corrigées.

Qui utilise les outils SCA et pourquoi ?

Les entreprises de divers secteurs utilisent des logiciels pour accélérer leur main-d’œuvre, fluidifier les communications et améliorer la productivité.

Par conséquent, la demande en applications ne cesse de croître, et les développeurs et les entreprises s’efforcent de répondre à cette demande. Pour ce faire, ils ont besoin de solutions qui accélèrent leur travail et permettent un déploiement plus rapide des services et des produits. Il est également essentiel de s’assurer que ces déploiements sont protégés contre les cyberattaques, qui sont de plus en plus fréquentes.

Les outils SCA aident donc les entreprises et les développeurs indépendants à identifier les composants open source utilisés dans leurs applications et à garantir leur sécurité.

Les outils SCA sont utilisés par les équipes de développement dans de nombreux secteurs et domaines, tels que l’informatique, le marketing, le commerce électronique, la santé, la finance, l’EduTech, et bien d’autres. De plus, la demande en applications complexes et natives du cloud ne cesse d’augmenter, ce qui accroît le besoin en outils SCA robustes. Ces outils aident également les équipes DevOps à accélérer les processus de développement en mettant l’accent sur la sécurité.

Que rechercher lors de la sélection d’un outil SCA ?

Il peut être difficile de choisir le meilleur outil SCA, car de nombreuses options sont disponibles sur le marché.

Il est donc important de tenir compte de vos besoins spécifiques. Voici quelques-uns des facteurs clés à prendre en considération lors du choix d’un outil SCA.

Est-ce un outil convivial pour les développeurs ?

Les développeurs sont chargés de créer du code en fonction de l’objectif final, des exigences de conception et des besoins des utilisateurs. Ils sont tenus d’itérer rapidement lorsque cela est nécessaire et de produire un code de qualité supérieure. Si l’outil SCA n’est pas convivial pour les développeurs, ils auront des difficultés à l’adopter, ce qui réduira leur productivité.

En revanche, si vous leur fournissez un outil SCA convivial, facile à configurer et à utiliser, cela augmentera leur productivité et leur permettra d’économiser du temps et des efforts.

Quelle est la qualité de la détection des composants ?

Un bon outil SCA doit disposer d’une base de données exhaustive pour identifier les composants open source utilisés dans une application. Plus il peut en détecter, plus grandes sont vos chances de découvrir des vulnérabilités et d’y remédier.

Avant de choisir un outil SCA, vérifiez si sa capacité de détection des composants est complète en le comparant à d’autres outils.

Qu’en est-il de l’identification et de la correction des vulnérabilités ?

L’outil SCA que vous choisissez doit également fournir une détection complète des vulnérabilités de tous les composants open source identifiés. Plus il en détecte, mieux c’est. Cela permettra de mettre en évidence un plus grand nombre de problèmes dans les composants, que vous pourrez résoudre immédiatement afin de protéger votre application contre les attaques.

Il serait également utile que l’outil fournisse des recommandations sur la manière de remédier à ces vulnérabilités.

Quelle est la qualité des rapports ?

La création de rapports étant une fonctionnalité essentielle d’un outil SCA, il est nécessaire de comparer les capacités de génération de rapports des différents outils SCA que vous avez présélectionnés. Ces capacités peuvent varier d’un outil à l’autre.

Pour ce faire, vérifiez la qualité des rapports, leur niveau de détail et leur facilité de compréhension. Vous pouvez le faire en utilisant l’option d’essai GRATUITE proposée par la plupart des solutions SCA.

Combien de faux positifs ?

Les outils SCA, en général, ne génèrent pas plus de faux positifs que les outils DAST. Cependant, il existe un risque. Il est donc recommandé de réaliser une preuve de concept pour évaluer le rapport signal/bruit d’un outil. Comparez les outils SCA en fonction du nombre de faux positifs qu’ils génèrent en moyenne.

Qu’en est-il des intégrations ?

Choisissez un outil SCA qui s’intègre facilement dans votre environnement de construction actuel afin de simplifier le processus. De plus, il est important qu’il se connecte à d’autres outils et services tels que les conteneurs, les systèmes de sécurité, les outils CI/CD, les IDE, les SCM, etc., afin d’étendre les fonctionnalités de votre application.

Quelques bons outils SCA

Voici quelques-uns des bons outils SCA que vous pouvez envisager pour vos applications :

Veracode : Veracode facilite la mise en œuvre de la SCA. Vous pouvez lancer des analyses à partir de la ligne de commande, dans votre environnement de développement. L’outil fournit des informations rapides dans votre IDE et votre pipeline.

Cet outil réduit le temps nécessaire pour tester votre application à la recherche de composants open source. Il dispose de capacités de correction automatique pour créer des demandes d’extraction automatiques, minimiser les interruptions et recommander des correctifs intelligents pour des taux de correction et une précision accrus.

Revenera : Les produits d’analyse de la composition logicielle de Revenera, qu’il s’agisse de progiciels complets ou d’extraits de code, analysent votre code source, vos fichiers binaires et vos dépendances afin de détecter les vulnérabilités logicielles et les problèmes de conformité des licences.

De plus, il s’intègre aux outils de construction courants et donne accès à l’une des plus grandes bases de connaissances open source du secteur, avec plus de 14 millions de composants. Leurs équipes d’audit prennent également en charge les audits de base et les vérifications préalables telles que les fusions et acquisitions.

Les autres outils SCA notables sont Black Duck, Snyk, Checkmarx, etc.

Quelques bonnes pratiques SCA

Même en utilisant un outil SCA de premier ordre, il est possible de ne pas atteindre le niveau de sécurité et de satisfaction souhaité. La raison en est la manière dont l’outil est utilisé.

Voici quelques-unes des meilleures pratiques que vous pouvez suivre pour réussir votre démarche SCA :

- Mise en œuvre rapide : intégrez un outil SCA dès le début du cycle de développement de votre logiciel. Sensibilisez également votre équipe aux risques de sécurité et à leurs conséquences, afin de les encourager à prendre des décisions responsables et éclairées.

- Conseils juridiques : consultez votre équipe juridique afin de déterminer quelles licences open source de votre application sont les plus faibles ou inacceptables selon les politiques de votre entreprise. Assurez-vous que ces décisions sont appliquées rapidement.

- Automatisation de l’analyse : automatisez l’analyse à l’aide de l’outil SCA dans le pipeline CI/CD. Traitez les vulnérabilités en fonction de leur gravité, en commençant par celles qui présentent le plus de risques. Une fois ces vulnérabilités corrigées, vous pouvez bloquer les builds qui présentent des vulnérabilités modérément graves.

- Mises à jour continues : vérifiez que l’outil SCA utilisé met régulièrement à jour sa base de données de vulnérabilités et ses capacités de détection de composants. Cela lui permet de détecter davantage de composants et leurs problèmes, ce qui contribue à renforcer la sécurité de l’application.

- Choisir judicieusement les composants tiers : choisissez judicieusement les composants open source tiers avant de les ajouter à votre application. Tenez compte de la fiabilité du fabricant, de la fréquence des mises à jour, des efforts de correction et de l’historique des vulnérabilités.

- N’utilisez pas de composants obsolètes : vous devez remplacer les composants qui ne sont plus pris en charge par leur fabricant. L’utilisation de composants qui ne sont jamais mis à jour présente un risque pour la sécurité.

Conclusion

L’analyse de la composition logicielle (SCA) contribue à améliorer la sécurité et la conformité de votre application en détectant les composants open source vulnérables et en vous permettant de les corriger à temps.

Cela protège votre application et vos données contre les cyberattaques. La SCA aide également à réduire les coûts, à améliorer l’agilité de l’entreprise et permet aux développeurs d’apprendre à intégrer la sécurité des applications dès les étapes de planification et de conception.

Pour ce faire, vous pouvez choisir l’outil SCA le mieux adapté aux besoins de votre entreprise. Il est également possible de suivre certaines des meilleures pratiques afin de garantir la réussite de vos efforts SCA.