Il est souvent aussi compliqué de se débarrasser des crypto-malwares que de les identifier, c’est un constat qui se vérifie neuf fois sur dix.

Êtes-vous attentif à un ralentissement soudain des performances de votre ordinateur ?

Nombreux sont ceux qui n’y prêtent pas attention ! De même, peu de personnes s’inquiètent des ralentissements occasionnels, les considérant comme des problèmes « standards » de leur système d’exploitation.

Pourtant, une analyse plus approfondie pourrait révéler la présence d’une application malveillante, consommant de la bande passante et dégradant les performances du système.

Qu’est-ce qu’un Crypto-Malware ?

Un crypto-malware peut être perçu comme une entité numérique indésirable, implantée par une tierce partie malintentionnée, qui utilise les ressources de votre ordinateur à votre insu.

Ce processus est plus communément désigné par le terme « crypto-jacking ».

Comme mentionné précédemment, sa détection est rendue difficile par son mode opératoire discret. Il est ardu de le repérer, à moins d’être particulièrement vigilant quant au bruit habituel de votre ventilateur, à la vitesse, et aux performances générales du système.

Il va exécuter des applications de minage de cryptomonnaie en arrière-plan, aussi longtemps que votre ordinateur sera en fonction, à moins d’une désinstallation.

En bref, les mineurs de cryptomonnaie sont des programmes qui contribuent à l’écosystème de la crypto en validant les transactions et en produisant de nouvelles unités de monnaie. Cela génère des revenus passifs pour leurs opérateurs.

Cependant, ces applications sont qualifiées de crypto-malware si elles sont installées sur un système sans l’accord de l’administrateur, ce qui constitue un acte de cybercriminalité.

Pour simplifier, imaginez que quelqu’un utilise votre terrain pour planter un arbre fruitier, qu’il utilise l’eau et les ressources de votre maison sans votre permission, et qu’il vous refuse les fruits ou les bénéfices.

Cela illustre bien ce qu’est le crypto-jacking.

Comment un Crypto-Malware Fonctionne-t-il ?

Comme la plupart des logiciels malveillants !

Vous n’allez pas volontairement chercher des téléchargements infectés par des virus pour le plaisir.

Ils vous atteignent de manière insidieuse :

- En cliquant sur un lien dans un e-mail

- En visitant des sites Web en HTTP

- En téléchargeant à partir de sources non fiables

- En cliquant sur une publicité suspecte, etc.

De plus, des individus malveillants peuvent employer l’ingénierie sociale pour inciter les utilisateurs à télécharger ces logiciels malveillants.

Une fois installés, les crypto-malwares monopolisent les ressources de votre système jusqu’à ce que vous les identifiiez et les supprimiez.

Une augmentation du bruit du ventilateur, une chaleur excessive et des performances ralenties sont des indices d’une possible infection par un crypto-malware.

Crypto-Malware vs. Crypto-Rançongiciel

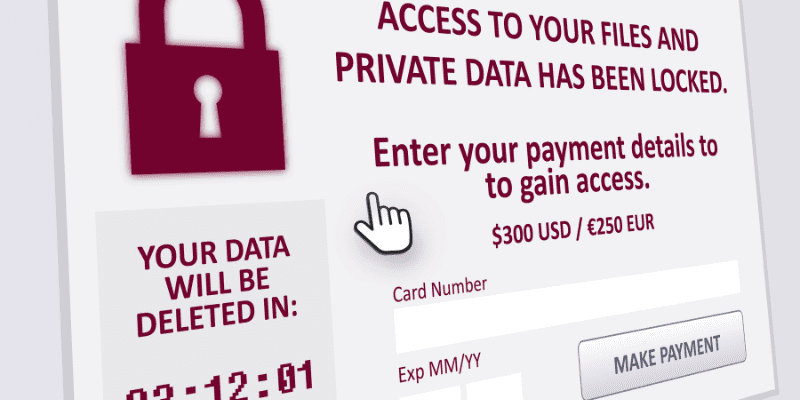

Le crypto-rançongiciel est bien plus ostensible. Une fois activé, il peut bloquer l’accès à votre système, vous le rétablissant uniquement après paiement d’une rançon.

Il affiche généralement un numéro de téléphone ou une adresse e-mail pour établir un contact, ou les coordonnées bancaires pour répondre à la demande de rançon.

Parfois, les victimes préfèrent céder face à la pression, espérant récupérer leur système. Cependant, il arrive que ces paiements soient vains, voire rendent la victime encore plus vulnérable.

Les crypto-malwares, en revanche, ne présentent aucune menace apparente. Ils opèrent discrètement en arrière-plan, consommant vos ressources pour générer un revenu passif continu pour le cybercriminel.

Attaques Célèbres de Crypto-Malware

Voici quelques exemples d’incidents qui ont marqué le monde numérique par leur ingéniosité.

#1. Graboid

Découvert par les chercheurs de Palo Alto Networks en 2019, Graboid a exploité près de 2000 hôtes Docker non sécurisés. Cette action n’a nécessité aucune autorisation.

L’attaquant envoyait des commandes à distance pour télécharger et déployer des images Docker infectées sur les hôtes compromis. Ce téléchargement contenait également un outil de communication avec d’autres machines vulnérables, les exposant ainsi au risque.

Par la suite, les conteneurs « modifiés » téléchargeaient et exécutaient quatre scripts séquentiellement.

Ces scripts activaient aléatoirement des mineurs Monero pendant des sessions de 250 secondes répétées, propageant le malware sur le réseau.

#2. PowerGhost

Révélé par les laboratoires de Kaspersky en 2018, PowerGhost est un crypto-malware sans fichier ciblant principalement les réseaux d’entreprise.

Il est sans fichier, ce qui signifie qu’il s’introduit dans les machines sans attirer l’attention. Il se connecte ensuite aux appareils via le Windows Management Instrumentation (WMI) ou l’exploit EthernalBlue, utilisé lors de la tristement célèbre attaque par rançongiciel WannaCry.

Une fois connecté, il tentait de désactiver les autres mineurs (si présents) pour optimiser le profit pour les cybercriminels.

En plus de consommer énormément de ressources, une variante de PowerGhost était capable de mener des attaques DDoS sur d’autres serveurs.

#3. BadShell

BadShell a été découvert par la division Comodo Cybersecurity en 2018. Il s’agit d’un autre ver cryptographique sans fichier qui ne laisse aucune trace sur le stockage du système ; il opère plutôt via le CPU et la RAM.

Il se greffait à Windows PowerShell pour exécuter des commandes malveillantes. Il stockait le code binaire dans le registre Windows et utilisait le planificateur de tâches Windows pour lancer des scripts de minage de cryptomonnaie.

#4. Botnet Prometei

Détecté pour la première fois en 2020, le Botnet Prometei exploitait les vulnérabilités connues de Microsoft Exchange pour installer un crypto-malware visant à miner du Monero.

Cette cyberattaque utilisait divers outils, tels que les exploits EternalBlue, BlueKeep, SMB et RDP, pour se propager à travers le réseau et atteindre les systèmes vulnérables.

Ce malware avait plusieurs versions (comme c’est souvent le cas), avec une origine remontant à 2016 selon les chercheurs de Cybereason. De plus, il infecte les écosystèmes Windows et Linux.

Comment Détecter et Prévenir les Crypto-Malwares ?

La meilleure façon de détecter les crypto-malwares est de surveiller attentivement votre système. Une intensification du bruit des ventilateurs ou une baisse subite des performances peuvent indiquer leur présence.

Cependant, les systèmes d’exploitation sont complexes, et ces événements peuvent se produire sans que nous remarquions de tels changements subtils.

Dans ce cas, voici quelques recommandations pour vous protéger :

- Maintenez vos systèmes à jour. Les logiciels obsolètes présentent souvent des failles exploitées par les cybercriminels.

- Utilisez un antivirus premium. Il est essentiel de souligner que chaque appareil a besoin d’un bon antivirus. Ces attaques se produisent, quel que soit le système d’exploitation (Mac est aussi ciblé !) ou le type d’appareil (smartphones, tablettes inclus).

- Ne cliquez pas sur tout. La curiosité, bien que naturelle, est souvent utilisée à mauvais escient. Si c’est inévitable, copiez-collez le lien suspect dans un moteur de recherche pour évaluer sa légitimité.

- Soyez attentif aux alertes du navigateur. Les navigateurs Web sont bien plus performants qu’il y a dix ans. Ne négligez pas les avertissements sans une vérification préalable. De plus, évitez les sites Web en HTTP.

- Restez informé. Les outils des pirates évoluent constamment. Leurs méthodes de victimisation se raffinent également. Par conséquent, suivez l’actualité des piratages récents et partagez-les avec votre entourage.

Les Crypto-Malwares Sont en Hausse !

Cette augmentation est liée à l’adoption croissante de la cryptomonnaie et à la difficulté de les détecter.

Une fois installés, ils continuent de générer des gains faciles pour les cybercriminels, sans effort de leur part.

Cependant, les pratiques Internet recommandées précédemment vous aideront à rester en sécurité.

Comme mentionné, il est vivement conseillé d’installer un logiciel de cybersécurité sur tous vos appareils.

Ensuite, vous pouvez consulter une introduction aux fondamentaux de la cybersécurité pour les débutants.