Imaginez un moteur de recherche, semblable à Google, mais au lieu de scruter le contenu des sites web, il révèle la technologie qui les fait fonctionner. C’est précisément ce que ZoomEye offre.

Pour un utilisateur lambda, ces informations n’auraient aucune utilité. Cependant, pour les experts en cybersécurité, elles peuvent servir à identifier les failles potentielles d’un système. Ces vulnérabilités peuvent ensuite être corrigées avant qu’un pirate malveillant ne les découvre.

Alors, que représente exactement ZoomEye ? Comment fonctionne-t-il et en quoi peut-il renforcer votre cybersécurité ?

Qu’est-ce que ZoomEye ?

ZoomEye est une plateforme de reconnaissance freemium utilisée par les professionnels de la cybersécurité, les chercheurs et les organisations pour collecter des données sur les services et appareils connectés à Internet. Elle permet d’évaluer leur sécurité et d’identifier les faiblesses potentielles.

Bien que des outils de reconnaissance comme Nmap et Masscan puissent offrir une analyse plus poussée sur une plage d’adresses IP et leurs ports, ZoomEye se distingue par sa vision globale du cyberespace exposé.

Comment fonctionne ZoomEye ?

Grâce à ZoomEye, les professionnels de la cybersécurité peuvent explorer une base de données qui recense les adresses IPv4, IPv6 et les noms de domaine visibles sur Internet. Étant donné la taille et l’évolution constante du cyberespace, ZoomEye s’appuie sur des nœuds d’exploration répartis à travers le monde pour analyser efficacement une grande partie de ce domaine.

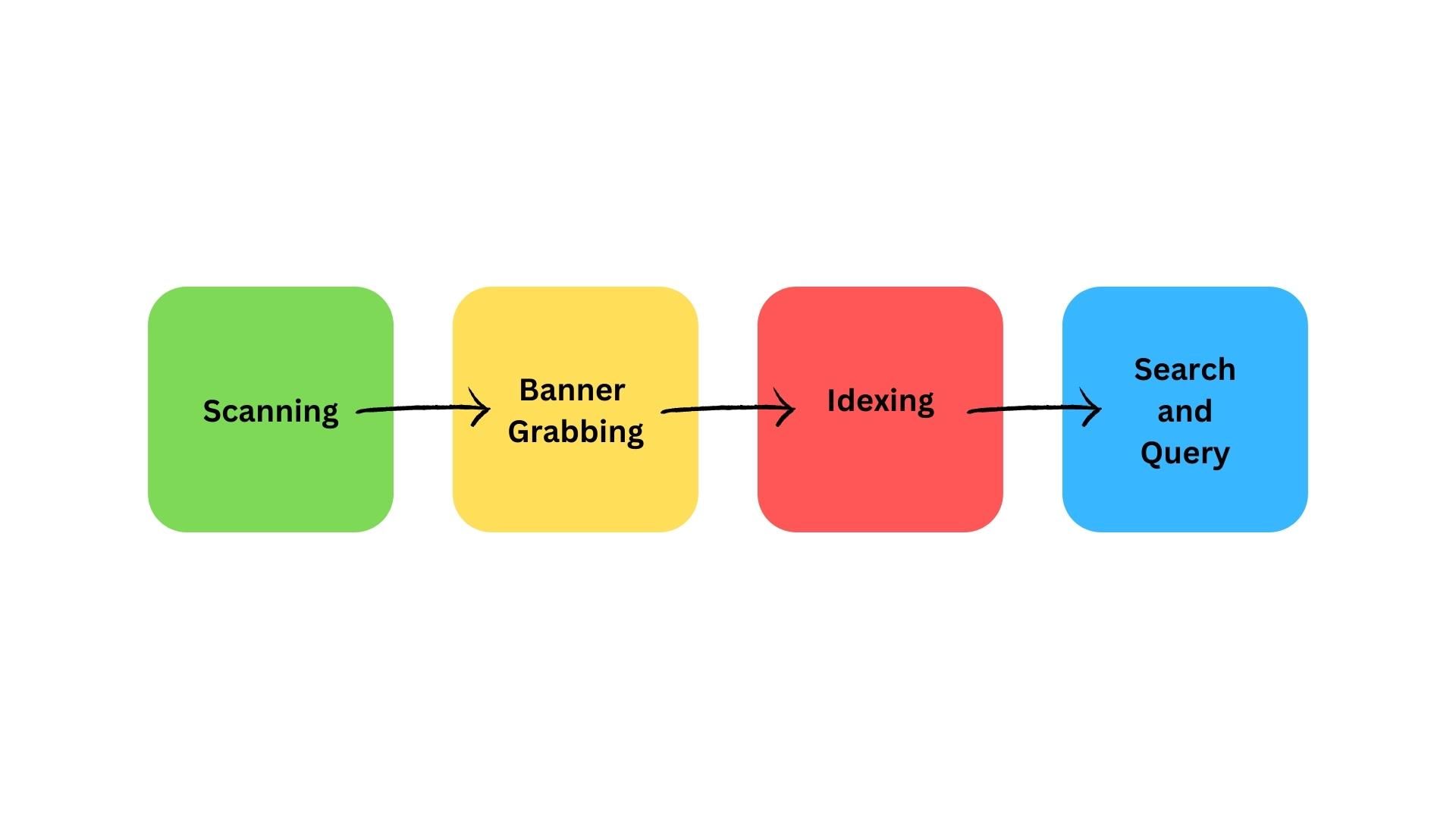

Le fonctionnement de ZoomEye se déroule en quatre étapes :

- Numérisation : Les nœuds d’exploration de ZoomEye, situés dans le monde entier, recherchent les ports de services ouverts et les appareils connectés à Internet.

- Capture de bannière : Une fois l’existence d’un service ou d’un appareil confirmée, ZoomEye collecte les informations de bannière du port en question. Ces informations peuvent inclure des détails sur le service, tels que la liste des ports en activité, les outils utilisés, leurs versions, le matériel sur lequel le service fonctionne, et d’autres caractéristiques d’identification.

- Indexation : Les données recueillies lors de la capture de bannière sont ensuite stockées et indexées dans la base de données de ZoomEye.

- Recherche et requête : La base de données est connectée à l’API ZoomEye, permettant aux utilisateurs de rechercher et d’interroger les informations stockées. Les utilisateurs peuvent effectuer des recherches par mots-clés et appliquer des filtres pour identifier des types spécifiques d’appareils ou de services.

ZoomEye propose différents niveaux d’accès aux données, avec des coûts associés. Par exemple, la surveillance de 50 adresses IP par mois coûte 70 $, et 250 adresses IP par mois coûte 140 $. L’accès gratuit permet d’obtenir 10 000 résultats par mois, tandis que 70 $ par mois permettent d’obtenir 20 000 résultats supplémentaires.

En quoi ZoomEye est-il utile pour votre cybersécurité ?

La quantité de données que ZoomEye et les plateformes de reconnaissance similaires peuvent fournir représente un risque d’abus par des acteurs malveillants. Cependant, cacher les réseaux vulnérables n’empêche pas les pirates de les trouver. Au contraire, les plateformes comme ZoomEye exposent ces réseaux au public, permettant à chacun de vérifier ses systèmes et appareils et d’identifier les faiblesses qu’un pirate pourrait exploiter.

Voici comment ZoomEye contribue à un cyberespace plus sûr :

- Visibilité externe : L’exposition des réseaux et appareils potentiellement vulnérables sur des plateformes comme ZoomEye permet d’alerter la communauté et les propriétaires sur les points faibles de leur système. Les grandes organisations peuvent utiliser ZoomEye pour mieux visualiser leur présence numérique depuis un point de vue extérieur.

- Découverte des actifs : La gestion de tous les appareils connectés à un réseau est aisée pour les petits réseaux. Cependant, pour les grandes infrastructures, comme celles des gouvernements et autres grandes organisations, le suivi devient complexe. La possibilité de vérifier les détails externes (webcams, répéteurs, appareils IoT) peut aider le personnel de cybersécurité à identifier et contrôler ces actifs.

- Évaluation des vulnérabilités : ZoomEye permet d’identifier les failles potentielles et les erreurs de configuration au sein d’un réseau. Bien que le personnel de cybersécurité puisse effectuer des évaluations de vulnérabilité, les plateformes de reconnaissance comme ZoomEye peuvent révéler des problèmes qui pourraient passer inaperçus, tels que des ports ouverts, des logiciels obsolètes ou des configurations non sécurisées.

- Gestion des risques tiers : ZoomEye permet de vérifier la sécurité des fournisseurs et partenaires liés à votre entreprise. Après avoir sécurisé votre propre système, la vérification des réseaux partenaires via ZoomEye peut les alerter sur des problèmes de sécurité.

- Recherche et renseignements sur les menaces : Les professionnels de la cybersécurité peuvent utiliser ZoomEye pour identifier les technologies courantes, les menaces émergentes et les vecteurs d’attaque potentiels.

Les dangers potentiels de ZoomEye

ZoomEye est un outil freemium en ligne destiné à améliorer la cybersécurité grâce à la reconnaissance et l’évaluation des menaces. Cependant, comme tout outil accessible à tous, il peut être détourné par des pirates pour mener des attaques de reconnaissance.

Grâce aux informations obtenues via ZoomEye, des pirates pourraient accéder sans autorisation aux appareils d’un réseau, installer des logiciels malveillants, perturber les services et voler des données sensibles à des fins malhonnêtes.

De plus, des pirates expérimentés peuvent automatiser le processus d’analyse via ZoomEye, intégrant les informations obtenues dans leur arsenal pour tenter d’obtenir un accès non autorisé à un maximum de réseaux.

Faut-il avoir peur de ZoomEye ?

Il est compréhensible que l’on puisse craindre ZoomEye, étant donné que des pirates peuvent l’utiliser pour repérer des cibles potentielles. Cependant, il est important de rappeler que toutes les données de la base ZoomEye sont déjà accessibles publiquement. ZoomEye n’est qu’un scanner de ports qui indexe les sites web, services et appareils connectés visibles sur Internet.

Avec ou sans ZoomEye, si votre réseau est vulnérable, des pirates finiront toujours par trouver un moyen de l’attaquer. ZoomEye facilite la tâche aux pirates en identifiant les systèmes vulnérables, mais le problème fondamental reste que certains réseaux sont vulnérables et que leurs propriétaires ne les ont pas sécurisés correctement.

ZoomEye peut être utilisé à la fois par les défenseurs et les attaquants. Les pirates finiront toujours par trouver les réseaux vulnérables, mais les personnes sans expérience en cybersécurité peuvent aussi utiliser cet outil pour vérifier l’exposition de leur propre réseau.

ZoomEye : avantages et inconvénients

Bien que ZoomEye soit une plateforme puissante pour la reconnaissance initiale, la quantité d’informations qu’elle fournit est souvent insuffisante.

Compte tenu de son fonctionnement et de ses limitations, les professionnels de la cybersécurité utilisent souvent d’autres plateformes de reconnaissance, comme Shodan, Censys, FOFA et LeakIX, en complément de ZoomEye. Ils procèdent ensuite à la collecte de données plus approfondie en utilisant des outils spécialisés tels que Nmap, BurpSuit et WireShark sur des réseaux spécifiques. Il est important de garder cela à l’esprit si vous souhaitez utiliser ZoomEye vous-même.