De nos jours, les entreprises sont soumises à une forte pression pour assurer la continuité de leurs opérations. Si votre entreprise est structurée pour un fonctionnement sans faille, votre équipe de sécurité doit la protéger contre toutes les menaces susceptibles de perturber son activité.

Il est crucial de comprendre que ce qui est sécurisé aujourd’hui peut devenir vulnérable demain. Cette évolution est due au développement constant des algorithmes, à l’émergence de nouvelles faiblesses et à la capacité des cybercriminels à perfectionner leurs méthodes pour contourner les systèmes de cryptographie que la plupart des entreprises utilisent.

La cryptanalyse, également appelée « suivi de code », est une étude approfondie des techniques utilisées pour déchiffrer et interroger le code, les chiffrements ou les textes codés. Elle utilise des règles mathématiques pour identifier les points faibles d’un algorithme et les vulnérabilités des systèmes de sécurité de l’information.

Ce guide vous fournira toutes les informations nécessaires sur la cryptanalyse. Vous développerez une compréhension détaillée de ce domaine et apprendrez comment protéger votre organisation contre les attaques de cryptanalyse.

Qu’est-ce que la cryptanalyse ?

La cryptanalyse est un processus d’analyse des systèmes cryptographiques dans le but d’identifier leurs faiblesses et les fuites d’informations potentielles. Elle consiste à explorer les failles dans l’architecture mathématique sous-jacente d’un système cryptographique, y compris les vulnérabilités liées à la mise en œuvre, telles que les attaques par canal auxiliaire et les entrées d’entropie faible.

Les systèmes cryptographiques sont des systèmes informatiques qui utilisent la cryptographie, une méthode de protection des informations et des communications par le biais de codes afin que seules les personnes autorisées puissent les traiter.

Cryptanalyse Vs. Cryptographie

En cryptographie, l’objectif est de masquer un message en le transformant en texte codé avant de le transmettre sur des canaux non sécurisés. La cryptanalyse, quant à elle, consiste à obtenir le texte original à partir de messages codés interceptés sur un canal non sécurisé.

La cryptographie s’est avérée essentielle pour la transmission sécurisée d’informations. Elle est largement utilisée dans les transactions bancaires et les communications électroniques où la confidentialité des informations est primordiale. Les méthodes de cryptographie incluent l’utilisation de clés secrètes, de clés publiques et de fonctions de hachage.

La cryptanalyse est l’art de déchiffrer les textes codés pour les rendre lisibles. Dans ce contexte, une personne non autorisée tente de décoder vos messages en surveillant le canal de communication.

Qui utilise la cryptanalyse ?

De nombreuses organisations ont recours à la cryptanalyse, notamment les gouvernements qui cherchent à déchiffrer les communications privées d’autres pays, les entreprises qui testent la sécurité de leurs propres produits, les pirates informatiques, les chercheurs indépendants et les universitaires qui tentent d’identifier les vulnérabilités des protocoles et des algorithmes cryptographiques.

Les progrès de la cryptologie sont le fruit d’une lutte constante entre les cryptographes qui s’efforcent de sécuriser les données et les cryptanalystes qui travaillent à briser les systèmes de chiffrement.

Les objectifs d’un attaquant sont dictés par ses besoins spécifiques en matière de cryptanalyse. Une attaque réussie se limite généralement à l’extraction d’informations à partir de textes cachés. Cependant, cela suffit généralement pour atteindre les objectifs des attaquants, qui peuvent varier d’une personne à l’autre et inclure (mais sans s’y limiter) :

- Rupture totale : Découverte des clés secrètes.

- Déduction globale : Trouver des algorithmes équivalents pour chiffrer et déchiffrer les messages sans connaître les clés secrètes.

- Déduction d’informations : Obtenir des informations à partir des textes chiffrés et des textes originaux.

- Discrimination d’algorithme : Distinguer la sortie du chiffrement d’une permutation aléatoire de bits.

Prenons un exemple pratique pour faciliter la compréhension. Il est important de noter que cet exemple n’est pas applicable aux méthodes de cryptage modernes, mais il illustre bien le concept de base.

La technique d’analyse fréquentielle peut être utilisée sur des algorithmes de cryptage basiques. Ces algorithmes effectuent des substitutions monoalphabétiques, en remplaçant chaque lettre par une lettre correspondante prédéfinie du même alphabet.

Ce modèle constitue une amélioration par rapport aux techniques plus simples qui consistaient à décaler les lettres d’un nombre constant de positions et à les remplacer par de nouvelles lettres à partir de la position alphabétique résultante.

Bien que les chiffrements par substitution monoalphabétique résistent à des recherches aléatoires, ils ne sont pas infaillibles et peuvent être facilement décomposés à l’aide d’un stylo et de papier. Comment ? L’analyse fréquentielle se base sur le fait que les langues naturelles ne sont pas aléatoires et que la substitution monoalphabétique ne masque pas les propriétés statistiques de la langue.

Prenons l’exemple de la lettre « E » qui a une fréquence d’apparition particulière, disons 12,7%. Lorsque cette lettre est remplacée pour obtenir un texte chiffré, sa fréquence est conservée dans le texte résultant. Si cette fréquence est connue du cryptanalyste, il peut rapidement déduire les substitutions et déchiffrer le texte codé.

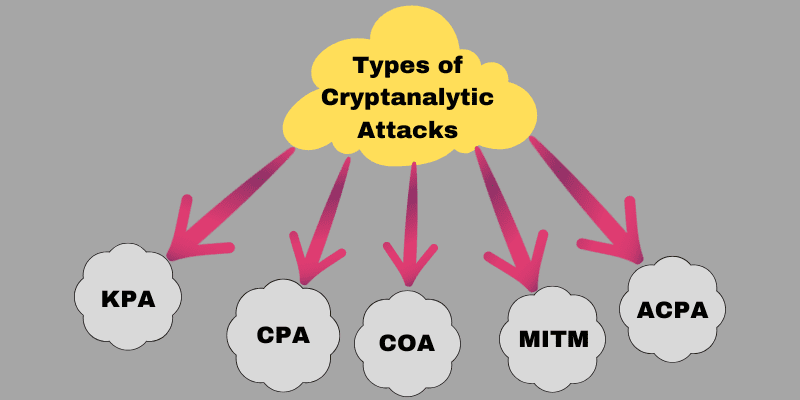

Types d’attaques cryptanalytiques

Les attaques cryptanalytiques exploitent les faiblesses de votre système en déchiffrant sa cryptographie. Pour mener une attaque de cryptanalyse, vous devez connaître la nature des méthodes utilisées et les propriétés générales des textes clairs. Un texte clair peut être rédigé dans n’importe quelle langue, y compris le français ou le code Java.

Voici une liste des différents types d’attaques. Les cinq premiers sont les plus courants ; les autres sont plus rares et parfois oubliés. Il est néanmoins utile de les connaître.

Comment fonctionne la cryptanalyse ?

L’objectif principal de la cryptanalyse est de découvrir les faiblesses et de contourner les algorithmes de cryptographie. Les cryptographes utilisent les recherches des cryptanalystes pour améliorer les algorithmes existants ou remplacer les méthodes obsolètes.

Alors que la cryptographie crée et améliore les algorithmes de chiffrement et autres techniques, la cryptanalyse se concentre sur le déchiffrement des données codées. Ces deux opérations sont inversées et appartiennent au domaine de la cryptologie, qui est l’étude mathématique des codes, des chiffres et des algorithmes associés.

Les chercheurs s’efforcent de mettre au point des stratégies d’attaque capables de déjouer les systèmes de chiffrement et de décoder les algorithmes cryptés par un texte chiffré sans avoir besoin des clés de cryptage. La cryptanalyse permet souvent de mettre en évidence les faiblesses dans la conception et la mise en œuvre de vos méthodes.

Comment se protéger contre les attaques cryptanalytiques

Malheureusement, vous ne pouvez pas vous prémunir totalement contre la cryptanalyse, sauf en utilisant un système de cryptage sécurisé, en chiffrant toutes vos infrastructures numériques et en maintenant vos logiciels à jour. Cependant, voici quelques conseils que vous pouvez utiliser pour améliorer votre sécurité.

- Utilisez des algorithmes de chiffrement et de hachage à jour. Évitez les outils comme SHA1 et MD5, qui ne sont plus considérés comme sûrs.

- Utilisez des clés de chiffrement longues. Par exemple, vos clés RSA doivent être d’au moins 2048 bits pour les connexions VPN.

- Pensez à détruire les clés remplacées.

- Utilisez des mots de passe forts et mettez en œuvre un générateur de nombres aléatoires fiable pour protéger vos clés.

- Salez vos hachages. Cela consiste à ajouter du bruit aléatoire à vos hachages. La clé de salage doit être longue et aléatoire, comme pour les mots de passe.

- Utilisez la confidentialité persistante (PFS) pour empêcher le déchiffrement des sessions passées et futures si vos clés sont compromises. Cette technique est souvent utilisée dans les réseaux privés virtuels (VPN).

- Obfusquez le trafic chiffré : Assurez-vous que votre trafic semble normal et qu’il ne révèle pas qu’il est crypté. Un logiciel comme Obfsproxy est un bon exemple d’outil qui fonctionne bien avec le réseau Tor.

- Intégrez un système de détection d’intrusion (IDS) à votre infrastructure. Ce système vous alertera en cas de violation ou d’attaque. Il ne prévient pas les intrusions, mais il réduit votre temps de réponse et évite que votre système ne subisse des dommages importants. Il est donc préférable d’intégrer un bon système IDS dans votre système.

Applications de la cryptanalyse

La cryptanalyse a plusieurs applications concrètes. Elle peut parfois être utilisée conjointement avec la cryptographie pour exploiter son plein potentiel. Voici quelques exemples :

#1. Intégrité dans le stockage

Vous pouvez utiliser la cryptanalyse pour garantir l’intégrité du stockage. Dans ce cas, vous utilisez des serrures et des clés dans votre système de contrôle d’accès pour protéger les données contre tout accès non autorisé. Vous pouvez également créer des sommes de contrôle cryptographiques pour vérifier l’authenticité des données stockées dans des environnements dynamiques où les virus sont susceptibles de modifier les données.

La somme de contrôle est calculée et comparée à une valeur attendue lors de la transmission des données. La cryptanalyse permet de sécuriser les supports de stockage qui sont vulnérables aux attaques en raison de leurs volumes de données importants ou de leur longue exposition.

#2. Authentification d’identité

Dans le cadre de l’authentification d’identité, votre principal objectif est de confirmer l’autorisation d’un utilisateur à accéder aux données. La cryptanalyse facilite ce processus lors de l’échange de mots de passe. Les systèmes modernes combinent des transformations cryptographiques avec les attributs d’une personne pour identifier les utilisateurs de manière fiable et efficace.

Les mots de passe sont stockés sous forme cryptée, ce qui permet aux applications qui y ont accès de les utiliser sans compromettre la sécurité de vos systèmes.

#3. Informations d’identification du système

Vous pouvez utiliser la cryptanalyse et la cryptographie pour générer les informations d’identification d’un système. Lorsque des utilisateurs se connectent à votre système, ils doivent fournir une preuve d’identification avant d’être autorisés à entrer.

Des identifiants électroniques sont en cours de développement pour faciliter les vérifications électroniques. Cette technique est souvent appliquée aux cartes à puce pour effectuer des opérations cryptographiques, notamment le stockage de données.

#4. Signatures numériques

Les signatures numériques sont souvent utilisées dans les communications pour authentifier que les messages proviennent d’un expéditeur connu. C’est l’équivalent de la signature de documents avec un stylo. Bien entendu, si les signatures numériques doivent remplacer les signatures manuscrites, elles doivent être créées à l’aide de la cryptanalyse.

Cela s’est avéré utile dans les cas où les organisations ont des équipes réparties sur de nombreux sites et qui doivent encore se rencontrer pour travailler ensemble. Avec les formats de signature numérique, toute personne possédant la clé publique peut vérifier un document, une méthode largement adoptée dans le domaine de la cryptomonnaie.

#5. Transferts électroniques de fonds (TEF)

Récemment, nous avons constaté que la monnaie électronique remplace les transactions en espèces. Les transferts électroniques de fonds, les monnaies virtuelles, la monnaie d’or numérique, les cryptomonnaies et les dépôts directs sont tous des actifs basés sur la cryptographie. Les retraits aux distributeurs automatiques, les paiements par carte de débit et les virements électroniques sont autant d’exemples d’opérations de monnaie électronique.

Comment devenir cryptanalyste

Après avoir examiné les nombreuses applications de la cryptanalyse, vous pourriez envisager de devenir cryptanalyste. Dans ce cas, vous travaillerez probablement au développement d’algorithmes, de chiffres et de systèmes de sécurité pour chiffrer les données. Vous devrez également analyser et déchiffrer des informations en utilisant des méthodes de cryptographie et des protocoles de télécommunication.

Vous pourriez également être amené à concevoir des systèmes de sécurité, à protéger les informations sensibles contre l’interception, à tester la fiabilité des modèles de calcul, à chiffrer les données financières, à élaborer des modèles statistiques et mathématiques pour l’analyse des données et à résoudre des problèmes de sécurité. Si cela vous semble intéressant, lisez la suite pour savoir comment y parvenir.

Vous pouvez obtenir un baccalauréat en informatique, en ingénierie, en mathématiques ou dans un domaine connexe comme l’ingénierie électrique et électronique. Cependant, certaines organisations peuvent toujours vous embaucher sur la base d’une formation intense et d’une expérience pratique, même sans diplôme technique. Avoir des certifications en cybersécurité est un atout supplémentaire.

Derniers mots

La cryptanalyse est davantage un moyen utilisé dans une cyberattaque qu’une attaque à proprement parler. Et comme la plupart des systèmes de cryptage résistent aux tentatives de cryptanalyse, il est nécessaire de posséder des compétences mathématiques pointues pour comprendre les systèmes qui restent vulnérables.

Si vous envisagez d’étudier la cryptanalyse, sachez qu’il s’agit d’un domaine passionnant qui offre des possibilités de travailler sur un large éventail de produits dans des secteurs tels que la finance, le stockage et l’identité.

Vous avez pu constater la puissance de la cryptanalyse et son utilité dans la création d’applications concrètes. Ce serait une bonne idée de vous lancer dans la cryptanalyse et d’utiliser vos compétences pour construire des outils plus sécurisés.

Vous pouvez ensuite consulter l’article sur le cryptage des données : terminologie essentielle.