Lorsque vous supprimez un fichier du disque dur de votre ordinateur, il n’a jamais vraiment disparu. Avec suffisamment d’efforts et de compétences techniques, il est souvent possible de récupérer des documents et des photos que l’on pensait auparavant effacés. Ces criminalistiques informatiques sont un outil utile pour l’application de la loi, mais comment fonctionnent-elles vraiment?

Table des matières

Établir les bases juridiques

Avant d’entrer dans les mauvaises herbes techniques, il vaut la peine de discuter des aspects procéduraux et juridiques ennuyeux de la criminalistique informatique dans le contexte de l’application de la loi.

Premièrement, dissipons le vieux mythe selon lequel un mandat est toujours nécessaire pour qu’un agent des forces de l’ordre examine un appareil numérique comme un téléphone ou un ordinateur. Bien que ce soit souvent le cas, de nombreuses «échappatoires» (faute d’un meilleur mot) peuvent être trouvées dans le tissu de la loi.

De nombreuses juridictions, comme le Royaume-Uni et les États-Unis, permettent aux agents des douanes et de l’immigration d’examiner les appareils électroniques sans mandat. Les agents des frontières américains peuvent également examiner le contenu des appareils sans mandat s’il y a un fil de preuves imminent en cours de destruction, comme l’affirme un jugement du 11e circuit de 2018.

Par rapport à leurs homologues américains, les flics britanniques ont tendance à avoir plus de marge de manœuvre pour saisir le contenu des appareils sans avoir à présenter leur cas à un juge ou à un magistrat. Ils peuvent, par exemple, télécharger le contenu d’un téléphone en utilisant un texte législatif appelé le Loi sur la police et les preuves pénales (PACE), indépendamment du fait que des accusations soient portées ou non. Cependant, si la police décide finalement qu’elle souhaite examiner le contenu, elle doit être approuvée par les tribunaux.

Législation donne également à la police britannique le droit d’examiner des dispositifs sans mandat dans certaines circonstances où il y a un besoin urgent – comme dans une affaire de terrorisme, ou lorsqu’il y a une réelle crainte qu’un enfant puisse être exploité sexuellement.

Mais en fin de compte, quel que soit le «comment», lorsqu’un ordinateur est saisi, cela ne représente que le début d’un long processus qui commence par le retrait d’un ordinateur portable ou d’un téléphone dans un sac en plastique inviolable et se termine souvent par des preuves présentées dans une salle d’audience.

La police doit adhérer à un ensemble de règles et de procédures pour garantir l’admissibilité des preuves. Les équipes de criminalistique informatique documentent chacun de leurs mouvements afin que, si nécessaire, elles puissent répéter les mêmes étapes et obtenir les mêmes résultats. Ils utilisent des outils spécifiques pour garantir l’intégrité des fichiers. Un exemple est un «bloqueur d’écriture», qui est conçu pour permettre aux professionnels de la médecine légale d’extraire des informations sans modifier par inadvertance les preuves examinées.

C’est cette base juridique et cette rigueur procédurale qui déterminent si une enquête judiciaire informatique sera couronnée de succès, et non la sophistication technique.

Plateaux de déménagement, valises de déménagement

Malgré les problèmes juridiques, il est toujours intéressant de noter les nombreux facteurs qui peuvent déterminer la facilité avec laquelle les fichiers supprimés peuvent être récupérés par les forces de l’ordre. Ceux-ci incluent le type de disque utilisé, si le cryptage était en place et le système de fichiers du lecteur.

Prenez les disques durs, par exemple. Bien que ceux-ci aient été largement dépassés par les disques SSD plus rapides, les disques durs mécaniques (HDD) ont été le mécanisme de stockage prédominant pendant plus de 30 ans.

Les disques durs utilisaient des plateaux magnétiques pour stocker les données. Si vous avez déjà démonté un disque dur, vous avez probablement remarqué à quoi il ressemble un peu comme un CD. Ils sont de couleur circulaire et argentée.

Lorsqu’ils sont utilisés, ces plateaux tournent à des vitesses incroyables – généralement 5 400 ou 7 200 tr / min, et dans certains cas, aussi vite que 15 000 tr / min. Connectées à ces plateaux sont des «têtes» spéciales qui effectuent des opérations de lecture et d’écriture. Lorsque vous enregistrez un fichier sur le lecteur, cette «tête» se déplace vers une partie spécifique du plateau et transforme un courant électrique en champ magnétique, modifiant ainsi les propriétés du plateau.

Mais comment sait-il où aller? Eh bien, il regarde quelque chose appelé une table d’allocation, qui contient un enregistrement de chaque fichier stocké sur un disque. Mais que se passe-t-il lorsqu’un fichier est supprimé?

La réponse courte? Pas tant.

Voici la réponse longue: l’enregistrement de ce fichier est supprimé, permettant à l’espace qu’il occupait sur le disque dur d’être écrasé plus tard. Cependant, les données restent physiquement présentes sur les plateaux magnétiques et ne sont réellement supprimées que lorsque de nouvelles données sont ajoutées à cet emplacement particulier sur le plateau.

Après tout, sa suppression nécessiterait que la tête magnétique se déplace physiquement vers cet emplacement sur le plateau et l’écrase. Cela pourrait gêner d’autres applications et ralentir les performances de l’ordinateur. En ce qui concerne les disques durs, il est plus simple de prétendre que les fichiers supprimés n’existent tout simplement pas.

Cela rend la récupération des fichiers supprimés beaucoup plus facile pour les forces de l’ordre. Il leur suffit de recréer les pièces manquantes dans la table d’allocation, ce qui peut être fait avec des outils gratuits, notamment Recuva.

Solide (état) comme un rocher

Bien sûr, les SSD sont différents. Ils ne contiennent aucune pièce mobile. Au lieu de cela, les fichiers sont représentés comme des électrons détenus par des milliards de transistors microscopiques à grille flottante. Collectivement, ceux-ci se combinent pour former des puces flash NAND.

Les disques SSD présentent certaines similitudes avec les disques durs, dans la mesure où les fichiers ne sont supprimés que lorsqu’ils sont écrasés. Cependant, certaines différences clés compliquent inévitablement le travail des professionnels de l’informatique légale. Et comme les disques durs, les SSD organisent les données en blocs, la taille variant énormément entre les fabricants.

La principale différence ici est que pour qu’un SSD puisse écrire des données, le bloc doit être complètement vide de contenu. Pour s’assurer que le SSD dispose d’un flux constant de blocs disponibles, l’ordinateur émet quelque chose appelé «commande TRIM», qui informe le SSD quels blocs ne sont plus nécessaires.

Pour les enquêteurs, cela signifie que lorsqu’ils essaient de trouver des fichiers supprimés sur un SSD, ils peuvent constater que le lecteur les a innocemment mis hors de leur portée.

Les disques SSD peuvent également disperser des fichiers sur plusieurs blocs du disque pour réduire l’usure occasionnée par une utilisation quotidienne. Étant donné que les disques SSD ne peuvent supporter qu’un nombre limité d’écritures, il est important qu’ils soient répartis sur le disque, plutôt que dans un petit emplacement. Cette technologie s’appelle le nivellement de l’usure et est connue pour rendre la vie difficile aux professionnels de la criminalistique numérique.

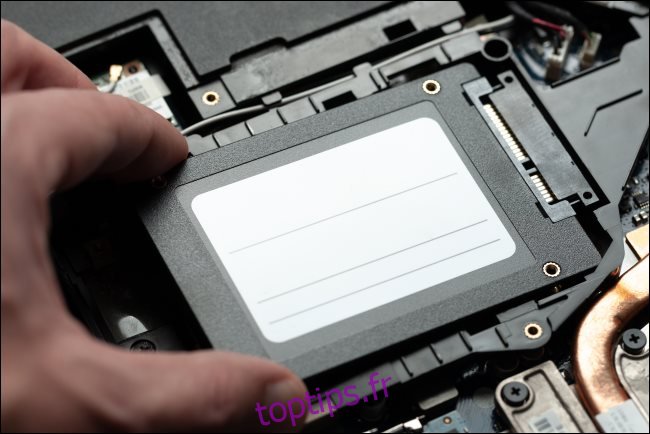

Ensuite, il y a le fait que les SSD sont souvent plus difficiles à imager, car vous ne pouvez souvent pas les supprimer physiquement d’un appareil.

Alors que les disques durs sont presque toujours remplaçables et connectés via des interfaces standard, telles que IDE ou SATA, certains fabricants d’ordinateurs portables choisissent de souder physiquement le stockage sur la carte mère de la machine. Cela rend l’extraction du contenu d’une manière médico-légale beaucoup plus difficile pour les professionnels de l’application de la loi.

Les vraies complications

Donc, en conclusion: oui, les forces de l’ordre peuvent récupérer les fichiers que vous avez supprimés. Cependant, les progrès de la technologie de stockage et le cryptage répandu ont quelque peu compliqué les choses.

Pourtant, les problèmes techniques peuvent souvent être surmontés. En ce qui concerne les enquêtes numériques, le plus grand défi auquel les forces de l’ordre doivent faire face n’est pas les mécanismes des disques SSD, mais plutôt leur manque de ressources.

Il n’y a pas assez de professionnels qualifiés pour faire le travail. Et le résultat final est que de nombreuses forces de police à travers le monde sont confrontées à un arriéré écrasant de téléphones, d’ordinateurs portables et de serveurs non traités.

Une demande d’acte sur la liberté de l’information du journal britannique The Times a montré que les 32 forces de police d’Angleterre et du Pays de Galles plus de 12 000 appareils en attente d’examen. Le temps de traitement d’un appareil y varie, d’un mois à plus d’un an.

Et cela a des conséquences. Le fondement de tout système de justice pénale équitable est que les accusés bénéficient d’un procès rapide. Comme le dit le proverbe, justice différée est justice refusée. Ce principe est si fondamentalement important qu’il est même représenté dans le sixième amendement de la constitution américaine.

Malheureusement, ce n’est pas un problème qui peut être facilement résolu sans plus d’argent dépensé par les forces pour le recrutement et la formation. Vous ne pouvez pas le résoudre avec plus de technologie.