Points clés à retenir

- L’exploration de répertoires est une méthode cruciale en piratage éthique pour révéler les dossiers et fichiers cachés d’un serveur ou d’une application web.

- Linux offre plusieurs outils pour cette exploration, tels que DIRB, DirBuster, Gobuster, ffuf et dirsearch.

- Ces outils automatisent l’envoi de requêtes HTTP à un serveur web et la recherche de noms de dossiers pour identifier des ressources non accessibles via la navigation ou le plan du site.

MUO VIDÉO DU JOUR

FAITES DÉFILER POUR CONTINUER AVEC LE CONTENU

Lors de la phase de reconnaissance d’un test d’intrusion d’une application web, il est essentiel d’identifier les répertoires potentiels. Ces répertoires peuvent contenir des informations cruciales, facilitant la découverte de vulnérabilités et l’amélioration de la sécurité de l’application.

Heureusement, des outils disponibles en ligne simplifient, automatisent et accélèrent cette exploration de répertoires. Voici cinq outils d’exploration de répertoires sous Linux pour découvrir les dossiers cachés d’une application web.

Qu’est-ce que l’exploration de répertoire ?

L’exploration de répertoire, ou « force brute de répertoire », est une technique de piratage éthique visant à identifier les dossiers et fichiers cachés d’un serveur ou d’une application web. Elle consiste à tenter systématiquement d’accéder à différents dossiers en devinant leurs noms ou en utilisant une liste de noms courants de dossiers et de fichiers.

Le processus implique généralement l’utilisation d’outils ou de scripts automatisés envoyant des requêtes HTTP à un serveur web, en testant divers noms de dossiers et de fichiers pour trouver des ressources non listées ou non annoncées dans la navigation ou le plan du site web.

Il existe une multitude d’outils gratuits en ligne pour l’exploration de répertoires. Voici quelques outils gratuits que vous pouvez utiliser lors de votre prochain test d’intrusion :

1. DIRB

DIRB est un outil en ligne de commande Linux couramment utilisé pour analyser et forcer l’accès aux répertoires d’applications web. Il explore les répertoires potentiels à partir d’une liste de mots par rapport à une URL de site web.

DIRB est préinstallé sur Kali Linux. Cependant, son installation est simple si vous ne l’avez pas déjà.

Pour les distributions basées sur Debian, utilisez :

sudo apt install dirb

Pour les distributions Linux non Debian comme Fedora et CentOS, utilisez :

sudo dnf install dirb

Sur Arch Linux, utilisez :

yay -S dirb

Comment utiliser DIRB pour l’exploration de répertoires par force brute

La syntaxe pour effectuer une exploration par force brute d’un répertoire sur une application web est la suivante :

dirb [url] [chemin vers la liste de mots]

Par exemple, pour forcer https://example.com, la commande serait :

dirb https://example.com wordlist.txt

Vous pouvez également exécuter la commande sans préciser de liste de mots. DIRB utilisera alors son fichier de liste de mots par défaut, common.txt, pour l’analyse du site web.

dirb https://example.com

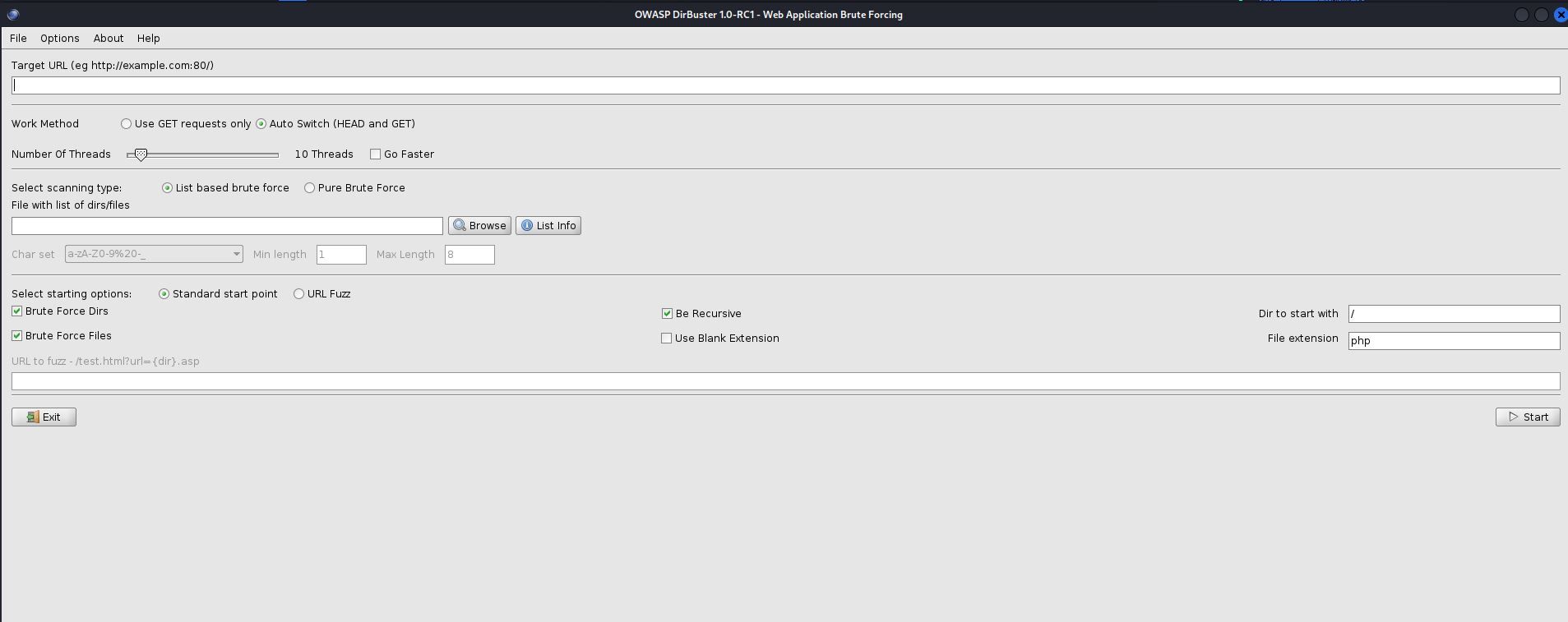

2. DirBuster

DirBuster est très similaire à DIRB. La principale différence est que DirBuster propose une interface utilisateur graphique (GUI), contrairement à DIRB qui est un outil en ligne de commande. DirBuster vous permet de configurer les analyses par force brute de répertoires et de filtrer les résultats par code d’état et d’autres critères.

Vous pouvez également paramétrer le nombre de threads, influant sur la vitesse d’exécution des analyses, et sélectionner les extensions de fichiers spécifiques à rechercher.

Il suffit d’indiquer l’URL cible, la liste de mots, les extensions de fichiers et le nombre de threads (facultatif), puis de cliquer sur Démarrer.

Au fur et à mesure de l’analyse, DirBuster affiche les répertoires et fichiers découverts. Vous pouvez visualiser l’état de chaque requête (ex : 200 OK, 404 Not Found) et le chemin des éléments détectés. Il est également possible de sauvegarder les résultats de l’analyse pour un examen ultérieur, facilitant la documentation de vos découvertes.

DirBuster est installé par défaut sur Kali Linux, mais il est possible d’installer DirBuster sur Ubuntu.

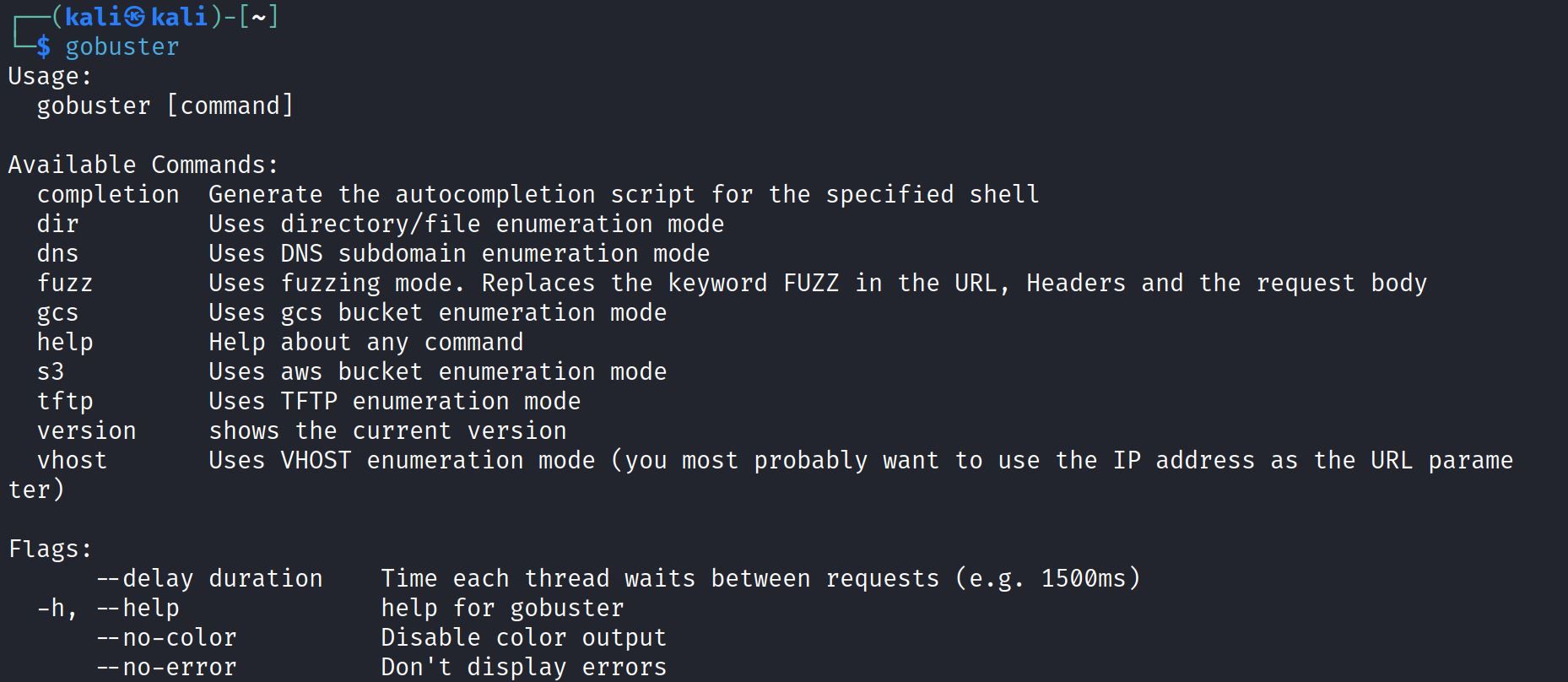

3. Gobuster

Gobuster est un outil en ligne de commande, développé en Go, pour explorer par force brute les répertoires et fichiers de sites web, identifier des buckets Amazon S3 ouverts, des sous-domaines DNS, des noms d’hôtes virtuels, des serveurs TFTP, etc.

Pour installer Gobuster sur les distributions Debian de Linux comme Kali, utilisez :

sudo apt install gobuster

Pour les distributions Linux de la famille RHEL, utilisez :

sudo dnf install gobuster

Sur Arch Linux, utilisez :

yay -S gobuster

Sinon, si Go est installé, utilisez :

go install github.com/OJ/gobuster/v3@latest

Comment utiliser Gobuster

La syntaxe pour l’exploration de répertoires avec Gobuster est :

gobuster dir -u [url] -w [chemin vers la liste de mots]

Par exemple, pour explorer les répertoires de https://example.com, la commande serait :

gobuster dir -u https://example.com -w /usr.share/wordlist/wordlist.txt

4. ffuf

ffuf est un outil de fuzzing web rapide, conçu en Go, également utilisé pour l’exploration de répertoires. Il est apprécié pour sa vitesse, sa polyvalence et sa simplicité d’utilisation.

Étant donné que ffuf est développé en Go, vous devez avoir installé Go 1.16 ou une version ultérieure sur votre PC Linux. Vérifiez votre version de Go avec cette commande :

go version

Pour installer ffuf, utilisez cette commande :

go install github.com/ffuf/ffuf/v2@latest

Ou vous pouvez cloner le dépôt github et le compiler avec cette commande :

git clone https://github.com/ffuf/ffuf ; cd ffuf ; go get ; go build

Comment utiliser ffuf pour l’exploration de répertoires par force brute

La syntaxe de base pour l’exploration de répertoires avec ffuf est :

ffuf -u [URL/FUZZ] -w [chemin vers la liste de mots]

Par exemple, pour analyser https://example.com, la commande serait :

ffuf -u https://example.com/FUZZ -w wordlist.txt

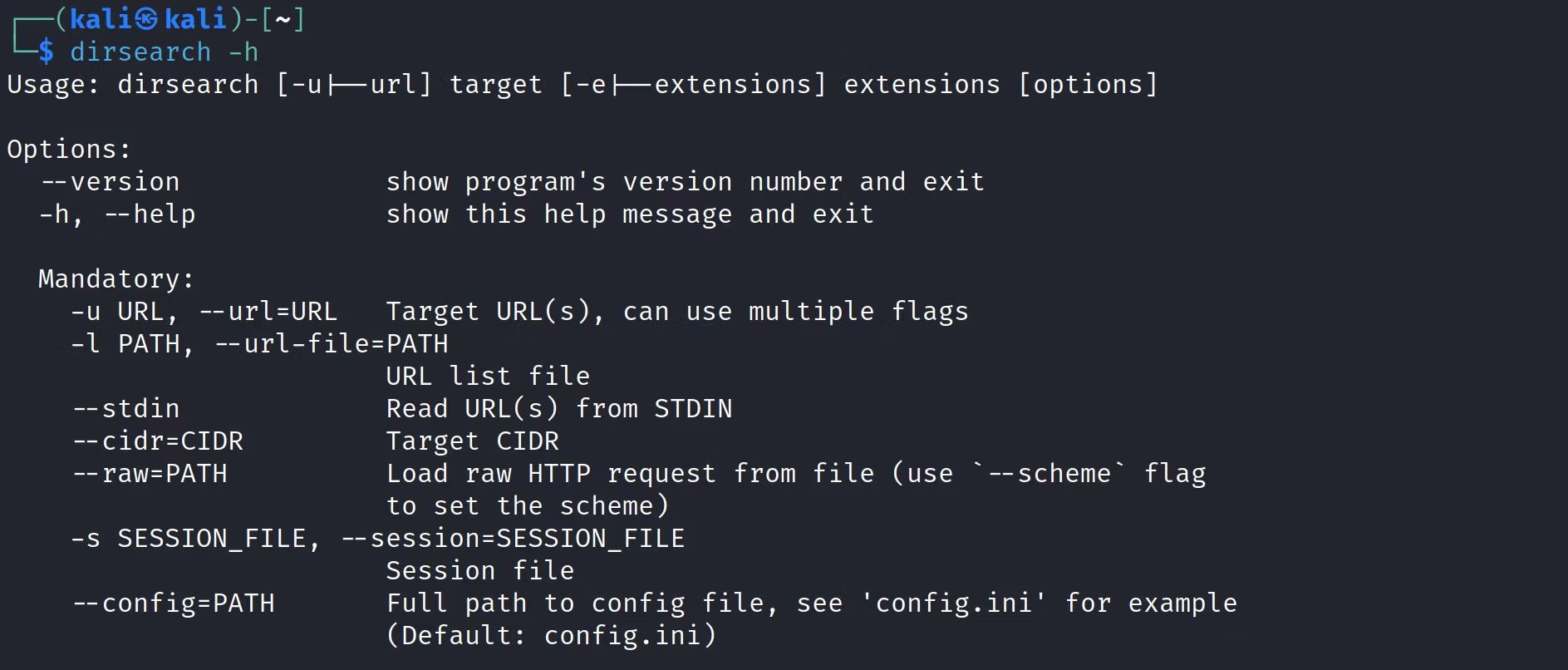

5. dirsearch

dirsearch est un autre outil en ligne de commande pour l’exploration par force brute de répertoires sur une application web. Il est apprécié pour ses sorties colorées, même s’il s’agit d’une application en mode terminal.

Vous pouvez installer dirsearch via pip avec cette commande :

pip install dirsearch

Vous pouvez également cloner le dépôt GitHub en utilisant :

git clone https://github.com/maurosoria/dirsearch.git --depth 1

Comment utiliser dirsearch pour l’exploration de répertoires par force brute

La syntaxe de base pour l’utilisation de dirsearch dans l’exploration de répertoires par force brute est :

dirsearch -u [URL]

Pour explorer les répertoires de https://example.com, utilisez simplement :

dirsearch -u https://example.com

Ces outils vous feront gagner du temps précieux comparé à une recherche manuelle de répertoires. En cybersécurité, le temps est une ressource essentielle, et c’est pourquoi les professionnels utilisent des outils open-source pour optimiser leurs processus.

Il existe une multitude d’outils gratuits, notamment sous Linux, pour accroître votre efficacité. Explorez et choisissez ceux qui répondent le mieux à vos besoins !