Si l’idée d’une installation accidentelle de logiciel malveillant sur votre ordinateur vous semble inquiétante, préparez-vous à découvrir le malware sans fichier. C’est un intrus discret qui ne laisse aucune empreinte sur votre disque de stockage.

Les logiciels malveillants conventionnels sont plus aisés à neutraliser une fois identifiés, car ils se manifestent par des fichiers accessibles sur le support de stockage, que l’antivirus peut examiner et éradiquer. Les malwares sans fichier, quant à eux, opèrent exclusivement à partir de la mémoire vive (RAM) de votre PC, ce qui rend leur détection considérablement plus complexe.

Dans cet exposé, je vais vous révéler tout ce qu’il faut savoir sur les logiciels malveillants sans fichier et comment vous en prémunir.

Qu’est-ce qu’un logiciel malveillant sans fichier ?

Un malware sans fichier est un fragment de code malveillant qui s’exécute à partir de la mémoire vive du système. Il cible prioritairement les failles de sécurité des applications légitimes, qu’il exploite pour s’activer. Plus rarement, il peut initier ses propres processus malveillants pour accomplir ses objectifs.

Étant donné que l’antivirus analyse habituellement les fichiers et programmes téléchargés et installés, les malwares sans fichier sont plus ardues à identifier car ils ne sont pas liés à un fichier particulier. Les actions nuisibles qu’ils peuvent entreprendre sont analogues à celles d’autres logiciels malveillants, mais leur particularité réside dans leur mode d’implantation au sein du PC.

Comment les logiciels malveillants sans fichier infiltrent-ils un appareil ?

Comme la majorité des logiciels malveillants, les malwares sans fichier se propagent principalement par le biais de liens piégés dissimulés dans des courriels indésirables, des sites internet malveillants ou par des manœuvres d’ingénierie sociale. Toutefois, leur mode d’exécution est distinct car ils recherchent des points faibles dans les programmes de l’ordinateur ou dans le système d’exploitation lui-même.

Parmi les applications fréquemment compromises figurent Powershell, Windows Management Instrumentation (WMI), le navigateur internet et les plug-ins vulnérables installés. Le malware se sert de ces failles pour injecter du code malicieux dans le programme légitime et exécuter des actions nuisibles.

Par exemple, une instance de Powershell infectée peut lancer des commandes de niveau administrateur pour subtiliser des informations ou chiffrer des données cruciales.

Source des images : TrendMicro

Le malware peut également recourir à la technique dite du « processus creux » pour vider un processus légitime de son contenu et le remplacer par son propre code malveillant afin d’opérer sous son identité.

PowerGhost illustre parfaitement une attaque de malware sans fichier utilisant WMI et Powershell pour le cryptominage d’ordinateurs d’entreprise sans être détecté.

Quelles menaces les logiciels malveillants sans fichier représentent-ils ?

Comme mentionné précédemment, les logiciels malveillants sans fichier sont capables de mener des actions similaires à celles des malwares stockés sur le disque dur de l’ordinateur. Tout dépend de l’objectif pour lequel le logiciel a été conçu et de la faille qu’il exploite.

Parmi les actions malveillantes courantes, on retrouve le vol de données, le vol d’identifiants, le cryptage de données, la surveillance d’activité, l’enregistrement de frappe au clavier, le cryptominage, les attaques DDoS et la modification des paramètres de sécurité afin de faciliter d’autres intrusions.

Pour une meilleure compréhension, voici des exemples d’attaques de logiciels malveillants sans fichier à grande échelle :

PowerWare : Il s’agit d’un type de rançongiciel qui utilise Powershell pour lancer discrètement des commandes visant à bloquer des fichiers cruciaux et simuler leur chiffrement, avant d’exiger une rançon en cryptomonnaie.

PowerSniff : Ce malware s’est propagé en exploitant les paramètres de sécurité de Microsoft Word pour exécuter une macro cachée dans un document. La macro a ensuite exploré l’ordinateur et dérobé des informations d’identification.

TrickBot : Bien qu’il ne soit pas entièrement sans fichier, TrickBot a, dans une de ses versions avancées, chargé ses modules en mémoire. Son but principal était le vol de données financières.

Rançongiciel Netwalker : Ce rançongiciel utilise lui aussi des tactiques sans fichier, mais son chiffrement est bien réel. Il a remplacé les processus Microsoft légitimes par du code malveillant pour se dissimuler et exécuter ses actions.

Comment détecter les logiciels malveillants sans fichier ?

Du fait de leur nature furtive, les malwares sans fichier sont extrêmement difficiles à repérer. Si vous pensez avoir cliqué sur un lien infecté et que votre ordinateur a été touché, voici quelques signes qui peuvent vous alerter et les mesures de protection à mettre en place.

Voici les indices les plus fréquents à surveiller :

Un comportement anormal du système : Les logiciels malveillants sans fichier peuvent engendrer des actions inhabituelles telles que l’ouverture et la fermeture intempestive d’applications, le blocage de l’ordinateur, des plantages ou des redémarrages inopinés, etc.

Un ralentissement des performances : Vous pourriez observer une baisse soudaine des performances générales du système. Cela peut également occasionner des gels.

Une activité réseau inhabituelle : Outre une diminution de la vitesse du réseau, vous pourriez détecter un trafic anormal vers un domaine auquel vous n’accédez pas habituellement. Je recommande vivement GlassWire pour l’analyse du réseau.

Une utilisation excessive du processeur par un processus : Ouvrez le Gestionnaire des tâches et examinez si un processus inhabituel consomme trop de ressources CPU. Un processus compromis utilise souvent beaucoup de puissance CPU, même lorsqu’il n’est pas activement utilisé.

Des modifications apportées à l’application antivirus : Les malwares sans fichier peuvent tenter de désactiver votre logiciel antivirus pour rendre l’ordinateur plus vulnérable à d’autres types d’attaques.

En complément, il est recommandé d’utiliser un antivirus équipé de fonctions de détection comportementale afin de repérer les malwares sans fichier. Ces logiciels de protection sont capables de détecter des comportements inhabituels dans les applications et les processus et de déterminer s’ils sont infectés.

À cet égard, Kaspersky Antivirus propose une protection dédiée contre les logiciels malveillants sans fichier, intégrant des outils qui détectent non seulement les comportements anormaux, mais examinent aussi les fonctions Windows sensibles comme WMI ou le registre Windows pour identifier du code malveillant. Kaspersky possède également une longue expérience dans la découverte d’attaques de malwares sans fichier populaires.

Que faire si votre appareil est infecté ?

Si vous suspectez que votre ordinateur a été infecté, il y a fort à parier qu’il soit déjà trop tard. Si le malware avait pour objectif de dérober des informations, il l’a probablement déjà fait.

Cependant, votre première action doit être d’éteindre complètement l’ordinateur et de le redémarrer. La RAM étant une mémoire volatile, elle est intégralement effacée à l’extinction de l’ordinateur. Cela supprimera automatiquement le malware sans fichier, du moins on l’espère, avant qu’il ne cause des dommages.

Malheureusement, la plupart des malwares sans fichier possèdent des mécanismes pour survivre à un redémarrage, comme le chargement de code dans une entrée du registre. Si possible, essayez de démarrer l’ordinateur en mode sans échec, puis suivez les étapes décrites ci-dessous :

#1. Effectuer une analyse avec un antivirus

Encore une fois, il vous faudra un antivirus disposant des outils nécessaires pour vous protéger contre les logiciels malveillants sans fichier. Kaspersky reste ma recommandation pour détecter les modifications apportées par ce type de malware. Cependant, vous pouvez également tester Malwarebytes, qui offre une détection comportementale basée sur l’IA pour les logiciels malveillants sans fichier.

#2. Utiliser la restauration du système

La restauration du système permet de ramener l’ordinateur à un état antérieur et d’annuler toutes les modifications qui y ont été apportées. Puisqu’elle est activée par défaut sur tous les PC Windows, elle devrait être opérationnelle sur le vôtre, à moins que vous ne l’ayez désactivée manuellement.

Tapez simplement Récupération dans la recherche Windows pour accéder à la restauration du système. Vous y verrez tous les points de restauration enregistrés auxquels vous pouvez revenir. Choisissez simplement celui qui précède l’infection par le logiciel malveillant pour corriger toutes les modifications.

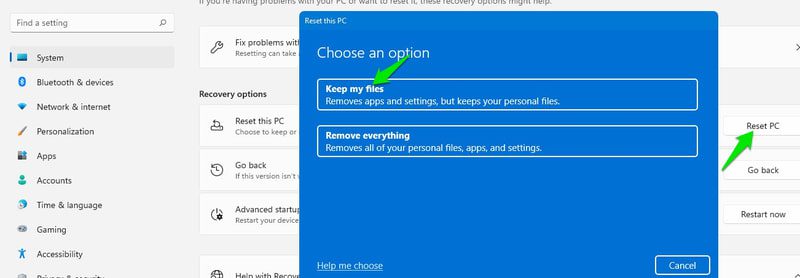

#3. Réinitialiser l’ordinateur

Si vous ne disposez pas d’un point de restauration, la réinitialisation de l’ordinateur peut également corriger les dégâts tout en conservant les données locales. Toutefois, une réinitialisation supprimera tous les programmes installés sur l’ordinateur, veillez donc à ce qu’ils ne contiennent pas de données importantes.

Dans les paramètres Windows, allez dans Système > Récupération, puis cliquez sur Réinitialiser l’ordinateur. Dans la fenêtre qui s’ouvre, cliquez sur Conserver mes fichiers et suivez les instructions pour réinitialiser.

Comment se prémunir contre les logiciels malveillants sans fichier ?

La plupart des mesures de protection contre les logiciels malveillants classiques sont également efficaces contre les malwares sans fichier. Veillez simplement à installer un antivirus avec détection comportementale et à éviter de télécharger ou cliquer sur du contenu suspect.

Cependant, certaines mesures de protection sont particulièrement importantes pour se protéger contre les logiciels malveillants sans fichier. Les voici :

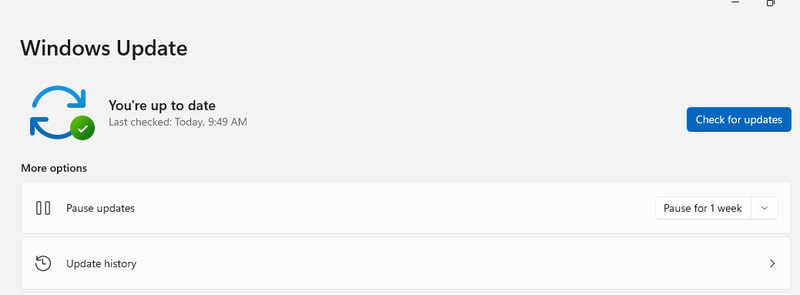

Maintenir le système d’exploitation et les applications à jour

Les logiciels malveillants sans fichier dépendent grandement des failles de sécurité des applications et du système d’exploitation. Il est impératif de s’assurer que votre système d’exploitation est doté des dernières mises à jour de sécurité et que toutes les applications sont à jour. La plupart de ces mises à jour contiennent des correctifs pour les failles que les malwares sans fichier peuvent exploiter.

Être vigilant avec les extensions de navigateur

Les malwares sans fichier peuvent également infecter les extensions de navigateur présentant des vulnérabilités. Assurez-vous de télécharger uniquement des extensions de navigateur fiables et reconnues et de les tenir à jour. En cas d’infection, il est recommandé de réinstaller les extensions pour vous assurer qu’elles ne sont pas la cause du problème.

Surveiller le réseau

Quasiment tous les logiciels malveillants sans fichier établissent des connexions réseau avec leurs propres serveurs afin d’effectuer leur travail. Un outil comme GlassWire peut non seulement vous aider à détecter les connexions suspectes, mais également à les bloquer automatiquement grâce à son pare-feu intégré. Je vous conseille de configurer des notifications pour être alerté à chaque fois qu’une connexion suspecte est détectée.

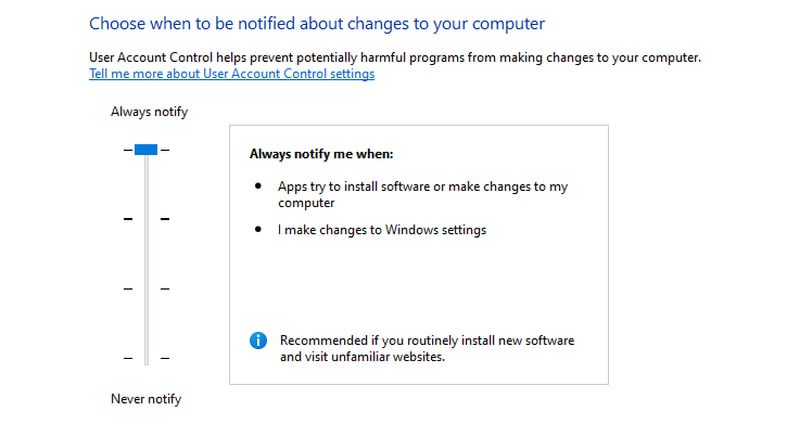

Renforcer la sécurité du contrôle de compte d’utilisateur (UAC)

Vous pouvez paramétrer Windows UAC pour qu’il vous alerte systématiquement lorsqu’une modification du système est effectuée, que ce soit par vous ou par une application. Cela peut rendre les choses un peu ennuyeuses à cause de la notification pour chaque changement, mais cela peut considérablement améliorer la sécurité contre les logiciels malveillants dissimulés tels que les malwares sans fichier.

Recherchez UAC dans la recherche Windows et cliquez sur Modifier les paramètres du contrôle de compte d’utilisateur. Ici, déplacez la barre de sécurité au maximum.

Mettre en place une solution de sécurité pour les terminaux

Pour les entreprises, une solution de sécurité des terminaux peut protéger tous les ordinateurs d’un réseau en centralisant la sécurité. Même si un appareil est infecté, les autres appareils du réseau restent sécurisés et la solution de sécurité peut vous aider à réparer l’appareil infecté. Les mises à jour se font en temps réel, ce qui permet de corriger immédiatement les vulnérabilités une fois qu’elles sont corrigées.

CrowdStrike est une solution intéressante à cet égard, offrant une protection basée sur l’IA contre les cyberattaques. Elle possède également une fonctionnalité de scanner de mémoire dédiée pour la protection contre les malwares sans fichier.

Réflexions finales 🖥️🦠

Les logiciels malveillants sans fichier sont effectivement parmi les attaques les plus sophistiquées. Parfois, les pirates informatiques les utilisent dans le cadre d’attaques plus vastes pour obtenir un accès initial ou affaiblir le système. En toute honnêteté, la plupart de ces attaques pourraient être évitées si nous contrôlions notre curiosité et évitions de cliquer sur tout ce qui nous paraît suspect.

Pour aller plus loin, vous pouvez également découvrir comment analyser et éliminer les logiciels malveillants sur les téléphones Android et iOS.