Avec fail2ban, votre ordinateur Linux bloque automatiquement les adresses IP qui ont trop d’échecs de connexion. C’est une sécurité autorégulée! Nous allons vous montrer comment l’utiliser.

Table des matières

Sécurité Sécurité Sécurité

Duchesse de Windsor, Wallis Simpson, a dit une fois: «Vous ne pouvez jamais être trop riche ou trop maigre.» Nous avons mis à jour cela pour notre monde moderne et interconnecté: vous ne pouvez jamais être trop prudent ou trop sûr.

Si votre ordinateur accepte les demandes de connexion entrantes, telles que Enveloppe de protection (SSH), ou agit comme un serveur Web ou de messagerie, vous devez le protéger contre les attaques par force brute et les devineurs de mots de passe.

Pour ce faire, vous devrez surveiller les demandes de connexion qui ne parviennent pas à accéder à un compte. S’ils échouent à plusieurs reprises à s’authentifier dans un court laps de temps, ils devraient être interdits de faire d’autres tentatives.

La seule façon d’y parvenir en pratique est d’automatiser l’ensemble du processus. Avec un peu de configuration simple, fail2ban gérera le surveillance, interdiction et suppression pour vous.

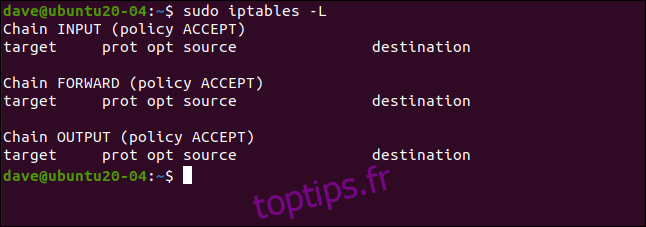

fail2ban s’intègre à le pare-feu Linux iptables. Il applique les interdictions sur les adresses IP suspectes en ajoutant des règles au pare-feu. Pour garder cette explication épurée, nous utilisons iptables avec un ensemble de règles vide.

Bien sûr, si vous êtes préoccupé par la sécurité, vous avez probablement un pare-feu configuré avec un ensemble de règles bien rempli. fail2ban uniquement ajoute et supprime ses propres règles—Vos fonctions habituelles de pare-feu resteront intactes.

Nous pouvons voir notre ensemble de règles vide en utilisant cette commande:

sudo iptables -L

Installation de fail2ban

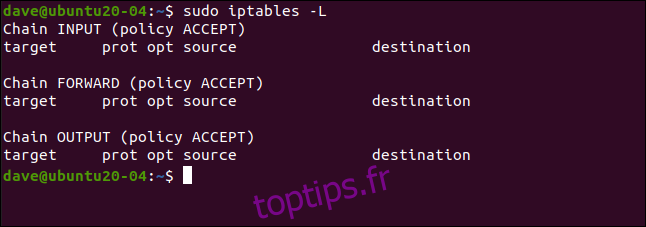

L’installation de fail2ban est simple sur toutes les distributions que nous avons utilisées pour rechercher cet article. Sur Ubuntu 20.04, la commande est la suivante:

sudo apt-get install fail2ban

Sur Fedora 32, tapez:

sudo dnf install fail2ban

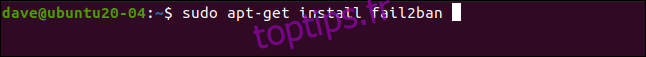

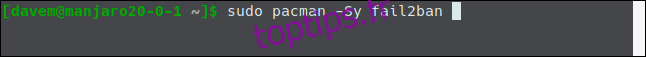

Sur Manjaro 20.0.1, nous avons utilisé pacman:

sudo pacman -Sy fail2ban

Configuration de fail2ban

L’installation de fail2ban contient un fichier de configuration par défaut appelé jail.conf. Ce fichier est écrasé lors de la mise à niveau de fail2ban, nous perdrons donc nos modifications si nous apportons des personnalisations à ce fichier.

Au lieu de cela, nous allons copier le fichier jail.conf dans un fichier appelé jail.local. En plaçant nos modifications de configuration dans jail.local, elles persisteront à travers les mises à niveau. Les deux fichiers sont automatiquement lus par fail2ban.

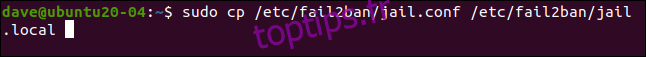

Voici comment copier le fichier:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Ouvrez maintenant le fichier dans votre éditeur préféré. Nous allons utiliser gedit:

sudo gedit /etc/fail2ban/jail.local

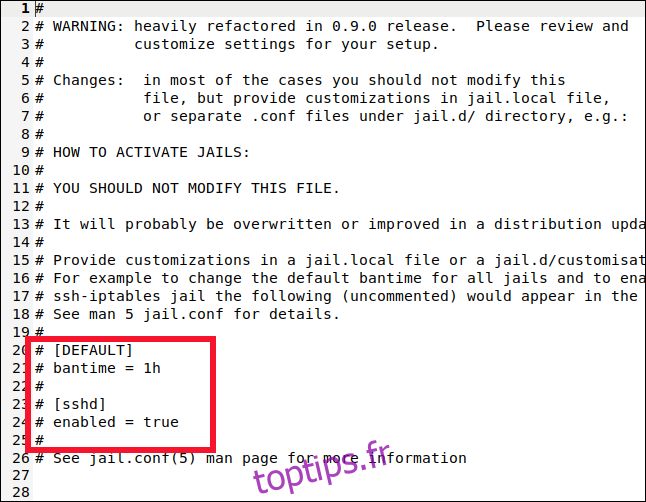

Nous rechercherons deux sections dans le fichier: [DEFAULT] et [sshd]. Veillez cependant à trouver les sections réelles. Ces étiquettes apparaissent également en haut dans une section qui les décrit, mais ce n’est pas ce que nous voulons.

Vous trouverez le [DEFAULT] section quelque part autour de la ligne 40. C’est une longue section avec beaucoup de commentaires et d’explications.

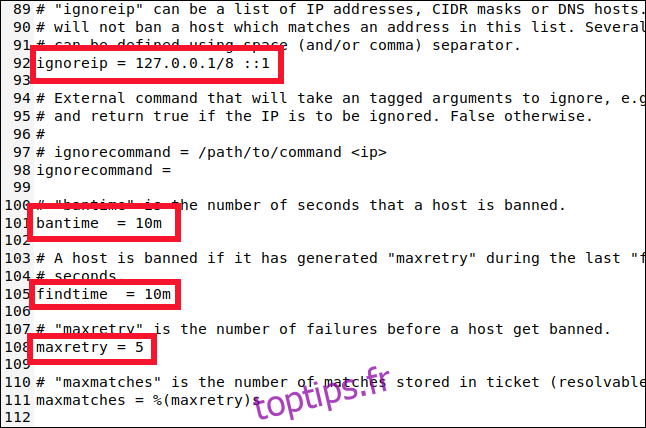

Faites défiler jusqu’à la ligne 90 et vous trouverez les quatre paramètres suivants que vous devez connaître:

ignoreip: une liste blanche d’adresses IP qui ne seront jamais interdites. Ils ont une carte permanente Get Out of Jail Free. le adresse IP localhost (127.0.0.1) est dans la liste par défaut, avec son équivalent IPv6 (:: 1). S’il y a d’autres adresses IP dont vous savez qu’elles ne devraient jamais être interdites, ajoutez-les à cette liste et laissez un espace entre chacune d’elles.

bantime: La durée pendant laquelle une adresse IP est interdite (le «m» représente les minutes). Si vous saisissez une valeur sans «m» ou «h» (pendant des heures), elle sera traitée comme des secondes. Une valeur de -1 interdira définitivement une adresse IP. Faites très attention à ne pas vous verrouiller définitivement.

findtime: le laps de temps pendant lequel trop de tentatives de connexion échouées entraîneront l’interdiction d’une adresse IP.

maxretry: valeur de « trop de tentatives infructueuses ».

Si une connexion à partir de la même adresse IP fait échouer les tentatives de connexion maxretry pendant la période de recherche, elles sont interdites pendant la durée du bantime. Les seules exceptions sont les adresses IP dans la liste ignoreip.

fail2ban met les adresses IP en prison pendant une période de temps définie. fail2ban prend en charge de nombreux jails différents, et chacun d’eux représente les paramètres applicables à un seul type de connexion. Cela vous permet d’avoir différents paramètres pour différents types de connexion. Ou vous pouvez demander à fail2ban de surveiller uniquement un ensemble de types de connexion choisi.

Vous l’avez peut-être deviné à partir du [DEFAULT] nom de la section, mais les paramètres que nous avons examinés sont les valeurs par défaut. Maintenant, regardons les paramètres de la prison SSH.

Configurer une prison

Les prisons vous permettent de déplacer les types de connexion dans et hors de la surveillance de fail2ban. Si les paramètres par défaut ne correspondent pas à ceux que vous souhaitez appliquer à la prison, vous pouvez définir des valeurs spécifiques pour bantime, findtime et maxretry.

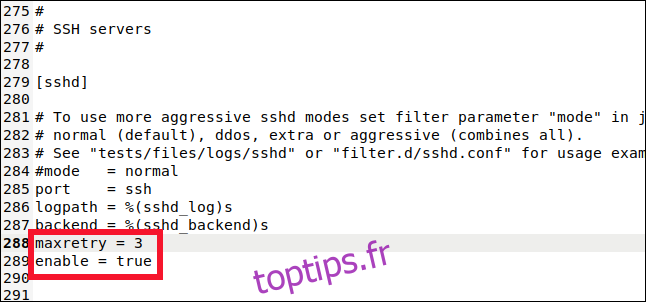

Faites défiler jusqu’à environ la ligne 280 et vous verrez le [sshd] section.

C’est ici que vous pouvez définir les valeurs de la prison de connexion SSH. Pour inclure cette prison dans la surveillance et l’interdiction, nous devons taper la ligne suivante:

enabled = true

Nous tapons également cette ligne:

maxretry = 3

Le paramètre par défaut était de cinq, mais nous voulons être plus prudents avec les connexions SSH. Nous l’avons réduit à trois, puis enregistré et fermé le fichier.

Nous avons ajouté cette prison à la surveillance de fail2ban et avons remplacé l’un des paramètres par défaut. Une prison peut utiliser une combinaison de paramètres par défaut et spécifiques à la prison.

Activation de fail2ban

Jusqu’à présent, nous avons installé fail2ban et l’avons configuré. Maintenant, nous devons lui permettre de fonctionner en tant que service de démarrage automatique. Ensuite, nous devons le tester pour nous assurer qu’il fonctionne comme prévu.

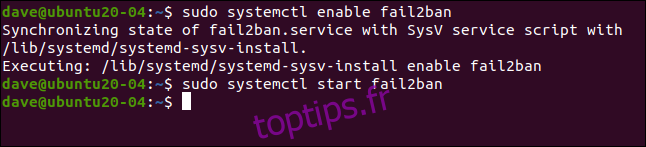

Pour activer fail2ban en tant que service, nous utilisons le commande systemctl:

sudo systemctl enable fail2ban

Nous l’utilisons également pour démarrer le service:

sudo systemctl start fail2ban

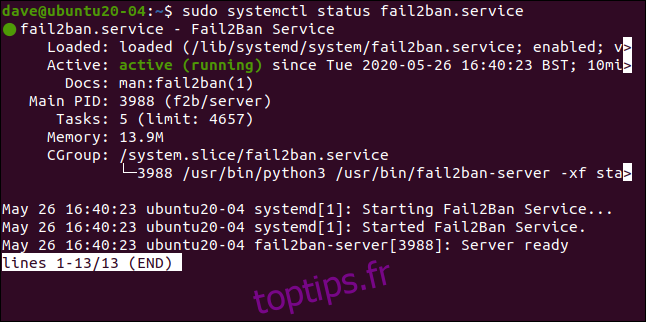

Nous pouvons également vérifier l’état du service à l’aide de systemctl:

sudo systemctl status fail2ban.service

Tout semble bon – nous avons le feu vert, donc tout va bien.

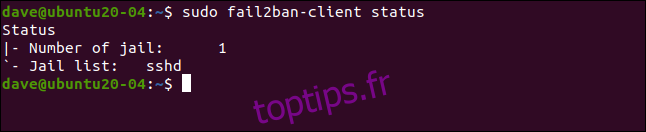

Voyons si fail2ban est d’accord:

sudo fail2ban-client status

Cela reflète ce que nous avons mis en place. Nous avons activé une seule prison, nommée [sshd]. Si nous incluons le nom de la prison avec notre commande précédente, nous pouvons l’examiner plus en détail:

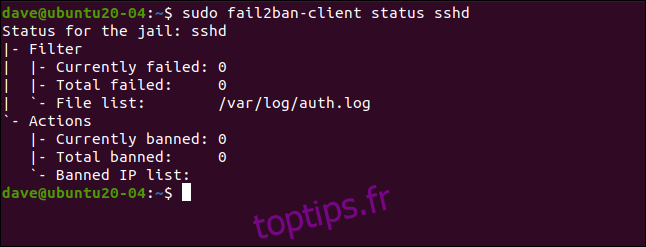

sudo fail2ban-client status sshd

Cela répertorie le nombre d’échecs et les adresses IP interdites. Bien sûr, toutes les statistiques sont nulles pour le moment.

Tester notre prison

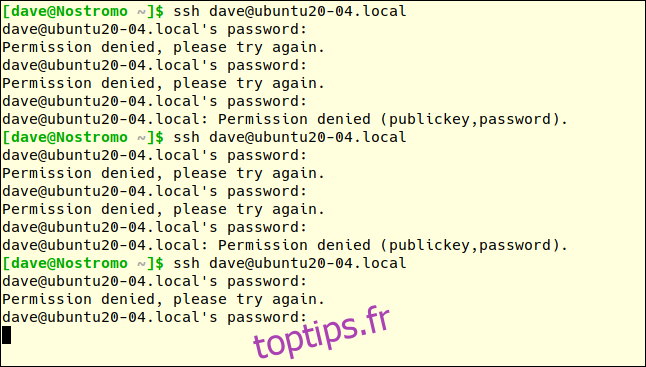

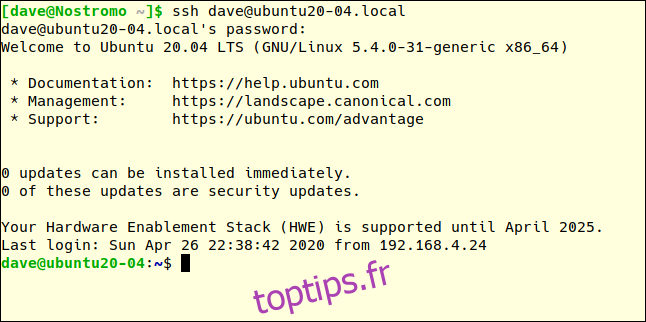

Sur un autre ordinateur, nous ferons une demande de connexion SSH à notre machine de test et saisirons volontairement le mot de passe. Vous obtenez trois tentatives pour obtenir le mot de passe à chaque tentative de connexion.

La valeur maxretry se déclenchera après trois tentatives de connexion infructueuses, et non trois tentatives de mot de passe infructueuses. Donc, nous devons taper un mot de passe incorrect trois fois pour échouer la tentative de connexion.

Nous allons ensuite faire une autre tentative de connexion et taper le mot de passe incorrectement encore trois fois. La première tentative de mot de passe incorrect de la troisième demande de connexion doit déclencher fail2ban.

Après le premier mot de passe incorrect lors de la troisième demande de connexion, nous n’obtenons pas de réponse de la machine distante. Nous n’obtenons aucune explication; nous avons juste l’épaule froide.

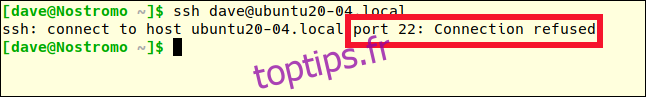

Vous devez appuyer sur Ctrl + C pour revenir à l’invite de commande. Si nous réessayons, nous obtiendrons une réponse différente:

ssh [email protected]

Auparavant, le message d’erreur était « Autorisation refusée ». Cette fois, la connexion est carrément refusée. Nous sommes persona non grata. Nous avons été bannis.

Regardons les détails de la [sshd] prison à nouveau:

sudo fail2ban-client status sshd

Il y a eu trois échecs et une adresse IP (192.168.4.25) a été interdite.

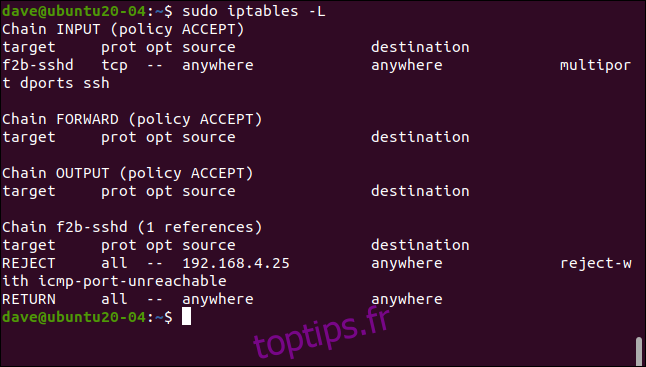

Comme nous l’avons mentionné précédemment, fail2ban applique les interdictions en ajoutant des règles à l’ensemble de règles du pare-feu. Jetons un autre regard sur l’ensemble de règles (il était vide auparavant):

sudo iptables -L

Une règle a été ajoutée à la stratégie INPUT, envoyant le trafic SSH à la chaîne f2b-sshd. La règle de la chaîne f2b-sshd rejette les connexions SSH à partir de 192.168.4.25. Nous n’avons pas modifié le paramètre par défaut pour bantime, donc, dans 10 minutes, cette adresse IP sera annulée et pourra faire de nouvelles demandes de connexion.

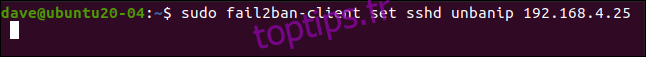

Si vous définissez une durée d’interdiction plus longue (par exemple plusieurs heures), mais que vous souhaitez autoriser une adresse IP à faire une autre demande de connexion plus tôt, vous pouvez la libérer plus tôt.

Nous tapons ce qui suit pour ce faire:

sudo fail2ban-client set sshd unbanip 192.168.5.25

Sur notre ordinateur distant, si nous faisons une autre demande de connexion SSH et saisissons le mot de passe correct, nous serons autorisés à nous connecter:

ssh [email protected]

Simple et efficace

Le plus simple est généralement mieux, et fail2ban est une solution élégante à un problème délicat. Il nécessite très peu de configuration et n’impose pratiquement aucune surcharge opérationnelle – à vous ou à votre ordinateur.