Comprendre et se Prémunir contre l’Attaque Ping de la Mort

L’évolution constante de la technologie s’accompagne d’une recrudescence des cyberattaques et des menaces à la sécurité informatique. Dans cet article, nous allons examiner en détail l’une des formes d’attaques par déni de service distribué (DDoS), connue sous le nom de « Ping de la Mort », et les stratégies de défense que l’on peut mettre en place pour s’en protéger.

Qu’est-ce que le Ping de la Mort ?

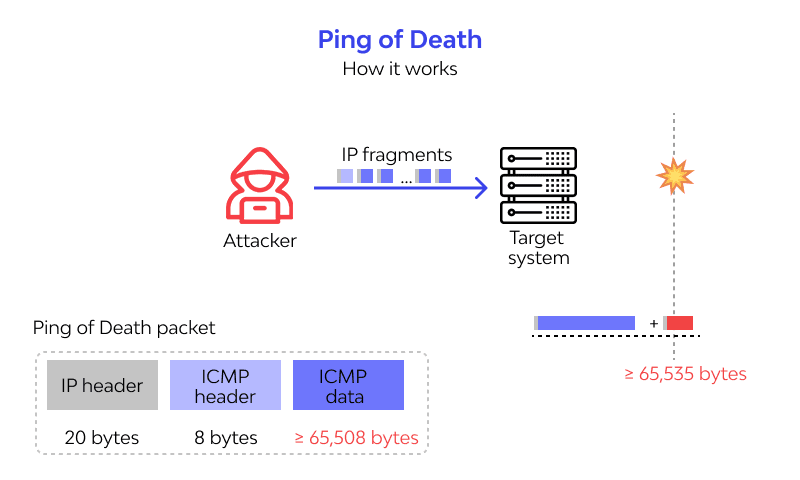

Le « Ping de la Mort » est une attaque de type déni de service (DoS) où l’attaquant envoie des paquets de données de taille excessive à un serveur ou un service, excédant les limites de taille autorisées. Le but ultime est de provoquer un dysfonctionnement, voire un blocage du service, le rendant inaccessible aux utilisateurs légitimes. La norme RFC791 spécifie qu’un paquet IP standard ne doit pas excéder 65 535 octets.

Un paquet dépassant cette taille peut entraîner un dysfonctionnement, voire un arrêt complet du système lors de son traitement.

Fonctionnement d’une Attaque Ping de la Mort

L’attaque Ping de la Mort est initiée par l’envoi d’un paquet ICMP (Internet Control Message Protocol) anormalement grand vers un réseau cible.

Le mécanisme de ping, aussi appelé « Packet Internet Groper » ou « Inter-Network Groper », ou simplement une requête d’écho ICMP, sert à vérifier l’existence d’une connexion réseau et à valider sa capacité à traiter une demande. Ce test s’effectue en envoyant un paquet de données et en attendant un message de retour.

L’état du service est évalué en fonction de cette réponse.

Les cybercriminels exploitent le protocole Internet RFC791 en envoyant des paquets de données fragmentés. Chaque fragment, pris individuellement, respecte la limite de taille, mais une fois reconstitués par le système cible, ils forment un paquet surdimensionné. Ce paquet « géant » peut alors saturer le système, provoquant un blocage total ou partiel, d’où le nom « Ping de la Mort ».

Exemples Notables d’Attaques Ping de la Mort

1. Ciblage de la Campagne DNC

En 2018, le Comité National Démocrate (DNC) a été la cible d’une série d’attaques DDoS. Ces attaques ont eu lieu pendant des périodes clés de collecte de fonds et d’augmentation de la popularité de certains candidats. Les attaques DDoS comme le Ping de la Mort sont souvent utilisées pour perturber et peuvent être instrumentalisées dans des situations concurrentielles.

2. L’Attaque du Recensement Australien

En 2016, le Bureau Australien des Statistiques (ABS) a subi une attaque DDoS qui a empêché les citoyens d’accéder au site web dédié au recensement. L’attaque PoD avait pour objectif de surcharger le réseau et d’empêcher la participation au recensement.

3. Erreur d’Identité : l’Attaque de Whitehouse.org

En 2001, le site parodique whitehouse.org a été victime d’une attaque Ping de la Mort. L’attaquant visait le site officiel whitehouse.gov, mais l’a confondu avec whitehouse.org, un site beaucoup plus vulnérable. L’administrateur du site, Brook Talley, a observé un déluge de requêtes d’écho ICMP. L’objectif était clairement de saturer le site officiel par une attaque de déni de service DoS.

Stratégies de Protection contre le Ping de la Mort

Les cybercriminels exploitent les failles de sécurité et les vulnérabilités des systèmes pour s’y infiltrer. Il est crucial de mettre en œuvre des mesures de sécurité robustes pour protéger vos systèmes. Voici quelques bonnes pratiques à adopter pour assurer la sécurité de votre infrastructure.

Maintenir vos Systèmes à Jour

L’application régulière des correctifs de sécurité et la mise à jour des systèmes sont primordiales. Les mises à jour visent à corriger les vulnérabilités que les attaquants cherchent à exploiter. En gardant vos systèmes à jour, vous réduisez considérablement les risques d’intrusion.

Filtrer les Paquets

L’attaque Ping de la Mort exploite le transfert de paquets de données. Chaque paquet comprend un en-tête, qui contient des informations telles que les adresses IP source et de destination, le protocole, le port, ainsi que la charge utile contenant les données à transmettre.

L’utilisation d’un pare-feu filtrant les paquets permet de contrôler les informations qui transitent vers le serveur. Seuls les paquets qui respectent les règles de sécurité établies sont autorisés. Cependant, cette approche peut bloquer par erreur des requêtes légitimes.

Segmenter le Réseau

Les attaques DDoS ont pour but de rendre un service indisponible aux utilisateurs légitimes. La segmentation du réseau permet de limiter l’impact d’une attaque en isolant les parties critiques de l’infrastructure. En séparant les services et données stratégiques en différents emplacements, vous créez un système de sauvegarde en cas d’incident.

Surveiller le Trafic

La surveillance constante du trafic réseau et des logs est essentielle pour détecter les anomalies. Une surveillance active permet d’identifier rapidement les comportements suspects et de mettre en place des mesures préventives.

Solutions de Protection contre les Attaques DDoS

Plusieurs entreprises proposent des solutions de sécurité pour lutter contre les attaques DDoS. L’intégration de ces services peut renforcer la protection de votre système. Voici quelques exemples de solutions disponibles.

1. Cloudflare

Cloudflare est l’un des leaders en matière de protection contre les attaques DDoS. Il offre une protection multicouche aux niveaux 7 (application), 4 (transport) et 3 (réseau).

Cloudflare propose également un pare-feu en tant que service (WAF) qui permet de définir des règles et des politiques de sécurité pour bloquer les accès indésirables. Son système de surveillance intégré surveille en permanence le trafic réseau afin de détecter et de prévenir toute forme d’attaque DDoS.

2. Imperva

Imperva propose des solutions contre les attaques DDoS telles que le Ping de la Mort, avec des notifications instantanées en cas d’activité suspecte, une surveillance continue du trafic et une intégration aisée avec les outils SIEM. Imperva offre une protection des sites web, des réseaux et des adresses IP individuelles.

Grâce à un système qui fait transiter tout le trafic entrant par les centres de nettoyage Imperva, la solution bloque le trafic malveillant et ne laisse passer que les requêtes légitimes.

Comparaison entre Ping de la Mort et Smurf/SYN Flood

L’attaque SYN Flood cible le processus d’établissement de la connexion TCP, contrairement au Ping de la Mort, qui cible le protocole ICMP. L’attaque SYN Flood consiste à envoyer une grande quantité de paquets TCP SYN avec des adresses IP source usurpées.

Le serveur traite ces demandes, alloue des ressources et attend un ACK (accusé de réception) du client, qui n’arrive jamais, ce qui épuise les ressources du serveur et le rend inaccessible aux nouvelles requêtes.

L’attaque Smurf, quant à elle, exploite le protocole ICMP et l’adresse de diffusion IP. De nombreux paquets ICMP sont diffusés sur un réseau en utilisant l’adresse IP de la victime comme origine, surchargeant ainsi le réseau.

Que Faire en Cas d’Attaque PoD ?

En cas d’attaque PoD réussie, il est impératif d’agir rapidement pour rétablir le fonctionnement du système. Plus votre service reste indisponible longtemps, plus l’impact sur la réputation est important. Voici quelques étapes clés à suivre.

Isoler le Système

Il est essentiel d’isoler les différentes parties du système. L’objectif d’une attaque est souvent de trouver une vulnérabilité unique qui permettra d’accéder à l’ensemble de l’infrastructure. Si l’isolation n’est pas effectuée à temps, les dommages peuvent s’aggraver.

Identifier la Source de l’Attaque

La surveillance est cruciale pour détecter les anomalies. En cas d’attaque, il faut identifier la source le plus rapidement possible afin de limiter les dommages, car plus elle persiste, plus les dégâts seront importants.

Effectuer les Mises à Jour du Système

Après une attaque, il est impératif de vérifier les mises à jour et correctifs non appliqués. Les attaques PoD exploitent principalement les vulnérabilités, et ces mises à jour servent à les corriger.

Planifier et Surveiller les Futures Attaques

La planification d’une réponse en cas d’attaque permet à une organisation de disposer d’un plan d’action en cas d’incident. Cela limite le stress lié à l’incertitude des actions à entreprendre. Une surveillance continue est essentielle pour la détection précoce.

Signaler l’Incident

Il est crucial de signaler toute attaque aux autorités compétentes afin qu’elles soient informées et puissent mener des investigations.

Conclusion

La sécurité est un pilier fondamental à mesure que de plus en plus de services migrent vers le cloud. Les organisations proposant des services et des solutions doivent mettre tout en œuvre pour se prémunir contre les attaques.

N’hésitez pas à explorer les solutions de protection DDoS basées sur le cloud pour les sites web, qu’il s’agisse de petites entreprises ou de grandes organisations.